Содержание

Для возможности аутентификации с использованием учетных записей из нескольких доменов, необходимо, чтобы были доверительные отношения между последними. При создании домена в структуре леса, доверие выстраивается автоматически. Но если мы хотим объединить два домена разных организаций или которые раньше работали независимо друг от друга, то необходимо настроить доверительные отношения.

Мы будем рассматривать процесс настройки на примере двустороннего транзитивного доверия между доменами primary.local (192.168.0.15) и secondary.local (192.168.0.16). Саму настройку разделим на 2 этапа — конфигурирование DNS и создания доверий. В качестве операционной системы по данной инструкции можно настроить Windows Server 2008 / 2012 / 2016 / 2019.

Определяемся с типом доверительных отношений

Доверительные отношению могут быть разных типов. Перед тем, как их настроить, нужно понять, какие нам требуются.

Одностороннее или двустороннее

Определяют направление доверия одного домена к другому.

В односторонних отношениях, только один домен доверяет другому. В результате, на компьютерах одного из доменов можно будет авторизоваться с использованием пользователей другого. При создании такого доверия нужно указать также направление (входящее или исходящее) — оно определяет чьи пользователи смогут проходить аутентификацию на чьем домене.

В двусторонних отношениях домены доверяют друг другу. Таким образом, аутентификация выполняется на всех компьютерах под пользователями любого из доменов.

Внешнее или доверие леса

Внешнее или нетранзитивное отношение устанавливается между двумя доменами напрямую вне леса.

Доверие леса или транзитивное отношение связывает леса и все их домены.

Настройка DNS

Для построения доверия необходимо, чтобы контроллеры домена видели друг друга. Все запросы на поиск узлов в AD выполняются через службы доменных имен. Таким образом, в нашем примере, мы должны сконфигурировать условную пересылку на DNS обоих доменов. Также важно, чтобы между контроллерами была сетевая доступность — по сети они должны видеть друг друга.

На DNS домена primary.local

Открываем Диспетчер серверов – кликаем по Средства – DNS:

В открывшемся окне выбираем нужный сервер, если их несколько – раскрываем его – кликаем правой кнопкой мыши по Серверы условной пересылки – Создать сервер условной пересылки:

В «DNS-домен» пишем второй домен (в нашем случае, secondary.local), затем задаем его IP-адрес, ставим галочку Сохранять условный сервер пересылки в Active Directory и реплицировать ее следующим образом – выбираем Все DNS-серверы в этом домене:

Открываем командную строку и вводим команду:

Мы должны получить ответ на подобие:

Server: localhost

Address: 127.0.0.1

Non-authoritative answer:

Name: secondary.local

Address: 192.168.0.16

На DNS домена secondary.local

Действия, которые делаем на втором сервере DNS, во многом, аналогичны.

Открываем Диспетчер серверов – Средства – DNS:

Раскрываем сервер – Серверы условной пересылки – Создать сервер условной пересылки:

На данном шаге небольшие изменения. В «DNS-домен» пишем первый домен (primary.local), затем задаем его IP-адрес (192.168.0.15), ставим галочку Сохранять условный сервер пересылки в Active Directory и реплицивовать ее следующим образом – выбираем Все DNS-серверы в этом домене:

В командной строке второго сервера проверяем настройку:

Мы должны получить ответ на подобие:

Server: localhost

Address: 127.0.0.1

Non-authoritative answer:

Name: primary.local

Address: 192.168.0.15

Настройка доверительных отношений

После настройки DNS можно переходить к созданию доверительных отношений.

В домене primary.local открываем Диспетчер серверов – кликаем по Средства – Active Directory – домены и доверие:

В открывшемся окне кликаем правой кнопкой по нашему домену – Свойства:

Переходим на вкладку Отношения доверия – кликаем по Создать отношение доверия. :

Нажимаем Далее – вводим имя для второго домена (secondary.local) и кликаем Далее:

Выбираем Доверие леса (если нам не нужно внешнее доверие) – Далее:

В окне «Направление отношения доверия» выбираем Двустороннее:

. и нажимаем Далее.

В следующем окне выбираем, на каком из доменов мы применяем настройку — если у нас есть права администратора для обоих доменов, то выбираем Для данного и указанного доменов:

* если мы являемся администратором одного из доменов, а вторым доменом управляет другой специалист, то выбираем Только для данного домена. Подобные действия должен выполнить второй администратор в своем домене.

На следующем этапе система свяжется со вторым контроллером домена, и если он доступен, запросит логин и пароль от пользователя с правами установки доверительных отношений во втором домене. Вводим данные пользователя и нажимаем Далее.

Далее нужно выбрать «Уровень проверки подлинности исходящего доверия» — если оба домена принадлежат нашей организации, предпочтительнее выбрать Проверка подлинности в лесу, чтобы предоставить доступ ко всем ресурсам:

После последуют два окна — «Выбор доверия завершен» – Далее – «Создание доверия завершено» – Далее.

В окне «Подтверждение исходящего доверия» оставляем Нет, не подтверждаю это исходящее доверие, так как на другой стороне нами не создавалось доверия.

Тоже самое в окне «Подтверждение входящего доверия».

Нажимаем Готово — доверительные отношения созданы.

Если говорить сухим языком терминов, то вспоминаем, что доверительными отношениями называют логическую связь между доменами, обеспечивающую сквозную проверку подлинности, при которой домен-доверитель принимает проверку подлинности, выполненную в доверенном домене. В этом случае учетные записи пользователей и глобальные группы, определенные в доверенном домене, могут получить права и разрешения на ресурсы в домене-доверителе даже в тех случаях, когда эти учетные записи не существуют в справочной базе данных домена-доверителя.

Когда необходимо создавать доверительные отношения? Первым ответом будет являться необходимость использовать пользователями одного предприятия (домена в одном лесу) ресурсов из другого предприятия (другого домена иного леса) или наоборот, затем доверительные отношения требуются при выполнении миграции объектов безопасности из одного домена в другой (например при использовании инструмента ADMT v2 от Microsoft) и во многих других жизненных условиях работы.

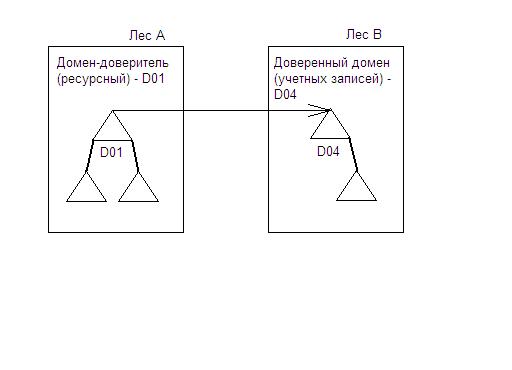

Внешнее доверие можно создавать для формирования одностороннего или двустороннего нетранзитивного доверия (т.е. отношения в мультидоменной среде, ограниченные только двумя доменами) с доменами вне леса. Внешние доверия иногда применяются, когда пользователям необходим доступ к ресурсам, расположенным в домене Windows, расположенном внутри другого леса, как показано на рисунке.

Когда доверие установлено между доменом в конкретном лесу и доменом вне данного леса, участники безопасности (это может быть пользователь, группа или компьютер) из внешнего домена получают доступ к ресурсам во внутреннем домене. Active Directory создает «объект участник внешней безопасности» во внутреннем домене для представления каждого участника безопасности из внешнего доверенного домена. Данные участники внешней безопасности могут становиться членами локальных групп домена во внутреннем домене-доверителе. В локальные группы домена (обычно используются для назначения прав доступа на ресурсы) могут входить участники безопасности из доменов, находящихся вне леса.

Определившись с понятиями, приступим к установлению внешних односторонних отношений доверия домена D01 к домену D04.

DNS имя домена

d01.local

d04.local

Контроллеры домена ( IP)

Server01 (192 .168.1.1)

Server02 (192 .168.1.2)

Server04 (192 .168.1.4)

Server08 (192 .168.1.8)

Обычно, оба домена развернуты в различных сетях и связь между ними производится через шлюзы. Иногда, для этих целей добавляют вторую сетевую карту на контроллеры домена, устанавливая соединение с внешними сетями именно через них. В этом примере я использовал самый простой случай, когда оба домена расположены в одной подсети. При этом возможно установить доверительные отношения просто указывая NETBIOS имена доменов и указанные выкладки излишни, однако при усложнении сетевой структуры (разные подсети доменов, связь через шлюзы и виртуальные частные сети) так просто уже доверия не настроить. Тогда следует реализовывать дополнительные настройки в сети, приведённые ниже.

Составим план действий для создания доверительных отношений:

- проверка соединений между двумя серверами

- проверка настроек каждого домена

- настройка разрешения имен для внешних доменов

- создание связи со стороны домена-доверителя

- создание связи со стороны доверяемого домена

- проверка установленных односторонних отношений

- создание двустороннего доверия (если необходимо)

Все не так сложно, как может показаться. Ключевыми, в этом списке, являются первые три пункта, правильная реализация которых напрямую влияет на конечный результат. Также отмечу, что все действия выполняются от имени учётных записей администраторов соответствующих доменов, обладающих всеми необходимыми для этого правами.

Первое, что необходимо сделать, это сделать резервные копии Состояния Системы всех доменных контроллеров в обоих доменах (и системных каталогов также).

И только затем приступать к внесению изменений. Итак, убедиться в возможности установления связи между двумя серверами:

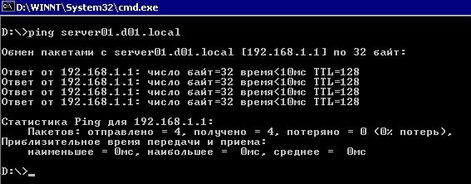

- С сервера Server01 убедимся в доступности с сервером Server04 (192.168.1.4)

Важно устанавливать связи по IP адресу, чтобы исключить ошибки связанные с разрешением имен.

В командной строке введем: ping 192.168.1.4

Должны получать ответы от удаленного адреса. Если ответа нет, проанализируйте вашу сетевую инфраструктуру и решите проблемы.

- С сервера Server04 убедимся в доступности с сервером Server01 (192.168.1.1)

В командной строке введем: ping 192.168.1.1

Должны получать ответы от удаленного адреса сервера Server01.

Если все в порядке, переходим к следующему пункту, проверке настроек доменов.

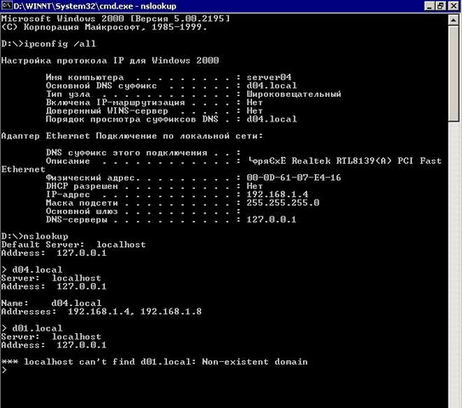

Из всех настроек будем проверять только конфигурацию первичной зоны DNS, поддерживающей каждый домен Active Directory. Поскольку именно данные из этой зоны содержат ресурсные записи домена и позволяют определять местоположение и адреса соответствующих служб домена.

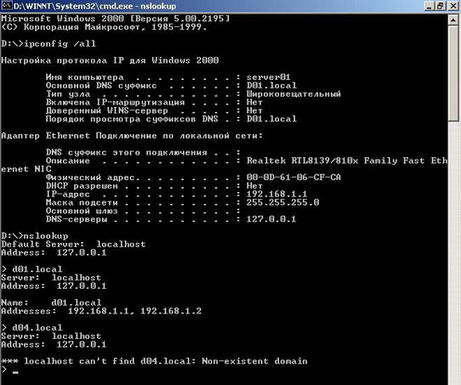

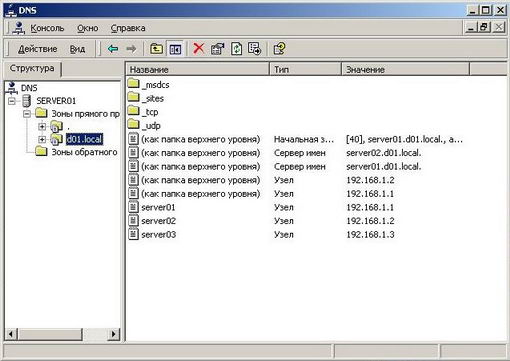

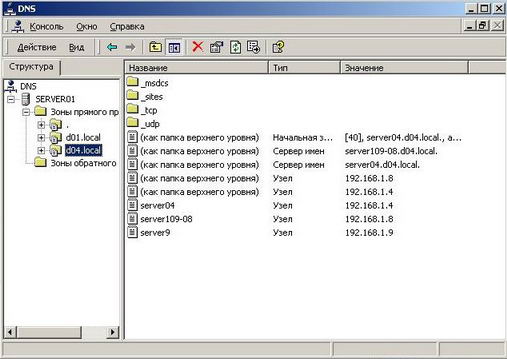

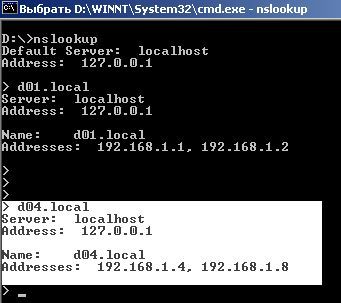

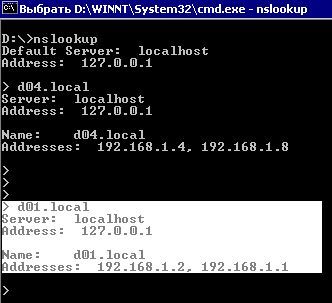

Выполним на каждом сервере команды ipconfig. exe / all и nslookup. exe (экран 1 и 2).

Ipconfig выводит конфигурацию протокола TCP/ IP – IP адреса, адреса шлюзов и серверов DNS для контролера. Если инфраструктура DNS настроена верно, nslookup выводит список IP адресов контроллеров домена на запрос по DNS имени локального домена. Если адреса контроллеров для локального домена получить не возможно, проверьте настройку первичного сервера DNS и содержание зоны прямого просмотра сервера DNS (экран 3).

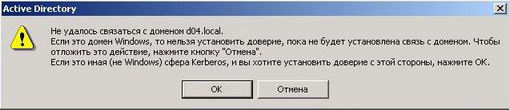

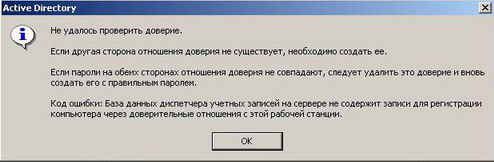

Обратите внимание, что никакой информации по внешнему домену у системе нет (сообщение об ошибке при попытке разрешения по имени удаленного домена – экран 1 и 2), а следовательно поиск контроллеров для установления связи с внешними доменами будет крайне затруднён. При таком раскладе, попытка создать связь к доверенному домену приведёт к появлению сообщения об ошибке (экран 4).

Теперь приступим к разрешению этой ситуации. Выполним настройку разрешения имен DNS для внешних доменов на каждом сервере.

Что необходимо сделать? Нужно добиться разрешения имен и получения ресурсных записей для внешнего домена. Все это возможно если установить для локального сервера возможность доступа к зоне DNS, поддерживающей внешний домен и способной разрешать требуемые запросы. Сразу замечу, что попытка решить эту проблему – просто добавив IP адрес внешнего сервера DNS в качестве альтернативного в настройках TCP/ IP, обречена на неудачу. Сделаем правильные, для этой ситуации, шаги.

На локальном сервере DNS в каждом домене создадим дополнительную зону, содержащую копию первичной зоны DNS внешнего домена. В итоге, этот сервер может возвращать ответы как запросы о локальном домене, так и записи из дополнительной зоны о внешнем домене.

Приведу пример создания дополнительной зоны для сервера Server01, на Server04 последовательность действий аналогична.

Изменим параметры передач первичной зоны DNS на удаленном сервере.

На ( Server04) откройте окно оснастки DNS (через меню Пуск, далее Программы и Администрирование).

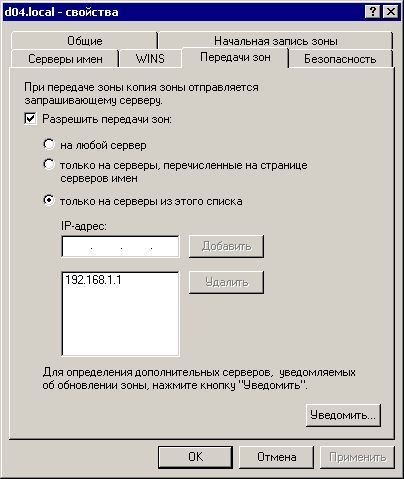

Щелкните правой кнопкой мыши зону DNS и выберите команду Свойства.

На вкладке Передачи зон установите флажок Разрешить передачи зон.

Разрешите передачи зон только на определенные DNS-серверы и выберите вариант только на серверы из этого списка, и затем укажите IP-адреса DNS-серверов первого домена (в нашем случае это будет IP Server01 – 192.168.1.1 экран 5).

При этом возможна более простая настройка, разрешающая передачи любому серверу, однако это приводит к снижению безопасности. К тому же, к примеру, гораздо эффективнее задать этот IP адрес в списке серверов имен для текущей зоны.

- Включим уведомления для дополнительных зон на других серверах DNS

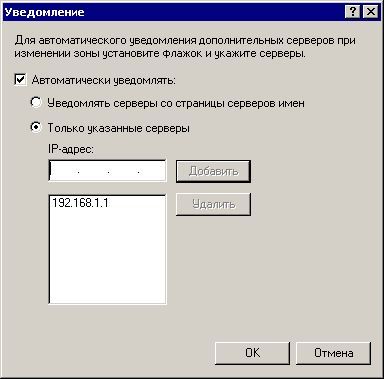

Нажмите кнопку Уведомить на вкладке Передачи зон.

Проверьте, что установлен флажок Автоматически уведомлять.

Выберите параметр Только указанные серверы и добавьте IP-адреса серверов в требуемый список уведомления.

Для этого в список уведомления, введите IP-адрес сервера из предыдущего пункта (192.168.1.1) в поле IP-адрес и нажмите кнопку Добавить (экран 6).

- Создадим Дополнительную зону DNS на локальном сервере.

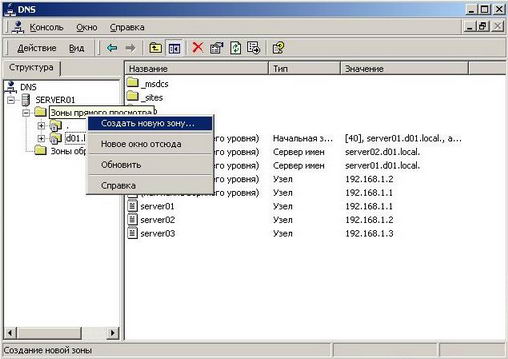

На ( Server01) откройте окно DNS.

В дереве консоли щелкните правой кнопкой мыши DNS-сервер и выберите команду Создать зону, чтобы открыть мастер создания зоны (экран 7).

Выберите тип зоны Дополнительная, введите ее имя ( D04. local) и IP адрес основного сервера ( IP 192.168.1.4) в поле IP-адрес и нажмите кнопку Добавить.

По завершению создания зоны необходимо некоторое время для получения данных с основного сервера (после чего первичные зоны должны выглядеть как на экране 8).

- Выполним проверку новой конфигурации DNS сервера.

На ( Server01) откройте окно командной строки, выполните команду nslookup. exe и введите запрос на DNS имя внешнего домена D04. local – и результат IP адреса контроллеров этого домена (экран 9).

Вот чего мы добивались – теперь, при создании доверительной связи текущий домен сможет определить необходимые адреса служб внешнего домена.

Конечно же, приведенные выкладки являются возможными к реализации в доменах с настройками по умолчанию. Если в вашей сети настроены особые параметры настройки DNS, то следует изменить указанные пункты в соответствии с вашими требованиями.

Теперь необходимо, повторить предыдущие пункты на другом контроллере в доверяемом домене ( Server04), чтобы и этот контроллер смог получать разрешения имен и получение списка служб для первого домена (экран 10).

После того как имена обоих доменов могут получать разрешения через DNS сервера, можем приступать к стандартной процедуре создания прямого внешнего одностороннего отношения доверия.

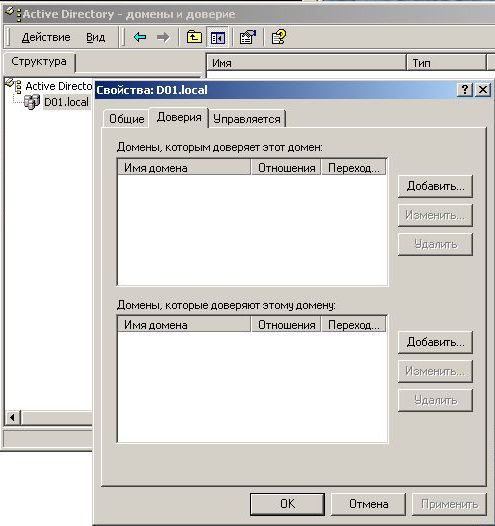

- Создадим связь со стороны домена-доверителя ( d01. local)

На контроллере ( Server01) откройте оснастку «Active Directory – домены и доверие» (через меню Пуск, далее Программы и Администрирование).

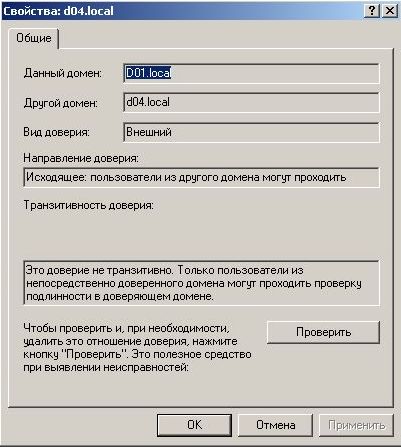

В дереве консоли щелкните правой кнопкой узел домена, которым требуется управлять ( D01. local), и выберите команду Свойства (экран 11).

Выберите вкладку Доверия.

Выберите Домены, которым доверяет этот домен, а затем нажмите кнопку Добавить.

Введите полное DNS-имя домена, т.е. D04. local (для домена Windows NT, просто имя – экран 12).

Введите пароль (например, 12 W#$ r) для данного доверительного отношения. Пароль должен иметь действие в обоих доменах: домене-доверителе и доверенном домене. Сам пароль используется только на время установления доверительных отношений, после того как они будут установлены, пароль будет удален.

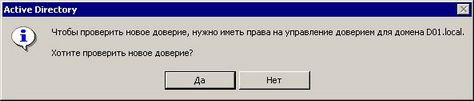

При этом, поскольку мы устанавливаем только одну из двух необходимых связей, то проверить доверительные отношения сразу невозможно (экран 13). Следует создать аналогичную, но обратную связь со стороны доверенного домена.

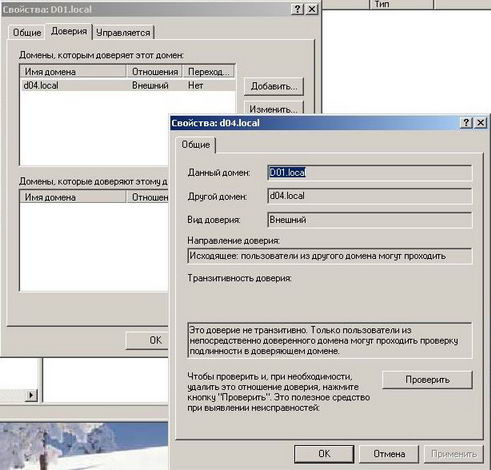

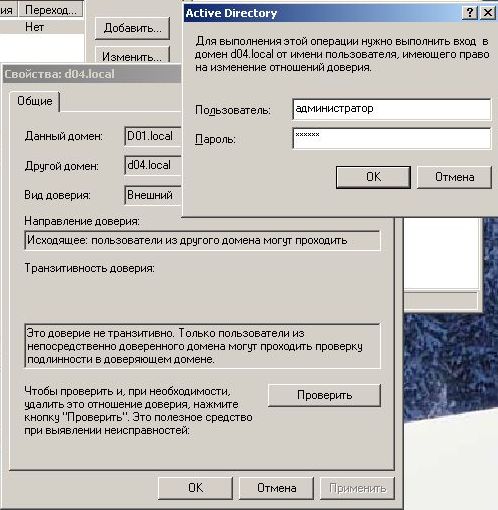

Находясь в этом режиме можно просмотреть свойства созданной исходящей связи (экран 14).

Повторим эту процедуру для домена, составляющего другую часть прямого доверительного отношения.

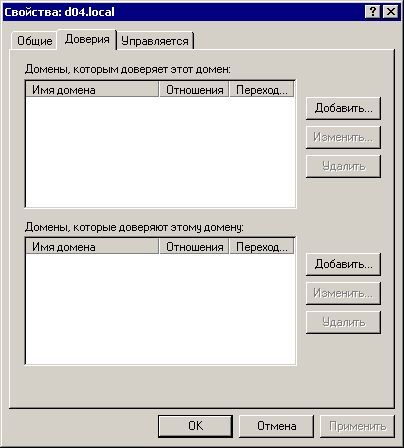

Создадим связь со стороны доверяемого домена ( d04. local)

На контроллере ( Server04) откройте оснастку «Active Directory – домены и доверие».

В дереве консоли щелкните правой кнопкой узел домена, которым требуется управлять ( D04. local), и выберите команду Свойства.

Выберите вкладку Доверия (экран 15).

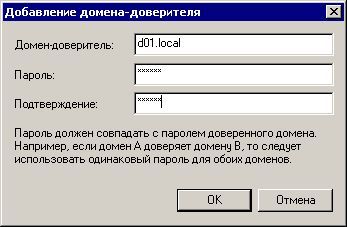

Выберите Домены, которые доверяют этому домену, а затем нажмите кнопку Добавить.

Введите полное DNS-имя домена – D01. local.

Введите пароль для данного доверительного отношения, который указали ранее (12 W#$ r – экран 16).

Т.к. мы настроили противоположную связь для нашего доверительного отношения, то необходимо выполнить проверку нового отношения (экран 17).

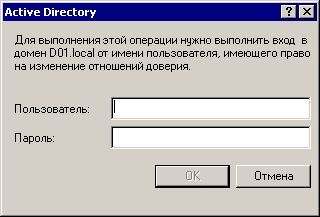

Для этого следует указать учётную запись пользователя, имеющего право на изменения отношений доверия из противоположного домена D01. local, те запись Администратора домена d01 (экран 18).

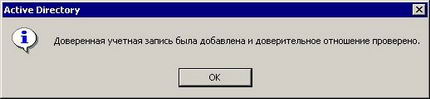

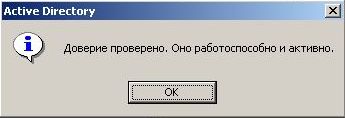

Если регистрационные данные верны, выполняется проверка связи этого отношения и доверие становится установленным (экран 19).

Теперь посмотрим, как выполнять проверку внешних доверительных отношений. Например, проверим отношение из домена-доверителя ( D01.local)

Чтобы проверить отношение доверия:

Откройте оснастку «Active Directory – домены и доверие».

В дереве консоли щелкните правой кнопкой домен, участвующий в отношении доверия, которое требуется проверить ( D01. local), и выберите команду Свойства.

Выберите вкладку Доверия.

В списке Домены, которым доверяет этот домен выберите отношение доверия, которое требуется проверить ( D04. local), и нажмите кнопку Изменить (экран 20).

Нажмите кнопку Проверить.

В появившемся диалоговом окне следует ввести учётные данные пользователя, имеющего право на изменение отношений доверия, те запись Администратора внешнего домена d04 и его пароль (экран 21).

Так же как и ранее, если регистрационные данные верны и отношение работоспособно, выводится подтверждающее сообщение (экран 22).

В случае ошибок выполните проверку вашей сетевой структуры (настройки шлюзов, брандмауэров, маршрутизаторов, разделяющих подсети доменов), настроек инфраструктуры DNS, работоспособность физических связей между контроллерами доменов, а также возможных ошибок внутри доменов Active Directory (анализируя Журналы Событий на контроллерах доменов).

По завершении установления доверительных отношений из доверенного домена теперь возможно просматривать ресурсы в домене-доверителе, используя аутентификацию пользователей Прошедших проверку (те участники спецгруппы группы ВСЕ).

Убедимся, что мы можем в домене-доверителе использовать объекты участники безопасности из доверенного домена (учётные записи из домена D04. local). Для этого создадим в домене D01 общий ресурс и предоставим доступ к нему глобальной группе «Пользователи домена» из доверенного домена D04.

Создайте в домене D01. local общую папку на контроллере домена Server01.

-

Выбор внешнего домена с требуемой группой:

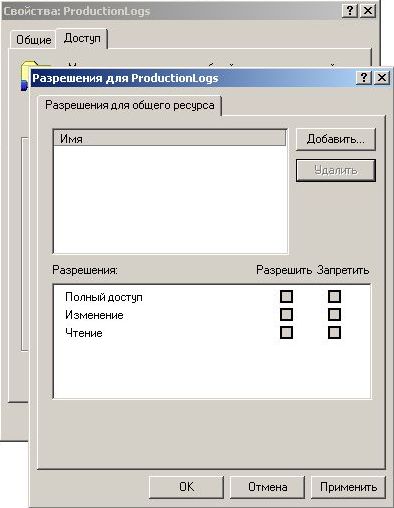

Перейдите в закладку свойств Общий доступ и нажмите кнопку Разрешения (экран 23).

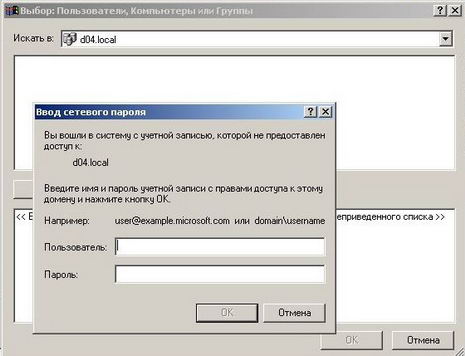

В окне выбора пользователей из списка «Искать в» открыть ниспадающий список и убедиться, что теперь новый доверяемый домен D04. local стал доступен для выбора объектов (экран 24).

Авторизация на получение списка пользователей из внешнего домена:

Из списка укажите домен D04. local. Т.к мы сами подключаемся к ресурсам внешнего домена (список его объектов), а доверия к нашему домену ( D01. local) из него не установлено, то выдается диалоговое окно авторизации для получения списка пользователей (экран 25).

Это происходит потому, что настроено только одностороннее доверие домена D01. local для учетных записей из доверенного домена D04. local, но не обратное). Укажите учётные данные пользователя с правами получения списка объектов из внешнего домена, например Администратор домена D04 и его пароль (но это может быть любая запись из внешнего домена, прошедшая его проверку).

Выберите группу из внешнего домена:

В списке объектов безопасности внешнего домена D04. local выберите группу «Пользователи домена» и добавьте ее список безопасности общего ресурса с разрешением Чтение (экран 26).

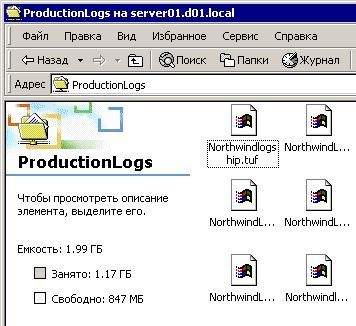

Выполним подключение к общему ресурсу из доверенного домена:

На сервере Server04 убедимся в доступности удаленного файлового сервера из домена доверителя. В окне командной строки введем команду pingserver01.do1.local и проверим, что связь с ним есть (экран 27).

Укажем UNC имя этого ресурсного сервера server01. d01. local и осуществим доступ к его общему каталогу (экран 28).

Таким образом, из доверенного домена D04 мы получили доступ к ресурсу в домене доверителе D01, что нам и требовалось.

Если необходимо, то возможно настроить отношения доверия в обратном направлении, от домена D04 к D01. Т.е доменом-доверителем станет домен D04. local, а доверенным доменом уже будет D01. local.

В этой статье мы коснемся проблемы нарушения доверительных отношений между рабочей станцией и доменом, мешающей пользователю авторизоваться в системе. Рассмотрим причину проблемы и простой способ восстановления доверительных отношений по безопасному каналу.

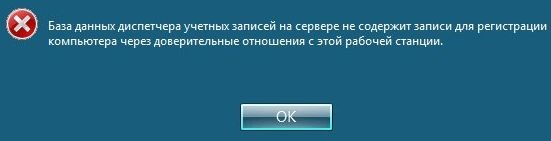

Как проявляется проблема: пользователь пытается авторизоваться на рабочей станции или сервере под своей учетной запись и после ввода пароля появляется ошибка:

Попробуем разобраться, что же означают данные ошибки и как их исправить.

Пароль компьютера в домене AD

Когда компьютер вводится в домен Active Directory, для него создается отдельная учетная запись компьютера с паролем. На этом уровне доверие обеспечивается тем, что эта операция выполняется администратором домена или пользователем домена (каждый пользователь по умолчанию может включить в домен 10 ПК).

При регистрации компьютера в домене, между ним и контроллером домена устанавливается безопасный канал, по которому передаются учетные данные, и дальнейшее взаимодействие происходит в соответствии с политиками безопасности, установленными администратором.

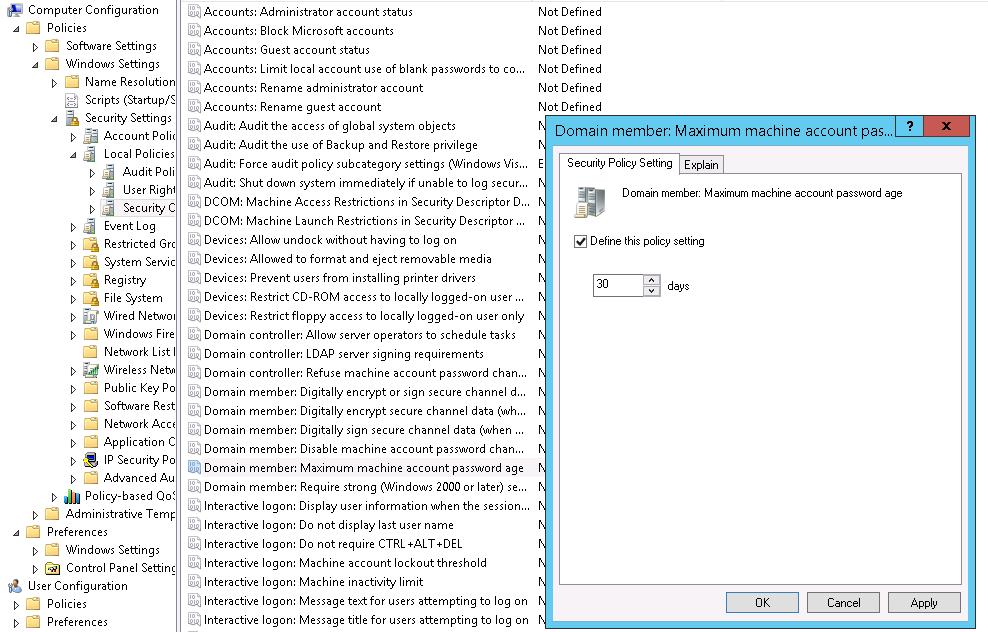

Пароль учетной записи компьютера по умолчанию действует 30 дней, после чего автоматически меняется. Смена пароля инициируется самим компьютером на основании доменных политик.

Совет. Максимальный срок жизни пароля может быть настроен с помощью политики Domain member: Maximum machine account password age, которая находится в разделе: Computer Configuration-> Windows Settings-> Security Settings-> Local Policies-> Security Options. Срок действия пароля компьютера может быть от 0 до 999 (по умолчанию 30 дней).

Если пароль компьютера просрочен, он автоматически меняется при следующей регистрации в домене. Поэтом, если вы не перезагружали компьютер несколько месяцев, доверительные отношения между ПК и доменом сохраняются, а пароль компьютера будет сменен при следующей перезагрузке.

Доверительные отношения разрываются, если компьютер пытается аутентифцироваться в домене под неверным паролем. Обычно это происходит, когда компьютер восстанавливают из образа или из снапшота виртуальной машины. В этом случае пароль машины, хранящийся локально, и пароль в домене могут не совпадать.

«Классический» способ восстановить доверительные отношения в этом случае::

- Сбросить пароль локального администратора

- Вывести ПК из домена и включить его в рабочую группу

- Перезагрузится

- С помощью оснастки ADUC – сбросить учёту компьютера в домене (Reset Account)

- Повторно включить ПК в домен

- Еще раз перезагрузиться

Этот метод самый простой, но слишком топорный и требует как минимум двух перезагрузок и 10-30 минут времени. Кроме того, могут возникнуть проблемы с использованием старых локальных профилей пользователей.

Есть более элегантный способ восстановить доверительные отношения без перевключения в домен и без перезагрузок.

Утилита Netdom

Утилита Netdom включена в состав Windows Server начиная с 2008 версии, а на ПК пользователей может быть установлена из RSAT (Remote Server Administration Tools). Чтобы восстанвить доверительные отношения, нужно войти в систему под локальным администратором (набрав “.Administrator” на экране входа в систему) и выполнить такую команду:

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:Password

- Server – имя любого доступного контроллера домена

- UserD – имя пользователя с правами администратора домена или Full control на OU с учетной записью компьютера

- PasswordD – пароль пользователя

Netdom resetpwd /Server:sam-dc01 /UserD:aapetrov /PasswordD:Pa@@w0rd

Командлет Reset-ComputerMachinePassword

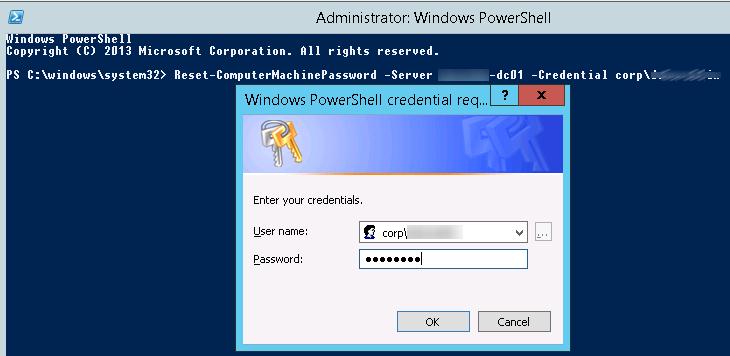

Командлет Reset-ComputerMachinePassword появился в PowerShell 3.0, и в отличии от утилиты Netdom, уже имеется в системе, начиная с Windows 8 / Windows Server 2012. На Windows 7, Server 2008 и Server 2008 R2 его можно установить вручную (http://www.microsoft.com/en-us/download/details.aspx? >

Также нужно войти в систему под локальной учетной записью администратора, открыть консоль PowerShell и выполнить команду:

Reset-ComputerMachinePassword -Server DomainController -Credential DomainAdmin

- Server – имя контроллера домена

- Credential – имя пользователя с правами администратора домена (или правами на OU с ПК)

Reset-ComputerMachinePassword -Server sam-dc01 -Credential corpaapetrov

Совет. Эту же операцию можно выполнить с помощью другого командлета Powershell Test-ComputerSecureChannel:

Test-ComputerSecureChannel -Repair -Credential corpaapetrov

Проверить наличие безопасного канала между ПК и DC можно командой:

Trusted DC Connection Status Status = 0 0x0 NERR_Success

Trust Verification Status = 0 0x0 NERR_Success

Как вы видите, восстановить доверительные отношения в домене довольно просто.