Содержание

Как узнать имена учетных записей Администраторов домена и не только

Как узнать имена учетных записей Администраторов домена и не только

Как узнать имена учетных записей Администраторов домена и не только-01

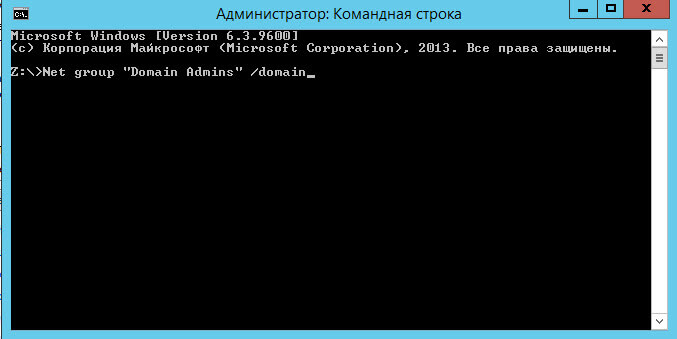

Всем привет сегодня хочу рассказать как узнать имена учетных записей Администраторов домена и не только. Для того чтобы все это осуществить достаточно быть пользователем домена. Как это не странно, но в Active Directory имена администраторов не являются конфиденциальной информацией, как показал эксперимент вообще можно вытащить состав любой группы главное правильно указать ее название.

Вообще честно не знаю почему Microsoft дала такую возможность предоставлять информацию обычному пользователю, который может быть не добросовестным хакером. Для того чтобы в английской версии узнать кто состоит в группе администраторов домена то вводим вот такую команду.

Как узнать имена учетных записей Администраторов домена и не только-02

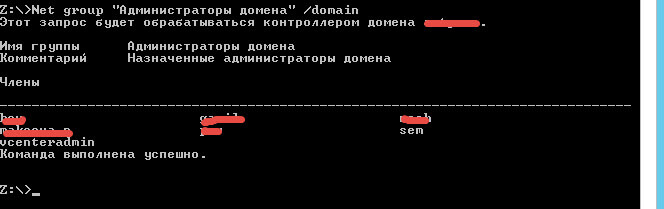

Чтобы в русской версии узнать кто у вас администратор домена вводим команду

Вы получите список администраторов домена

Как узнать имена учетных записей Администраторов домена и не только-03

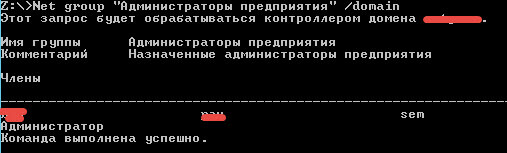

Теперь давайте посмотрим Администраторов предприятия.

Как узнать имена учетных записей Администраторов домена и не только-04

Вот так вот просто узнать логины и членов любой группы в Active Directory.

Учетные записи группы и права

Понятие учетной записи

Если вы имели опыт работы администрирования и работы с операционными системами Windows 9x, то одной из главных отличительных особенностей профессиональных версий Windows воспринимается повышенное внимание к тому, кто и что делает на компьютере.

Программа, которая исполняется на компьютере с установленной операционной системой Windows NT/200x/XP/Vista, всегда запущена от имени какого-либо пользователя и обладает данными ему правами. Если вы начали работу на компьютере, введя свое имя и пароль, то любая задача: графический редактор или почтовый клиент, дефрагментация диска или установка новой игры — будет выполняться от этого имени. Если запущенная программа вызывает в свою очередь новую задачу, то она также будет выполняться в контексте вашего имени. Даже программы, являющиеся частью операционной системы, например служба, обеспечивающая печать на принтер, или сама программа, которая запрашивает имя и пароль у пользователя, желающего начать работу на компьютере, выполняются от имени определенной учетной записи (Система). И так же, как программы, запускаемые обычным пользователем, эти службы имеют права и ограничения, которые накладываются используемой учетной записью.

Операционная система "различает" пользователей не по их имени (полному или сокращенному), а по специальному уникальному номеру (идентификатору безопасности— SID), который формируется в момент создания новой учетной записи. Поэтому учетные записи можно легко переименовывать, менять любые иные их параметры. Для операционной системы после этих манипуляций ничего не изменится, поскольку такие операции не затрагивают идентификатор пользователя.

При создании новой учетной записи обычно определяются только имя пользователя и его пароль. Но учетным записям пользователей — особенно при работе в компьютерных сетях — можно сопоставить большое количество различных дополнительных параметров: сокращенное и полное имя, номера служебного и домашнего телефонов, адрес электронной почты и право удаленного подключения к системе и т. п. Такие параметры являются дополнительными, их определение и использование на практике зависит от особенностей построения конкретной компьютерной сети. Эти параметры могут быть использованы программным обеспечением, например, для поиска определенных групп пользователей (см., например, группы по запросу)

Стандартные учетные записи имеют идентичные SID . Например, s-1-5-18— это SID учетной записи Local System; s-1-5-19— учетной записи NT AuthorityLocaI Service; SID s-1-5-20 "принадлежит" учетной записи NT AuthorityNetvork Service и т. д. Учетные записи пользователя домена "построены" по такой же структуре, но обычно еще более "нечитаемы". Вот пример реального доменного SID:

Если при изменении имени входа пользователя в систему ничего "существенного" для системы не происходит— пользователь для нее не изменился, то операцию удаления учетной записи и последующего создания пользователя точно с таким же именем входа операционная система будет оценивать как появление нового пользователя. Алгоритм формирования идентификатора безопасности пользователя таков, что практически исключается создание двух учетных записей с одинаковым номером. В результате новый пользователь не сможет, например, получить доступ к почтовому ящику, которым пользовался удаленный сотрудник с таким же именем, не прочтет зашифрованные им файлы и т. п.

Локальные и доменные учетные записи

При работе в компьютерной сети существуют два типа учетных записей. Локальные учетные записи создаются на данном компьютере. Информация о них хранится локально (в локальной базе безопасности компьютера) и локально же выполняется аутентификация такой учетной записи (пользователя).

Доменные учетные записи создаются на контроллерах домена. И именно контроллеры домена проверяют параметры входа такого пользователя в систему.

Чтобы пользователи домена могли иметь доступ к ресурсам локальной системы, при включении компьютера в состав домена Windows производится добавление группы пользователей домена в группу локальных пользователей, а группы администраторов домена— в группу локальных администраторов компьютера. Таким образом, пользователь, аутентифицированный контроллером домена, приобретает права пользователя локального компьютера. А администратор домена получает права локального администратора.

Необходимо четко понимать, что одноименные учетные записи различных компьютеров — это совершенно различные пользователи. Например, учетная запись, созданная на локальном компьютере с именем входа Иванов, и доменная учетная запись Иванов— это два пользователя. И если установить, что файл доступен для чтения "локальному Иванову", то "доменный Иванов" не сможет получить к нему доступ. Точнее, доменный Иванов сможет прочесть файл, если его пароль совпадает с паролем локального Иванова. Поэтому если на компьютерах одноранговой сети завести одноименных пользователей с одинаковыми паролями, то они смогут получить доступ к совместно используемым ресурсам автономных систем. Но после изменения одного из паролей такой доступ прекратится.

Обратите внимание, что в локальные группы можно включать не только локальные ресурсы (учетные записи пользователей и локальных групп), но и доменные учетные записи.

После установки пакета Account Lockout and Management Tools в свойствах учетной записи отображается вкладка, на которой администратор может увидеть в том числе и количество неудачных попыток входа в систему.

Данную информацию можно получить и выполнив непосредственный запрос к службе каталогов. В качестве фильтра можно указать следующую строку:

При необходимости вы можете создать такой запрос, сохранить его в оснастке управления AD и получать сведения о результатах подключения к домену без установки упомянутого пакета.

Обновлено: Январь 2005 г.

Назначение: Windows Server 2003, Windows Server 2003 R2, Windows Server 2003 with SP1, Windows Server 2003 with SP2

Именование в Active Directory

Имя домена Active Directory обычно является полным DNS-именем домена. Тем не менее, для обеспечения обратной совместимости каждый домен также имеет пред-Windows 2000 имя для использования компьютерами с операционными системами предыдущих версий Windows. Пред-Windows 2000 имя домена может использоваться для входа в домен Windows Server 2003 с компьютеров с операционными системами предыдущих версий Windows, при этом используется следующий формат: имя_доменаимя_пользователя. Этот же формат может использоваться для входа в домен Windows Server 2003 с компьютера под управлением Windows 2000, Windows XP; или с сервера под управлением Windows Server 2003. Можно также использовать имя участника-пользователя (UPN), связанное с соответствующей учетной записью, для входа на компьютер под управлением Windows 2000, Windows XP; или на сервер под управлением Windows Server 2003.

Учетные записи пользователей

В Active Directory каждая учетная запись пользователя имеет имя входа пользователя, пред-Windows 2000 имя входа пользователя (имя учетной записи диспетчера учетных записей безопасности) и суффикс UPN. При создании учетной записи пользователя администратор указывает имя входа пользователя и выбирает суффикс UPN. Active Directory составляет пред-Windows 2000 имя входа пользователя, используя первые 20 байт имени входа пользователя. Пред-Windows 2000 имя входа пользователя в любое время может быть изменено администраторами.

В Active Directory каждая учетная запись пользователя имеет имя участника-пользователя в соответствии с документом IETF RFC 822 Standard for the Format of ARPA Internet Text Messages. Имя участника-пользователя составляется из имени входа пользователя и суффикса имени участника-пользователя, соединенных знаком «@».

Примечание

-

Не следует добавлять знак «@» в имя входа пользователя или в суффикс имени участника-пользователя. Active Directory автоматически добавит его при создании имени участника-пользователя. Имя участника-пользователя, содержащее более одного знака «@», является недопустимым.

Внимание!

-

Windows NT 4.0 и более ранние домены разрешают использование точки (.) в конце имени входа пользователя, если только оно не состоит из одних точек. Домены Windows Server 2003 не разрешают использование одной или нескольких точек в конце имени входа пользователя.

Вторая часть имени участника-пользователя — суффикс имени участника-пользователя — обозначает домен, к которому относится учетная запись пользователя. Суффиксом имени участника-пользователя может быть DNS-имя домена, DNS-имя любого домена в составе леса либо альтернативное имя, созданное администратором и использующееся только для входа в систему. Этот альтернативный суффикс имени участника-пользователя не обязательно должен быть допустимым DNS-именем.

В Active Directory по умолчанию суффиксом имени участника-пользователя является DNS-имя домена, в котором создана учетная запись пользователя. Обычно это имя домена, зарегистрированного в Интернете как домен предприятия. Использование альтернативных имен доменов в качестве суффиксов имен участников-пользователей обеспечивает дополнительную безопасность входа в сеть и упрощает имена, используемые для входа в другой домен леса.

Например, если организация использует сложное дерево доменов, упорядоченное по отделам и географическим областям, имена доменов могут быть достаточно длинными. Предположим, что по умолчанию суффиксом имени участника-пользователя в таком домене является sales.westcoast.microsoft.com. Тогда имя входа пользователя в данном домене будет иметь вид user@sales.westcoast.microsoft.com. В данном случае для упрощения имени входа пользователя можно применять суффикс «microsoft», что позволит использовать имя входа user@microsoft. Дополнительные сведения об учетных записях пользователей см. в разделах Учетные записи пользователей и компьютеров и Имена объектов.

Для удаления или добавления суффиксов имен участников-пользователей служит оснастка «Active Directory — домены и доверие». Дополнительные сведения см. в разделе Добавление суффиксов имени участника-пользователя.

Учетные записи компьютеров

Каждая учетная запись компьютера в Active Directory имеет относительное различающееся имя, пред-Windows 2000 имя компьютера (имя учетной записи диспетчера учетных записей безопасности), основной DNS-суффикс, DNS-имя узла и имя участника-службы. Администратор указывает имя компьютера при создании учетной записи. Это имя компьютера используется в качестве относительного различающегося имени LDAP.

Active Directory составляет пред-Windows 2000 имя, используя первые 15 байт относительного различающегося имени. Пред-Windows 2000 имя в любое время может быть изменено администратором.

DNS-имя узла называется полным именем компьютера и является полным доменным именем DNS. Полное имя компьютера состоит из имени компьютера (первые 15 байт имени учетной записи SAM компьютера без знака «$») и основного DNS-суффикса (DNS-имени домена, в котором создана эта учетная запись компьютера). Оно указано на вкладке Имя компьютера компонента «Свойства системы» панели управления.

По умолчанию основной DNS-суффикс полного доменного имени компьютера должен совпадать с именем домена Active Directory, к которому принадлежит этот компьютер. Чтобы разрешить использование других основных DNS-суффиксов, администратор домена может создать ограниченный список разрешенных суффиксов, создав атрибут msDS-AllowedDNSSuffixes контейнера объекта домена. Этот атрибут создается и управляется администратором домена через интерфейсы ADSI или по протоколу LDAP.

Имя участника-службы является многозначным атрибутом. Обычно оно строится на основе DNS-имени узла. Имя участника-службы используется в процессе взаимной проверки подлинности между клиентом и сервером, на котором работает определенная служба. Клиент находит учетную запись компьютера, основанную на имени участника-службы, к которой он пытается подключиться. Имя участника-службы могут изменять члены группы «Администраторы домена».