Содержание

- 1 Базы серверов и брут

- 2 Вместо предисловия

- 3 Поиск жертв

- 4 SHODAN

- 5 GitHub

- 6 Инструментарий

- 7 Сбор информации

- 8 Брутфорс

- 9 Постэксплуатация

- 10 Сканирование на CVE-2012-2122

- 11 Бородатый UDF

- 12 Сценарий использования UDF

- 13 Заключение

- 14 Заглянем в прошлое

- 15 Взлом через BungeeCord

- 16 Подмена UUID

- 17 Изменённые плагины

Базы серверов и брут

— Все, что связано с брутом и работой с базами данных

| Ссылки сообщества |

| Изображения и альбомы |

| Пользователи |

| К странице. |

слив базы

через взлом администратора по его e-mail адресу.

Для начала найдем сервер.

Потом заходим [ Ссылки могут видеть только зарегистрированные пользователи. ], и вводим адрес сайта.

Видим его e-mail адресс.

Теперь дело уже за взломом мыла.

Есть несколько способов.

1. Через секретный вопрос.

Опишу его поподробней,чтобы все поняли.

Вопросы могут быть разными, от номера паспорта, до клички животного.

Обьясню как работать с каждым из них.

Для начала, если вопрос не такой как(123 ответ 123), то лучше бы стукнуть админу в аську.

и попробовать с хитрицой выудить у него ответ

Далее востанавливаем админ — пассы и сливаем базу.

Поподробней про другие типы вопросов:

Любимый город? (Спрашиваете админа откуда он, либо ищите инфу — профили, аськи,контакты — найти легко)

Год рождения? (Тут вообще легко, так-же ищем инфу о админе — в профиле форума,аська,контакт и тд.)

Номер паспорта? (Тут уже сложнее, и если ответ не 123, 111, 12345, 100500, то придется воспользоватся другими способами. — о них ниже)

Любимое блюдо? (Тут довольно легко, примините фантазию — пельмени,шашлык,пиво,чипсы,курица,мясо,салат — это легко подобрать)

Девечья фамилия матери? (Часто ставят фамилии себя же — то есть, например если админа зовут Вася Пупкин, то ответ будет пупкина, либо «незнаю» или «нету»)

2. Собирание инфы, брут посредственных форумов.

Недавно, а то есть сегодня я делал статью с тем, как выкачать базу данных сервера, но не делал статью, как получить все права.

А ведь для выкачивания базы данных нужны все права, ведь так?

Здесь будет пару способов, которые скорее всего многие не знали.

Это не всякие UUID или Server Finder’ы

Это, например, способ как взломать FTP сервера.

FTP это машина, на которой стоит сервер, если это можно так назвать.

Доступ к нему получается очень просто, на сервере должен стоять плагин AutoSaveWorld и полные права к нему, которые в большинства случаев создатель даёт всем игрокам.

Казалось бы, что сделать обычный автоматический сейвер карты?

Но великие кул хакеры нашли в нём огромную дыру, которая позволяет подключится к фтп сервера.

Вы убедились, что у вас есть права к нему, тогда начнём с инструкции:

пишем:

1) /asw process start ftp1 ls -la

2) /asw process start ftp2 adduser (Свой ник);(Пароль);(Пароль);adduser (Свой ник) sudo;1;1;1;1;1;1;1;1;1;1;1;1;

то-есть вот так: /asw process start ftp2 adduser 1_Ket_1;123321;123321;adduser 1_Ket_1 sudo;1;1;1;1;1;1;1;1;1;1;1;1;

Когда вы ввели команду, должно писать: process started

Если что то не так, и process started не пишет, то попробуйте поменять ftp1 на ftp2 или по другому.

Всё получилось? Едем дальше.

заходим в Putty, и заполняем:

Подключатся через ssh

User: 1_Ket_1 (Тоесть свой ник, где вы указали его)

Port: 22 или 21

Password: 123321 (Тоесть свой пароль, где вы указали его)

То-есть, добавление нового юзера со всеми правами.

То-есть машина под твоим контролем.

Теперь идём ко второму способу. Данный способ может управлять любым плагином, который поможет вам в взломе.

На моём месте плагин NoCheatPlus, хотя вместо него вы должны подставить свой. Но вы должны знать, что плагин Autosave присутствует, для этого вы обязаны сначала узнать все плагины, способ как это сделать есть в моём объяснении про выкачку бд сервера. Ну и конечно так же узнать есть ли тот плагин, который вам нужен.

Так же вместо команды pmanager можно ставить совершенно другую, например /ban ник

И когда срабатывает авто-сохранение мира, вместо сохранения банит того игрока которого вы указали.

/autosave pmanager unload NoCheatPlus

Так же вместо unload можно поставить disable если вы хотите оффнуть какой либо плагин, либо вообще убрать unload и ничего не ставить.

Ах да, вот вам ещё пару плагинов, и если создатель школьник, то он скачал данные плагины именно с этими хаками.

Плагин: ProtocolLibFix

Хак в плагине: /autoworld

Что бы получить * нужно:

/CM что бы убедится что плагин стоит на сервере

потом скрафтите табличку и напишите CMBest

после чего вы получите * в виде Ваш ник: Поздравляю

Плагин: BukkitApiEnhancer

Хак в плагине: /xhomexx

Хак в сборке — BigCraft

1) Крафтим, или просим у админа табличку.

2) Отходим от спавна, туда — где нет привата.

3) ставим её, и пишем там

easyopz

И все, у нас ВСЕ права!

Не знаю, помогло ли вам это или нет, но я думаю что кто то из вас явно не знал чего то из этого.

Но если всё же помогло, спасибо вам за то что прочитали данную статью.

Удачи всем во взломах.

- anti-tem это нравится

- anti-tem это нравится

5 секунд постоянно кликать на покупку- то идут массовые запросы на бд и сервер глючит. База данных виснет и собсна все.

По этому лично я- не советую ставить майнкрафт на внешнюю бд.

Это не твои проблемы, но я думаю, главным- не понравится большая нагрузка.

Содержание статьи

MySQL — одна из самых распространенных СУБД. Ее можно встретить повсюду, но наиболее часто она используется многочисленными сайтами. Именно поэтому безопасность базы данных — очень важный вопрос, ибо если злоумышленник получил доступ к базе, то есть большая вероятность, что он скомпрометирует не только ресурс, но и всю локальную сеть. Поэтому я решил собрать всю полезную инфу по взлому и постэксплуатации MySQL, все трюки и приемы, которые используются при проведении пентестов, чтобы ты смог проверить свою СУБД. 0day-техник тут не будет: кто-то еще раз повторит теорию, а кто-то почерпнет что-то новое. Итак, поехали!

Вместо предисловия

Начнем с определения. MySQL — это реляционная система управления базами данных, которая обладает разными движками хранения данных: MyISAM, InnoDB, Archive и другими. Как и у большинства open source проектов, у нее существуют свои ответвления, например MariaDB. Забегая вперед, скажу, что большинство рассмотренных векторов/техник/багов распространяется на различные движки и на ответвления, правда не всегда.

Различные версии MySQL под разные платформы можно взять тут

Поиск жертв

Но перейдем непосредственно к делу. Для того чтобы кого-нибудь поломать, нужно его для начала найти. Допустим, что мы уже знаем, кто наша жертва, знаем его IP либо находимся в его локальной сети. Нам нужно просканировать его адрес (сеть) на наличие открытых портов. По стандарту MySQL использует порт 3306, его мы и будем искать. В арсенале каждого хакера должен присутствовать сканер Nmap, который позволяет находить различные сервисы, порты на целевых машинах. Пример команды для сканирования выглядит следующим образом:

- -PN — очень полезная вещь, указывающая программе пропускать этап обнаружения хоста и сразу переходить к сканированию портов. Это нужно в том случае, если машина не отвечает на ping-сканирование, но при этом у машины могут быть открыты порты. В таком случае без данного флага Nmap пропустит данный хост;

- -sV исследует открытые порты с целью получения информации о службе.

Для UDP-сканирования должен присутствовать флаг -sU.

SHODAN

Если у тебя нет определенной жертвы и ты хочешь протестировать свои навыки, то можешь воспользоваться хакерским поисковиком Shodan. Он позволяет делать поиск по хостам и выводить информацию о различных сервисах на основе баннеров ответов. Также имеет возможность фильтровать по портам, стране, городу, операционным системам и так далее. Одна из отличнейших фишек — поиск сервисов с анонимной авторизацией или авторизацией со стандартными кредами. Очень полезный сервис, но лучше всего проводить тесты уязвимостей на своих локальных ресурсах :).

Хакер #195. Атаки на Oracle DB

GitHub

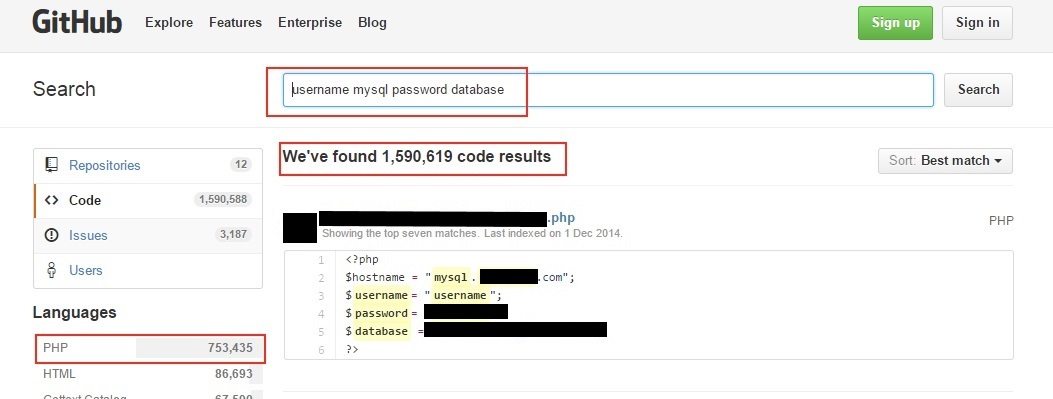

Одна из крутейших фишек легкого доступа к базам данных — поиск исходников каких-либо проектов на GitHub. Прежде чем искать и раскручивать SQL Inj на сайте, что может занять достаточно длительное время (если таковые вообще присутствуют), достаточно просто зайти на всеми любимый сайт для совместной разработки, вписать пару слов и при должном везении получить доступ к сорцам. Многие разработчики в силу непонятных причин заливают свои проекты в общий доступ — может, по глупости, может, им жалко денег на приватный репозиторий, а может, они хотят поделиться со всем миром своим великолепным кодом, но на GitHub лежит огромная куча исходников, от маленьких сайтиков до больших проектов. Это зачастую сильно упрощает работу. Допустим, если мы введем такой поисковый запрос username mysql password database , то можно просто потерять сознание от количества результатов. Особенно много сладких PHP-файлов, в которых прописывается коннект к базе данных.

Поэтому первым делом на пентестах мы бежим и проверяем GitHub на наличие исходников клиента. Если что-то находится, то можно смело коннектиться к базе данных, после чего, отталкиваясь от прав, извлекать нужные нам данные. Но если уж получилось так, что мы не смогли найти заветных строчек username/password, не стоит отчаиваться — можно порыться в исходниках сайтов, если они присутствуют, и проводить аудит уже не вслепую, а с исходным кодом сервиса. Он значительно облегчает задачу поиска уязвимостей: теперь мы будем не просто фазить наобум, а проверять определенные векторы, выстроенные на основе исходников. Например, смотреть, в каких местах производится обращение в базу, используется ли фильтрация данных от клиента и так далее.

Инструментарий

Для поиска инъекций существуют разные способы: автоматически или вручную вставлять везде кавычку (фаззинг); использовать фишку с Гитхабом, уповая на неосторожность разработчиков исследуемого сервиса. И наконец настал момент истины: мы нашли нашу долгожданную инъекцию и готовы внедряться по полной. Но вот беда, у нас появились неотложные дела (друзья зовут попить пива), или нас одолела ужасная необоримая лень. Не стоит расстраиваться, на помощь придет отличная тулза sqlmap, которая автоматизирует процесс поиска и эксплуатации SQL-инъекций, и не просто найдет дыру в безопасности, а проэксплуатирует ее по полной программе. Поддерживает все виды инъекций. Функционал sqlmap позволяет: дампить базы, автоматически искать в базе, извлекать и расшифровывать логины и пароли, запускать cmd shell, запускать интерактивный sql shell, в котором тебе нужно только писать SQL-запросы в базу, а sqlmap сам составит payload для инъекции. Существует отличный Cheet Sheet, который в двух страничках показывает все возможности данной тулзы.

Есть еще несколько инструментов, которые пригодятся тебе в нелегком деле покорения MySQL. В особенном представлении они не нуждаются, так как наверняка ты о них уже не раз (не одну тысячу раз) слышал. Первый — Metasploit, одна из ключевых программ для хакинга, позволяющая создавать эксплойты, проводить их отладку. Второй — сканер Nmap, про который в журнале тоже не раз писали.

Информации по всем перечисленным инструментам хватает с избытком, поэтому мы не будем углубляться в детали их использования, кто их еще не юзал — обязательно должен это сделать, а Google и официальные сайты ему в этом помогут. Мы же двигаемся дальше.

Сбор информации

Нужно начать с самого простого — сбора информации. В Metasploit для этого служит auxiliary/scanner/mysql/mysql_version , просто сканер версий, который может сканировать целый пул адресов:

В Nmap также существует модуль, который подключается к серверу и выводит разную полезную информацию: протокол, номер версии, состояние и соль.

Брутфорс

Среди основных вещей, которые приходится часто выполнять, конечно, брутфорс — проверка на слабые или стандартные пароли пользователей. Но прежде чем приступать к подбору паролей, можно провести атаку user enumeration (перечисление пользователей). Ее можно провести против серверов версии 5.x, которые поддерживают старые механизмы аутентификации (CVE-2012-5615). После сканирования мы будем знать, какие пользователи существуют в базе, что значительно сокращает пул пользователей для бруторса.

Составив наш пул имен и паролей, приступаем к бруту:

Nmap использует стандартные списки паролей и пользователей, но всегда можно взять свои:

Кстати говоря, вот тебе отличный репозиторий, где можно найти самые популярные логины, пароли и не только. Ну и обычно при брутфорсе выполняется еще одна простая, но довольно важная проверка на пустой пароль для пользователя root или anonymous:

Постэксплуатация

Следующий важный шаг, который наступает после получения логина/пароля (через инъекцию или полным перебором), — это постэксплуатация. Я перечислю различные модули для Nmap’а и их предназначение. Итак, модуль, который производит вывод баз данных:

Модуль, который производит вывод пользователей:

Модуль, который производит вывод переменных:

Модуль, который производит вывод пользователей и их хешей в виде, удобном для брутфорса:

Модуль, который заменяет клиент MySQL и отправляет запросы в удаленную базу:

Сканирование на CVE-2012-2122

Отдельно стоит упомянуть про один интересный модуль, который присутствует как в Metasploit, так и в Nmap, — модуль проверки на CVE-2012-2122. Данная уязвимость позволяет удаленным пользователям обходить аутентификацию из-за ненадлежащей проверки возвращаемых значений. Существует возможность авторизации с неправильным паролем с вероятностью 1/256, так как MySQL считает, что пришедший токен от пользователя и ожидаемое значение равны. Используя известное имя пользователя (например, root, который присутствует практически всегда) с любым паролем, можно подключиться к базе, повторяя подключение порядка 300 раз. После чего можно сдампить все пароли пользователей, сбрутфорсить их и коннектиться уже с легитимным паролем. Но не все так хорошо, как кажется, — данной уязвимости подвержены только сборки, где функция memcmp() возвращает значения за пределами диапазона от –128 до 127, то есть это достаточно ограниченное число систем:

- Ubuntu Linux 64-bit (10.04, 10.10, 11.04, 11.10, 12.04);

- OpenSuSE 12.1 64-bit MySQL 5.5.23-log;

- Debian Unstable 64-bit 5.5.23-2;

- Fedora;

- Arch Linux.

Но если есть даже самая незначительная возможность попасть в базу, то стоит попробовать:

Для Nmap при сканировании нужно использовать скрипт mysql-vuln-cve2012-2122 :

Бородатый UDF

В далекие-далекие времена, когда еще во вселенной MySQL не было введено триггеров и хранимых процедур, существовала поддержка User-Defined Function (определенные пользователем функции). Но в современном мире данная фишка тоже имеет место быть и поддерживается до сих пор в качестве внешних хранимых функций. Данные функции не просто комбинируют разные SQL-операторы в какой-то определенный запрос, а еще и сильно расширяют функциональность самой базы. Так как, в отличие от Oracle Database, в MySQL не существует наикрутейшей Java-машины, с помощью которой можно крушить все и вся в базе, одним из немногочисленных способов выполнять команды на сервере через базу остается UDF. Во времена 4-й версии MySQL это был эксплойт Raptor, но он имел ряд ограничений, в том числе несовместимость с MySQL 5.0 и выше.

В данный момент существует легальная библиотека, которую можно скачать с легального сайта. Она содержит в себе четыре функции:

- sys_eval(arg1) — выполняет произвольную команду и возвращает вывод внешней команды.

- sys_exec(arg1) — выполняет произвольную команду и возвращает код возврата.

- sys_get(arg1) — позволяет получить переменную окружения или NULL, если таковой нет.

- sys_set(arg1, arg2) — позволяет задать переменную окружения (параметры: имя переменной, значение), возвращает 0 в случае успеха.

Библиотека устанавливается в один из путей /usr/lib/mysql , /usr/lib/mysql/plugin/ или другие в зависимости от системы. После чего приходит время исполнять команды в базе. Но сначала надо создать функцию:

А затем можно уже и выполнять с ее помощью различные команды:

Чтобы создавать и удалять функции, необходимо обладать привилегиями INSERT и DELETE . Поэтому проэксплуатировать данную багу можно, только если у пользователя, к которому у тебя есть доступ, выставлена привилегия FILE , позволяющая читать и записывать файлы на сервер с помощью операторов LOAD DATA INFILE и SELECT . INTO OUTFILE . Данный вариант всегда стоит проверить, ведь нерадивые админы еще существуют. Зачастую очень многие работают с базой от имени root’а, поэтому даже инъекции может хватить, чтобы заполучить полный контроль над машиной. Просмотреть привилегии можно в таблице user , db , host , tables_priv и columns_priv в базе mysql . set mysql; — для смены базы, select * from user; — для вывода таблицы.

Второе условие — функция lib_mysqludf_sys уже установлена в MySQL. Дальше все просто — создаешь функцию, исполняешь команды.

Еще один вариант — это собственноручная установка в качестве бэкдора в системе. Если тебе нужен удаленный, скрытый доступ к системе, то вариант прокачки базы с помощью легитимной, собственноручной установки lib_mysqludf_sys выглядит хорошим способом.

Техника эта не нова, и поэтому все до нас уже сделано и автоматизировано, так что не придется самому устанавливать функцию, если под рукой есть Metasploit:

То же самое умеет делать и sqlmap, так что, если ты нашел инъекцию, дальше можешь смело отдавать бразды правления ему.

Сценарий использования UDF

Один из возможных сценариев заливки шелла / повышения привилегий может выглядеть таким образом. Для начала нужно получить доступ к самой базе (пользователю root либо другому, обладающему привилегией FILE ) через инъекцию, брутфорс или иначе. После чего нам нужно получить копию библиотеки UDF на атакуемой машине, учитывая операционную систему и ее битность. Можно воспользоваться вариантами, входящими в состав sqlmap, которые можно взять тут. Кстати, в данном репозитории присутствуют библиотеки и для Windows. Закинуть копию библиотеки на сервер можно по-разному:

- используя функционал сайта по загрузке картинок, файлов и прочего;

- через открытый или взломанный FTP-сервер.

Следующим шагом является выполнение SQL-запросов для того, чтобы загрузить наш шелл в таблицу, после чего извлечь его в нужную нам папку ( /usr/lib для Linux, c:windowssystem32 для Windows). Далее мы создаем новую функцию в MySQL, теперь у нас есть рабочий шелл и возможность RCE на сервере.

Пример для Windows с созданием пользователя:

Как вариант, можно подключить RDP:

Заключение

Точек вхождения в чужую базу MySQL не так уж и много по сравнению с другими СУБД: SQL Injection, поиск логинов и паролей на GitHub, брутфорс, уязвимость к багам из паблика. К методам постэксплуатации можно еще дополнительно отнести повышение привилегий, DoS-атаки, применение триггеров и хранимых процедур. Правда, отдельные из них относятся к частным случаям, которые нечасто можно встретить либо для которых нужны очень специфичные условия.

Я же хотел показать тебе, как можно быстро и без особых усилий проверить нужную базу. Как видишь, в данный момент все стало автоматизированным, что позволяет проводить проверку в фоне, занимаясь своими делами. На этом все. И помни, что большая сила накладывает большую ответственность :).

Привет, новый подраздел! Решил в честь открытия рассказать вам из личного опыта о том, как взламывали и взламывают сервера на RU Проектах!

Заглянем в прошлое

Чтобы рассказать о более популярных методах взлома, я решил показать вам старый способ, очень древний.

Это на столько старый баг, что в то время существовал FalseBook.

Как всё работало:

1)Устанавливаем Nodus

2)Заходим в minecraft со стандартным ником (Своим)

3)Заходим на сервер, и смотрим ник модератора или админа

4)Выходим с сервера, запускаем во втором окне еще 1 minecraft

5)Заходим во вкладку Account Settings

6)Пишем слеш и ник админа или модератораПримерно так (/admin228 )

7)Заходим со второго minecraft на сервер со стандартным ником, ждем пока кикнет (Когда кикнет нечего не нажимать)

8)Когда кикнуло со второго аккаунта и пишем ( /op "свой ник" ) и выходим

9)Заходим с основного и у вас есть админка

Второй способ взлома админки (через табличку)

1)Запускаем minecraft , заходим на сервер.

2)Выживаем, крафтим табличку, Ставим табличку на землю.

3)Пишем во второй строчке

Взлом через BungeeCord

Данная вещь уже по серьёзнее, и в свои времена трепала почти каждому третьему проекту нервы. Не только нервы, но и силы. Так как даже мы не понимали по началу каким образом ломали наши сервера.

Суть данного способа заключается в открытых портах, через которые подключался человек, после чего можно было творить всё что душе угодно. На самом деле способ тоже довольно старый, и я нашёл только способ его решения.

1. Заходим в наш SSH клиент и прописываем команду – "/sbin/iptables -A INPUT -i eth0 -p tcp –dport ВАШ_ПОРТ -j DROP"Отвечаю на вопрос что делает эта команда: Она закрывает все входящие соединения(кроме локального) на этот порт, чтобы другие не могли к нему подключится. Для чего это нужно? Ну, чтобы другие не могли подключится к вашему серверу, допустим с другого банджига(Всю историю долго объяснять, как будет время распишу все). Где написано ВАШ_ПОРТ указываем порт именно вашего СЕРВЕРА. Если присутствуют другие сервера их порты тоже надо закрыть, обязательно или краша не избежать.

2. Если у вас нет доступа к SSH делаем следующее. Заходим скачиваем плагин и устанавливаем на ваш сервер(Spigot), потом заходим в config.yml BungeeCord устанавливаем ipforwarding: true, после чего заходим в spigot.yml(На сервере) и устанавливаем bungeecord: false. Перезагружаем сервер и бандж, PROFIT.Подробнее о настройке самого плагина:proxyIP: 127.0.0.1 – это айпи вашей главной прокси(BungeeCord)playerKickMessage: ‘&cYou have to join through the proxy.’ – сообщение которое будет высвечиваться при входе на сервер. Рекомендую написать что-то типа – "На сервер можно зайти только с айпи: мк.мойсервер.ру"В этом плагине есть один недочет, у всех игроков один айпи собственно делаем вывод, что нельзя никого банить по айпи или весь сервер забанится .3. Если сервер и bungeecord стоят на одной машине, то вопрос решается настройкой сервера. В server.properties ставим server-ip=127.0.0.1 Это отключит приём сервером входящих соединений из интернета, т.е. к серверу подключиться в обход bungeecord не выйдет.

1. Это скорее не фикс, а совет. Перестаньте скачивать плагины с разных помоек вроде групп ВКонтакте или рандомных сайтов. 3 ресурса с которых нужно качать плагины – bukkit.org spigotmc.org curse.com. Обычно этого они и добиваются, пишут мол – "слив плагина с ДЦПсервера", а на самом деле они просто хотят вам туфту подсунуть, чтобы потом разломать ваш сервер.З.Ы – кто пострадал от взлома советую перекачать плагины с официальных источников, дабы потом не мучаться.

2. Запретите использовать важные админские команды(authme ,pex, stop, save-all и т.д) в чате игры, разрешите только в консоли, для этого можно использовать плагин nocheatplus(строка на скрине).

Подмена UUID

Самый забавный способ, связан данный способ с включённой функцией "Сессионной авторизации" в плагине на авторизацию. У каждого игрока есть уникальный номер – UUID. Плагин на авторизацию его сверяет, если он совпадает то пропускает этап ввода пароля. На самом деле теперь такого уже нет, так как в новых версиях AuthMe это было исправлено.

Изменённые плагины

Ещё смешнее способ, суть его состоит в вшитом эксплоите в плагине. Точнее, в вшитой команде внутри плагина. Этим способом пользовались Ютуберы в Ру сегменте по майнкрафту, снимая "Сливы школо-серверов". Они загружали готовые сборки серверов на форумы по игре, загружали в эти сборки плагин, в котором сидел злой Эксплоит.

Список подобных команд, которые вшивали в плагины. После их выполнения выдавался полный доступ (в плагине Пермишенс выдавалась "*" эта звёздочка в плагине значит, что вам выдаются права на все команды)

Взлом через бибилотеку – /signa

Флуд Протект – /fp help 18971712

АвтоСообщение – /am add название листа, – /am название команда

/sudo – СвойНик команда_без_слеша

/server – назввание сервера, или же можно зайти под ником md_5 и у него есть эта команда и можете тпхать любого

/send – назввание сервера, или же можно зайти под ником md_5 и у него есть эта команда и можете тпхать любого

/ncp delay op ник- выполняет команду от лица консоли