Содержание

Совсем недавно представление многих людей о безопасности обмена файлами документов коренным образом изменились. Впервые на широкую дорогу вышел вирус Winword.Concept, распространяющийся вместе с файлами документов популярного текстового процессора Microsoft Word for Windows версии 6.0 и 7.0.

Такое известие на первый взгляд кажется совершенно невероятным – многие пользователи наивно предполагают, что в файле документа текстового процессора Microsoft Word записан только текст документа и его оформление. Команд центрального процессора, в которые мог бы внедрится вирус, в файлах документов нет.

Не все пользователи, даже проработав в среде Microsoft Word for Windows несколько лет, знают, что вместе с документом могут храниться небольшие программы, названные макрокомандами. Макрокоманды обычно создаются на специальном языке программирования WordBasic и записываются в файле стилей.

В отличии от ранее известных вирусов, вирусы, заражающие файлы документов, состоят не из команд центрального процессора компьютера, а из макрокоманд языка WordBasic.

Идея, положенная в основу вируса, настолько проста, что всевозможные клоны вируса Winword.Concept и вирусы, использующие аналогичную методику распространения, смогли широко распространиться по всему миру.

Появились новые вирусы не только для текстового процессора Microsoft Word for Windows, но и для электронной таблицы Microsoft Excel for Windows, пакета Lotus Ami Pro и некоторых других программ.

Макрокомандные вирусы можно назвать кросс-платформными. Компьютер с любой архитектурой, а не только совместимый с IBM PC, на котором установлен текстовый процессор Microsoft Word for Windows, может быть заражен таким вирусом.

Секреты макрокомандного вируса

В чем же основной секрет макрокомандного вируса?

Текстовый процессор Microsoft Word позволяет создавать собственные программы для обработки документов на языке WordBasic. Однако они не записываются в файлы документов, а хранятся в отдельных файлах стилей.

Пользователи крайне редко копируют вместе со своими документами файлы стилей. Многие вообще не используют стили и не догадываются об их существовании. Поэтому файл стилей – не самое хорошее место для внедрения в него вируса. Вирус в файле стилей скорее всего окончит свою жизнь, не заразив ни одного нового компьютера.

Крайне заманчиво записать вирусные макрокоманды непосредственно в файл документа. Однако если это сделать, макрокоманды не будут работать. Их нельзя вызвать, а значит, вирус никогда не получит управления.

Автор первого вируса для текстового процессора Microsoft Word и его последователи решили все эти проблемы. И сейчас мы откроем вам все секреты макрокомандных вирусов – где они живут, как получают управление и как распространяются.

Первый главный секрет вируса WinWord.Concept, и практически всех остальных известных нам сегодня вирусов для текстового процессора Microsoft Word, заключается в том, что файл документа можно сохранить в формате файла стилей.

Такой файл можно открыть как обычный файл документа. Его можно редактировать и сохранить изменения на диске. Единственное, что нельзя с ним сделать, так это сохранить файл в другом формате, например в формате документа или в формате RTF. Если вы выберите из меню File строку Save As, то в открывшейся диалоговой панели Save As список Save File as Type, отображается серым цветом и не доступен для выбора. Такой "дефект" не имеет особого значения, потому что операция сохранения файла в другом формате выполняется достаточно редко, чтобы пользователь заметил неладное и поднял тревогу.

Второй секрет вируса заключается в том, как он получает управление.

Зараженный документ, как правило содержит одну или несколько стандартных макрокоманд. Обычно это макрокоманда AutoOpen или одна из других автоматически выполняемых макрокоманд. Как только документ с вирусом открывается, получает управление макрокоманда AutoOpen, принадлежащая вирусу. Она копирует все макрокоманды вируса в глобальный файл стилей текстового процессора. Обычно это файл NORMAL.DOT. Теперь, когда макрокоманды вируса записаны в файле стилей текстового процессора, они могут получить управление даже после завершения работы с зараженным документом.

Третий секрет вируса состоит в том, как он распространяется.

Одна из макрокоманд вируса обычно называется FileSaveAs. После того как макрокоманды вируса записаны в основной файл стилей Microsoft Word, макрокоманда вируса FileSaveAs выполняется каждый раз, когда пользователь сохраняет документ выбирая строку Save As меню File. Макрокоманда FileSaveAs заражает документ – записывает в него макрокоманды вируса и сохраняет файл в формате файла стилей.

Все! Полученный файл документа заражен вирусом. Если его передать на другой компьютер, свободный от вирусов, зараза захватит еще один компьютер.

Вирус WinWord.Concept

По нашей просьбе АО "ДиалогНаука" предоставило нам экземпляр документа, зараженного вирусом WinWord.Concept. Благодаря тому, что макрокоманды вируса не закрыты от чтения, мы легко смогли их проанализировать. Вероятно, автор вируса желал предоставить всем желающим возможность изучить устройство вируса и дополнительно снабдил комментариями и без того простой текст макрокоманд.

Вирус состоит из пяти макрокоманд, общий объем которых составляет примерно 110 строк на языке WordBasic. Макрокоманды вируса имеют названия AAAZAO, AAAZFS, AutoOpen, FileSaveAs и PayLoad. При этом две пары макрокоманд AAAZAO, AutoOpen и AAAZFS, FileSaveAs фактически дублируют друг друга, а макрокоманда PayLoad состоит из единственной строки комментария.

Когда пользователь открывает зараженный файл документа, Microsoft Word for Windows автоматически выполняет содержащуюся в нем макрокоманду AutoOpen, принадлежащую вирусу. Она просматривает названия всех макрокоманд, определенных в файле стилей NORMAL.DOT. Если среди них обнаружена макрокоманда PayLoad, считается, что файл стилей уже заражен. Если присутствует макрокоманда FileSaveAs, вирус также не будет устанавливаться, чтобы не портить эту макрокоманду.

Если макрокоманды PayLoad и FileSaveAs не обнаружены, вирус копирует в файл стилей NORMAL.DOT макрокоманды PayLoad, FileSaveAs, AAAZFS и AAAZAO.

После копирования макрокоманд вирус добавляет в файл конфигурации WINWORD6.INI параметр WW6I: WW6I=1

В конце выполнения вирусной макрокоманды AutoOpen вирус отображает на экране временную диалоговую панель.

На этом установка вируса завершена, после чего вы увидите в окне редактирования текстового процессора открытый документ. Его можно редактировать, сохранить на диске или сразу закрыть – вирус уже заразил компьютер.

Новые документы заражаются, когда пользователь сохраняет их, выбирая из меню File строку Save As. В этом случае выполняется макрокоманда вируса FileSaveAs. Она отображает на экране обычную диалоговую панель Save As.

Пользователь вводит в этой диалоговой панели имя файла документа, под которым он будет сохранен. Если пользователь сохраняет документ в формате документов текстового процессора Microsoft Word for Windows, тогда вирус изменяет формат сохраняемого документа. Вместо того чтобы сохранить документ в формате документов текстового процессора Microsoft Word for Windows, он сохраняет его в формате файла стилей, предварительно записав в него макрокоманды AutoOpen, AAAZAO, AAAZFS и PayLoad.

Таким образом, WinWord.Concept изменяет формат документа, сохраняя на диске файл стилей, содержащий текст документа и макрокоманды вируса. Внешне зараженный файл практически не отличается от обыкновенного файла документа. Он имеет расширение DOC, а при загрузке в текстовый процессор вы увидите набранный вами текст.

Никаких вредоносных действий вирус WinWord.Concept не выполняет. Макрокоманда PayLoad, которая могла быть использована для этого, содержит только один комментарий:

Sub MAIN

REM That’s enough to prove my point

End Sub

Да, с автором вируса нельзя не согласиться. К сожалению появления вируса WinWord.Concept действительно оказалось достаточно, чтобы вызвать к жизни целый рад новых макрокомандных вирусов.

Как обнаружить WinWord.Concept

Вы легко можете проверить, заражен ли текстовый процессор Microsoft Word for Windows вирусом WinWord.Concept даже без специальных программ.

Запустите текстовый процессор Microsoft Word for Windows. Выберите из меню Tools строку Macro. На экране появится диалоговая панель Macro (рис. 1). Из списка Macros Available In выберите строку All Active Templates. Обратите внимание на список макрокоманд Macro Name. Если в нем находятся строки AAAZAO, AAAZFS, AutoOpen, FileSaveAs, PayLoad, значит текстовый процессор инфицирован вирусом WinWord.Concept.

Опасность макрокомандных вирусов

Первый и самый простой макрокомандный вирус WinWord.Concept практически безвреден. Единственный побочный эффект от заражения документа вирусом WinWord.Concept заключается в том, что документ сохраняется как файл стилей. Вы можете работать с таким файлом как обычно, за исключением, того, что возможность сохранить файл в другом формате будет заблокирована (рис. 1).

Макрокомандные вирусы, которые появились позже, далеко не такие безобидные. Они могут принести вреда не меньше, а в некоторых случаях даже больше, чем свои предшественники, заражающие выполнимые файлы и загрузочные секторы дисков и дискет.

Наибольшая опасность макрокомандных вирусов, на наш взгляд, заключается в том что они могут изменять зараженные документы, долгое время оставаясь незамеченными.

Вирус WinWord.Nuclear

Надо сказать, что наши опасения имеют под собой основание. Так, один из первых вирусов WinWord.Nuclear, появившихся вслед за вирусом WinWord.Concept, уже набивается пользователям текстового процессора Microsoft Word в соавторы.

Когда пользователь направляет свой документ на печать, вирус с вероятностью 1/12 добавляет в конце файла собственную фразу:

And finally I would like to say:

STOP ALL FRENCH NUCLEAR TESTING IN THE PACIFIC!

В переводе на русский язык она звучит следующим образом:

И в конце я хотел бы сказать: ОСТАНОВИТЕ ВСЕ ФРАНЦУЗСКИЕ ИСПЫТАНИЯ ЯДЕРНОГО ОРУЖИЯ В ТИХОМ ОКЕАНЕ!

Конечно, повсеместное запрещение ядерных испытаний следует только приветствовать, но согласитесь, что в некоторых случаях данная фраза может быть неуместна. Обычно пользователи не имеют привычки тщательно просматривать распечатанные документы, которые они только что набрали. Добавленная вирусом фраза вполне может остаться незамеченной и документ отправится получателю в искаженном виде.

Еще меньше вероятность заметить приписку вируса, если подготовленный документ отправляется через факс-модем в виде факсимильного сообщения. Можно представить себе удивление получателя такого сообщения.

Достаточно странно, что вирус, написанный пацифистом, пятого апреля пытается удалить основные файлы операционной системы – IO.SYS, MSDOS.SYS и COMMAND.COM. Но из-за ошибок автора вируса и особенностей текстового процессора эта попытка не удается.

Вирус WinWord.Nuclear заражает не только файлы документов и стилей. Что удивительно, WinWord.Nuclear может заразить обыкновенные выполнимые файлы в формате COM и EXE. Он также может заразить EXE- файлы, предназначенные для операционной системы Windows.

Для заражения выполнимых файлов используется оригинальный способ. Вирус запускает программу DEBUG, передавая ей в качестве параметра ранее сформированный им файл PH33R.SCR.

Программа DEBUG – это простой отладчик, который входит в состав дистрибутива MS-DOS и копируется на жесткий диск компьютера во время установки операционной системы, поэтому он присутствует практически на всех компьютерах. В числе прочего DEBUG позволяет просмотреть и изменить содержимое оперативной памяти, запустить программу и т. д.

Страшный сон

Вирусы в файлах документов могут представлять собой очень большую опасность. Так как макрокоманды специально предназначены для автоматической обработки документов, то они имеют полную власть над документами и могут изменять их практически как угодно.

Например вирус WinWord.Atom, при определенном условии устанавливает пароль на зараженный документ. Не зная пароля, пользователь не сможет даже открыть собственный документ.

Большую потенциальную опасность представляют вирусы для электронной таблицы Microsoft Excel. Наверняка однажды появится вирус, незаметно меняющий цифры в таблицах Excel. Если учесть, что Excel часто используется для ведения финансовых отчетов, то такой вирус способен причинить бухгалтерам много беспокойства.

Вирусы в макрокомандах

Мы уже рассказали вам о вирусах в макрокомандах текстового процессора Microsoft Word for Windows. Вирусы, использующие подобные пути распространения, существуют не только в Microsoft Word for Windows.

Практически любой программный пакет, имеющий возможность создания макрокоманд, потенциально может служить средой для распространения новых компьютерных вирусов. В качестве примера можно привести редактор электронных таблиц Excel и графический пакет Corel Draw. Эти пакеты имеют встроенные средства создания макрокоманд, сходные с языком WordBasic текстового процессора Microsoft Word for Windows.

Появление подобных вирусов возможно и в других пакетах Windows. На наш взгляд, единственной возможностью обезопасить себя от таких новинок является постоянное обновление ваших антивирусных программ и внимательное изучение публикаций по антивирусной тематике.

Обратная сторона Internet

Не будет большим преувеличением сказать, что сегодня сеть Internet опутала весь земной шар. Благодаря ней вы за считанные секунды имеете возможность получить практически любую информацию по интересующему вас вопросу.

К сожалению, Internet может стать не только бездонным источником информации, но также и воротами для проникновения вирусов. Наиболее широкие возможности Internet предоставляет для распространения макрокомандных вирусов.

Обычное электронное письмо, отправленное вам, может стать причиной заражения вашего компьютера. Если вы регулярно получаете почтовые сообщения, записанные в файлах текстового процессора Microsoft Word, следует обязательно проверять их на наличие вирусов.

Для тех, кто активно работает в Internet, разрабатывается специальное антивирусное программное обеспечение. Так фирма McAfee, создала WebShield – антивирус, позволяющий проверять электронную почту, файлы, получаемые по протоколу FTP и данные, загружаемые со станций WWW.

Как защитить свои документы

Сразу же после появления макрокомандного вируса WinWord.Concept практически все фирмы, выпускающие антивирусное программное обеспечение, обнародовали свои рекомендации по борьбе с вирусом и выпустили простые антивирусы, ориентированные на борьбу с WinWord.Concept. Однако после возникновения новых макрокомандных вирусов и их разновидностей, эти рекомендации и антивирусные средства моментально устарели.

В настоящее время средства обнаружения макрокомандных вирусов добавлены практически во все антивирусные пакеты. Они поставляются либо в виде отдельных программ, либо входят в антивирусы, предназначенные для поиска традиционных компьютерных вирусов. Так, например, известный антивирус-полифаг Doctor Web, позволяет не только обнаружить, но также и удалить макрокомандные вирусы из файлов документов.

Когда вы занимаетесь антивирусной защитой домашнего компьютера или компьютеров в вашем офисе, вы обязательно должны учитывать возможность заражения макрокомандными вирусами.

В идеальном случае перед работой с полученными документами вы должны проверить их имеющимися у вас в наличии антивирусными средствами.

Компьютерный вирус может испортить, т.е. изменить ненадлежащим образом, любой файл на имеющихся в компьютере дисках. Но некоторые виды файлов вирус может заразить. Это означает, что вирус может внедриться в эти файлы, т.е. изменить их так, что они будут содержать вирус, который при некоторых обстоятельствах может начать свою работу.

Следует заметить, что тексты программ и документов, информационные файлы баз данных, таблицы табличных процессоров и другие аналогичные файлы не могут быть заражены обычным вирусом, он может их только испортить. Заражение подобных файлов делается только Макро-вирусами. Эти вирусы могут заразить даже ваши документы.

Обычным вирусом могут быть заражены (табл.1):

| Виды | Характеристика |

| Исполняемые файлы | Файлы с расширениями имен .com и .exe, а также оверлейные файлы, загружаемые при выполнении других программ. Вирусы, заражающие файлы, называются файловыми. Вирус в зараженных исполняемых файлах начинает свою работу при запуске той программы, в которой он находится. Наиболее опасны те вирусы, которые после своего запуска остаются в памяти резидентно – они могут заражать файлы и вредить до следующей перезагрузки компьютера. А если они заразят любую программу, запускаемую из AUTOEXEC.BAT или CONFIG.SYS, то и при перезагрузке с жесткого диска вирус снова начнет свою работу. |

| Загрузчик операционной системы и главная загрузочная запись жесткого диска. | Вирусы, поражающие эти области, называются загрузочными или BOOT-вирусами. Такой вирус начинает свою работу при начальной загрузке компьютера и становится резидентными, т.е. постоянно находится в памяти компьютера. Механизм распространения – заражение загрузочных записей вставляемых в компьютер дискет. Часто такие вирусы состоят из двух частей, поскольку загрузочная запись имеет небольшие размеры и в них трудно разместить целиком программу вируса. Часть вируса располагается в другом участке диска, например в конце корневого каталога диска или в кластере в области данных диска (обычно такой кластер объявляется дефектным, чтобы исключить затирание вируса при записи данных). |

| Драйверы устройств | Файлы, указываемые в предложении DEVICE файла CONFIG.SYS. Вирус, находящийся в них начинает свою работу при каждом обращении к соответствующему устройству. Вирусы, заражающие драйверы устройств, очень мало распространены, поскольку драйверы редко переписывают с одного компьютера на другой. То же относится и к системным файлам DOS (MSDOS.SYS и IO.SYS) – их заражение также теоретически возможно, но для распространения вируса малоэффективно. |

Как правило, каждая конкретная разновидность вируса может заражать только один или два типа файлов. Чаще всего встречаются вирусы, заражающие исполняемые файлы. На втором месте по распространенности загрузочные вирусы. Некоторые вирусы заражают и файлы, и загрузочные области дисков. Вирусы, заражающие драйверы устройств, встречаются крайне редко, обычно такие вирусы умеют заражать и исполняемые файлы.

Вирусы можно делить на классы по разным признакам На схеме отображены основные признаки и классы компьютерных вирусов.

Рис. 1 классификация вирусов

Возможно деление вирусов по признаку вероломности: вирусы, моментально поражающие компьютер, форматируют жесткий диск, портят таблицу размещения файлов, портят загрузочные сектора, стирают так называемое Flash-ПЗУ (где находится BIOS) компьютера (вирус Чернобыль), другими словами, как можно быстрее наносят непоправимый урон компьютеру.

Сюда же можно отнести и результаты обид программистов, пишущих вирусы, на антивирусные программы. Имеются в виду так называемые аллергии на определенные антивирусные программы. Эти вирусы достаточно вероломны. Вот, например, аллергия на Dr.Weber при вызове этой программы, не долго думая, блокирует антивирус, портит все, что

находится в директории с антивирусом и C:WINDOWS. В результате приходится переустанавливать операционную систему и затем бороться с вирусом другими средствами.

Существуют вирусы, рассчитанные на продолжительную жизнь в компьютере. Они постепенно и осторожно заражают программу за программой, не афишируя, свое присутствие и производят подмену стартовых областей программ на ссылки к месту, где расположено тело вируса. Кроме этого они производят незаметное для пользователя изменение структуры диска, что даст о себе знать, только когда некоторые данные уже будут безнадежно утеряны (например, вирус OneHalf-3544,Yankey-2C).

По признаку способов передачи и размножения тоже можно провести разделение.

Раньше вирусы в основном поражали только исполняемые файлы (с расширениями .com и .exe). Действительно, ведь вирус это программа и она должна выполняться.

Теперь вирусы отправляют электронной почтой как демонстрационные программки или как картинки, например, если по электронной почте пришел файл PicturesForYou.jpg, не спешите его смотреть, тем более что он пришел неизвестно откуда. Если посмотреть на название повнимательнее, то окажется, что оно имеет еще 42 пробела и действительное расширение .exe. То есть реально полное имя файла будет таким: PicturesForYou.jpg .exe. Теперь любому понятно, что на самом деле несет в себе эта картинка. Это не файл рисунка, который при активизации вызывает осмотрщик рисунков, а наглый чуточку завуалированный вирус, который только и ждет когда его активизируют щелчком мыши или нажатием клавиши . Такой вирус вы сами загружаете себе на компьютер, под оболочкой какой-нибудь картинки, как Троянского коня. Отсюда и жаргонное название таких вирусов как Трояны.

На данный момент существуют такие оболочки информационных каналов как Internet Explorer, Outlook Express, Microsoft Office. Сейчас появились немногочисленные классы так называемых Макро-вирусов. Они содержат скрытые команды для данных оболочек, которые нежелательны для рядового пользователя. И этот код уже не является кодом для компьютера, то есть это уже не программа, а текст программы, выполняемый оболочкой. Таким образом, он может быть записан в любом необходимом формате: .html, .htm — для Internet Explorer, .doc, .xls, .xlw, .txt, .prt, или любой другой — для Microsoft Office и т. д.. Такие вирусы наносят вред только определенного характера, ведь оболочка не имеет команд, к примеру, для форматирования жесткого диска. Но все же этот вид вирусов заслуживает внимания, ведь с помощью скрытых гиперссылок он способен самостоятельно загрузить из Интернета на ваш компьютер тело вируса, а некоторые вирусы способны обновляться и загружаться по частям через Интернет с определенных серверов. Вот, например, одним из японских студентов разработан именно такой вирус, который подключает небольшой загрузчик к любому формату входных данных из Интернета. Далее этот загрузчик самостоятельно скачивает из Интернета с сервера с IP-адресом Babilon5 тела вируса. Этих тел четыре. Каждая из них способна самостоятельно разрушать ваш компьютер, но имеет определенное назначение. Этот вирус по типу является гибридом между макро-вирусами и обычными вирусами. Но надо отметить, что именно гибриды являются наиболее живучими, хитрыми, опасными и многочисленными среди вирусов. Совсем недавно нашумел скандал о программисте, который, как утверждают эксперты, создал и начал распространение макро-вируса, заражавшего текстовые файлы для Microsoft Word. Его вычислили по дате и времени создания исходного документа, которое хранится в невидимых частях .doc файлов. Возможно, что файл был создан другим человеком до того, как к нему был приделан вирус, тогда вопрос о злоумышленнике остается открытым. Но эксперты утверждают, что это именно он.

Например, вирус Win32.HLLM.Klez. один из разновидностей опасного сетевого червя распространяется путем рассылки своих копий по электронной почте. Кроме того, этот червь может распространяться по локальной сети, заражая компьютеры, диски которых являются разделяемыми сетевыми ресурсами, доступными для записи. Попадая в систему, червь рассылает себя по адресам, найденным в адресной книге Windows, в базе данных ICQ и в локальных файлах. Зараженные письма, рассылаемые данным червем, используют одну из сравнительно давно известных ошибок в системе безопасности Internet Explorer, которая позволяет вложенному в письмо программному файлу (с вирусом) автоматически запуститься при простом просмотре почты в программах Outlook и Outlook Express.

Попробуем рассмотреть способы маскировок и защит, применяемых вирусами против нас рядовых пользователей и антивирусных программ.

Вероломность — это основной и самый быстрый способ сделать пакость до обнаружения. Вирус Чернобыль, например, полностью стирает BIOS (стартовую программу, расположенную в микросхеме ПЗУ, обеспечивающую работу компьютера). После такого компьютер вообще ничего не сможет выдать на экран. Но его работа легко блокируется, если внутри компьютера установлен переключатель, запрещающий писать в область ПЗУ. По этому это был первый, но и, как я думаю, последний представитель аппаратных вирусов.

Регенеративные вирусы делят свое тело на несколько частей и сохраняют их в разных местах жесткого диска. Соответственно эти части способна самостоятельно находить друг друга и собираться для регенерации тела вируса. Программа — антивирус обнаруживает и убивает лишь тело вируса, а части этого тела не заложены в антивирусной базе, так как являются измененными. От таких вирусов помогает целенаправленное низкоуровневое форматирование жесткого диска. Предварительно необходимо принять осторожные меры по сохранению информации.

Хитрые вирусы прячутся не только от нас, но и от антивирусных программ. Эти хамелеоны изменяют сами себя с помощью самых хитрых и запутанных операций, применяя и текущие данные (время создания файла) и используя чуть ли не половину всего набора команд процессора. В определенный момент они, конечно же, по хитрому алгоритму превращаются в подлый вирус и начинают заниматься нашим компьютером. Это самый трудно обнаруживаемый тип вирусов, но некоторые антивирусные программы, такие как Dr.Weber, способны с помощью так называемого эвристического анализа обнаруживать и обезвреживать и подобные вирусы.

Невидимые вирусы чтобы предотвратить свое обнаружение применяют так называемый метод Stelth. Он заключается в том, что вирус, находящийся в памяти резидентно, перехватывает обращения DOS (и тем самым прикладных программ) к зараженным файлам и областям диска и выдает их в исходном (незараженном) виде. Разумеется этот эффект наблюдается только на зараженном компьютере — на чистом компьютере изменения в файлах и загрузочных областях диска можно легко обнаружить. Но некоторые антивирусные программы могут обнаруживать вирусы — невидимки даже на зараженных компьютерах.

Сетевой червь «Randon» появился в марте 2003 года. Распространятся по IRC-каналам и ресурсам локальных сетей и заражает компьютеры под управлением операционных систем Windows2000 и Windows XP. Для проникновения на компьютер он подключается к локальной сети или IRC-серверу, сканирует находящийся на нем пользователей, устанавливает с ними соединение по порту 445 и пытается подобрать пароль из встроенного списка наиболее часто используемых фраз. В случае успешного взлома системы «Random» пересылает на нее троянскую программу «Apher», которая, в свою очередь, загружает с удаленного Web-сайта остальные компоненты червя. После этого «Randon» устанавливает свои компоненты в системном каталоге Windows, регистрирует свой основной файл. Для сокрытия присутствия в памяти использует специальную утилиту «HideWindows», которая также является компонентом червя. Благодаря ей он оказывается невидимым для пользователя, так что активный процесс «Randon» можно обнаруживать только в диспетчере задач Windows. Его побочные эффекты – создание на зараженной машине большого объема избыточного трафика и переполнение IRC-каналов.

«Лаборатория Касперского»[1], один из ведущих разработчиков антивирусных программ, представляет обзор вирусной активности за март 2003г.(табл.2 и рис.1)

Таблица 2. Двадцатка наиболее распространенных вредоносных программ

| Название | Доля в общем числе вирусных инцидентов (%) |

| 1. I-Worm.Klez | 37,60% |

| 2. I-Worm.Sobig | 10,75% |

| 3. I-Worm.Lentin | 9,03% |

| 4. I-Worm.Avron | 3,30% |

| 5. Macro.Word97.Thus | 2,62% |

| 6. I-Worm.Tanatos | 1,38% |

| 7. Macro. Word97.Marker | 1,21% |

| 8. Worm.Win32.Opasoft | 1,13% |

| 9. I-Worm.Hybris | 1,04% |

| 10. Win95.CIH | 0,69% |

| 11. Worm.Win32.Randon | 0,58% |

| 12. VBS.Redlof | 0,57% |

| 13. Backdoor.Death | 0,51% |

| 14. Win95.Spaces | 0,51% |

| 15. I-Worm.Roron | 0,49% |

| 16.Trojan.PSW.Gip | 0,49% |

| 17. Backdoor.NetDevil | 0,48% |

| 18. Win32.HLLP.Hantaner | 0,45% |

| 19. TrojanDropper.Win32.Delf | 0,42% |

| 20. TrojanDropper.Win32.Yabinder | 0,41% |

| Другие вредоносные программы* | 26,33% |

*не вошедшие в 20 наиболее распространенных

Рис. 2 диаграмма вирусов

Статьи к прочтению:

Как испортить ваше любимое аниме за одно предложение

Описание разработки

Задание #1

На какие типы можно разделить вирусы по "среде обитания"?

Выберите несколько из 7 вариантов ответа:

7) транспортные вирусы

Задание #2

Как называется вирус, который внедряется в программы и активируется при их запуске?

Выберите один из 5 вариантов ответа:

Задание #3

Вирусы, заражающие различные текстовые документы называют…

Выберите один из 5 вариантов ответа:

Задание #4

Как называется вирус, попадающий на компьютер при работе с электронной почтой?

Выберите один из 5 вариантов ответа:

Задание #5

Какой тип распространения почтовых вирусов?

Выберите один из 3 вариантов ответа:

Задание #6

Какой файл считается зараженным?

Выберите один из 4 вариантов ответа:

1) Если в файле обнаружена картинка

2) Если в файле обнаружена лишний символ

3) Если в файле обнаружен шифр

4) Если в файле обнаружен лишний компьютерный код

Задание #7

Для чего используется антивирус?

Выберите несколько из 5 вариантов ответа:

1) для периодической проверки компьютера

2) для обмена информацией

3) для уничтожения вирусов

4) для авторизации доступа к файлам

5) для нахождения вирусов

Задание #8

Что наиболее эффективно в борьбе с вирусом?

Выберите один из 4 вариантов ответа:

1) программа перехватчик

3) более сильный вирус

Задание #9

Сколько вирусов известно в настоящее время?

Выберите один из 5 вариантов ответа:

1) более 5 тысяч

2) более 10 тысяч

3) более 20 тысяч

4) более 50 тысяч

Задание #10

Что делается с заражённым файлом, если он не подлежит лечению от вируса?

Выберите несколько из 4 вариантов ответа:

1) удаляется целиком

2) перемещается в изолятор

3) осторожно используется дальше

4) частично обновляется

Задание #11

Чем может являться вирус?

Выберите один из 4 вариантов ответа:

1) постоянно находящимся в ОП программным кодом

2) программой, которая может "размножаться" и незаметно для пользователя внедрять свой программный код в файл или документ

3) изменяемым файлом

4) внедряемым в файл переменным символом

Задание #12

Для периодической проверки компьютера на наличие вирусов используется.

Выберите один из 4 вариантов ответа:

2) Дефрагментация диска

3) Антивирусное сканирование

4) Антивирусная изоляция

Задание #13

Когда заражённый файл удаляется целиком?

Выберите несколько из 4 вариантов ответа:

1) Когда антивирус не способен провести изоляцию

2) Когда происходит сбой в антивирусе

3) Когда файл невозможно вылечить

4) Когда файл частично поврежден

Задание #14

Какими способами вирусы могут заразить ваш компьютер?

Выберите несколько из 5 вариантов ответа:

1) через просмотр страниц в соцсетях

2) Скачиванием неизвестных программ из интернета

3) Использованием нелицензированной версией антивируса

4) Переход по ссылке неизвестного происхождения

5) посредством спама

Задание #15

Укажите порядок действий антивирусной программы для обезвреживания носителей информации

Укажите порядок следования всех 4 вариантов ответа:

__ Изолирует или удаляет

Задание #16

К каким последствиям может привести заражение компьютера вирусом?

Выберите несколько из 6 вариантов ответа:

1) Изменению названия файлов

2) Заражению программ

3) Полному удалению файлов

4) Изменению формата файлов

5) Удалению данных

Задание #17

В целях безопасности компьютера не следует .

Выберите несколько из 5 вариантов ответа:

1) Запускать неизвестные программы

2) Открывать свои файлы документов

3) Загружать музыку

4) Переходить по неизвестным ссылкам

5) Говорить с незнакомыми по скайпу

Задание #18

Какой вирус создает наиболее большую угрозу для компьютера?

Выберите один из 4 вариантов ответа:

1) Файловый вирус

2) Сетевой вирус

Задание #19

Кто запустил первый компьютерный вирус?

Составьте слово из букв:

Задание #20

Когда впервые был запущен компьютерный вирус?

Выберите один из 4 вариантов ответа:

Задание #21

Как называется полифаг, обеспечивающий проверку файлов в процессе их загрузки в ОП?

Составьте слово из букв:

Задание #22

Что используется для распознавания известных вирусов?

Задание #23

Какая антивирусная программа считается наиболее эффективной?

Выберите один из 5 вариантов ответа:

3) KASPERSKY ANTI-VIRUS

Задание #24

Выберите из перечня программ только антивирусные ?

Выберите несколько из 5 вариантов ответа:

Задание #25

Какая информация сохраняется для работы ревизоров в базе данных?

Выберите несколько из 5 вариантов ответа:

1) общая контрольная сумма для всего носителя

2) контрольная сумма для файлов

4) даты модификаций файлов

5) даты последней модификации файлов

Задание #26

Какие основные достоинства программы блокировщик?

Выберите несколько из 5 вариантов ответа:

1) обнаруживать вирус на самой ранней стадии его появления

2) обнаруживать вирус на самой ранней стадии его размножения

3) останавливать вирус на самой ранней стадии его размножения

4) сканировать носитель без уничтожения данных

5) высокая скорость поиска вирусов

Задание #27

Как скоро ( через сколько лет) был запущен антивирус после появления первого вируса?

Задание #28

Что используется в качестве биометрических способов защиты информации на ПК

Выберите несколько из 7 вариантов ответа:

2) отпечатки пальцев

4) радужная оболочка глаза

5) изображение лица

7) геометрия ладони

Задание #29

Назовите традиционный бесконтактный способ распознавания человека в операционной системе

Составьте слово из букв:

Задание #30

Укажите основные типы вредоносных программ

Выберите несколько из 5 вариантов ответа:

2) шпионские программы

3) рекламные компьютерные продукты

4) потенциально опасные программы

5) непредусмотренные изображения

Задание #31

Назовите один из признаков заражения компьютера

Составьте слово из букв:

Задание #32

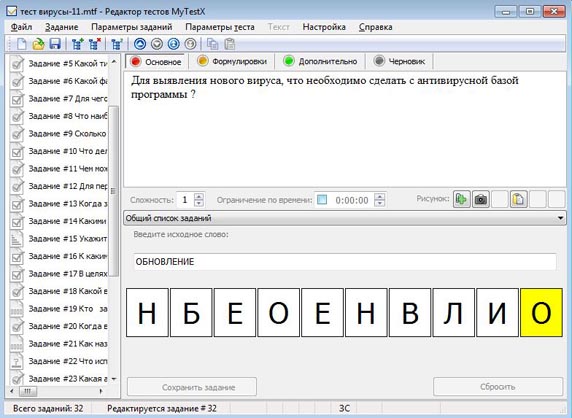

Для выявления нового вируса, что необходимо сделать с антивирусной базой программы ?