Содержание

экономические науки

- Альшанская Татьяна Владимировна , кандидат наук, доцент

- Захарова Анна Вячеславовна , студент

- Юмаева Лилия Рифатевна , студент

- Поволжский Государственный Университет Сервиса

- СИСТЕМА ЭЛЕКТРОННОГО ДОКУМЕНТООБОРОТА

- УГРОЗЫ СЭД

- АУТЕНТИФИКАЦИЯ

- ЭЛЕКТРОННО-ЦИФРОВАЯ ПОДПИСЬ

Похожие материалы

Внедрение системы электронного документооборота (СЭД), позволяет приобрести огромную гибкость в обработке и хранении информации. В то же время, СЭД порождает новые риски, и пренебрежения защитой обязательно приведет к новым угрозам конфиденциальности. Базовый элемент любой СЭД – документ, внутри системы это может быть файл, а может быть запись в базе данных. Говоря о защищенном документообороте, часто подразумевают именно защиту документов, защиту той информации, которую они в себе несут. В этом случае все сводится к уже банальной (хотя и не простой) задаче защиты данных от несанкционированного доступа. К защите системы электронного документооборота необходим комплексный подход, который подразумевает защиту на всех уровнях СЭД. Начиная от защиты физических носителей информации, данных на них, и заканчивая организационными мерами.

Угрозы для системы электронного документооборота достаточно стандартны и могут быть классифицированы следующим образом:

Рис. 1. Угрозы для системы электронного документооборота

Защиту именно от этих угроз в той или иной мере должна реализовывать любая система электронного документооборота. При этом, с одной стороны, внедряя СЭД, упорядочивая и консолидируя информацию, увеличиваются риски реализации угроз, но с другой стороны, упорядочение документооборота позволяет выстроить более качественную систему защиты.

Возможна реализация угроз в разных классах: угрозы конфиденциальности, угрозы целостности. Любая СЭД должна предусмотреть механизм защиты от основных ее угроз: обеспечение сохранности документов, обеспечение безопасного доступа, обеспечение подлинности документов, протоколирование действия пользователей.

Безопасный доступ к данным внутри СЭД обеспечивается аутентификацией и разграничением прав пользователя. Процессы установления личности пользователя и процессы подтверждения легитимности пользователя на то или иное действие или информацию называется аутентификацией. Под аутентификацией понимается весь комплекс мероприятий, проводимых как на входе пользователя в систему, так и постоянно в течение его дальнейшей работы. Самый распространенный из них – парольный. Основные проблемы, которые сильно снижают надежность данного способа – это человеческий фактор.

Самый старый из известных миру способов аутентификации – имущественный. Существует множество решений для имущественной аутентификации пользователя: это всевозможные USB-ключи, смарт-карты, «таблетки» магнитные карты, в том числе используются и дискеты, и CD.

Максимально надежный для проведения идентификации и последующей аутентификации способ – биометрический, при котором пользователь идентифицируется по своим биометрическим данным (это может быть отпечаток пальца, сканирования сетчатки глаза, голос).

Еще один важный параметр аутентификации – количество учитываемых факторов. Процесс аутентификации может быть однофакторным, двухфакторным и т.д. Также возможно комбинирование различных методов: парольного, имущественного и биометрического. Так, например, аутентификация может проходить при помощи пароля и отпечатка пальца (двухфакторный способ).

В любой системе обязательно должно быть предусмотрено разграничение прав пользователя. Разграничение прав внутри системы технически устраивают по-разному: это может быть полностью своя подсистема, созданная разработчиками СЭД, или подсистема безопасности СУБД, которую использует СЭД. Иногда их разработки комбинируют, используя свои разработки и подсистемы СУБД. Такая комбинация предпочтительнее, она позволяет закрыть минусы подсистем безопасности СУБД.

Огромным преимуществом для конфиденциальности информации обладают криптографические методы защиты данных. Их применение позволят не нарушить конфиденциальность документа даже в случае его попадания в руки стороннего лица.

Сегодня основным и практически единственным предлагаемым на рынке решением для обеспечения подлинности документа является электронно-цифровой подписи (ЭЦП). Основной принцип работы ЭЦП основан на технологиях шифрования с ассиметричным ключом, т.е. ключи для шифрования и расшифровки данных различны. Имеется «закрытый» ключ, который позволяет зашифровать информацию, и имеется «открытый» ключ, при помощи которого можно эту информацию расшифровать, но с его помощью невозможно «зашифровать» эту информацию. Таким образом, владелец «подписи» должен владеть «закрытым» ключом и не допускать его передачу другим лицам, а «открытый» ключ может распространяться публично для проверки подлинности подписи, полученной при помощи «закрытого» ключа. Таким образом, подписать электронный документ с использованием ЭЦП может только обладатель «закрытого ключа», а проверить наличие ЭЦП – любой участник электронного документооборота, получивший «открытый ключ», соответствующий «закрытому ключу» отправителя. Подтверждение принадлежности «открытых ключей» конкретным лицам осуществляет удостоверяющий центр – специальная организация или сторона, которой доверяют все участники информационного обмена.

Основное отличие в системах защиты – это алгоритмы, применяемые в шифровании и ЭЦП. Практически все системы обладают парольной аутентификацией и разграничением доступа пользователей. Некоторые из них имеют также возможности интеграции с Windows-аутентификацией, что дает возможность пользоваться дополнительными средствами аутентификации, поддерживаемыми Windows. Не все из перечисленных решений имеют свою криптографическую защиту – шифрование документов или ЭЦП.

Подход к защите электронного документооборота должен быть комплексным. Защита СЭД не сводится только лишь к защите документов и разграничению доступа к ним. Остаются вопросы защиты аппаратных средств системы, персональных компьютеров, принтеров и прочих устройств; защиты сетевой среды, в которой функционирует система, защита каналов передачи данных и сетевого оборудования, возможно выделение СЭД в особый сегмент сети. Комплекс организационных мер играют роль на каждом уровне защиты.

Электронное периодическое издание зарегистрировано в Федеральной службе по надзору в сфере связи, информационных технологий и массовых коммуникаций (Роскомнадзор), свидетельство о регистрации СМИ — ЭЛ № ФС77-41429 от 23.07.2010 г.

Соучредители СМИ: Долганов А.А., Майоров Е.В.

Похожие темы научных работ по компьютерным и информационным наукам , автор научной работы — Мещерякова Т.В., Сизинцев М.Ф.

Текст научной работы на тему «Особенности защиты информации в системах электронного документооборота»

ОСОБЕННОСТИ ЗАЩИТЫ ИНФОРМАЦИИ В СИСТЕМАХ ЭЛЕКТРОННОГО ДОКУМЕНТООБОРОТА

Т.В. Мещерякова, к.ф.-м.н.

Воронежский институт МВД России,

Воронежский государственный технический университет

Механизмы защиты информации систем электронного документооборота (СЭД) реализуются на принципах комплексного подхода к организации защиты и учитывают разнообразие возможные угроз информационной безопасности СЭД, а также величину возможных потерь от реализованных угроз. Защита информации в СЭД не сводится только лишь к защите электронных документов и разграничению доступа к ним. Актуальными задачами являются защита аппаратных средств и прочих устройств подсистем СЭД; защита сетевой среды, в которой функционирует СЭД, а так же защита каналов передачи данных и сетевого оборудования.

Построение системы электронного документооборота (СЭД), как докумен-тоориентированной информационной системы, осуществляется на сетевой платформе: как в виде локальной, так и в виде распределенной вычислительной сети (ЛВС и РВС, соответственно [1]).

Защищенная СЭД должна обеспечивать сохранность и подлинность документов, безопасный доступ и протоколирование действий пользователей в условиях потенциальных угроз информационной безопасности.

Сохранность документов должна обеспечиваться в период всего времени жизненного цикла документа, а в случае его непредвиденной потери или порчи, СЭД должна иметь возможность его быстрого восстановления.

Основным и практически единственным решением обеспечения подлинности документа в настоящее время является электронно-цифровая подпись (ЭЦП) [2]. СЭД поддерживает два вида ЭЦП: визирующую и утверждающую. Визирующая подпись свидетельствует о том, что подписавший документ ознакомился с ним (завизировал его). Утверждающая подпись может быть поставлена ограниченным кругом лиц в рамках заданных полномочий и свидетельствует об окончательном утверждении документа. Подпись любого вида, поставленная на версии документа, защищает ее от изменений.

Безопасный доступ к данным СЭД обеспечивается аутентификацией и разграничением прав пользователя. Контроль и настройка прав доступа к информации СЭД, (полный доступ, изменение, просмотр, полное отсутствие доступа), обеспечивает защиту от несанкционированного доступа.

Протоколирование всех действий пользователей, позволяет быстро восстановить историю работы с документом и проконтролировать такие действия над документом, как просмотр, изменение, экспорт копии документа и другие.

Таким образом, объектами защиты информации в СЭД являются:

1. Аппаратное обеспечение – СВТ, серверы, элементы ЛВС и сетевое оборудование.

2. Системные файлы, файлы базы данных при их обработке.

3. Электронные документы.

К механизмам защиты информации в СЭД предъявляются следующие основные функциональные требования: высокая надежность, поддержка основных коммуникационных стандартов и протоколов, масштабируемость, совместимость со всеми подсистемами СЭД, возможность изменения логической конфигурации СЭД без изменения физической, управляемость.

СЭД, реализованная на платформе РВС, как правило, объединяет офисы, филиалы и другие структуры организации, находящиеся на удалении друг от друга. При этом узлы РВС могут располагаться в различных городах страны. Принципы, по которым строится такая сеть, отличаются от тех, что используются при создании ЛВС.

Основное отличие состоит в том, что РВС используют арендованные линии связи, арендная плата за использование которых составляет значительную часть в себестоимости всей сети и возрастает с увеличением качества и скорости передачи данных. Поэтому организация каналов связи является основной задачей, которую необходимо решать при создании СЭД на платформе РВС. Если в пределах одного города возможна аренда выделенных линий, в том числе высокоскоростных, то при переходе к географически удаленным узлам стоимость аренды каналов становится значительной, а их качество и надежность при этом могут быть невысокими. При этом существенно увеличивается уровень уязвимости СЭД к воздействию угроз информационной безопасности.

Возможным решением задачи организации каналов связи между удаленными узлами РВС СЭД является использование уже существующих глобальных частных сетей. В этом случае необходимо обеспечить каналы от филиалов организации до ближайших узлов глобальной частной сети. Частные сети могут содержать каналы связи разных типов: кабельные оптические и электрические, в том числе телефонные, беспроводные радио- и спутниковые каналы, имеющие различные пропускные способности.

При подключении филиалов организации через глобальные частные сети удаленные пользователи не ощущают себя изолированными от информационных систем, к которым они осуществляют доступ, удаленные местоположения организации могут осуществлять обмен информацией незамедлительно, и вся передаваемая информация остается в секрете. Однако организация каналов связи через глобальные частные сети также может быть дорогостоящей.

Обеспечить многие преимущества частных сетей за меньшую стоимость позволяет технология виртуальных частных сетей (VPN, Virtual Private Network). VPN – это логическая частная сеть, организуемая поверх публичной сети, как правило, сети Интернет. Следуя тем же функциональным принципам, что и выделенные линии, VPN позволяет установить защищённое цифровое соединение между двумя удаленными местоположениями (или ЛВС) [3]. При использовании в архитектуре РВС СЭД публичных сетей, информационный обмен между ее сегментами осуществляются при помощи небезопасных протоколов, но за счёт шифрования создаются закрытые информационные каналы, обеспечивающие безопасность передаваемых данных. В СЭД, реализованные

на платформе РВС встраивается подсистема защиты информации с интегрированными средствами криптографической защиты информации.

Виртуальные частные сети позволяют объединить географически распределенные филиалы организации в единую сеть и таким образом обеспечить единое адресное пространство СЭД, единую нумерацию телефонной связи, общую базу данных и т.д. Иными словами, организуется единая сетевая инфраструктура и информационное пространство организации, доступ к которому одинаково возможен из любой точки РВС.

СЭД, построенная на основе технологии VPN, является фундаментом для внедрения всех последующих дополнительных сервисов, таких как передача голоса по IP, видеоконференц-связь, технические приложения и сервисы, а также для организации оперативной и конфиденциальной связи со всеми филиалами организации и значительного уменьшения объема междугороднего и международного трафика за счет передачи телефонных звонков по каналам РВС.

Как отмечено выше, аппаратную основу любой СЭД составляет вычислительная сеть, обладающая возможностями автономного функционирования или с выходом во внешнюю информационную среду. В первом случае в качестве такой основы может использоваться сеть Intranet – вычислительная сеть с соответствующим программным обеспечением, позволяющая пользователям одной организации обмениваться информацией, электронной почтой, документами и совместно их использовать.

Сеть Intranet объединяет в единую защищенную сеть несколько распределенных филиалов одной организации и применяется для построения СЭД в автономном варианте. Intranet основана на приложении технологий Internet для частных локальных и глобальных сетей организаций. Современное программное обеспечение для сетей Intranet включает в себя модули координации совместной работы и управления документами.

Одновременно, с системами закрытого типа, пользоваться которыми могут только сотрудники одной организации, стали появляться сети Extranet. Extranet предназначена для сетей, к которым подключаются пользователи внешних организаций, уровень доверия к которым ниже, чем к основным пользователям сети, но взаимодействие между организациями осуществляется в рамках общей РВС.

Extranet позволяет организации пользоваться информацией совместно со своими партнерами непосредственно по самой сети Internet, что расширяет возможности взаимодействующих организаций. Основными функциями Internet остаются электронная почта и обмен информацией между распределёнными документоориентированными системами. Internet служит связующим звеном между отдельными сегментами РВС.

СЭД на платформе РВС обеспечивает автоматизацию формирования и обработки транзитных электронных документов, направляемых от отправителя к получателю через головной сервер РВС в «закрытом конверте».

Для обеспечения технологических процессов, связанных с управлением сертификатами ключей электронной подписи, в СЭД функционирует Центр управления сертификатами (ЦУС), который состоит из Центра сертификации (ЦС) и Центра регистрации. Центр сертификации обеспечивает: формирование

сертификатов ключей электронной подписи, формирование списка отозванных сертификатов (СОС), а также ведение реестра сертификатов ключей электронной подписи. Кроме сертификатов ЦС формирует и публикует список отозванных сертификатов с периодичностью, определенной регламентом СЭД. При этом ЦС отвечает за формирование политики использования сертификатов для подчиненных ему центров.

Центр регистрации обеспечивает взаимодействие в СЭД в процессе формирования криптографических ключей и сертификатов ключей электронной подписи; проводит плановую смену, а при необходимости и замену криптографических ключей СЭД; и публикацию сертификатов ключей электронной подписи, а также СОС в сетевых справочниках сертификатов ключей электронной подписи. Для обеспечения функционирования ЦУС в СЭД создается необходимая техническая инфраструктура, которая позволяет обеспечить круглосуточный доступ к сетевым справочникам сертификатов.

Таким образом, защищенных СЭД, реализованных на сетевой технологической платформе обеспечивается как высокоэффективное информационное взаимодействие всех сегментов СЭД, так и высокий уровень информационной безопасности при обращении с электронными документами.

Список использованной литературы

1. Информатика: учебник для высших учебных заведений МВД России. Т. 2. Информатика: Средства и системы обработки данных / В.А. Минаев, С.В. Скрыль, С.В. Дворянкин, Н.С. Хохлов [и др.]. – М.: Маросейка, 2008. – 544 с.

2. Основы криптографии: учебное пособие / А.П. Алфёров, А.Ю. Зубов, А.В. Черёмушкин [и др.]. – М.: Гелиос АРВ, 2001. – 484 с.

3. Соколов А.В., Шаньгин В.Ф. Защита информации в распределенных корпоративных сетях и системах. – М.: ДМК Пресс, 2002. – 656 с.

ПРИМИНЕНИЕ МУЛЬТИМЕДИЙНЫХ ТЕХНОЛОГИЙ ПРИ ПРОВЕДЕНИИ ЛАБОРАТОРНЫХ ЗАНЯТИЙ НА КАФЕДРЕ ФИЗИКИ

Ю. В. Складчикова, к.т.н., доцент Е. В. Калач, к.т.н., старший преподаватель Н.Л. Сафонова, старший преподаватель Воронежский институт ГПС МЧС России, г. Воронеж

Важным направлением в применении современных информационных технологий является использование мультимедийных возможностей компьютерных технологий. Мультимедийные технологии позволяют сделать процесс обучения более эффективным и интересным для восприятия и понимания у слушателей изучаемого материала.

По мере своего развития любое предприятие сталкивается с необходимостью введения электронного документооборота. Естественно, передаваемые в электронном виде документы имеют различную степень конфиденциальности и могут содержать сведения от полностью открытых до являющихся коммерческой тайной самого предприятия или его партнеров. Кроме того, при введении электронного документооборота возникнет вопрос обеспечения достоверности передаваемых документов, поэтому, помимо защиты конфиденциальных документов от ознакомления, необходимостью будет также использование кодов подтверждения достоверности документов – электронной цифровой подписи.

Наиболее остро вопрос защиты документооборота стоит для предприятий, имеющих территориально-распределенную структуру. Такие предприятия могут иметь несколько локальных вычислительных сетей (ЛВС), расположенных в разных местах, в том числе в различных регионах России, и вынуждены использовать для передачи информации различные глобальные вычислительные сети (ГВС) общего пользования, например, сеть Internet.

Угрозы и методы защиты.При электронном документообороте возникают различные угрозы со стороны пользователей ГВС, которые можно разделить на две основные категории:

· угрозы конфиденциальности информации,

· угрозы целостности информации.

Обеспечить конфиденциальность информации можно с помощью шифрования, использование же электронной цифровой подписи (ЭЦП) поможет сохранить целостность информации. ЭЦП позволит также установить авторство посланного документа.

Рассматривается комплексный метод защиты передаваемых электронных документов, обеспечивающий как целостность, так и конфиденциальность документов. Кроме того, рассматривается ряд проблем, возникающих при передаче и хранении ключевой информации, а также способы их решения.

Комплексный метод защиты.Естественно, для защиты и конфиденциальности, и целостности информации следует использовать в комплексе шифрование и ЭЦП, что также можно совместить с каким-либо дополнительным сервисом, например, сжатием информации (архивацией). В работе предложен специализированный архиватор электронных документов. Алгоритм создания специализированного архива (архива для передачи по сети) приведен на рис. 3.1.

Создаваемый таким образом файл-архив можно передавать по сети без каких-либо опасений. При создании архива исходные файлы подписываются на секретном ключе ЭЦП (СК) абонента сети, после чего файлы сжимаются и получаемый в результате сжатия архив шифруется на случайном временном ключе. Абоненты, которым предназначается архив, могут расшифровать его с помощью записанного в архив зашифрованного временного ключа. Временный ключ зашифровывается на парно-связном ключе, вычисляемом по алгоритму Диффи-Хеллмана из СК отправителя и открытого ключа ЭЦП (ОК) абонента-адресата. Таким образом, достигаются следующие цели:

· Передаваемые электронные документы снабжаются кодом подтверждения достоверности – ЭЦП, который защищает их от нарушения целостности или подмены.

· Документы передаются в защищенном виде, что обеспечивает их конфиденциальность.

· Абоненты-адресаты могут расшифровать документы, используя свой СК и ОК отправителя.

· Абоненты сети, которым не предназначается данный архив, не могут прочитать его содержимое, поскольку не имеют временного ключа и не могут его вычислить.

Дополнительный сервис – уменьшение размера, обусловленное архивацией.

Данный метод, а также используемые алгоритмы шифрования (ГОСТ 28147-89) и ЭЦП (ГОСТ Р 34.10-94 и 34.11-94), а также алгоритм вычисления парно-связного ключа (алгоритм Диффи-Хеллмана).

Проблемы распределения и хранения ключей.При использовании ЭЦП и вышеописанного метода комплексной защиты электронных документов, применяемые в алгоритме ключевые элементы должны распределяться следующим образом: СК должен находиться у его владельца, парный ему ОК должен быть передан владельцем всем абонентам сети, с которыми он хочет обмениваться защищенной информацией.

ОК не являются секретными, но существует возможность их подмены. Например, возможна ситуация, что у злоумышленника есть доступ на компьютер, на котором абонент №1 хранит открытые ключи. Злоумышленник считывает интересующие его сведения (ФИО, должность, …) из ОК, например, абонента №2, после чего генерирует где-либо СК и ОК с такими данными и заменяет на компьютере абонента №1 ОК абонента №2 на фиктивный. После чего злоумышленник может подписать любой документ своим СК с данными абонента №2 и переслать его абоненту №1. При проверке ЭЦП такого документа будет выдано сообщение типа «Подпись лица (ФИО, должность, …) верна», что, мягко говоря, введет в заблуждение абонента №1. Таким образом, очевидно, что необходима защита и открытых ключей. Такую защиту можно обеспечить несколькими способами.

1. Использование персональной дискеты.

Собственный СК и открытые ключи других абонентов могут быть записаны на персональную дискету, доступ к которой должен быть только у ее владельца. Однако, при большом количестве абонентов сети и большом потоке документов такой вариант нецелесообразен, так как замедляется обработка документов.

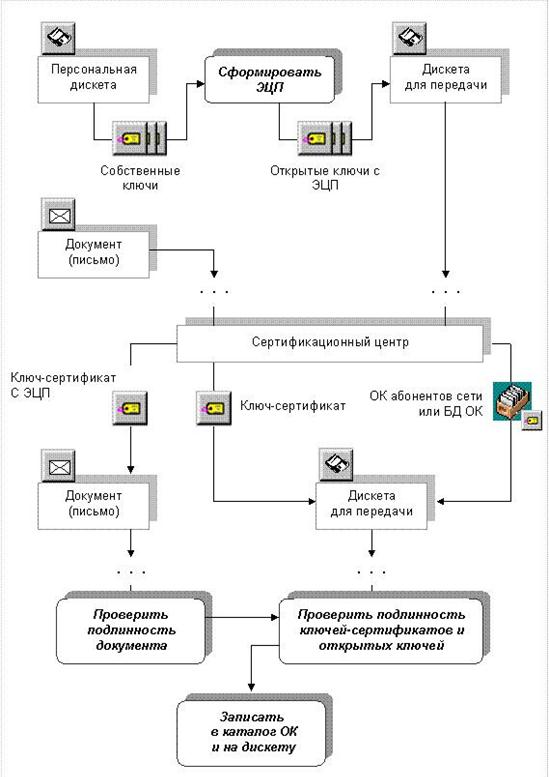

Более предпочтительный вариант хранения ключей изображен

на рис. 3.2. Смысл данного варианта состоит в использовании ключей-сертификатов. Предположительно, существует некий сертификационный центр (СЦ), в котором на специальном ключе (ключе-сертификате) подписывается открытый ключ абонента сети перед пердачей его другим абонентам. Открытый ключ-сертификат должен храниться у всех абонентов сети для проверки целостности всех используемых в сети ОК. При таком варианте рекомендуется при проверке ЭЦП какого-либо документа автоматически проверять подпись соответствующего ОК (что обычно и делается автоматически программными средствами).

Рисунок 3.1 – Алгоритм создания архива

Рисунок 3.2 – Использование ключей-сертификатов

Таким образом, сами ОК могут храниться в открытом виде, а персональная дискета, помимо СК владельца, должна содержать еще и ключ-сертификат.

СЦ можно совместить с центром распределения ключей (ЦРК). В этом случае, это будет выделенное рабочее место, используемое как для генерации ключей абонентов, так и для их сертификации и рассылки абонентам. Даже в случае генерации ключей непосредственно абонентами на местах, СЦ можно использовать для рассылки абонентам заверенных открытых ключей, как показано на рис. 3.3.

Данная схема особенно рекомендуется при организации электронного документооборота между несколькими юридическими лицами.

Порядок распределения ключей согласно рис. 3.3 состоит в следующем:

· Абонент создает персональную дискету с собственными ключами. Секретный ключ закрывается паролем.

· Для собственного ОК формируется подпись на собственном СК. ОК записывается на дискету для передачи.

· Создается юридический документ на бумаге (например, письмо), в котором указываются: данные о владельце (Ф.И.О., должность, место работы), сам ОК (распечатка в шестнадцатеричном виде), полномочия владельца (перечень документов, которые уполномочен удостоверять владелец открытого ключа). Данный документ должен быть оформлен таким образом, чтобы иметь юридическую силу в случае возникновения спорных вопросов о принадлежности подписи и полномочиях владельца. Если в письме не установлено полномочий, то они определяются по должности и месту работы.

· Данный документ вместе с ОК пересылается в СЦ.

· СЦ проверяет юридическую силу полученного документа, а также идентичность ОК на дискете и в документе.

· В ответ абонент получает:

o сертифицированные ОК всех абонентов (в том числе, и свой),

o сертифицированные файлы с полномочиями владельцев ОК,

o ключ-сертификат, как в виде файла, так и в виде юридического документа.

· Владелец проверяет истинность ключа-сертификата, а также подписи всех полученных им ОК и файлов. При успешной проверке ОК записываются в соответствующий каталог, а ключ-сертификат – на персональную дискету.

Рисунок 3.3 – Обмен ключами через сертификационный центр

При такой организации работ абонент формирует ЭЦП документов и не заботится об обмене открытыми ключами и полномочиями. Однако большая нагрузка по рассылке ОК и полномочий ложится на СЦ. Для пресечения фальсификации ОК сертификационный центр должен использовать организационные меры, о которых будет сказано ниже. В том случае, если у абонента сети остаются какие-либо сомнения относительно конкретного ОК, он может запросить распечатку ОК и полномочия напрямую у его владельца.

Можно оставить за СЦ только сертификацию ключей и полномочий, освободив его от рассылки ОК. В этом случае, при первой посылке в любой адрес документов, абоненту необходимо послать по этому адресу также сертифицированные ОК и полномочия.

В общем случае, сертификационных центров может быть несколько. Пользователь может сертифицировать свой ОК в разных, не связанных друг с другом, СЦ. Кроме того, СЦ могут быть связаны в сеть с любой необходимой иерархической организацией для обмена либо только ключами-сертификатами, либо дополнительно еще и открытыми ключами. Тогда пользователю достаточно сертифицировать ОК только в одном из таких СЦ для обмена информацией с абонентами всех охватываемых СЦ сетей.

При большом количестве абонентов сети рекомендуется использование баз данных (БД) ОК. В этом случае, вместо отдельных ОК, сертификационный центр пересылает абоненту одинаковый для всех абонентов файл БД, содержащий все используемые ОК.

Согласно сказанному выше, персональная дискета должна содержать следующее:

· открытые ключи-сертификаты по числу сертификационных центров.

В качестве ключа сертификационного центра может быть использован собственный СК абонента; в этом случае, при получении ОК другого абонента, его необходимо подписать. При этом на персональную дискету следует записать свой ОК для проверки целостности ОК других абонентов.

Вместо персональной дискеты может быть использован другой ключевой носитель, например электронная таблетка Touch Memory (TM) или смарт-карта (SC), что иногда предпочтительнее использованию ключевой дискеты, поскольку, например, с SC ключи шифрования могут быть непосредственно загружены в шифроустройтсво, минуя оперативную память компьютера.

2. Использование систем защиты от несанкционированного доступа (ЗНСД).

Нет необходимости в специальных мерах по защите ключей в том случае, если используется система ЗНСД, блокирующая доступ на компьютер неавторизованных пользователей, либо использующая прозрачное шифрование информации на компьютере абонента.

В том случае, если используются персональные дискеты с централизованной генерацией ключей абонентов, использование систем ЗНСД все же необходимо для защиты ЦРК.

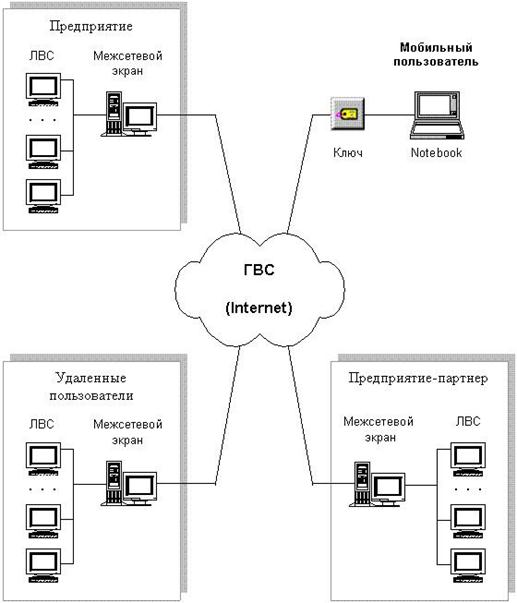

Виртуальные частные сети.Другое решение проблемы защиты электронного документооборота – построение виртуальных частных сетей (VPN – Virtual Private Network). VPN представляет собой защищенную корпоративную сеть, использующую любую ГВС (в частности, Internet) для передачи защищенных данных между сегментами VPN. Сегментами VPN могут быть как ЛВС предприятия или его удаленного подразделения, так и мобильные или удаленные пользователи, клиенты или ЛВС предприятий-партнеров.

Защита сегментов VPN происходит, например, с помощью межсетевых экранов (рис. 3.4). Межсетевой экран представляет собой выделенный компьютер, который производит следующие действия:

· Фильтрует передаваемую через него информацию согласно определенным правилам и таблицам адресов пользователей VPN.

· Обеспечивает шифрование передаваемой информации на определенном ключе. Шифрование информации может происходить и на конкретном рабочем месте абонента сети.

· При получении информации из внешней сети – проверяет ее целостность, расшифровывает и передает конкретному абоненту сети.

· Позволяет изолировать внутреннее адресное пространство путем замены внутренних адресов сети в заголовках передаваемых пакетов.

Рисунок 3.4 – Защита сегментов VPN с помощью межсетевых экранов

Защита документооборота с удаленными или мобильными пользователями происходит путем шифрования передаваемой информации, обычно на парно-связном ключе удаленного пользователя и адресата (или отправителя).

Использование VPN имеет следующие преимущества:

· Обмен только защищенной информацией между авторизованными пользователями.

· Изолированность от ГВС внутренней сети и ее топологии.

· Прозрачность для абонентов сети.

К недостаткам использования VPN можно отнести некоторое замедление передачи информации в ГВС.

Использование криптосервера.Шифрование информации в различных системах документооборота производится как программными, так и аппаратными средствами. Аппаратные средства шифрования имеют ряд преимуществ по сравнению с программными (защищенность и неизменность алгоритма шифрования, возможность загрузки ключей шифрования непосредственно в устройство криптографической защиты данных (УКЗД), возможность одновременного использования УКЗД в системе ЗНСД). К недостаткам же аппаратных средств можно отнести несколько более низкую скорость обработки данных и более высокую стоимость.

Использование криптосервера решает ряд проблем, связанных с выбором шифратора. Криптосервер представляет собой отдельный компьютер в ЛВС, оснащенный аппаратным шифратором и используемый для шифрования информации для абонентов сети по их запросам. Зашифрованная информация может впоследствии использоваться абонентом по его усмотрению, в том числе, для передачи по ГВС. Информация абонента может быть также автоматически подписана криптосервером.

Порядок работы криптосервера может быть, например, таким:

· Абонент направляет на криптосервер открытые данные.

· Происходит взаимная аутентификация абонента и криптосервера. Для идентификации абонента используется его персональная SC, содержащая используемые для аутентификации СК абонента и ОК криптосервера.

· После успешной аутентификации криптосервер зашифровывает данные на персональном ключе абонента (выбираемом из хранящейся на сервере таблицы ключей абонентов) и подписывает их.

· Абонент получает зашифрованные и подписанные данные.

Преимущества использования криптосервера:

· Использование одного шифратора вместо нескольких (по числу абонентов).

· Хранение всех ключей для предачи документов в ГВС только на криптосервере.

· Упрощение администрирования – все полномочия абонентов определяются администратором и хранятся только на криптосервере.

· Использование микропроцессорной SC в качестве носителя ключей аутентификации – исключает возможность несанкционированного использования хранящихся на криптосервере ключей.

Следует учесть, что, как и у любого другого дешевого решения, у криптосервера есть некоторые недостатки. Прежде всего, это необходимость защиты такой сети от попыток доступа из ГВС, поскольку информация посылается на криптосервер в незащищенном виде. Во-вторых, криптосервер обязательно должен быть защищен системой ЗНСД, поскольку он содержит все ключевые элементы пользователей такой ЛВС.

Организационные мероприятия.Следует учесть, что использование любых систем защиты документооборота будет недостаточным без введения некоторых организационных мер. К ним можно отнести следующее:

· Использование протоколирования всех операций, совершенных с помощью системы защиты. Протоколирование (ведение журналов операций) во многих системах ведется автоматически; оно должно быть обязательным на особо важных рабочих местах, например, ЦРК, СЦ, рабочее место администратора по безопасности.

· Предотвращение получения злоумышленниками ключевых дискет и их тиражирования владельцами. Для этого, помимо простого введения паролей, можно использовать в качестве ключевых носителей микропроцессорные SC.

· Разграничение доступа на рабочие места, как административными мерами (напр., разграничение доступа в помещения), так и с использованием различных систем ЗНСД, что особенно актуально для тех же ЦРК и СЦ.

Не нашли то, что искали? Воспользуйтесь поиском:

Лучшие изречения: Студент – человек, постоянно откладывающий неизбежность. 10584 –