Содержание

- 1 Введение

- 2 Программы-вымогатели для мобильных устройств

- 3 Ботнеты

- 4 Вредоносные приложения

- 5 Бесконтактные платежи (Tap and Pay)

- 6 Методы защиты мобильных устройств от киберугроз

- 7 Выводы

- 8 1. Доступ к почте и почтовому ящику

- 9 2. Интернет-пейджеры

- 10 3. Документы, заметки

- 11 4. Адресная книга

- 12 5. Сетевые средства

- 13 6. Мобильный банкинг

- 14 Средства защиты мобильных ОС

- 15 WindowsMobile

- 16 SymbianOS

- 17 AndroidOS

- 17.1 1. Блокировка устройства.

- 17.2 2. Использование криптографических средств.

- 17.3 3. Запрет на сохранение паролей в браузере мобильного устройства.

- 17.4 4. Запрет использования менеджеров паролей для корпоративных учетных записей.

- 17.5 5. Запрет на установку ПО из непроверенных источников, осуществление «взломов» ОС.

- 17.6 6. Использование политик Exchange ActiveSync и средств антивирусной и прочей защиты.

- 17.7 7. В случае предоставления доступа в доверенную зону осуществлять тщательный контроль.

- 17.8 8. Ограничить список данных, которые можно передавать облачным сервисам.

- 18 Заключение

Многие современные пользователи все чаще выбирают мобильные устройства в качестве своего основного способа коммуникации с Сетью. С помощью смартфонов и планшетов сейчас можно удовлетворить практически любые нужды в интернете. Тут вам и различные приложения (Instagram, Twitter, VK, Facebook), встроенная камера, и удобство переносимости девайса. Совершенно неудивительно, что киберпреступники взяли на прицел мобильные платформы, куда постепенно мигрирует неискушенный в области ИБ народ.

Введение

Следует помнить, что основаная задача современных киберпреступников — получение прибыли, времена, когда вредоносные программы разрабатывали для развлечения или деструктивных действий давно в прошлом. Следовательно, злоумышленники сосредотачиваются на методах получения прибыли за счет мобильных устройств обычных пользователей. Но что это за методы, как от них защититься? Это мы рассмотрим ниже.

Программы-вымогатели для мобильных устройств

Вредоносные программы, требующие выкуп, стали крайне распространенным классом злонамеренных программ для настольных компьютеров. Учитывая этот успех, злоумышленники решили использовать похожие схемы в случае с мобильными устройствами. Как правило, они блокируют работу девайса, требуя с жертвы выкуп, после выплаты которого возвращают пользователю контроль над смартфоном или планшетом.

Также преступники выбирают в качестве целей истории звонков, контакты, фотографии или сообщения, что практически всегда вынуждает пользователя заплатить затребованную сумму.

Среди наиболее опасных представителей вымогателей для мобильных устройств является DoubleLocker — первый мобильный шифратор, использующий службу специальных возможностей. Вредоносная программа оснащена сразу двумя инструментами для вымогательства: она шифрует данные в памяти устройства, а также может изменить PIN-код на произвольный.

Использование службы специальных возможностей Android Accessibility Service (облегчает работу с устройством для людей с ограниченными возможностями) — одно из наиболее опасных нововведений, которые взяли на вооружение киберпреступники. Таким образом, злоумышленники успешно атакуют самую популярную мобильную платформу — Android.

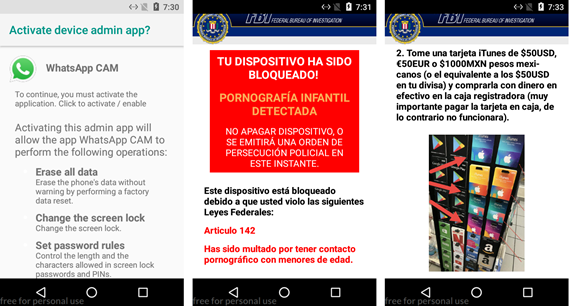

Также на Android нацелен Android/Locker.B, который блокирует доступ к операционной системе зараженного устройства и меняет PIN-код экрана блокировки. Этот зловред маскируется под программу для работы с камерой в WhatsApp, антивирус для Android, мобильное приложение Dropbox или Flash Player.

Android/Locker.B отличался еще и тем, что требовал выкуп подарочными картами iTunes.

Рисунок 1. Вымогатель для Android/Locker.B

Ботнеты

Ботнеты, состоящие из взломанных смартфонов и планшетов — еще одна популярная киберугроза для владельцев таких девайсов. Зараженные устройства, являющиеся частью ботнетов, находятся под контролем злоумышленников, которые в любой момент могут приказать им инициировать DDoS-атаку на какой-либо ресурс, либо начать массовую рассылку спам-писем.

Очередная вредоносная программа для Android RottenSys могла превращать зараженные устройства в часть ботнета. RottenSys маскируется под приложение или службу, обеспечивающую безопасность Wi-Fi, зловред запрашивал соответствующие разрешения в системе. Эксперты насчитали 316 вариантов RottenSys, каждый из которых настроен на определенные каналы распространения.

Похожие приложения, превращающие Android-устройства в ботов, также были обнаружены в официальном магазине Google Play. Это были приложения, якобы предлагающие скины для Minecraft, но при этом зараженные зловредом Sockbot. Этому вредоносу удалось заразить от 600 000 до 2,6 миллионов владельцев мобильных устройств.

Sockbot создавал прокси-сервер с поддержкой SOCKS-proxy для формирования ботнета. Предположительно, за этими приложениями стоит разработчик, известный как FunBaster. Он обфусцировал код приложения, зашифровав ключевые строки, это объясняет то, как этим приложениям удалось попасть в Google Play. Более того, FunBaster подписывает каждое приложение с использованием ключа другого разработчика.

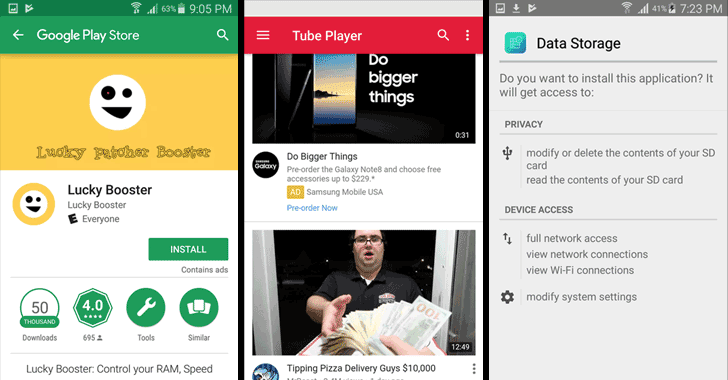

Также и WireX (детектируется как Android Clicker) — широкомасштабный ботнет, состоящий из десятков тысяч взломанных смартфонов Android. Эта вредоносная программа была также загружена из Play Store, предназначалась она для проведения DDoS-атак на уровне приложений.

WireX заразил более 120 000 смартфонов Android, исследователи отметили, что в масштабной DDoS-атаке принимали участие 70 000 зараженных мобильных устройств из более чем 100 стран. В ходе дальнейшего расследования исследователи безопасности обнаружили более 300 вредоносных приложений в официальном магазине Play Store Google, включающих вредоносный код WireX. Эти приложения маскируются под видеоплееры, рингтоны или инструменты для управления хранилищами.

Рисунок 2. Ботнет WireX для Android

Вредоносные приложения

Еще одной киберугрозой, поджидающей пользователей мобильных устройств, являются вредоносные приложения, они тоже постоянно развиваются. Такие программы могут осуществлять самую разнообразную злонамеренную активность на устройстве жертвы, например, без его ведома совершать покупки в магазинах приложений. Деньги пользователя в таких случаях идут прямиком в карман злоумышленников. Порой таким приложениям даже не требуется взаимодействия с пользователем, что по-настоящему пугает.

Более того, вредоносные программы стали внедряться на уровне прошивки некоторыми производителями дешевых Android-устройств. Таких девайсов с «подарком» исследователи насчитали 140. Эти вредоносные программы запускаются из директории «/system» с полными root-правами, их основной задачей является подключение к удаленному серверу, загрузка XML-файла и установка одного или нескольких приложений.

Поскольку эти программу внедряются в прошивку, они могут установить в систему любое приложение, которое пожелает киберпреступник. При этом никакого взаимодействия с пользователем девайса не требуется.

Среди злонамеренных приложений есть и те, что маскируются под легитимный софт. Недавно, например, был обнаружен вредонос, атакующий пользователей Android, который при этом маскировался под Google Maps. После загрузки эти приложения пытались замаскироваться, отображая пользователю официальную иконку Google Maps или логотип Google Play Store.

Рисунок 3. Иконка вредоносного приложения, маскирующегося под Google Maps

Различные уязвимости в мобильных операционных системах только усложняют ситуацию. Многие киберпреступники отслеживают появление новых брешей, некоторые даже организуют стартапы, которые предлагают до $3 млн за 0-day эксплойты для Android и iOS.

А с помощью недостатков в безопасности устройств можно сделать многое — например, обнаруженная в апреле уязвимость «Trustjacking» позволяла злоумышленникам удаленно управлять iPhone. Trustjacking можно было использовать, заманив пользователя на сайт, на котором размещен специальный код.

Иногда не спасают и меры безопасности, разработанные корпорациями Google и Apple для своих магазинов Google Play и App Store. Так, в Google Play эксперты наткнулись на шпионскую программу, которая пыталась замаскироваться под мессенджер. После установки мессенджер загружал второе приложение, которое собирало информацию о местоположении устройства, сохраненные звонки, аудио- и видеозаписи, текстовые сообщение и другую частную информацию пользователей.

С ростом популярности криптовалют, а также их курса, злоумышленники заинтересовались программами-майнерами, добывающими для хозяина криптовалюту за счет устройств обычных пользователей. В том же Google Play исследователи нашли легитимные программы, которые были оснащены скрытыми майнерами.

Сбор конфиденциальных данных также интересует преступников, поэтому они разрабатывают приложения вроде KevDroid, который может записывать звонки, совершаемые пользователем по мобильному устройству под управлением операционной системы Android.

Многие придерживаются мнения, что по части защиты от вредоносных приложений система iOS справляется куда лучше, чем ее основной конкурент. Бывший глава Владивостока Игорь Пушкарев, находящийся под следствием, как-то призвал граждан не пользоваться мобильной операционной системой Android. По мнению Пушкарева, эта система крайне недостойно защищена.

Бесконтактные платежи (Tap and Pay)

Все же уже слышали про NFC («коммуникация ближнего поля», «ближняя бесконтактная связь»)? Если объяснять простым языком, эта технология призвана расширить стандарт бесконтактных карт, позволяя пользователям оплачивать покупки с помощью своего мобильного устройства. Таким образом, к смартфонам прикрепляется банковский счет или кредитная карта, что еще больше привлекает мошенников.

Для кражи денежных средств пользователей в случае использования NFC злоумышленники прибегают к методу «bump and infect», который использует уязвимости в NFC. Этот метод уже зарекомендовал себя в прошлом, позволив преступникам похитить деньги со счетов граждан, использование «bump and infect» особенно характерно для таких мест, как торговые центры, парки или аэропорты.

Методы защиты мобильных устройств от киберугроз

В этом разделе мы не напишем ничего кардинально нового, все эти рекомендации вы наверняка уже слышали и до нас. Однако мы освежим в памяти основы безопасной работы с мобильными устройствами, которые гарантируют простым пользователям тот минимум защищенности их информации, который в нынешней ситуации просто необходим.

Следует помнить о следующих нюансах:

- Возможно, если мы говорим о простых пользователях, нелишним будет установить на мобильное устройство антивирусную программу. С постоянно развивающимися вредоносами для мобильных девайсов к своим смартфонам и планшетам нужно относиться уже как десктопному компьютеру, который большинство пользователей непременно снабжают антивирусом какого-либо производителя.

- Создавайте более сложные пароли. Если у вас в привычку все еще входит использование в качестве паролей имена ваших питомцев, то срочно меняйте такой подход. Придумывайте пароли длиной не менее 8 символов, не забудьте, что там должны присутствовать буквы, цифры и символы. Крайне не рекомендуется использовать слова, которые легко отгадать — например, имя вашего ребенка или собаки.

- Постоянно обновляйте программное обеспечение. Также не будет лишним следить за тем, чтобы программы на вашем устройстве были актуальных версий, так как выходящие обновления устраняют те или иные уязвимости, с помощью которых злоумышленники могут получить доступ к вашим файлам.

- Проверяйте банковские выписки и мобильные платежи. Убедитесь, что вы держите под контролем ваши транзакции, регулярно проверяйте мобильные платежи и банковские выписки на наличие подозрительных покупок, сделанных с помощью ваших мобильных устройств.

Кроме этого — но это, скорее, для параноиков — отключайте неиспользуемые функции. Например, GPS, Bluetooth или Wi-Fi лучше держать включенными лишь тогда, когда вы ими пользуетесь. И по возможности не храните персональные данные (пароли и другие учетные данные) на мобильном устройстве.

Выводы

Очевидно, что киберпреступники уже давно расценивают мобильные устройства как одну из приоритетных целей, масло в огонь подливает и внедрение технологий вроде NFC, которые делают эти девайсы еще более лакомым куском для мошенников. Всегда помните, что злоумышленников интересуют две вещи: ваши денежные средства, ваши личные данные (которые потом также можно продать, либо использовать для кражи денег). Исходя из этого, сделайте вывод, что можно хранить на устройстве, а что лучше доверить более защищенным платформам.

Мобильные устройства давно и прочно вошли в жизнь каждого из нас. Сейчас трудно найти человека, который не обладал бы как минимум одним из них. Свое место они завоевали и в корпоративной среде. Для многих компаний мобильный телефон – это не только средство коммуникации, но и один из основных рабочих инструментов, который заметно облегчает множество бизнес-процессов и не привязывает сотрудника к рабочему месту.

Защита корпоративных данных – личное дело каждого?

В силу все большего перехода к мобильности, многие пользователи имеют доступ к корпоративной почте, приложениям и документам прямо со своего телефона, а само устройство уже стало частью корпоративного периметра. Но в отличие от отношения к безопасности корпоративной сети, у организаций другое отношение к проблемам, которые могут возникнуть, если телефон сотрудника будет, например, взломан; а вера в честность и добросовестность коллег и подчиненных окажется губительной для конфиденциальных документов, будь они переданы конкурентам, либо же случайно отправлены не тому получателю.

Соответственно, проблема защиты мобильных устройств лежит в двух плоскостях. Первая, сугубо прикладная – техническая защита. Ни для кого не секрет, что количество инцидентов, связанных именно с заражением устройств, за последние годы существенно возросло.

- Вредоносное ПОCopyCat, которое транслировало фальшивые рекламные ролики, заразило более 14 миллионов устройств по всему миру, принеся злоумышленникам около 1 500 000$ только за два месяца.

- Всемирно известная группаLazarus, возможно, причастна к заражению мобильных телефоновSamsungчерез закладки в мобильных приложениях.

- По статистике, приведенной аналитиками компанииCheckPoint, 89% организаций стали жертвами как минимум одной атаки типаMan–in–the–Middleпо сетямWi–Fi.

Может показаться, что защита личных устройств – персональное дело каждого владельца, но только до того момента, пока смартфон не послужит причиной заражения машин в сети через корпоративный Wi-Fi, либо же не произойдет кража данных с самого устройства. При этом важно понимать, что такие устройства являются частью сети организации, поэтому, как и любые другие ее структурные элементы, их необходимо защищать должным образом. Задача заметно усложняется тем, что они не могут постоянно находиться за межсетевым экраном, поэтому, как бы он ни был хорош, как бы гранулярно на нем ни были отстроены политики, распространить их действие на устройство, которое периодически покидает корпоративную сеть, без дополнительного решения просто невозможно.

Второй аспект – защита корпоративной информации, которую может содержать мобильное устройство. В силу того, что в таком устройстве крайне сложно разделить личную информацию пользователя, посягательство на которую порицается с точки зрения законодательства, и информацию корпоративную, которую необходимо защитить с целью предотвращения ущерба, требуется крайне аккуратный подход к защите такой информации.

Идеальным было бы такое решение, которое позволяет ограничить доступ к корпоративным приложениям и документам, при этом не затрагивая чувствительную и персональную информацию, принадлежащую пользователю. На наш взгляд, только такой подход, именуемый за рубежом Bring Your Own Device (BYOD), не вызывает отторжения у сотрудников и не влечет за собой негативную реакцию с их стороны, при этом сохраняя активы компании в безопасности.

Как мы видим, использование мобильных устройств сотрудниками для решения бизнес-задач несет дополнительные риски для безопасности как периметра, так и конфиденциальной информации, распространение которой было бы нежелательно или вовсе несет ущерб для организации. Зачастую многие специалисты просто закрывают глаза на возможные осложнения, связанные с игнорированием вышеозначенных проблем. Мы же постараемся найти для каждой из них решение, а, желательно, еще и комплексное, решающее обе проблемы сразу, тем более, что компания Softline уже имеет подобный опыт и с радостью поделится им с вами. В рамках данной статьи рассмотрим комплекс решений от компании Check Point, позволяющий максимально эффективно справиться с обеими задачами.

Capsule Workspace для защиты корпоративных данных

Начнем со второй проблемы – защищенности корпоративных данных на мобильных устройствах. Специально для того, чтобы защитить корпоративные данные и приложения, при этом не нарушая частную жизнь сотрудников, использующих мобильные устройства в рабочих целях, компания Check Point разработала продукт Capsule Workspace.

Это отдельное приложение представляет собой изолированную от остальной операционной среды мобильного устройства защищенную и зашифрованную область, внутри которой уже развернуты почта, календарь, хранилище файлов, браузер и др. Такая архитектура позволяет получить доступ к корпоративным приложениям и ресурсам (например, почте, календарю, PIM, Intranet) изнутри среды, защищенной PIN-кодом либо отпечатком пальца.

Все корпоративные данные хранятся внутри Capsule и не могут быть скопированы, например, на флэш-память телефона. Кроме того, весь трафик из приложений Capsule (почта, интернет) передается по VPN-каналу и тоже недоступен для злоумышленника. Контакты, календарь – все изолировано, и доступ контролируется администратором безопасности компании. В случае утери телефона доступ к капсуле блокируется. Если сотрудник, например, покинул компанию, то доступ к Capsule Workspace также блокируется, при этом личные данные пользователя не только не затрагиваются, но и не видны администратору.

Такой подход позволяет четко отделить личные данные пользователя от корпоративных, и при этом совершенно отсутствует вмешательство в частную жизнь хозяина, что, в отличие от решений класса EMM и MDM, не вызывает негативной реакции со стороны сотрудника.

Capsule Workspace содержит в себе почтовый клиент с поддержкой MS Exchange, встроенные редакторы офисных документов, позволяет опубликовать веб-ресурсы, файловые сервисы, удаленные рабочие столы, а также «обернуть» самописные корпоративные приложения, чтобы пользователь имел все необходимые рабочие инструменты в замкнутой среде без возможности утечки данных через другие приложения на устройстве.

SandBlast Mobile как инструмент защиты от угроз

Вторая проблема – это безопасность самого мобильного устройства, которое может быть скомпрометировано злоумышленником или подвержено сетевым атакам с прослушкой (Man-in-the-Middle). В таком случае, даже при разграничении корпоративной среды от личных данных пользователя, злоумышленник может использовать мобильное устройство как точку входа в корпоративную сеть, вести слежку за пользователем, использовать его контакты, данные календаря, личную почту, фотографии и прочее для целевого фишинга или вымогательства.

В качестве ответа на указанные угрозы рассмотрим еще один продукт в портфеле решений компании CheckPoint – SandBlast Mobile. Данное специализированное мобильное приложение предназначено для защиты носимых устройств как на базе операционных систем iOS (от 8 версии до 11), так и Android (с 4.х версии до 8.х). Основная задача этого решения в своевременном обнаружении угроз как известных, так и ранее неизученных.

SandBlast Mobile позволяет инспектировать приложения, установленные на мобильном устройстве, чтобы обезопасить устройство от зараженных инсталяционных комплектов, которые могут быть замаскированы под легитимные приложения.

Мониторинг сетевой активности на предмет аномалий со стороны процессов, которые ее инициировали, позволит обнаружить уже установленное на мобильном устройстве вредоносное ПО, а проверка входящих SMS для поиска потенциально опасных URL-ссылок поможет защитить устройство от фишинга.

Как это работает

Для защиты мобильных устройств от вредоносного ПО, в том числе и неизвестного, в CheckPoint SandBlast Mobile применяются следующие технологии: эмуляция угроз, расширенный статический анализ кода, включая reverse engineering, система репутации приложений и машинное обучение.

Для централизованного управления устройствами используется облачная консоль, доступная для администраторов из любой точки земного шара. Есть возможность интеграции в части выгрузки логов с SIEM-системами (например, ArcSight). Поддерживается 17 различных ролей для администраторов. А для наиболее комфортного администрирования предусмотрена возможность создания профилей приложений на основе белого и черного списков, сбора результатов анализа приложений на предмет наличия в них угроз и рисков от их использования, а консоль администратора предоставляет информацию о рисках для выбранного устройства.

В целях конфиденциальности данных пользователей и интеграции с корпоративными системами, такими как MS AD и Exchange, на площадке клиента может быть установлен UDM-сервер (Users and Device Management), который будет локально хранить и отображать в интерфейсе управления SandBlast Mobile имена и номера телефонов пользователей, тогда как в облачной консоли будет применяться обфускация.

Превентивная составляющая SandBlast Mobile реализуется следующим образом: если устройство пользователя атаковано или скомпрометировано, то Capsule Workspace запретит доступ к корпоративным данным в своем криптоконтейнере и уведомит пользователя о причине блокировки. Если угрозу устранить, то блокировка доступа автоматически снимается.

Аналогичный функционал (категоризация устройства и автоматическое ограничение доступа к корпоративным данным) возможен и за счет интеграции с большинством решений ведущих EMM- и MDM-вендоров (VMware, MobileIron Citrix, IMB, Good, Blackberry и др.).

Таким образом, внедрение данного комплекса решений позволяет решить оба проблематичных аспекта использования мобильных устройств в рабочих целях, при этом полностью соблюдая приватность данных пользователей, но одновременно закрывая существенную брешь в корпоративном периметре. Подобная система будет проста во внедрении и администрировании, и имеет ряд преимуществ перед классическими EMM- и MDM-решениями.

Содержание статьи

В этом году рынок мобильных устройств впервые обогнал рынок ПК. Это знаковое событие, а также стремительный рост вычислительной мощности и возможностей мобильных устройств ставят перед нами новые вопросы и проблемы в области обеспечения информационной безопасности.

Современные смартфоны и планшеты содержат в себе вполне взрослый функционал, аналогичный таковому у своих «старших братьев». Удаленное администрирование, поддержка VPN, браузеры с flash и java-script, синхронизация почты, заметок, обмен файлами. Все это очень удобно, однако рынок средств защиты для подобных устройств развит еще слабо. Удачным примером корпоративного стандарта является BlackBerry, смартфон с поддержкой централизованного управления через сервер, шифрованием, возможностями удаленного уничтожения данных на устройстве. Однако его доля на рынке не так велика, а на российском и вовсе практически отсутствует. Но существует масса устройств на базе Windows Mobile, Android, iOS, Symbian, которые защищены значительно слабее. Основные проблемы безопасности связаны с тем, что многообразие ОС для мобильных устройств весьма велико, также как и количество их версий в одном семействе.

Тестирование и поиск уязвимостей в них происходит не так интенсивно как для ОС на ПК, то же самое касается и мобильных приложений. Современные мобильные браузеры уже практически догнали настольные аналоги, однако расширение функционала влечет за собой большую сложность и меньшую защищенность. Далеко не все производители выпускают обновления, закрывающие критические уязвимости для своих устройств — дело в маркетинге и в сроках жизни конкретного аппарата. Предлагаю рассмотреть типичные данные, хранящиеся на смартфоне, которые могут быть полезны для злоумышленника.

1. Доступ к почте и почтовому ящику

Как правило, доступ к почтовым сервисам и синхронизация почты настраиваются на мобильном устройстве один раз, и в случае потери или хищения аппарата злоумышленники получают доступ ко всей переписке, а также ко всем сервисам, привязанным к данному почтовому ящику.

2. Интернет-пейджеры

Skype, Icq, Jabber — все это не чуждо современным мобильным устройствам, в результате чего и вся переписка данного конкретного человека, и его контакт-листы могут быть под угрозой.

3. Документы, заметки

DropBox для мобильных устройств вполне может стать источником компрометации каких-либо документов, равно как и различные заметки и события в календаре. Емкость современных устройств достаточно велика, чтобы они могли заменить usb-накопители, а документы и файлы с них вполне способны порадовать злоумышленников. Нередко в смартфонах встречается использование заметок как универсального справочника паролей, также распространены хранящие пароли приложения, защищенные мастер-ключом. Необходимо учитывать, что в таком случае стойкость всех паролей равна стойкости этого ключа и грамотности реализации приложения.

4. Адресная книга

Иногда сведения об определенных людях стоят очень дорого.

5. Сетевые средства

Использование смартфона или планшета для удаленного доступа к рабочему месту посредством VNC, TeamViewer и прочих средств удаленного администрирования уже не редкость. Так же как и доступ к корпоративной сети через VPN. Скомпрометировав свое устройство, сотрудник может скомпрометировать всю «защищенную» сеть предприятия.

6. Мобильный банкинг

Представь, что твой сотрудник использует на своем мобильном устройстве систему ДБО — современные браузеры вполне позволяют осуществлять подобный вид деятельности, и это же мобильное устройство привязано к банку для получения sms-паролей и оповещений. Несложно догадаться, что вся система ДБО может быть скомпрометирована потерей одного устройства.

Основными путями компрометации информации с мобильных устройств является их пропажа или хищение. Сообщения о громадных финансовых потерях организаций из-за пропажи ноутбуков мы получаем регулярно, однако потеря бухгалтерского планшета с актуальной финансовой информацией тоже может доставить множество хлопот. Вредоносное ПО для смартфонов и планшетов в настоящее время скорее страшный миф и средство маркетинга, однако не следует терять бдительность, ибо этот рынок развивается бешеными темпами. Рассмотрим, какие существуют и как реализованы средства защиты в современных мобильных ОС.

Средства защиты мобильных ОС

Современные ОС для мобильных устройств имеют неплохой набор встроенных средств защиты, однако зачастую те или иные функции не используются или отключаются.

WindowsMobile

Одна из старейших ОС на рынке. ПО для версий 5.0 и 6.х совместимо, из-за чего для них существует большое количество средств защиты. Начиная с версии 6.0 поддерживается шифрование карт памяти. ОС не имеет средств предотвращения установки приложений из сторонних непроверенных источников, поэтому подвержена заражению вредоносным ПО. Кроме концептов существует ряд реальных вредоносных программ под эту платформу. Корпоративные решения представлены множеством компаний (Kaspersky Endpoint Security for Smartphone, Dr.Web Enterprise Security Suite, McAfee Mobile Security for Enterprise, Symantec Mobile Security Suite for Windows Mobile, ESET NOD32 Mobile Security, GuardianEdge Smartphone Protection).

Данные решения предлагают не только антивирусную защиту, но и средства фильтрации трафика через все каналы связи мобильного устройства, средства шифрования, централизованного развертывания и управления. Решение от GuardianEdge включает в себя элементы DLP-системы. Средства ОС с помощью ActiveSync и Exchange Server разрешают удаленное уничтожение данных на устройстве. С помощью Exchange Server можно настраивать политики безопасности на устройствах, такие как использование экрана блокировки, длина пин-кода и прочее.

Выход новых прошивок, содержащих исправления уязвимостей, зависит от производителя устройств, но в целом это происходит крайне редко. Случаи повышения версии ОС также крайне редки.

Windows Phone 7 (WP7) вышла в свет совсем недавно, о корпоративных решениях для защиты этой ОС пока ничего не известно.

SymbianOS

Несмотря на недавний переход Nokia в объятия WP7, Symbian все еще превалирует на рынке мобильных ОС. Приложения для Nokia распространяются в виде sis-пакетов с цифровой подписью разработчика. Подпись самодельным сертификатом возможна, однако это накладывает ограничения на возможности ПО. Таким образом, сама система хорошо защищена от возможной малвари. Java-апплеты и sis-приложения спрашивают у пользователя подтверждение на выполнение тех или иных действий (выход в сеть, отправка смс), однако, как ты понимаешь, злоумышленника это останавливает не всегда – многие пользователи склонны соглашаться со всеми выдвинутыми ОС предложениями, не особенно вчитываясь в их суть.

Симбиан также содержит средства для шифрования карт памяти, возможно использование блокировки со стойкими паролями, поддерживаются Exchange ActiveSync (EAS) policies, позволяющие удаленное уничтожение данных на устройстве. Существует множество решений защиты информации, представленных ведущими производителями (Symantec Mobile Security for Symbian, Kaspersky Endpoint Security for Smartphone, ESET NOD32 Mobile Security), которые по функционалу близки к Windows Mobile версиям.

Несмотря на все перечисленное, существует ряд способов получения полного доступа с подменой файла «installserver», осуществляющего проверку подписей и разрешений устанавливаемого ПО. Как правило, пользователи применяют это для установки взломанного ПО, которое, естественно, теряет подпись после взлома. В таком случае неплохая в целом система защиты ОС может быть скомпрометирована. Прошивки для своих устройств Nokia выпускает регулярно, особенно для новинок. Средний срок жизни аппарата 2-2,5 года, в этот период можно ожидать исцеления детских болезней аппаратов и исправления критических уязвимостей.

Операционная система от Apple. Для устройств третьего поколения (3gs и старше) поддерживается аппаратное шифрование данных средствами системы. ОС поддерживает политики EAS, позволяет осуществлять удаленное управление и конфигурацию через Apple Push Notification Service, в том числе поддерживается и удаленное стирание данных.

Закрытость платформы и ориентированность на использование Apple Store обеспечивает высокую защиту от вредоносного ПО. Корпоративные средства защиты представлены меньшим количеством компаний (GuardianEdge Smartphone Protection, Panda Antivirus for Mac, Sophos Mobile Control). Причем решение от Panda — это антивирус для десктопа, который может сканировать и iOS-устройства, подключенные к Mac. Решение от Sophos заявлено, но находится в разработке (на момент написания статьи, март 2011 – прим. ред.). Однако, как и в случае Symbian, система может быть скомпрометирована из-за сделанного Jailbreak’a. Недавняя новость о взломе iOS Фраунгоферовским институтом технологий защиты информации — тому подтверждение. Обновление прошивок и закрытие уязвимостей происходит для устройств от Apple регулярно.

AndroidOS

Молодая на рынке мобильных устройств система, детище Google, стремительно завоевала рынок. Начиная с версии 1.6 в ней поддерживается протокол Exchange Activesync, что делает устройства с данной ОС интересными для корпоративного сегмента. Политики EAS (впрочем, далеко не все) также поддерживаются. Шифрование карт памяти средствами ОС не предусмотрено. Существует ряд корпоративных решений для защиты (McAfee WaveSecure, Trend Micro Mobile Security for Android, Dr.Web для Android, заявлены решения от Kaspersky). Приложения распространяются через Android Market, однако ничто не мешает устанавливать их и из других источников. Вредоносное ПО для Android существует, однако при установке ОС показывает все действия, которые требуются для устанавливаемой программы, поэтому в данном случае все зависит напрямую от пользователя (впрочем, указан ные при установке предупреждения все равно никто не читает, большинство вполне легальных программ из Маркета выдают кучу ворнингов на доступ ко всем мыслимым местам системы – прим. ред.).

ОС имеет защиту от модификации, но, как и для Symbian и iOS, возможно получение полного доступа к системе, здесь это называется root. После получения root возможна запись в системные области и даже подмена системных приложений. Обновление прошивок и повышение версий ОС, исправление ошибок и уязвимостей происходит регулярно на большинстве устройств.

Подводя промежуточный итог, можно сказать, что современные мобильные ОС обладают неплохими средствами защиты — как встроенными, так и представленными на рынке. Основными проблемами являются несвоевременность или невозможность получения обновлений, обход защиты самим пользователем, отсутствие корпоративной политики безопасности для мобильных устройств. Из-за различия ОС и их версий не существует единого корпоративного решения, которое можно было бы посоветовать. Но рассмотрим, какие шаги необходимо предпринять для защиты устройств и что учесть при создании политик ИБ.

1. Блокировка устройства.

Представь, что твой смартфон попал в руки к постороннему человеку. Для большинства пользователей это означает, что некто получит доступ сразу ко всему. Необходимо блокировать устройство паролем (стойким или с ограниченным количеством попыток ввода), после которых данные на устройстве затираются или устройство блокируется.

2. Использование криптографических средств.

Необходимо использовать шифрование съемных носителей, карт памяти – всего, к чему может получить доступ злоумышленник.

3. Запрет на сохранение паролей в браузере мобильного устройства.

Нельзя сохранять пароли в менеджерах паролей браузеров, даже мобильных. Желательно установить ограничение на доступ к переписке почтовой и смс, использовать шифрование.

4. Запрет использования менеджеров паролей для корпоративных учетных записей.

Существует множество приложений, созданных для хранения всех паролей на мобильном устройстве. Доступ к приложению осуществляется вводом мастер-ключа. Если он недостаточно стоек, вся парольная политика организации компрометируется.

5. Запрет на установку ПО из непроверенных источников, осуществление «взломов» ОС.

К несчастью, средства для принудительного запрета есть только для Windows Mobile устройств, в остальных случаях придется доверять пользователю на слово. Желательно использовать ПО от крупных, известных разработчиков.

6. Использование политик Exchange ActiveSync и средств антивирусной и прочей защиты.

Если это возможно, позволит избежать множества угроз (в том числе новых), а в случае потери или кражи устройства осуществить его блокировку и уничтожение данных на нем.

7. В случае предоставления доступа в доверенную зону осуществлять тщательный контроль.

Для пользователей, обладающих доступом к доверенной зоне (внутренней сети по VPN, средствами удаленного администрирования), необходимо еще более тщательно следить за выполнением вышеизложенных правил (рекомендовать им использовать IPSEC, не хранить аутентификационные данные в приложениях). В случае компрометации устройства возможна угроза для всей внутренней/ доверенной зоны, что недопустимо.

8. Ограничить список данных, которые можно передавать облачным сервисам.

Современные мобильные устройства и приложения ориентированы на использование множества облачных сервисов. Необходимо следить, чтобы конфиденциальные данные и данные, относящиеся к коммерческой тайне, не были случайно синхронизированы или отправлены в один из таких сервисов.

Заключение

В завершение можно сказать, что для корпоративного применения желательно использовать одну и ту же платформу (а лучше — одинаковые устройства) с установленным ПО корпоративного класса, которое можно конфигурировать и обновлять централизованно. Из текста статьи очевидно, что необходимо разработать и внедрить политику ИБ в отношении мобильных устройств, осуществлять проверки ее исполнения и обязательно использовать Exchange-сервер для задания политик EAS. В данной статье не была рассмотрена BlackBerry OS (ввиду практически полного отсутствия на российском рынке), однако стоит отметить, что данная платформа является корпоративным стандартом во многих странах мира.