Содержание

- 1 Какие пароли бывают в Ubuntu

- 2 Сброс пароля Ubuntu с помощью sudo

- 3 Как сбросить пароль из Recovery Mode

- 4 Выводы

- 5 Уязвимость в Linux позволяет получить Root без пароля

- 6 Уязвимость в Linux позволяет получить Root без пароля | Дополнительное меню загрузки и получение Root доступа

- 7 Уязвимость в Linux позволяет получить Root без пароля – выводы

- 8 Этичный хакинг и тестирование на проникновение, информационная безопасность

- 9 Как поменять пароль для пользователя Linux

- 10 Что делать если забыт пароль от входа Linux

- 11 Сброс пароля в Linux Mint, Ubuntu, Debian, Kali Linux (также должно работать для других производных Debian)

- 12 Как сбросить пароль в Arch Linux, BlackArch (а также в других производных Arch Linux)

- 13 Сброс пароля в RHEL/CentOS 7

- 14 Что такое группа wheel в Linux

- 15 Что такое однопользовательский режим в Unix

- 16 В GRUB 2 нельзя изменить пароль в однопользовательском режиме?

Все знают, что с паролями нужно обращаться аккуратно, записывать их в надежном месте, чтобы не забыть. Но знание это одно, а на деле получается совсем по-другому. У многих пользователей часто пароли теряются, особенно, если вы ими не пользуетесь. А как вы знаете, архитектура Linux не позволит выполнить какие-либо административные действия без прав суперпользователя.

Поэтому даже если при серфинге в интернете пароль пользователя вам не нужен при условии, что вы настроили автовход в систему, то уже установить программу без него или изменить настройки системы вы не сможете. В этой статье мы рассмотрим как выполняется сброс пароля Ubuntu если вы его забыли.

Какие пароли бывают в Ubuntu

Сначала нужно обговорить какие пароли бывают и что мы будем сбрасывать. Потому что Ubuntu несколько отличается от других дистрибутивов в этом плане. В большинстве дистрибутивов Linux есть пользователь root, он имеет полномочия на выполнение всех действий и от его имени можно авторизоваться, как и от любого другого пользователя.

Но Ubuntu пошла другим путем. Здесь тоже есть суперпользователь, но из соображений безопасности, по умолчанию, вы не можете авторизоваться от его имени. Все действия выполняются через утилиту sudo от имени обычного пользователя. Пароль для пользователя root не задан и трогать его мы не будем. А будем восстанавливать пароль для текущего пользователя.

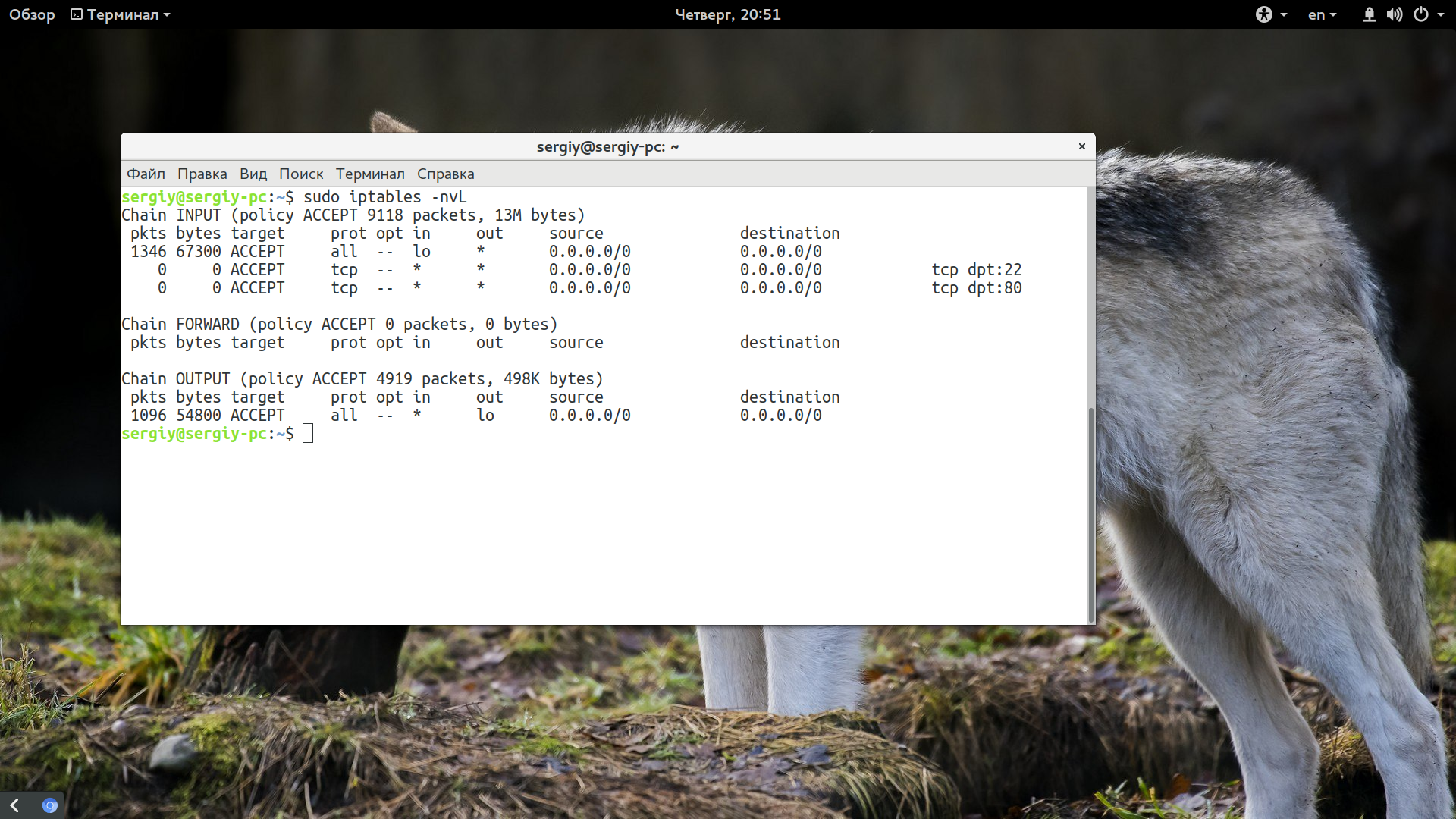

Сброс пароля Ubuntu с помощью sudo

Сброс пароля Ubuntu – дело не такое уж сложное. Все может оказаться еще проще, если у вас есть другие пользователи, к которым вы помните пароль и у которых есть право использования утилиты sudo. Для того чтобы изменить пароль для пользователя достаточно авторизоваться от имени другого пользователя и выполнить команду:

sudo passwd имя_пользователя

А затем ввести пароль текущего пользователя:

И два раза ввести новый пароль для пользователя, пароль которого вы забыли.

Но не всегда все так просто и о запасном варианте мы вспоминаем только тогда, когда создавать его уже поздно. Поэтому есть еще один способ, которым можно выполнить восстановление пароля ubuntu.

Как сбросить пароль из Recovery Mode

Если у вас нет пользователя, с помощью которого вы могли бы изменить пароль в системе, то это можно сделать с помощью другого Linux дистрибутива или Recovery Mode. Когда вы загружаетесь в recovery mode, то у вас уже есть права root и вы можете делать все что захотите с файлами и настройками. В том числе и сбросить пароль Ubuntu. Когда загрузиться меню Gurb выберите пункт "Дополнительные параметры Ubuntu":

Если меню Grub не появляется, а сразу начинается загрузка операционной системы, то нужно нажать несколько раз кнопку вниз, после исчезновения заставки биос. Следующим пунктом нужно выбрать "Ubuntu . (recovery mode)":

Дальше будет непродолжительная загрузка, а затем меню восстановления. Тут выберите пункт "Перейти в командный интерпретатор суперпользователя":

Перед тем как откроется командная строка, нужно будет нажать "Enter":

По умолчанию, в режиме восстановления корневая файловая система монтируется только для чтения чтобы вы случайно ничего не повредили, но так мы не сможем изменить пароль, поэтому нужно перемонтировать ее для чтения/записи:

sudo mount -o remount,rw /

Затем осталось восстановить пароль ubuntu. Возвращаемся к команде passwd, которую мы использовали раньше для восстановления пароля:

Осталось только ввести новый пароль. Поскольку команда выполняется от суперпользователя, все будет выполнено успешно. Если вы хотите сбросить пароль root Ubuntu, то имя пользователя достаточно изменить на root:

Но я бы не советовал выполнять сброс пароля root ubuntu, если вы не уверенны что вам это нужно. Лучше придерживаться решения разработчиков дистрибутива.

Выводы

В этой небольшой статье мы рассмотрели как сменить пароль в Ubuntu в операционной системе или с помощью режима восстановления. Как видите, это не так сложно. Если вы хотите чтобы никто не смог получить доступ к вашему паролю нужно использовать шифрование всего диска, например, LUKS. Более подробно узнать о работе утилиты passwd вы можете в статье как сменить пароль Linux. Пусть у вас никогда не возникает ситуации забыл пароль ubuntu, пароли надо надежно сохранять, запоминать, или, на крайний случай, записывать на бумаге!

Оцените статью:

Об авторе

Основатель и администратор сайта losst.ru, увлекаюсь открытым программным обеспечением и операционной системой Linux. В качестве основной ОС сейчас использую Ubuntu. Кроме Linux интересуюсь всем, что связано с информационными технологиями и современной наукой.

24 комментария

Правильно ли я понимаю, что любой, имеющий физический доступ к моему лаптопу, может особо не напрягаясь изменить пользовательский пароль, тем самым закрыть мне вход в систему и легко пройтись по всем файлам?

Какая дружелюбная ось!

Правильно. Даже более того, ему не нужно будет пароль твой менять для того чтобы просто скопировать или посмотреть все твои файлы. И так в любой ОС, если не использовать шифрование.

Скопировать и посмотреть это мне понятно. Но в винде, если я не ошибаюсь, пароль можно только сбросить, сторонними программами. Здесь же получается пользователю можно закрыть доступ в систему (со всеми настройками окружения) просто поменяв пароль. Причем стандартными средствами.

А в винде сбросить – это не то же самое что и поменять? Сбросил я пароль (это, кстати, тоже можно сделать вполне стандартными ср-вами), зашел в твою систему и поменял пароль на другой. Вуаля, хозяину закрыт доступ в систему.

Ну а если с другой стороны, то что мешает хозяину Linux ОС точно также стандартными ср-вами снова поменять пароль на свой? Не так страшно не войти в систему, как потерять все свои драгоценные файлы.

Ставьте пароль на bios / uefi и тогда ни кто не воспользуется вашим лэптопотм

Вроде как не совсем правильно Вы понимаете. Линукс предлагает обезопасить ваши данные и саму систему от вмешательства разными способами.

Например, в девственном состоянии рут пароля не имеет. Поэтому теоретически (сам не пробовал, но по логике вещей так должно быть), чтобы никто не смог сбросить ваш пароль, надо устанавить пароль для рута. Таким образом, если кто-то решит указанным выше способом изменить/сбросить ваш пароль (т.е. получить доступ к вашим данным/системе) – а ему придется залогиниться под рутом для сброса вашего пароля – нарушитель столкнется с тем, что ему нужно будет теперь знать пароль рута и правильно его ввести для выполнения всех вышеописанных команд.

В итоге, если вы имеете в своей системе пользователя root с установленным паролем, взломщик не сможет сбросить никакой пароль без знания пароля рут.

Для безопасности так же можно включить шифрование личных данных в домашнем каталоге (или для отдельных директорий – по желанию). С шифрованием не проверял, но теоретически (опять же по логике вещей), если у вас всё же не установлен пароль для рута и взломщик получил доступ к вашему компутеру, то при сбросе взломщиком вашего пароля и если личные данные зашифрованы – взломщик может получить доступ в систему с помощью вашего логина, а вот к личным данным нет, потому как личные данные имеют шифрование с вашим ключом, отличающимся от предложенного взломщиком (ну разве что он угадает, что у вас был пароль 11111111 😉

П.С. Всё описанное сной – читсо теоретичекие предположения исходя из моего понимания работы системы.

. да, еще конечно же очень серьезное замечание по сбросу пароля вашей учетной записи и пароля root — сбросить пароль root к сожалению тоже можно и очень легко (поэтому предлагал шифрование личных данных). И так.

Конечно, при установке пароля для рута время для сброса пароля к Вашей учетной записи всего лишь увеличиться (взломщику придется повозиться дольше).

Поэтому, важно не дать сбросить пароль root. Для этого, чтобы обезопасить себя от этого взлома, необходимо установить пароль доступа к редактированию конфигурации менеджера загрузки системы.

Вот тогда (опять же, чисто теоретически) взломщик будет в шоке 😉

Как установить пароль доступа к редактированию конфигурации менеджера загрузки системы – думаю найти можно на просторах интернета.

Успехов.

П.С. Подобъем всё вышесказанное:

(в тексте надежный пароль подразумевает 8 и более символов в разном регистре, включая цифры и спецсимволы, без смысловой нагрузки)

1. Надежный пароль пользователя

2. Шифрование личных данных пользователя (необходимых дирректориев)

3. Надежный пароль root

4. Надежный пароль доступа к редактированию конфигурации менеджера загрузки системы

П.С.2. Не рекомендую забывать после этого пароли 😉

Если нужно сбросить пароль root`a:

При загрузке системы, когда появиться меню GRUB`а, нажать `e`, откроется новое окно.

Найти строчку, которая выглядит примерно так:

linux /boot/vmlinuz-3.18 . quiet

В конце строки добавить:

Init=/bin/bash

Получиться linux /boot/vmlinuz-3.18 . quiet init=/bin/bash

Нажать `F10`, откроется окно терминала и выполнить команды:

# mount -rm -o remount /

# passwd root

Ввести новый пароль для root`a. Перезагрузиться.

Почему на вашем сайте нет новости про то что выпустили Ubuntu 16.04.4 LTS?

http://www.opennet.ru/opennews/art.shtml?num=48175

Безопасно ли ставить 16.04.4 второй ОС на lenovo uefi? Написано что в состав 16.04.4 включены улучшения из 1710 которая повреждала uefi lenovo. Не на косячили ли разработчики в этот раз?

Конечно можно перевести uefi на bios но тогда надо будет сносить win 10, форматировать хард из gpt в mbr но это возня!

Таких "улучшений" там нет! gpt можно и в bios. В 16.04 и 17.10 все пофиксили проблем с UEFI не будет!

SRGAZH мне на 1710 наплевать даже если они и исправили. После такого большого кол-ва пострадавших от установки 1710 даже в мыслях нет ее ставить. Хорошо что я не стал ставить 1710 на свой lenovo g50-30 перед НГ а то получил бы кирпич. Я спрашивал конкретно про 16.04.4 точно в нем нет этого SPI Flash?

Ubuntu как-то раз аппаратно заблокировала мне WiFI, кстати на леново. Так что с этой осью я не связываюсь.

У меня в ubuntu 1404 не работали вафля и блюпуп на lenovo g50-30. Это из-за ядра так то аппаратно нечего не блокировалось.

Yoga 2 13, заблокировалось аппаратно, и дальше ни в какой системе ВайФай не работал. Помогла загрузка в реальный режим в Hirens bootcd и прошивка карточки.

Нифига себе что творит ubuntu. Она теперь вредоносная ось получается )

"В ubuntu тоже есть суперпользователь, но из соображений безопасности, по умолчанию, вы не можете авторизоваться от его имени". А можно как-то обойти это ограничение?

sudo passwd root

Но лучше "sudo su" – и все вы под рутом

Спасибо, но "sudo su" – вариант работы в терминале, а мне бы хотелось, так сказать, полноценно залогиниться в DE под root. Например, в Linux Mint Mate эта опция доступна из центра управления, а в Ubuntu не нашел. Я прекрасно осознаю все риски работы под суперпользователем, но уж больно надоело постоянно вводить пароль администратора практически при каждом действии.

Флешка с ключом (pamusb) в помощь!

спасибо ребята, вы лучшие, перелопатил кучу инфы, и только ВЫ.

(почему-то продолжение моего комментария выше – об установке пароля root – куда-то пропал. поэтому уже вкратце напишу еще раз)

.. установка рута всего лишь увеличит время взлома вашего компа, так как пароль рута тоже можно сбросить. Поэтому необходимо зашщитить доступ к редактированию менеджера загрузки системы. Как? Просто установить пароль доступа к редактированию конфигурации менеджера загрузки системы.

Тогда взломщик будет в шоке 😉

(Опять же повторюсь, сам я этого не делал, вопрос освещал чисто теоретически).

И не забываем зашифровать личные данные, если есть что секретить.

всем привет. Может поможете? Я проделал всю операцию несколько раз, но как только выходит надпись введите новый пароль клавиатура не реагирует вообще кроме клавишы энтэр. Что делать. так и не скинул парол. и не могу пользоваться ноутом.

Уязвимость в Linux позволяет получить Root без пароля

Сегодня мы поговорим об уязвимости в Linux, которая позволяет получить root без пароля. Мы привыкли считать, что Linux дистрибутивы всегда хорошо защищены. Операционная система на базе Linux даёт свободу, каждый может настроить её под себя, изменить всё, что душе угодно. Однако, если вы заботитесь о своей безопасности, к примеру у вас хранятся очень важные файлы по работе, бизнесу и т.п., не стоит думать , что просто установив какой-либо дистрибутив и поставив пароль вы будете защищены.

Система является защищенной, если пароль, установленный вами, нельзя взломать стандартными операциями самой системы. К примеру, как у Windows. Если вы поставили пароль на запись администратора, то даже через безопасный режим вы не сможете зайти туда без пароля. Таким образом, доступ к файлам безопасен. Важно, что сейчас не имеется ввиду использование стороннего ПО или загрузочных носителей.

Уязвимость в Linux позволяет получить root без пароля с помощью модификации предзагрузочного файла в GRUB.

[su_highlight]GRUB[/su_highlight] – загрузчик операционной системы от проекта GNU. GRUB позволяет пользователю иметь несколько установленных операционных систем и при включении компьютера выбирать одну из них для загрузки.

Уязвимость в Linux позволяет получить Root без пароля | Дополнительное меню загрузки и получение Root доступа

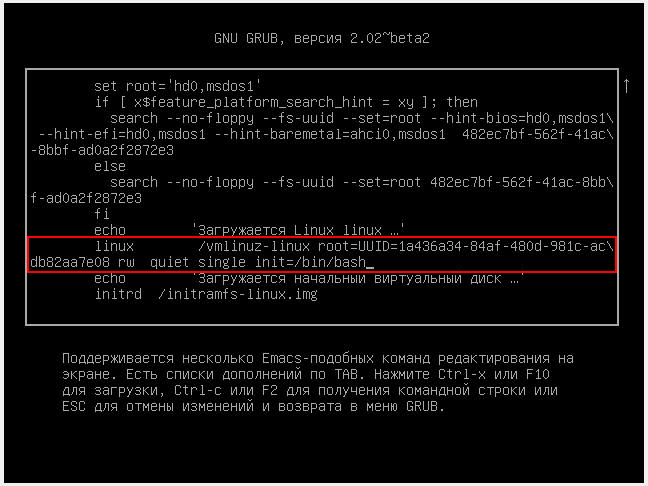

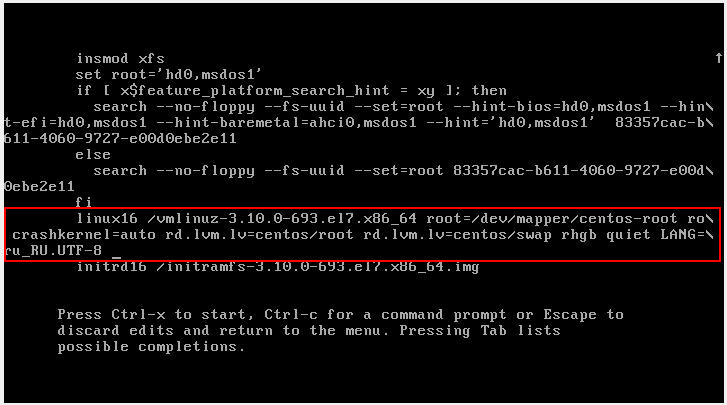

При загрузке операционной системы Linux появляется GRUB, в этот момент нам нужно нажать кнопку E, для того, чтобы открылось дополнительное меню загрузки, то есть предзагрузочный файл.

Мы видим следующую картину.

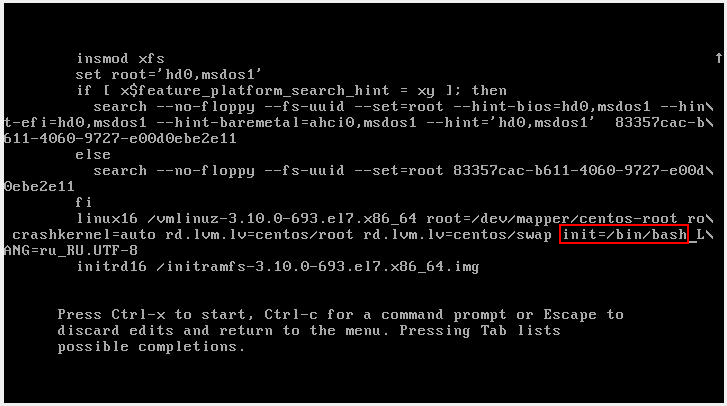

В строке со словом Linux нам необходимо дописать в конце следующую команду.

Нажимаем F10 и ждём загрузки операционной системы.

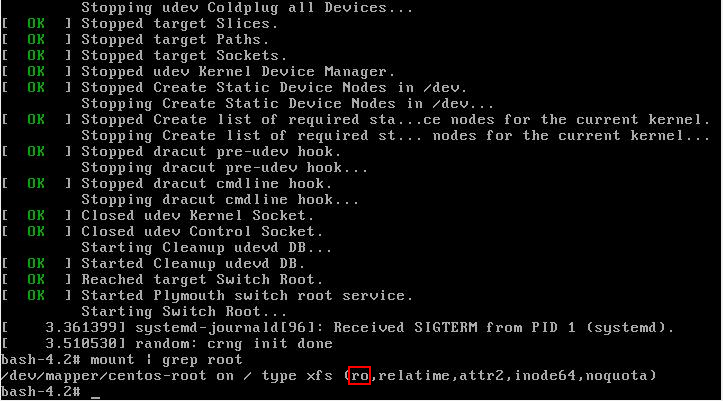

Система загружается и мы уже получаем root доступ, однако монтирование системы только с правами READ. Для того, чтобы перемонтировать директорию, где установлена система пишем следующую команду:

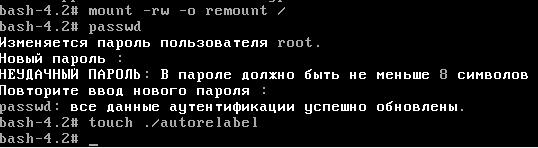

remount -rw dev/sda1/

Где dev/sda1 – раздел, на котором у вас установлен Linux, у вас он может быть другой, узнать его можно с помощью команды:

Осталось дело за малым. Теперь у вас есть полный доступ к системе, однако пароля вы до сих пор не знаете, а работать с консолью не все умеют, да и не всем нравится данный способ.

Меняем пароль суперпользователя и заходим в систему после перезагрузки, предварительно убрав из предзагрузочного файла строку добавленную ранее.

passwd root – команда для смены пароля суперпользователя.

Обезопасить себя от данной уязвимости можно следующими способами:

- Пароль на изменение предзагрузочного файла;

- Пароль на загрузку BIOS.

Уязвимость в Linux позволяет получить Root без пароля – выводы

Сегодня мы поговорили о том, как получить root без пароля с помощью уязвимости, которая присутствует в Linux. Это все можно сделать за считанные минуты и нанести значительный ущерб, чего делать я не рекомендую. Вы сами отвечаете за свои действия, информация представлена в образовательных целях.

Таким образом можно получить доступ как к ПК, так и к серверу на базе Linux.

Если вам понравилась статья, делитесь в соц. сетях, подписывайтесь на обновления сайта, а также наш Telegram.

Этичный хакинг и тестирование на проникновение, информационная безопасность

Если вы не можете войти в систему Linux из-за того, что забыли пароль учётной записи пользователя, то не всё потеряно! Хотя этот пароль нельзя узнать (простыми методами), но его можно сбросить и заменить на новый, данная инструкция расскажет, что делать, если забыли пароль пользователя в Linux.

Как поменять пароль для пользователя Linux

Любые пользователи из группы администраторов (чей аккаунт входит в группу wheel) могут поменять пароль для любого другого пользователя – как для непривилегированных учётных записей, так и для других администраторов, в том числе для root’a. Т.е. если вы забыли пароль root, но помните пароль пользователя, имеющего право на выполнение команд с sudo, то пароль может восстановить командой passwd. Чтобы поменять пароль пользователя root выполните:

Чтобы поменять пароль любого пользователя выполните:

Где вместо имя_пользователя нужно подставить имя учётной записи пользователя Linux.

Что делать если забыт пароль от входа Linux

Если у вас нет других административных учёток и, забыв пароль учётной записи Linux, вы не можете войти в операционную систему, то для сброса пароля нам понадобиться однопользовательский режим.

В однопользовательском режиме для входа не спрашиваются учётные данные (логин, пароль), при этом вошедший обладает правами суперпользователя. В данном режиме, используя знакомую команду passwd, есть возможность задать новый пароль.

Алгоритм во всех дистрибутивах Linux схож:

- Прерывание работы загрузчика GRUB

- Добавление опции загрузки, включающей однопользовательский режим

- Возобновление загрузки

- Изменение пароля командой passwd

- Перезагрузка в обычном режиме

Обратите внимание, что изменения, внесённые на втором шаге (изменение опций загрузки), являются временными – действуют только на одну последующую загрузку. Поэтому при перезагрузке на пятом шаге не нужно ничего предпринимать – система включится в обычном режиме.

Для перемещения в конец строки и в начало строки (на втором шаге) используйте сочетания клавиш Ctrl+a и Ctrl+e.

Хотя алгоритм сброса пароля root схож, но в различных дистрибутивах могут быть свои нюансы, рассмотрим их подробнее.

Примечание для UEFI: Если у вас используется UEFI вместо GRUB, то смотрите также эту статью, в ней рассказано, как изменить опции загрузки в этом случае.

Сброс пароля в Linux Mint, Ubuntu, Debian, Kali Linux (также должно работать для других производных Debian)

Чтобы прервать загрузку GRUB (первый шаг) во время запуска компьютера нажмите и удерживайте клавишу SHIFT – это работает всегда, даже на Linux Mint, где по умолчанию показ меню GRUB отключён.

Остановите загрузку удерживая клавишу SHIFT при запуске компьютера, вы увидите:

Нажмите клавишу «e» и вы перейдёте к редактированию настроек загрузки:

На экране отсутствует нужная нам строка, пролистните курсорными клавишами вниз и найдите строку, начинающуюся с linux:

Перейдите в конец этой строки, поставьте пробел и допишите:

Должно получиться примерно так (номер ядра может отличаться):

Когда всё готово нажмите Ctrl+x или F10, чтобы загрузка продолжилась с установленными опциями.

Вы увидите приглашение оболочки, также обратите внимание, что мы вошли как root, т.е. у нас имеются повышенные привилегии, в том числе на использование команды passwd:

Командой passwd меняем пароль, как можно увидеть, команда passwd завершилась ошибкой:

Чтобы понять причину ошибки, введём команду:

Буквы ro говорят о том, что файловая система смонтирована только для чтения и по этой причине сделанные изменения не могут быть сохранены. Перемонтируем файловую систему:

Как видим, после этого смена пароля прошла успешно:

Для выхода наберите:

и затем отключите питание компьютера/перезагрузите физической кнопкой.

Как сбросить пароль в Arch Linux, BlackArch (а также в других производных Arch Linux)

Во время появления меню GRUB нажмите клавишу «a», чтобы остановить загрузку:

Затем нажмите «e» для перехода к редактированию параметров загрузки:

На экране отсутствует нужная нам строка, пролистните курсорными клавишами вниз и найдите строку, начинающуюся с linux.

Перейдите в конец этой строки, поставьте пробел и допишите:

Должно получиться примерно так:

Когда всё готово нажмите Ctrl+x или F10, чтобы загрузка продолжилась с установленными опциями.

В Arch Linux файловая система по умолчанию монтируется с правами на запись. Поэтому можно сразу перейти к смене пароля с помощью команды

Для выхода наберите:

и затем отключите питание компьютера/перезагрузите физической кнопкой.

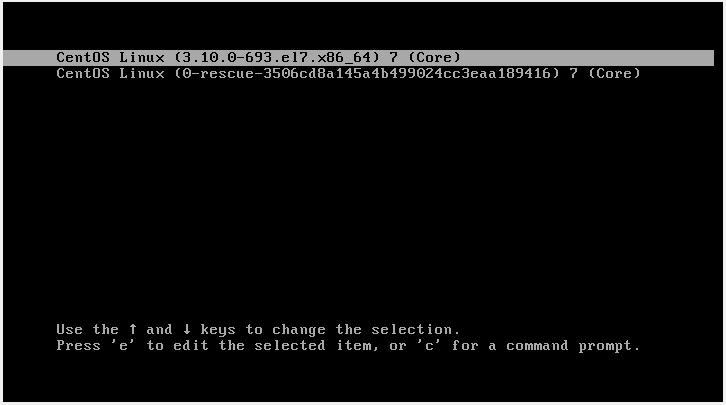

Сброс пароля в RHEL/CentOS 7

Кроме необходимости смонтировать файловую систему для запиши, в RHEL/CentOS 7 также имеется особенность, связанная с наличием SELinux.

Во время появления меню GRUB нажмите клавишу «a», чтобы остановить загрузку:

Затем нажмите «e» для перехода к редактированию параметров загрузки:

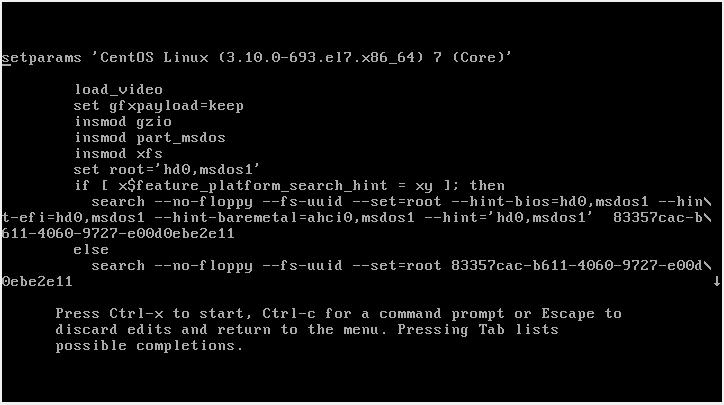

На экране отсутствует нужная нам строка, пролистните курсорными клавишами вниз и найдите строку, начинающуюся с linux16:

Найдите часть строки

Должно получиться примерно так:

Когда всё готово нажмите Ctrl+x или F10, чтобы загрузка продолжилась с установленными опциями.

Проверим права на запись:

Как можно убедиться, права на запись отсутствуют. Перемонтируем файловую систему с правами записи:

Пароль изменён, но дело ещё не закончено. Нам нужно переобозначить контекст SELinux. Если мы не выполним переобозначение всего контекста SELinux, мы не сможем войти используя новый пароль. Для этого:

Для выхода наберите:

и затем отключите питание компьютера/перезагрузите физической кнопкой.

Что такое группа wheel в Linux

Применительно к компьютерам, термин wheel относится к учётным записям пользователя с битом wheel – системному параметру, который предоставляет дополнительные специальные системные привилегии, которые позволяют пользователю выполнять команды для служебного пользования, к которым обычные пользователи не могут получить доступ. Этот термин происходит от сленговой фразы big wheel (букв. «большое колесо»), отсылающего на человека с большой властью или влиянием. Он был впервые использован в этом контексте в отношении операционной системы TENEX, позже распространенной под названием TOPS-20 в 1960-х и начале 1970-х годов.

Этот термин был принят пользователями Unix в 1980-х годах из-за движения разработчиков операционной системы и пользователей от TENEX/TOPS-20 к Unix.

Современные системы Unix обычно используют группы пользователей в качестве протокола безопасности для управления правами доступа. Группа wheel – это особая группа пользователей, используемая в некоторых системах Unix для управления доступом к команде sudo, которая позволяет пользователю маскироваться как другой пользователь (обычно суперпользователь).

Что такое однопользовательский режим в Unix

Однопользовательский режим – это режим, в котором многопользовательская компьютерная операционная система загружается в одиночного суперпользователя. Этот режим в основном используется для обслуживания многопользовательских сред, таких как сетевые серверы. Для некоторых задач может потребоваться эксклюзивный доступ к общим ресурсам, например, запуск fsck в сетевом ресурсе. Этот режим также может использоваться в целях безопасности – сетевые службы не запускаются, что исключает возможность внешних помех. В некоторых системах потерянный пароль суперпользователя можно изменить, переключившись на однопользовательский режим. Поскольку при входе в этот решим не запрашивается никакой пароль, это можно рассматривать как уязвимость безопасности.

Unix-подобные операционные системы обеспечивают однопользовательский режим работы либо с помощью уровня выполнения в стиле System V, либо с загрузчиками в стиле BSD, либо с другими параметрами загрузки.

Уровень выполнения обычно изменяется с помощью команды init, уровень выполнения 1 или S будет загружаться в однопользовательский режим.

Параметры загрузчика могут быть изменены во время запуска перед выполнением ядра. В FreeBSD и DragonFly BSD он может быть изменен перед перезагрузкой системы с помощью команды nextboot -o "-s" -k kernel, и ее загрузчик предложит возможность загрузки в однопользовательском режиме. В Solaris команда

приведет к перезагрузке в однопользовательском режиме.

В GRUB 2 нельзя изменить пароль в однопользовательском режиме?

В официальной документации Red Hat мне встретилось утверждение, что в GRUB 2 больше не выполняется сброс пароля в однопользовательском режиме, как это было в GRUB. И что теперь для работы в однопользовательском режиме, а также в аварийном режиме требуется пароль рута. Возможно, это применимо только к последним версиям Red Hat Enterprise Linux, поскольку, как видно из этой инструкции и скриншотов, в GRUB 2 можно изменить пароль в однопользовательском режиме. В документации, на которую дана ссылка, описано два способа сброса пароля root в Red Hat Enterprise Linux на тот случай, если описанный здесь метод не сработал.