Содержание

- 1 Ключевые слова

- 2 Похожие статьи

- 2.1 Современные проблемы в области информационной.

- 2.2 Угрозы безопасности информации в автоматизированных.

- 2.3 Исследование угроз и проектирование модели разграничения.

- 2.4 Угрозы информационной безопасности образовательного.

- 2.5 Технологии и методы обеспечения комплексной защиты.

- 2.6 Аналитические методы оценки защищенности информации.

- 2.7 Моделирование угроз информационной безопасности АСУЗ.

- 2.8 Защита информации в информационных системах

- 2.9 Современные технологии защиты информации. | Молодой ученый

- 2.10 Современные проблемы в области информационной.

- 2.11 Угрозы безопасности информации в автоматизированных.

- 2.12 Исследование угроз и проектирование модели разграничения.

- 2.13 Угрозы информационной безопасности образовательного.

- 2.14 Технологии и методы обеспечения комплексной защиты.

- 2.15 Аналитические методы оценки защищенности информации.

- 2.16 Моделирование угроз информационной безопасности АСУЗ.

- 2.17 Защита информации в информационных системах

- 2.18 Современные технологии защиты информации. | Молодой ученый

- 3 Похожие темы научных работ по компьютерным и информационным наукам , автор научной работы — Мещерякова Т.В., Сизинцев М.Ф.

- 4 Текст научной работы на тему «Особенности защиты информации в системах электронного документооборота»

Развитие электронного документооборота в стране тесно связано с такими приоритетами в деятельности государства, как административная и экономическая реформы. Электронный документооборот является основой функционирования организаций с различным типом деятельности. Практически во всех этих организациях, особенно в организациях государственного подчинения существуют подразделения, связанные с делопроизводством и заключается оно в движении потоков документов (приказов, распоряжений, поручений, писем и т.д.). Системы электронного документооборота в настоящее время функционируют во многих организациях, однако зачастую они носят изолированный и фрагментарный характер.

Понятие электронного документа как составляющей документооборота включает в себя не просто файл (набор символов, слов, таблиц, диаграмм, изображений и мультимедийных данных), а целую совокупность таких файлов разных типов — составных частей документа, правила их обработки, связи с другими электронными документами, информацию о маршруте движения документа и многое другое. Обязательным является наличие у документа регистрационной карточки — набора реквизитов документа (вид документа, регистрационный номер, краткое содержание и другие атрибуты, в общем случае регламентируемые ГОСТами, но они могут отличаться в конкретных случаях). В таком виде документ становится базой построения системы электронного документооборота — системы, организующей полный жизненный цикл документа, начиная от его регистрации и заканчивая списанием в архив.

В информационной безопасности документопотоков можно выделить два качественно разных направления. Первое — это защита объектов, т.е. информации в форме сведений на традиционном носителе (бумажном, магнитном, оптическом). Второе — защита процессов преобразования информации, т.е. технологии обработки информации. Сложились типовые схемы технологического комплекса обработки информации в системах электронного документооборота: первая реализуется на основе сервера коллективной работы многих пользователей, а вторая — базируется на почтовом сервере, который служит в качестве интернет-сервера, обеспечивающего поддержку сотрудников территориально распределенных организаций для эффективного их взаимодействия с офисом. Использование интернет- сервера позволяет осуществлять просмотр различных информационных баз организации через глобальную сеть.

Угрозы системам электронного документооборота представляют собой типичные угрозы со стороны злоумышленников:

• отказ от взятых обязательств;

• срыв сделки, в частности, перехват заказов вследствие нарушения конфиденциальности информации о проводимых сделках;

• утечка конфиденциальной информации коммерческой, финансовой, научно-технической деятельности организации;

• несанкционированный доступ к системам управления организацией и технологическими процессами;

• мошенничество при проведении торговых и финансовых операций.

Для защиты системы электронного документооборота должны быть реализованы следующие процедуры:

• взаимная идентификация участников обмена информацией;

• подтверждение подлинности передаваемых и получаемых документов, включая время их создания,

• обеспечение конфиденциальности обмена документами между участниками обмена информацией.

Необходимо отметить, что только доступ к данным и к каналам связи можно защищать без аппаратно-программных средств. Информационные технологии и компьютерные терминалы без аппаратуры защищать нельзя.

При электронном документообороте антивирусная защита компьютеров (АРМ, рабочих станций) предусматривает использование антивирусных программ.

Типичный антивирус для среды Windows 95-ХР обычно включает такие программы как:

• сканер с графическим интерфейсом;

• сканер с интерфейсом командной строки;

Антивирусные сканеры с графическим интерфейсом и интерфейсом командной строки проверяют носители информации на наличие вирусов, обнаруживают и обезвреживают вирусы в оперативной памяти компьютера, на дисках и в электронной почте.

Резидентный сторож (называемый также монитором), работая в автоматическом режиме и незаметно для пользователя, проверяет файлы на ходу при обращении к ним из какой-либо программы, оповещает пользователя при обнаружении инфицированных или подозрительных файлов. При этом применяются также технологии контроля вирусной активности, т.е. анализа действий, которые совершают программы в памяти компьютера. Анализ строится так, чтобы исключить ложные тревоги и вместе с тем пресечь любые действия вредоносных программ.

Мощным инструментом, который используется современными антивирусными программами, является эвристический анализ. Он позволяет обнаруживать существующие и совсем новые экземпляры вредоносных программ, информация о которых еще не внесена в вирусную базу антивируса.

Почтовый сторож проводит проверки входящих и исходящих сообщений электронной почты и делает это зачастую на уровне почтовых протоколов. Например, на уровне протокола РОРЗ входящей почты (до того, как письмо получит почтовый клиент). Проверка входящей почты и исходящей корреспонденции при этом происходит независимо от того, какого типа почтовый клиент установлен на компьютере.

Планировщик заданий позволяет автоматизировать запуск программ, входящих в состав антивируса.

Модуль обновления предназначен для получения дополнений вирусных баз и новых версий программных компонентов. Обновления вирусных баз на сайтах продавцов антивирусных программ осуществляются, как правило, несколько раз в день, а иногда — даже и нескольких раз в час. Пользователь сам может задать требуемую частоту автоматического обновления вирусных баз. Следовательно, даже при слабом соединении с Интернетом (например, по коммутируемому каналу из дома) всегда можно оперативно обновить вирусные базы и обеспечить рабочую готовность своему компьютеру.

В офисных программах Word, Excel и PowerPoint для защиты от макросов (которые давно и активно используются вирусами) есть возможность задавать уровень безопасности, который будет применяться при открытии файлов, а также список тех источников макросов, которые считаются надежными.

Многие Web-браузеры позволяют ограничить исполнение кода, загружаемого с Web-серверов. К примеру, в браузере Internet Explorer используются зоны с разными уровнями безопасности. Так, уровень «высокий», который имеет зона «ненадежные узлы» означает, что все элементы управления ActiveX и сценарии, загружаемые с Web- серверов этой зоны, будут автоматически отключены. Это предотвратит возможное проникновение какого-либо вредоносного кода.

В последнее время на компьютерах наряду с антивирусами все чаще используются и сетевые экраны. Выполняя свои основные функции, сетевой экран может обнаружить и совсем новый вредоносный код, который пока еще не включен в вирусную базу антивирусной программы.

Сетевой экран не только защищает компьютер от несанкционированного доступа из Интернета или локальной сети, но также блокирует и любое неавторизированное пользователем приложение, проявляющее сетевую активность. Следовательно, он обнаружит и заблокирует такие типичные действия вредоносных программ, как попытки связаться по сети с компьютером злоумышленника, разослать вирусы по почте, т.е. сетевой экран определит вредоносную программу не так, как это делают антивирусы (по сигнатуре или эвристике), а по поведению, именно по тем действиям, которые связаны с проявлением их активности в сети.

Для построения надежной антивирусной защиты важны организационные шаги, в частности:

• удалить с компьютера все лишние и совершенно не нужные программы и файлы с тем, чтобы в наибольшей степени сократить доступное для вредоносных атак «пространство»;

• по возможности использовать современные версии операционных систем и другого программного обеспечения, которые содержат уже и более мощные системы безопасности;

• оперативно устанавливать выпускаемые разработчиками новые обновления систем безопасности для используемого программного обеспечения. Для компьютеров с операционной системой Windows в этом деле может помочь программа «анализатор основных элементов защиты» (Microsoft Baseline Security Analyzer);

• в условиях обычной работы использовать компьютер с минимальными привилегиями, а полномочия администратора использовать только тогда, когда это нужно на самом деле.

Наконец, пользователи компьютеров должны не забывать и полезные антивирусные советы:

• если вы не уверены в том, что какой-то файл не содержит вирус, то исходите из предположения, что он содержит вирус, и тогда обязательно проверьте его антивирусной программой;

• для Word-документов вместо *.doc используйте формат *.rtf, так как последний не может содержать макро и, следовательно, не может выступать в качестве переносчика вирусов. По этой же причине для Excel-таблиц рекомендуется вместо *.xls использовать формат *.csv;

• установите загрузку операционной системы компьютера с жесткого диска, а не с дискет или компакт-дисков, так как в последнем случае есть вероятность занести загрузочный вирус.

При защите технологии обработки электронного документа необходимо обеспечивать защиту всех процедур на всех этапах работы компьютерной системы, а не только имеющих прямое отношение к обработке электронного документооборота — на этом базируется мультипликативный подход к обеспечению защиты. Свойство мультипликативности относится к наиболее общим закономерностям в среде безопасности и заключается в том, что степень безопасности системы определяется степенью безопасности ее самого слабого элемента или итоговая прочность защищенного контура определяется его слабейшим звеном.

В соответствии с технологией обработки электронных документов можно выделить следующие мероприятия по технической защите:

1) аутентификацию (объективное подтверждение содержащейся в документе идентифицирующей информации об этом объекте или процессе) участников информационного взаимодействия;

2) защиту технических средств от несанкционированного доступа (НСД);

3) разграничение доступа к документам, ресурсам ПК и сети;

4) защиту электронных документов;

5) защиту данных в каналах связи;

6) защиту информационных технологий;

7) разграничение доступа к потокам данных.

Заметим, что пункты 1, 2, 3, 5 и отчасти 7 в совокупности составляют предмет защиты информации, а пункты 4 и 6 — защиту информационных технологий.

Не нашли то, что искали? Воспользуйтесь поиском:

Лучшие изречения: Для студента самое главное не сдать экзамен, а вовремя вспомнить про него. 10064 –

78.85.5.224 © studopedia.ru Не является автором материалов, которые размещены. Но предоставляет возможность бесплатного использования. Есть нарушение авторского права? Напишите нам | Обратная связь.

Отключите adBlock!

и обновите страницу (F5)

очень нужно

Рубрика: Информационные технологии

Дата публикации: 23.01.2017 2017-01-23

Статья просмотрена: 1406 раз

Библиографическое описание:

Калужин Е. А., Монастырский Д. С. Особенности обеспечения информационной безопасности электронного документооборота территориально распределенного предприятия // Молодой ученый. 2017. №3. С. 32-35. URL https://moluch.ru/archive/137/38616/ (дата обращения: 18.11.2019).

В сложившемся информационном обществе все большее внимание уделяется процессу передачи информации по открытым каналам связи. Происходит все больше случаев кражи или подмены сообщений, что оказывает негативное воздействие на предприятие. Для организации защищенной передачи информации между территориально распределенными подразделениями предприятия необходимо использовать комплекс программно-аппаратных и организационных мер. В данной статье представлен анализ особенностей разработки и внедрения таких мер.

Ключевые слова: электронный документооборот, информационная безопасность, программно-аппаратные средства защиты

Электронный документооборот позволяет перенести деятельность предприятия в информационное пространство, что значительно оптимизирует бизнес-процессы и увеличивает производительность. Защищенная передача информации подразумевает, что информация в процессе обмена будет доступна строго определенному кругу лиц без возможности ее подмены или искажения в процессе передачи [1].

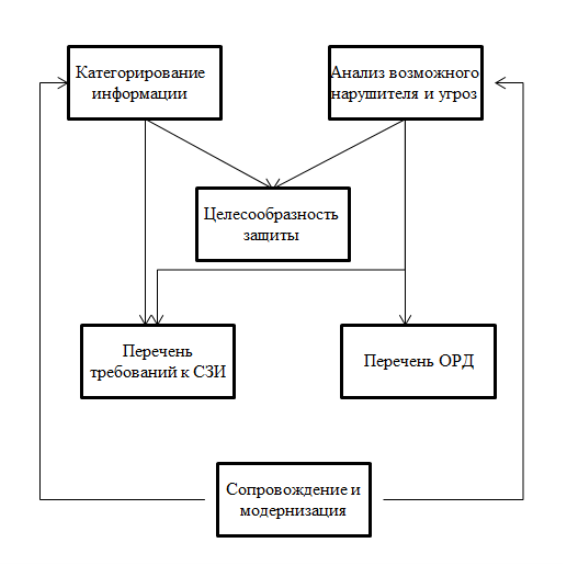

Для обеспечения защиты электронного документооборота необходимо:

- Категорировать передаваемую информацию

- Оценить потенциально возможного нарушителя и угрозы

- Определить целесообразность защиты передаваемой информации

- Сформировать перечень требований к средствам защиты

- Разработать перечень организационно-распорядительной документации

- Обеспечивать мониторинг угроз и актуальность системы

Каждый пункт представленного алгоритма связан с одним из предыдущих и(или) последующих. Структурно данный алгоритм можно представить в виде схемы (Рисунок 1).

Рис. 1. Структурная схема процесса разработки и внедрения системы защиты электронного документооборота

Под категорированием информации подразумевается определение типа передаваемой информации: персональные данные (сотрудников или клиентов), коммерческая тайна, информация ограниченного доступа, общедоступная информация, смешенная и т. д. Каждый тип информации попадает под определенные нормативно-правовые акты и требует различные методы защиты. Так, например, если передаваемая информация является общедоступной или коммерческой тайной данного предприятия, то её защита вообще не регламентируется нормативно-правовой документацией и обеспечивается владельцем по его усмотрению.

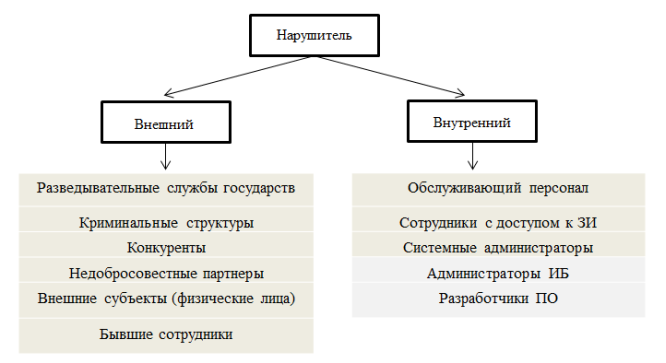

При анализе нарушителей необходимо определить, кто и с какой целью может организовывать атаки. Согласно методическим рекомендациям государственных регуляторов в области информационной безопасности [2], нарушителей можно разделить на внешних и внутренних, каждые из которых делятся на определенные категории в зависимости от их потенциала (Рисунок 2).

Рис. 2. Классификация нарушителей ИБ

Далее на основе анализа нарушителей необходимо произвести анализ угроз. Анализ угроз отвечает на вопрос: «какие угрозы, с какой вероятностью и последствиями может реализовать актуальный для предприятия нарушитель» [3]. При анализе угроз электронного документооборота учитываются следующие факторы:

- Тип передаваемой информации

- Потенциал нарушителя

- Вероятность реализации угрозы

- Последствия от реализации угрозы

Решение о целесообразности защиты принимается на основе анализа нарушителей и угроз. Также учитывается экономическая составляющая: затраты на проектирование системы защиты не должны превышать возможные убытки от компрометации информации [4].

Основным этапом является определение требований к системе защиты информации. Они формируются на основе нормативно-правовых актов и модели угроз. В нормативно-правовых актах требования определены в явном виде, например, «для 3-го уровня защищенности ИСПДн необходим межсетевой экран не ниже 4 уровня». Требования на основе модели угроз формируются специалистом по информационной безопасности или комиссией на основе принятия коллективного решения. Итогом работы специалиста(комиссии) является официальный документ — модель угроз. В качестве примера, фрагмент модели угроз представлен в таблице 1.

Фрагмент модели угроз

Угроза

Программно-аппаратные средства

Организационные меры

Угрозы, реализуемые в ходе загрузки операционной системы и направленные на перехват управления загрузкой

Установка и настройка средств защиты от НСД с функцией доверенной загрузки

Инструкция администратора ИС. Инструкция пользователя ИС

Угрозы, реализуемые после загрузки операционной системы и направленные на выполнение НСД с применением стандартных функций (уничтожение, копирование, перемещение, форматирование носителей информации и т. п.) операционной системы

Установка и настройка средств защиты от НСД, установка средств аутентификации

Инструкция пользователя ИС.

Разграничение прав доступа

Угрозы, реализуемые после загрузки операционной системы и направленные на выполнение НСД с применением какой- либо прикладной программы

Установка и настройка средств защиты от НСД.

Установка, настройка и своевременное обновление антивирусного ПО

Инструкция пользователя ИС.

Перечень ПО, разрешенного к установке.

Инструкция по организации антивирусной защиты

Угрозы, реализуемые после загрузки операционной системы и направленные на выполнение НСД с применением специально созданных для выполнения НСД программ

Установка и настройка средств защиты от НСД

Инструкция пользователя ИС. Перечень ПО, разрешенного к установке.

Разработкой организационно — распорядительной документации должно заниматься лицо, ответственное за защиту информации. Организационные меры дополняют программно-технические и в некоторых случаях позволяют избежать излишних затрат.

Сопровождение системы заключается в постоянном мониторинге новых угроз, обновлении модели нарушителя, поддержании средств защиты информации в работоспособном состоянии, обновлении антивирусных баз данных, разработке новых организационно-распорядительных документов.

Таким образом, обеспечения информационной безопасности электронного документооборота территориально распределенного предприятия требует комплексного подхода, согласно которому, с одной стороны, система защиты должна полностью удовлетворять нормативно — правовым актам, а с другой — нейтрализовать актуальные угрозы информационной безопасности. Кроме того, защита электронного документооборота является непрерывным процессом, который требует регулярного обновления и актуализации системы защиты.

- Гришина, М. В. Организация комплексной системы защиты информации: Учебное пособие.- Гелиос АРВ.-2007.-340 с

- «Базовая модель угроз безопасности персональных данных при их обработке в информационной системе персональных данных» Утверждена заместителем директора ФСТЭК 15 февраля 2008 года..- Электрон.дан. — Режим доступа: http://www.consultant.ru/document/cons_doc_LAW_1228520/

- Ахлюстин, С. Б. Модель нарушителя в задачах анализа надежности информационных систем// Вестник воронежского института МВД.- 2013

- Бердникова О. И. Алгоритм разработки и внедрения системы защиты информации// Вестник Северного (Арктического) федерального университета. Серия: Естественные науки.-2014.-№ 3.-с. 139–142.

Ключевые слова

Похожие статьи

Современные проблемы в области информационной.

информационная безопасность, информация, программное средство защиты информации, средство, угроза, средство защиты информации, система, аппаратное средство защиты информации, РФ.

Угрозы безопасности информации в автоматизированных.

Защита информации в информационных системах. Защита информации в автоматизированных системах. Угрозы безопасности информации на игровых сервисах и методы защиты от них.

Исследование угроз и проектирование модели разграничения.

Средства защиты информации. Алгоритм обработки транзакций для повышения эффективности систем электронного документооборота на примере СЭДО ЕВФРТ. Исследование модели угроз информационной системе для.

Угрозы информационной безопасности образовательного.

При создании системы защиты информации в образовательном учреждении обязательно необходимо учитывать те угрозы, которые могут возникнуть. Исходя из основных свойств информации.

Технологии и методы обеспечения комплексной защиты.

Основными составляющими комплексной системы защиты информации являются организационное обеспечение информационной безопасности, а так же

– конфигурация и состав информационной системы; – решаемые ИС задачи; – перечень угроз ИС

Аналитические методы оценки защищенности информации.

информационная безопасность, частная модель угроз, защита информации, программа, сканер уязвимостей, система защиты, баз данных, NASL, корпоративная сеть предприятия, уровень контроля отсутствия.

Моделирование угроз информационной безопасности АСУЗ.

Для оценки рисков угроз информационной безопасности возможно сделать анализ для каждой из подсистем АСУЗ и получить причинно-следственную модель угроз, а также провести оценку приемлемости результатов противодействия им. Для этих целей хорошо подходит.

Защита информации в информационных системах

Мандатная модель выступает базовой моделью безопасности, которая составляет основание теории защиты сведений, но ее

Воронов А. А. Обеспечение системы управления рисками при возникновении угроз информационной безопасности / Информация и безопасность.

Современные технологии защиты информации. | Молодой ученый

Ключевые слова: защита информации, информационная безопасность, распределённые системы, компьютерная сеть, интернет, шифрование, VPN

Для создания системы защиты от вышеназванных угроз необходимо применение комплекса программных, аппаратных или.

Современные проблемы в области информационной.

информационная безопасность, информация, программное средство защиты информации, средство, угроза, средство защиты информации, система, аппаратное средство защиты информации, РФ.

Угрозы безопасности информации в автоматизированных.

Защита информации в информационных системах. Защита информации в автоматизированных системах. Угрозы безопасности информации на игровых сервисах и методы защиты от них.

Исследование угроз и проектирование модели разграничения.

Средства защиты информации. Алгоритм обработки транзакций для повышения эффективности систем электронного документооборота на примере СЭДО ЕВФРТ. Исследование модели угроз информационной системе для.

Угрозы информационной безопасности образовательного.

При создании системы защиты информации в образовательном учреждении обязательно необходимо учитывать те угрозы, которые могут возникнуть. Исходя из основных свойств информации.

Технологии и методы обеспечения комплексной защиты.

Основными составляющими комплексной системы защиты информации являются организационное обеспечение информационной безопасности, а так же

– конфигурация и состав информационной системы; – решаемые ИС задачи; – перечень угроз ИС

Аналитические методы оценки защищенности информации.

информационная безопасность, частная модель угроз, защита информации, программа, сканер уязвимостей, система защиты, баз данных, NASL, корпоративная сеть предприятия, уровень контроля отсутствия.

Моделирование угроз информационной безопасности АСУЗ.

Для оценки рисков угроз информационной безопасности возможно сделать анализ для каждой из подсистем АСУЗ и получить причинно-следственную модель угроз, а также провести оценку приемлемости результатов противодействия им. Для этих целей хорошо подходит.

Защита информации в информационных системах

Мандатная модель выступает базовой моделью безопасности, которая составляет основание теории защиты сведений, но ее

Воронов А. А. Обеспечение системы управления рисками при возникновении угроз информационной безопасности / Информация и безопасность.

Современные технологии защиты информации. | Молодой ученый

Ключевые слова: защита информации, информационная безопасность, распределённые системы, компьютерная сеть, интернет, шифрование, VPN

Для создания системы защиты от вышеназванных угроз необходимо применение комплекса программных, аппаратных или.

Похожие темы научных работ по компьютерным и информационным наукам , автор научной работы — Мещерякова Т.В., Сизинцев М.Ф.

Текст научной работы на тему «Особенности защиты информации в системах электронного документооборота»

ОСОБЕННОСТИ ЗАЩИТЫ ИНФОРМАЦИИ В СИСТЕМАХ ЭЛЕКТРОННОГО ДОКУМЕНТООБОРОТА

Т.В. Мещерякова, к.ф.-м.н.

Воронежский институт МВД России,

Воронежский государственный технический университет

Механизмы защиты информации систем электронного документооборота (СЭД) реализуются на принципах комплексного подхода к организации защиты и учитывают разнообразие возможные угроз информационной безопасности СЭД, а также величину возможных потерь от реализованных угроз. Защита информации в СЭД не сводится только лишь к защите электронных документов и разграничению доступа к ним. Актуальными задачами являются защита аппаратных средств и прочих устройств подсистем СЭД; защита сетевой среды, в которой функционирует СЭД, а так же защита каналов передачи данных и сетевого оборудования.

Построение системы электронного документооборота (СЭД), как докумен-тоориентированной информационной системы, осуществляется на сетевой платформе: как в виде локальной, так и в виде распределенной вычислительной сети (ЛВС и РВС, соответственно [1]).

Защищенная СЭД должна обеспечивать сохранность и подлинность документов, безопасный доступ и протоколирование действий пользователей в условиях потенциальных угроз информационной безопасности.

Сохранность документов должна обеспечиваться в период всего времени жизненного цикла документа, а в случае его непредвиденной потери или порчи, СЭД должна иметь возможность его быстрого восстановления.

Основным и практически единственным решением обеспечения подлинности документа в настоящее время является электронно-цифровая подпись (ЭЦП) [2]. СЭД поддерживает два вида ЭЦП: визирующую и утверждающую. Визирующая подпись свидетельствует о том, что подписавший документ ознакомился с ним (завизировал его). Утверждающая подпись может быть поставлена ограниченным кругом лиц в рамках заданных полномочий и свидетельствует об окончательном утверждении документа. Подпись любого вида, поставленная на версии документа, защищает ее от изменений.

Безопасный доступ к данным СЭД обеспечивается аутентификацией и разграничением прав пользователя. Контроль и настройка прав доступа к информации СЭД, (полный доступ, изменение, просмотр, полное отсутствие доступа), обеспечивает защиту от несанкционированного доступа.

Протоколирование всех действий пользователей, позволяет быстро восстановить историю работы с документом и проконтролировать такие действия над документом, как просмотр, изменение, экспорт копии документа и другие.

Таким образом, объектами защиты информации в СЭД являются:

1. Аппаратное обеспечение – СВТ, серверы, элементы ЛВС и сетевое оборудование.

2. Системные файлы, файлы базы данных при их обработке.

3. Электронные документы.

К механизмам защиты информации в СЭД предъявляются следующие основные функциональные требования: высокая надежность, поддержка основных коммуникационных стандартов и протоколов, масштабируемость, совместимость со всеми подсистемами СЭД, возможность изменения логической конфигурации СЭД без изменения физической, управляемость.

СЭД, реализованная на платформе РВС, как правило, объединяет офисы, филиалы и другие структуры организации, находящиеся на удалении друг от друга. При этом узлы РВС могут располагаться в различных городах страны. Принципы, по которым строится такая сеть, отличаются от тех, что используются при создании ЛВС.

Основное отличие состоит в том, что РВС используют арендованные линии связи, арендная плата за использование которых составляет значительную часть в себестоимости всей сети и возрастает с увеличением качества и скорости передачи данных. Поэтому организация каналов связи является основной задачей, которую необходимо решать при создании СЭД на платформе РВС. Если в пределах одного города возможна аренда выделенных линий, в том числе высокоскоростных, то при переходе к географически удаленным узлам стоимость аренды каналов становится значительной, а их качество и надежность при этом могут быть невысокими. При этом существенно увеличивается уровень уязвимости СЭД к воздействию угроз информационной безопасности.

Возможным решением задачи организации каналов связи между удаленными узлами РВС СЭД является использование уже существующих глобальных частных сетей. В этом случае необходимо обеспечить каналы от филиалов организации до ближайших узлов глобальной частной сети. Частные сети могут содержать каналы связи разных типов: кабельные оптические и электрические, в том числе телефонные, беспроводные радио- и спутниковые каналы, имеющие различные пропускные способности.

При подключении филиалов организации через глобальные частные сети удаленные пользователи не ощущают себя изолированными от информационных систем, к которым они осуществляют доступ, удаленные местоположения организации могут осуществлять обмен информацией незамедлительно, и вся передаваемая информация остается в секрете. Однако организация каналов связи через глобальные частные сети также может быть дорогостоящей.

Обеспечить многие преимущества частных сетей за меньшую стоимость позволяет технология виртуальных частных сетей (VPN, Virtual Private Network). VPN – это логическая частная сеть, организуемая поверх публичной сети, как правило, сети Интернет. Следуя тем же функциональным принципам, что и выделенные линии, VPN позволяет установить защищённое цифровое соединение между двумя удаленными местоположениями (или ЛВС) [3]. При использовании в архитектуре РВС СЭД публичных сетей, информационный обмен между ее сегментами осуществляются при помощи небезопасных протоколов, но за счёт шифрования создаются закрытые информационные каналы, обеспечивающие безопасность передаваемых данных. В СЭД, реализованные

на платформе РВС встраивается подсистема защиты информации с интегрированными средствами криптографической защиты информации.

Виртуальные частные сети позволяют объединить географически распределенные филиалы организации в единую сеть и таким образом обеспечить единое адресное пространство СЭД, единую нумерацию телефонной связи, общую базу данных и т.д. Иными словами, организуется единая сетевая инфраструктура и информационное пространство организации, доступ к которому одинаково возможен из любой точки РВС.

СЭД, построенная на основе технологии VPN, является фундаментом для внедрения всех последующих дополнительных сервисов, таких как передача голоса по IP, видеоконференц-связь, технические приложения и сервисы, а также для организации оперативной и конфиденциальной связи со всеми филиалами организации и значительного уменьшения объема междугороднего и международного трафика за счет передачи телефонных звонков по каналам РВС.

Как отмечено выше, аппаратную основу любой СЭД составляет вычислительная сеть, обладающая возможностями автономного функционирования или с выходом во внешнюю информационную среду. В первом случае в качестве такой основы может использоваться сеть Intranet – вычислительная сеть с соответствующим программным обеспечением, позволяющая пользователям одной организации обмениваться информацией, электронной почтой, документами и совместно их использовать.

Сеть Intranet объединяет в единую защищенную сеть несколько распределенных филиалов одной организации и применяется для построения СЭД в автономном варианте. Intranet основана на приложении технологий Internet для частных локальных и глобальных сетей организаций. Современное программное обеспечение для сетей Intranet включает в себя модули координации совместной работы и управления документами.

Одновременно, с системами закрытого типа, пользоваться которыми могут только сотрудники одной организации, стали появляться сети Extranet. Extranet предназначена для сетей, к которым подключаются пользователи внешних организаций, уровень доверия к которым ниже, чем к основным пользователям сети, но взаимодействие между организациями осуществляется в рамках общей РВС.

Extranet позволяет организации пользоваться информацией совместно со своими партнерами непосредственно по самой сети Internet, что расширяет возможности взаимодействующих организаций. Основными функциями Internet остаются электронная почта и обмен информацией между распределёнными документоориентированными системами. Internet служит связующим звеном между отдельными сегментами РВС.

СЭД на платформе РВС обеспечивает автоматизацию формирования и обработки транзитных электронных документов, направляемых от отправителя к получателю через головной сервер РВС в «закрытом конверте».

Для обеспечения технологических процессов, связанных с управлением сертификатами ключей электронной подписи, в СЭД функционирует Центр управления сертификатами (ЦУС), который состоит из Центра сертификации (ЦС) и Центра регистрации. Центр сертификации обеспечивает: формирование

сертификатов ключей электронной подписи, формирование списка отозванных сертификатов (СОС), а также ведение реестра сертификатов ключей электронной подписи. Кроме сертификатов ЦС формирует и публикует список отозванных сертификатов с периодичностью, определенной регламентом СЭД. При этом ЦС отвечает за формирование политики использования сертификатов для подчиненных ему центров.

Центр регистрации обеспечивает взаимодействие в СЭД в процессе формирования криптографических ключей и сертификатов ключей электронной подписи; проводит плановую смену, а при необходимости и замену криптографических ключей СЭД; и публикацию сертификатов ключей электронной подписи, а также СОС в сетевых справочниках сертификатов ключей электронной подписи. Для обеспечения функционирования ЦУС в СЭД создается необходимая техническая инфраструктура, которая позволяет обеспечить круглосуточный доступ к сетевым справочникам сертификатов.

Таким образом, защищенных СЭД, реализованных на сетевой технологической платформе обеспечивается как высокоэффективное информационное взаимодействие всех сегментов СЭД, так и высокий уровень информационной безопасности при обращении с электронными документами.

Список использованной литературы

1. Информатика: учебник для высших учебных заведений МВД России. Т. 2. Информатика: Средства и системы обработки данных / В.А. Минаев, С.В. Скрыль, С.В. Дворянкин, Н.С. Хохлов [и др.]. – М.: Маросейка, 2008. – 544 с.

2. Основы криптографии: учебное пособие / А.П. Алфёров, А.Ю. Зубов, А.В. Черёмушкин [и др.]. – М.: Гелиос АРВ, 2001. – 484 с.

3. Соколов А.В., Шаньгин В.Ф. Защита информации в распределенных корпоративных сетях и системах. – М.: ДМК Пресс, 2002. – 656 с.

ПРИМИНЕНИЕ МУЛЬТИМЕДИЙНЫХ ТЕХНОЛОГИЙ ПРИ ПРОВЕДЕНИИ ЛАБОРАТОРНЫХ ЗАНЯТИЙ НА КАФЕДРЕ ФИЗИКИ

Ю. В. Складчикова, к.т.н., доцент Е. В. Калач, к.т.н., старший преподаватель Н.Л. Сафонова, старший преподаватель Воронежский институт ГПС МЧС России, г. Воронеж

Важным направлением в применении современных информационных технологий является использование мультимедийных возможностей компьютерных технологий. Мультимедийные технологии позволяют сделать процесс обучения более эффективным и интересным для восприятия и понимания у слушателей изучаемого материала.