Содержание

- 0.1 1. Убедитесь что КриптоПро CSP 4 установлен на вашем компьютере

- 0.2 2. Если у вас токен (Рутокен например)

- 0.3 3. Если закрытый ключ в виде файлов

- 0.4 4. Установка сертификата из закрытого ключа

- 0.5 5. Использование электронной подписи без токена или флешки (установка в реестр)

- 1 Содержание статьи:

- 2 Что такое ЭЦП и сертификат закрытого ключа

- 3 Добавление считывателя Реестр в КриптоПро CSP

- 4 Копирование ключа в Реестр КриптоПро CSP

- 5 Установка сертификата закрытого ключа КриптоПро CSP

- 6 Открытый и закрытый ключ сертификата

Мы опишем установку сертификата электронной подписи и закрытого ключа для ОС семейства Windows. В процессе настройки нам понадобятся права Администратора (поэтому нам может понадобится сисадмин, если он у вас есть).

Если вы еще не разобрались что такое Электронная подпись, то пожалуйста ознакомьтесь вот с этой инструкцией. Или если еще не получили электронную подпись, обратитесь в Удостоверяющий центр, рекомендуем СКБ-Контур.

Хорошо, предположим у вас уже есть электронная подпись (токен или флешка), но OpenSRO сообщает что ваш сертификат не установлен, такая ситуация может возникнуть, если вы решили настроить ваш второй или третий компьютер (разумеется подпись не "прирастает" только к одному компьютеру и ее можно использовать на нескольких компьютерах). Обычно первоначальная настройка осуществляется с помощью техподдержки Удостоверяющего центра, но допустим это не наш случай, итак поехали.

1. Убедитесь что КриптоПро CSP 4 установлен на вашем компьютере

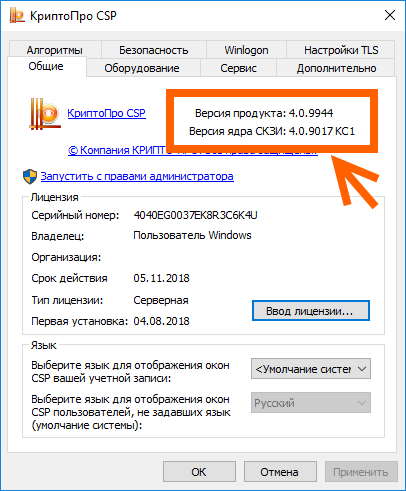

Для этого зайдите в меню Пуск КРИПТО-ПРО КриптоПро CSP запустите его и убедитесь что версия программы не ниже 4-й.

Если ее там нет, то скачайте, установите и перезапустите браузер.

2. Если у вас токен (Рутокен например)

Прежде чем система сможет с ним работать понадобится установить нужный драйвер.

Алгоритм такой: (1) Скачиваем; (2) Устанавливаем.

Для токена может понадобиться стандартный (заводской) пин-код, здесь есть стандартные пин-коды носителей.

3. Если закрытый ключ в виде файлов

Закрытый ключ может быть в виде 6 файлов: header.key , masks.key , masks2.key , name.key , primary.key , primary2.key

Тут есть тонкость если эти файлы записаны на жесткий диск вашего компьютера, то КриптоПро CSP не сможет их прочитать, поэтому все действия надо производить предварительно записав их на флешку (съемный носитель), причем нужно расположить их в папку первого уровня, например: E:Andrey <файлики>, если расположить в E:Andreykeys <файлики>, то работать не будет.

(Если вы не боитесь командной строки, то съемный носитель можно сэмулировать примерно так: subst x: C: mp появится новый диск (X:), в нем будет содержимое папки C: mp, он исчезнет после перезагрузки. Такой способ можно использовать если вы планируете установить ключи в реестр)

Нашли файлы, записали на флешку, переходим к следующему шагу.

4. Установка сертификата из закрытого ключа

Теперь нам нужно получить сертификат, сделать это можно следующим образом:

- Открываем КриптоПро CSP

- Заходим на вкладку Сервис

- Нажимаем кнопку Просмотреть сертификаты в контейнере, нажимаем Обзор и здесь (если на предыдущих шагах сделали все правильно) у нас появится наш контейнер. Нажимаем кнопку Далее, появятся сведения о сертификате и тут нажимаем кнопку Установить (программа может задать вопрос проставить ли ссылку на закрытый ключ, ответьте "Да")

- После этого сертификат будет установлен в хранилище и станет возможным подписание документов (при этом, в момент подписания документа, нужно будет чтобы флешка или токен были вставлены в компьютер)

5. Использование электронной подписи без токена или флешки (установка в реестр)

Если скорость и удобство работы для вас стоит чуть выше чем безопасность, то можно установить ваш закрытый ключ в реестр Windows. Для этого нужно сделать несколько простых действий:

- Выполните подготовку закрытого ключа, описанную в пунктах (2) или (3)

- Далее открываем КриптоПро CSP

- Заходим на вкладку Сервис

- Нажимаем кнопку Скопировать

- С помощью кнопки Обзор выбираем наш ключ

- Нажимаем кнопку Далее, потом придумаем какое-нибудь имя, например "Пупкин, ООО Ромашка" и нажимаем кнопку Готово

- Появится окно, в котором будет предложено выбрать носитель, выбираем Реестр, жмем Ок

- Система попросит Установить пароль для контейнера, придумываем пароль, жмем Ок

Чтобы для сертификата проставить ссылку на этот закрытый ключ выполните действия из пункта (4).

Важное замечание: портал OpenSRO не "увидит" сертификат, если вышел срок его действия.

Электронный документооборот всё плотнее входит в нашу жизнь.

Сегодня данный вопрос касается уже далеко не только офисных сотрудников предприятий и индивидуальных предпринимателей, работа с электронными документами всё чаще облегчает решение повседневных проблем рядовым гражданам и в быту. Разумеется, что с расширением применяемости электронных документов шире становится и распространение электронной цифровой подписи, сокращённо – ЭЦП .

Именно о повышении удобства в работе с ЭЦП и пойдёт речь дальше, а именно, мы рассмотрим, как добавить ключ ЭЦП в реестр КриптоПро на компьютере.

Содержание статьи:

Что такое ЭЦП и сертификат закрытого ключа

Электронная цифровая подпись используется во многих программных продуктах: 1С: Предприятие (и другие программы для ведения хозяйственного или бухгалтерского учёта), СБИС++ , Контур.Экстерн (и прочие решения для работы с бухгалтерской и налоговой отчётностью) и других. Также ЭЦП нашла применение в обслуживании физических лиц при решении вопросов с государственными органами.

Как и при подписании бумажных документов, процесс подписания электронных носителей информации связан с "редактированием" первичного источника.

На сегодняшний день сертификаты закрытого ключа чаще всего распространяются либо на обычных USB-флешках, либо на специальных защищённых носителях с тем же USB интерфейсом ( Рутокен , eToken и так далее).

При этом, каждый раз, когда возникает необходимость в подписи документов (или идентификации пользователя), нам нужно вставить носитель с ключом в компьютер, после чего проводить манипуляции с сертификатом. Соответственно, после завершения работы нам достаточно просто извлечь носитель из компьютера, чтобы нашей подписью больше никто не мог воспользоваться. Этот способ достаточно безопасен, но не всегда удобен.

Если вы используете ЭЦП у себя дома, то каждый раз подключать/отключать токен быстро надоедает. Кроме того, носитель будет занимать один USB-порт , которых и так не всегда хватает для подключения всей необходимой периферии.

Если же вы используете ЭЦП на работе, то бывает, что ключ удостоверяющим центром выдан один, а подписывать документы должны разные люди . Таскать контейнер туда-сюда тоже не удобно, да ещё бывают и случаи, когда в одно время с сертификатом работают сразу несколько специалистов .

Кроме того, и дома, и, особенно, на работе, случается, что на одном компьютере необходимо производить действия с использованием сразу нескольких ключей цифровой подписи .

Именно в тех случаях, когда использование физического носителя сертификата неудобно, можно прописать ключ ЭЦП в реестр КриптоПро (подробнее о реестре Windows в общем понимании можно почитать в соответствующей статье: Изменение параметров системного реестра Windows) и использовать сертификат, не подключая носитель к USB-порту компьютера.

Добавление считывателя Реестр в КриптоПро CSP

В первую очередь, чтобы наш КриптоПро смог работать с прописанными локально ключами, требуется добавить сам вариант подобного считывателя.

Для того, чтобы установить в CSP утилиту новый тип носителя, запускаем программу от имени администратора правой кнопкой мыши или из меню самой утилиты на вкладке Общие

Теперь переходим на вкладку Оборудование и нажимаем на кнопку Настроить считыватели.

Если в открывшемся окне нет варианта Реестр, то, чтобы его здесь вывести, жмём на кнопку Добавить.

Далее, следуя командам Мастера установки считывателя поэтапно перемещаемся по окнам:

- Жмём кнопку Далее в первом окне.

- Из списка считывателей от всех производителей выбираем вариант Реестр и снова жмём Далее .

- Вводим произвольное имя считывателя, можно оставить название по умолчанию. Жмём Далее .

- В последнем окне видим оповещение, что после завершения настройки считывателя рекомендуется перезагрузить компьютер. Жмём кнопку Готово и самостоятельно перезагружаем машину.

Первый этап завершён. Считыватель Реестр добавлен , о чём свидетельствует соответствующий пункт в окне Управление считывателями ( напоминаем, что данное окно вызывается по пути КриптоПро – Оборудование – Настроить считыватели. )

Копирование ключа в Реестр КриптоПро CSP

Чтобы прописать ключевой контейнер в локальное хранилище, подсоединяем физический носитель с ключом к компьютеру.

Теперь снова запускаем утилиту КриптоПро , открываем вкладку Сервис и жмём на кнопку Скопировать.

Далее в окне Мастера копирования контейнера закрытого ключа жмём кнопку Обзор (либо По сертификату. ) и выбираем наш ключевой носитель, подтвердив выбор кнопкой OK , после чего переходим к следующему окну кнопкой Далее .

В новом окне задаём произвольное понятное имя создаваемому контейнеру ключа и нажимаем кнопку Готово . Затем для записи ключа выбираем созданный нами ранее тип считывателя Реестр, подтвердив выбор кнопкой OK .

После подтверждения нам необходимо установить Пароль на созданный ключевой контейнер, по умолчанию, чаще всего, используют пароль 12345678, но для более безопасной работы пароль можно задать сложнее. После ввода пароля жмём на кнопку OK .

Всё, ключевой контейнер добавлен в Реестр КриптоПро .

Установка сертификата закрытого ключа КриптоПро CSP

В завершении настройки подписи документов без подключения носителя ключа к компьютеру нам остаётся только установить сертификат закрытого ключа из контейнера созданного носителя.

Чтобы установить сертификат в КриптоПро необходимо проделать следующее:

- В утилите CSP на вкладке Сервис жмём на кнопку Просмотреть сертификаты в контейнере.

- В открывшемся окне нажимаем на кнопку Обзор , где по заданному нами имени выбираем искомый носитель, подтвердив выбор кнопкой OK . Нажимаем Далее .

- В завершающем окне проверяем правильность выбора сертификата и подтверждаем решение кнопкой Установить .

Теперь у нас установлен Сертификат закрытого ключа из локального носителя Реестр .

Настройка КриптоПро завершена, но вам следует помнить, что для многих программных продуктов также потребуется перепрописать новый ключ в настройках системы.

После проделанных действий мы можем подписывать документы без подключения ключа, будь то Рутокен, eToken или какой-то другой физический носитель.

Ключ шифрования – криптографический термин. Это секретная информация (набор цифр и букв), которую использует специальный алгоритм для шифрования/ расшифровки сообщений, постановке/ проверке цифровых подписей и т.п. Количество информации в ключе измеряется в битах: чем больше битов в ключе, тем надежней зашифрована информация.

Ключи шифрования бывают:

- симметричные — для шифрования и расшифровки используется, как правило, один ключ (либо второй легко вычисляется из первого);

- асимметричные — используется два ключа: один для шифрования (он передается по открытому каналу), другой для расшифровки (так называемый, закрытый ключ):

- открытый ключ (public key);

- закрытый ключ (private key).

Асимметричная криптография — более надежная с точки зрения того, что злоумышленники, перехватившие часть трафика, не смогут получить всю информацию, так как для расшифровки им понадобится вторая часть ключа, а она хранится непосредственно у пользователя.

Открытый и закрытый ключ сертификата

Одна из сфер употребления системы асимметричного шифрования — SSL-сертификаты: Для чего нужен SSL-сертификат. Длина шифра SSL (иными словами, степень его надежности) складывается из длины открытой и закрытой частей ключа:

- открытый ключ — 4096 бит;

- закрытый ключ — 128-256 бит.

Размер ключа SSL гарантирует защищенность зашифрованной информации и сохранность передачи данных. С помощью открытого ключа шифруются данные при обращении браузера к серверу. Закрытый ключ шифрования генерируется при выпуске сертификата, сообщается только администратору домена и применяется на этапе расшифровки информации, поступающей от браузера.

Поясним процесс обмена информацией между браузером и сервером по защищенному соединению с помощью наглядного примера, используемого в криптографии:

У нас есть два персонажа: Боб (сервер) и Алиса (браузер пользователя). Боб передает Алисе навесной замок. Открыть этот замок может только Боб, так как ключ есть только у него.

Замок = публичный (открытый) ключ.

Ключ от замка = приватный (закрытый) ключ.

Получив замок, Алиса надевает его на ящик, в котором содержится некая секретная информация, и посылает обратно Бобу. Аналогично, браузер шифрует сообщение публичным ключом и отдает серверу.

Ящик с замком попадет к Бобу, тот откроет замок своим ключом и узнает секретную информацию. Так, сервер расшифровывает сообщение закрытым ключом, который есть только у него.