Содержание

- 1 Установка административных шаблонов политик Office 2016, 2019 и Office 365

- 2 Управление настройками программ пакета Office 2016/2019 с помощью GPO

- 3 Создаем центральное хранилище административных шаблонов GPO

- 4 Создаем центральное хранилище административных шаблонов GPO

- 5 Для чего придумали центральное хранилище административных шаблонов

- 6 Что такое административный шаблон

- 7 Расположение ADMX-файлов доменных политик

- 8 Как создать центральное хранилище административных шаблонов GPO

- 9 Как добавить самые свежие версии административных шаблонов

Для централизованного управления настройками программ пакета офисных программ Microsoft Office (Word, Excel. Outlook, Visio, PowerPoint и т.д.) с помощью групповых политик в домене существуют специальные административные ADMX шаблоны. Данные административные шаблоны позволяют задать одинаковые настройки программ MS Office сразу на множестве компьютеров домена.

По умолчанию ADMX шаблоны для MS Office не устанавливаются в системе при развертывании домена Active Directory или установке программ пакета MS Office. Администраторы должны скачать и развернуть пакет административных шаблонов для Office вручную.

Для каждой версии MS Office используется свой версия административных шаблонов. Ниже перечислены списки для загрузки административных шаблонов для разных версий Office.

Установка административных шаблонов политик Office 2016, 2019 и Office 365

Перейдите на страницу загрузки ADMX шаблонов GPO для Office 2016. Обратите внимание, что вам предлагается скачать 32 или 64 битную версию шаблонов. Это не означает, что если на компьютерах пользователей установлена 32 битная версия Office 2016, то вам нужно качать файл admintemplates_x86_4768-1000_en-us.exe, а если используется MS Office x64 — admintemplates_x64. В обоих архивах используются одинаковые версии ADMX и ADML файлов. Разрядность относится только к версии утилиты Office Customization Tool, которая используется для предварительной настройки программ MS Office перед развертыванием (в нашей статье этот функционал не затрагивается). Поэтому вы можете скачать любую версию файла.

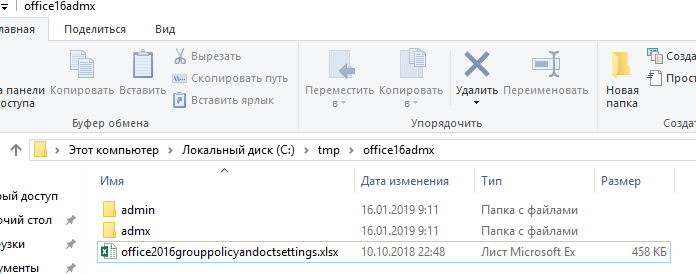

Распакуйте скачанный файл. Архив содержит:

- Каталог admin – в нем хранится набор OPAX/OPAL файлов для настройки дистрибутива Office 2016 перед развертыванием с помощью Office Customization Tool (OCT). В нашем случае этот каталог не используется;

- Каталог admx — набор admx и adml файлов для редактора групповых политики;

- Файл office2016grouppolicyandoctsettings.xlsx — Excel файл с описанием всех групповых политик и соответствия между настройками GPO и ключей реестра для продуктов Office).

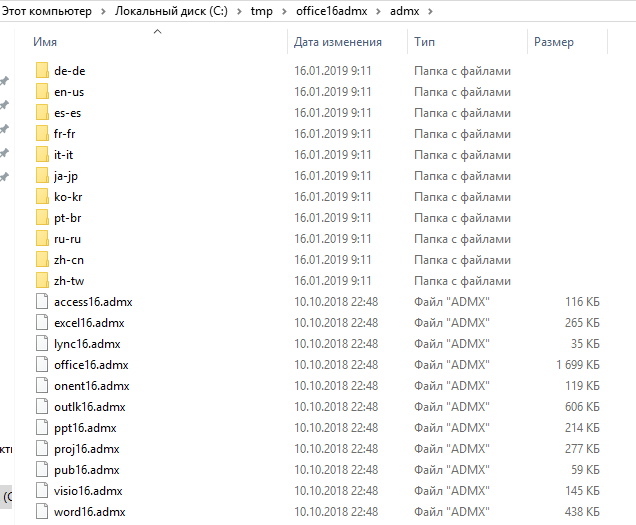

Обратите внимание на структуру файлов в каталоге admx. В каталогах с названием языка содержатся adml файлы с языковыми настройками для административных шаблонов GPO для разных языков. В каталоге ru-ru есть файлы с описанием политик на русском языке.

В пакете содержатся отдельные ADMX файлы шаблонов для управления настройками следующих продуктов MS Office 2016:

- access16.admx — Microsoft Access 2016;

- excel16.admx — Microsoft Excel 2016;

- lync16.admx — Microsoft Lync (Skype for Business) 2016;

- office16.admx – общие настройки MS Office;

- onent16.admx — OneNote 2016;

- outlk16.admx – Outlook 2016;

- ppt16.admx — PowerPoint 2016;

- proj16.admx — Microsoft Project 2016;

- pub16.admx — Microsoft Publisher 2016;

- visio16.admx — Visio 2016;

- word16.admx — Microsoft Word 2016.

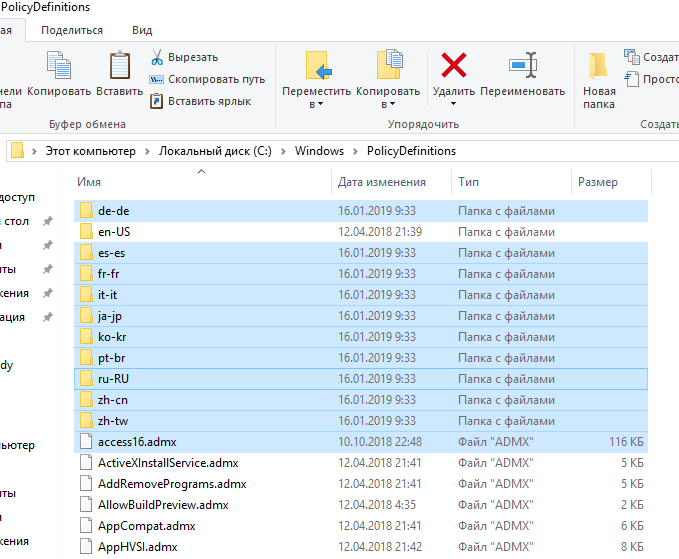

На отдельном компьютере вы можете подключить данные административные шаблоны в редактор локальных групповых политик gpedit.msc, скопировав содержимое каталога Admx в локальный каталог C:WindowsPolicyDefinitions.

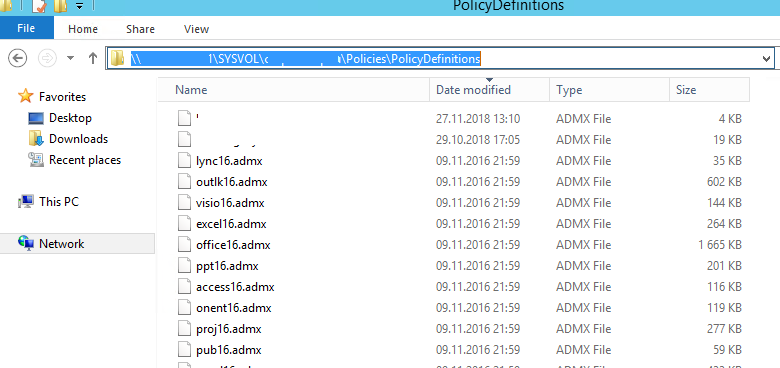

Если вы хотите использовать административные шаблоны политик Office для управления настройками на компьютерах домена, необходимо скопировать (с перезаписью) файлы политик в каталог \winitpro.ruSYSVOLwinitpro.rupoliciesPolicyDefinitions на контроллере домена (каталог PolicyDefinitions придется создать вручную, если его еще нет). Этот каталог является централизованным хранилищем административных шаблонов (Group Policy Central Store).

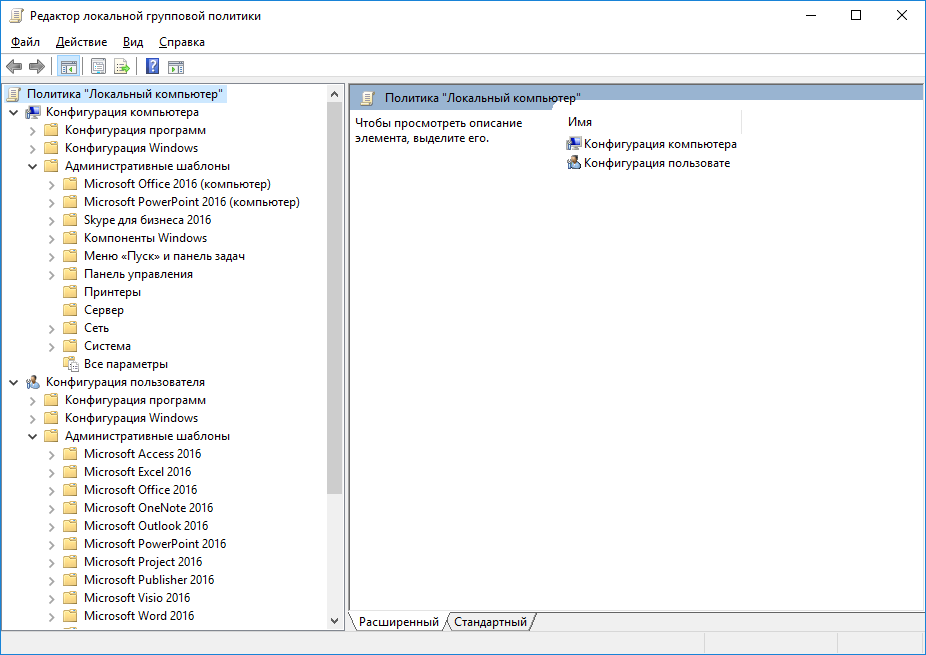

Теперь, если открыть редактор локальной групповой политики (gpedit.msc) или редактор доменных политик Group Policy Management Console (gpmc.msc), вы увидите, что в консоли GPO в разделе административных шаблонов пользователя (User Configuration) и компьютера (Computer Configuration) появятся новые разделы для управления продуктами Office 2016.

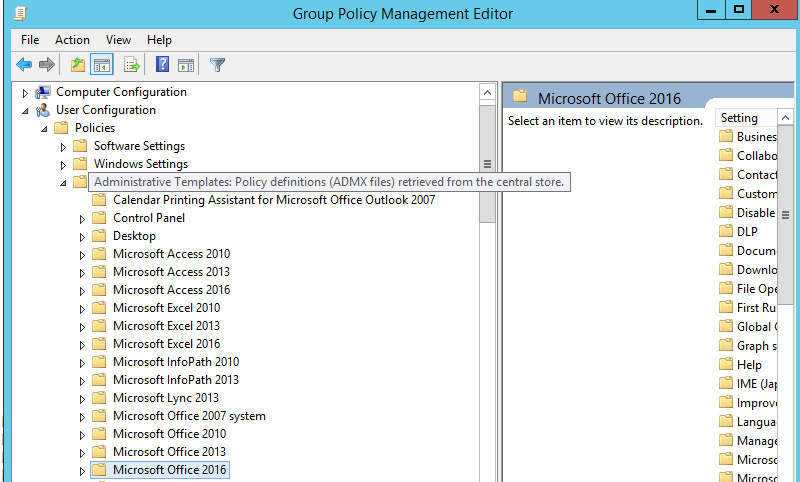

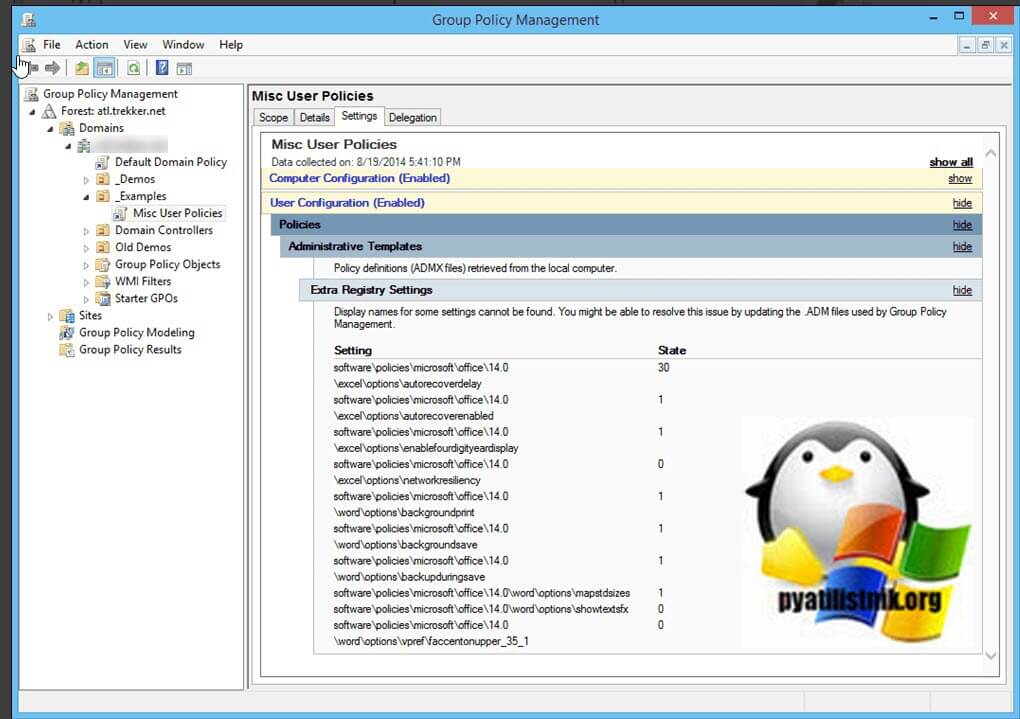

Аналогичным образом вы можете скопировать в центральное хранилище PolicyDefinitions на контроллере домене административные шаблоны для Office 2010 и Office 2013 (если они используются на ПК в вашем домене). На скриншоте ниже видно, что в консоли редактора GPO присутствуют административные шаблоны для Office 2007, 2010, 2013 и 2016. Все эти шаблоны хранятся на контролере домена (об этом свидетельствует надпись Policy definitions (ADMX files) retrieved from the central store).

Управление настройками программ пакета Office 2016/2019 с помощью GPO

Предположим, нам нужно на всех компьютерах домена изменить настройки некоторых программ из пакета Office. Если вы не знаете, в каком разделе дерева GPO настраивается конкретный параметр программы пакета Office, вы можете найти его в файле office2016grouppolicyandoctsettings.xlsx.

- Откройте консоль редактирования доменных политик GPMC.msc и создайте новый объект GPO;

- Перейдите в режим редактирования созданного объекта GPO;

- Включим следующие политики:

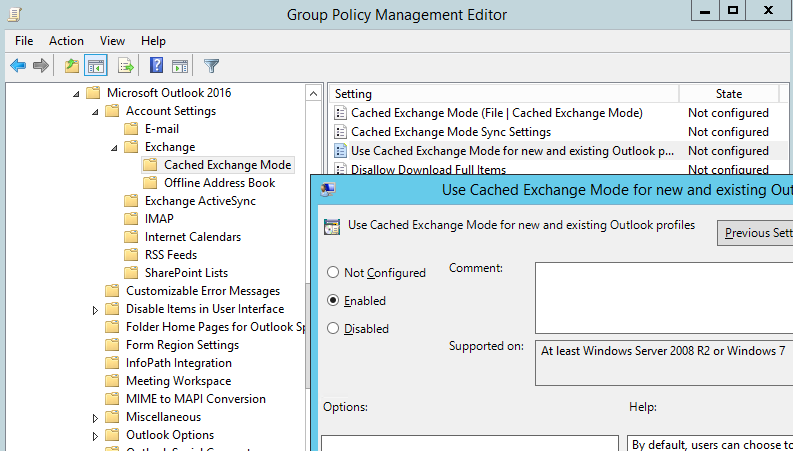

- Включим режим кэширования Exchange для Outlook 2016 – политика Use Cached Exchange Mode for new and existing Outlook profiles в разделе User Configuration –> Policies –> Administrative Templates –> Microsoft Outlook 2016 –> Account Settings–> Exchange–> Cached Exchange Mode;

- Запретим предварительный просмотр вложнений в Outlook политика Do not allow attachment previewing in Outlook (раздел User Configuration –> Policies –> Administrative Templates –> Microsoft Outlook 2016 –> Preferences –> E-Mail Options);

- Отключим возможность запуска макросов в Word 2016 – политика VBA Macro Notification Settings со значением Disable All With Notification (раздел … Microsoft Word 2016 –> Word Options –> Security –> Trust Center).

- Осталось назначить данную политику на OU с пользователями (Link an Existing GPO) и после обновления политик на клиентах к Outlook 2016 и Word 2016 применятся новые настройки.

Итак, мы рассмотрели, как управлять настройками программ Word, Access, Excel, Outlook и т.д. на компьютерах домена с помощью ADMX шаблонов групповых политик.

Создаем центральное хранилище административных шаблонов GPO

Создаем центральное хранилище административных шаблонов GPO

Добрый день! Уважаемые коллеги и пользователи одного из популярнейших IT блогов России Pyatilistnik.org. В прошлый раз мы с вами успешно решили проблему с черным экраном Windows 10, где я получил много благодарственных комментариев. Движемся дальше и сегодня мы поговорим, что такое центральное хранилище административных шаблонов групповой политики, рассмотрим для чего все это нужно и как внедряется. Уверяю вас, что любой системный администратор у которого есть структура AD просто обязан использовать данную вещь. Уверен, что вам будет интересно.

Для чего придумали центральное хранилище административных шаблонов

Если вы управляли групповой политикой в домене Active Directory в течение какого-то времени, то вам, вероятно, нужно будет в какой-то момент установить файлы ADMX для поддержки нового или обновленного приложения. например Google Chrome, Microsoft Office или Mozilla Firefox, которые по умолчанию не идут. Если вы находитесь в небольшой среде или у вас только несколько администраторов групповой политики, процесс обновления довольно прост: Вы копируйте новые файлы ADMX в папку C:Windows PolicyDefinitions на станции управления, копируйте файлы ADML в правильную языковую подпапку, и все готово. Затем, если у вас есть другие администраторы групповой политики, убедиться, что файлы разосланы и им. Но когда у вас компьютеров в сети много или очень много, такое ручное копирование новых файлов ADMX становится весьма трудоемким процессом. Сама Active Directory задумывалась, как централизованная база данных и тут ключевое слово "Централизованное". Из чего следует вывод, что нам нужно как-то централизованно управлять административными шаблонами и и применять их к клиентским и серверным компьютерам.

Проблема заключается в том, что поддерживать файлы ADMX и ADML обновленными в очень большом количестве систем сложно. Если у вас много людей, управляющих групповой политикой, это практически невозможно. Даже если вы имеете дело только с одной станцией управления, если вы забудете скопировать содержимое папки PolicyDefinitions на новый компьютер, это может привести к появлению страшного списка «Дополнительные параметры реестра» в следующий раз, когда вам потребуется изменить объект групповой политики (GPO), потому что Консоль управления групповой политикой (GPMC) не может найти файлы ADMX и ADML, необходимые для правильного отображения параметров.

Именно здесь центральное хранилище групповой политики (Group Policy Central Store) может быть полезно вам и вашей организации. Центральное хранилище – это хранилище файлов ADMX и ADML, которые хранятся в папке SYSVOL вашего домена. Когда центральное хранилище настроено для домена, станции управления используют папку PolicyDefinitions в центральном хранилище вместо своей локальной копии файлов ADMX/ADML в C:WindowsPolicyDefinitions. Это дает вам одно место для обновления и гарантирует, что все администраторы групповой политики используют один и тот же набор файлов ADMX/ADML без необходимости распространять обновления на несколько компьютеров или серверов.

Что такое административный шаблон

Административные шаблон – это специализированный, текстовый файл, задачей которого выступает управление изменениями реестра на рабочих станциях Windows, для пользователя и компьютера. Данный файл посредством графической консоли "Управление групповой политикой (GPME)" позволяет в удобном виде менять данные настройки, которые потом по выбранному фильтру, будут применены к объекту пользователя, компьютера или обоим сразу. Данные административные шаблоны могут распространятся для разных программных продуктов отдельно и не быть в составе операционной системы Windows по умолчанию. Начиная с Windows Vista, Windows Server 2008 и выше административные шаблоны состоят из двух файлов XNL.

Сравнение расположения локальных ADM- и ADMX-файлов

Начиная с Windows Vista и дальше, параметры административных шаблонов GPO будут располагаться в виде файлов ADMX, локально на компьютере. ADMX файлы теперь будут лежать в другом каталоге, в отличие от старых ADM-файлов.

- ADM-файл лежит по пути %systemroot%inf

- Независимый от языка локализации ADMX-файл (.admx) лежит по пути %systemroot%policyDefinitions

- Ориентированный на конкретный язык ADMX-файл (.adml) лежит по пути %systemroot%policyDefinitions[MUIculture]

Расположение ADMX-файлов доменных политик

- Независимый от языка локализации ADMX-файл (.admx) лежит по пути %systemroot%sysvoldomainpoliciesPolicyDefinitions

- Ориентированный на конкретный язык ADMX-файл (.adml) лежит по пути %systemroot%sysvoldomainpoliciesPolicyDefinitions[MUIculture]

Как создать центральное хранилище административных шаблонов GPO

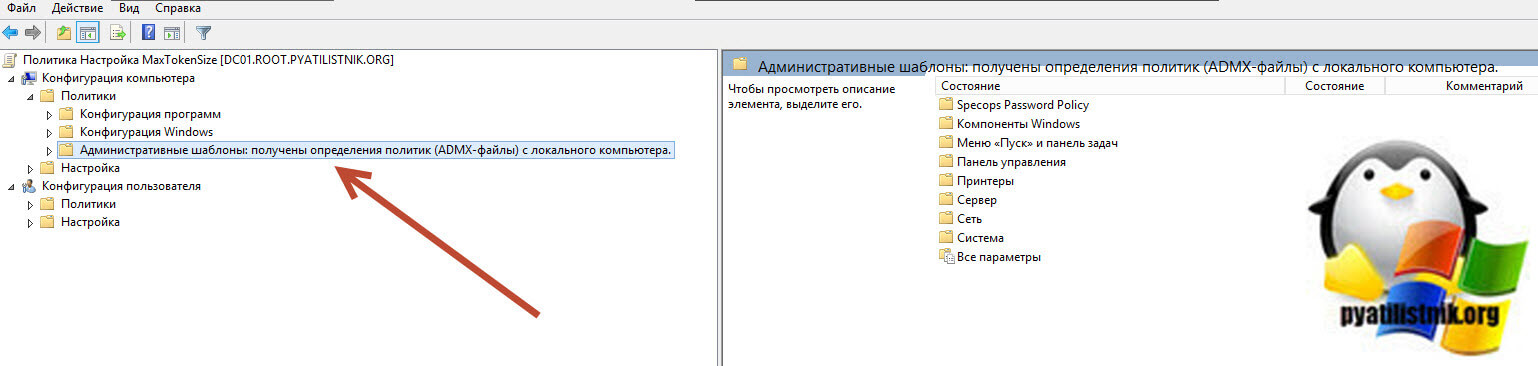

Когда я только начинал свой жизненный путь в системном администрировании и знакомился с групповыми политиками, меня уже тогда привлекала внимание надпись "Административные шаблоны получены определения политик (ADMX-файлы) с локального компьютера", после чего я заинтересовался данной темой, о которой прочитал в книге "Настройка Active Directory. Windows Server 2008 (70-640)"

Чтобы создать центральное хранилище, нам нужно создать новую папку на контроллере домена (DC). Технически, не имеет значения, какой DC вы используете; однако если у вас много администраторов групповой политики или если некоторые контроллеры домена медленно реплицируются, вы можете рассмотреть возможность выполнения этого на эмуляторе PDC, поскольку консоль управления групповыми политиками предпочитает подключаться к нему по умолчанию при редактировании групповой политики.

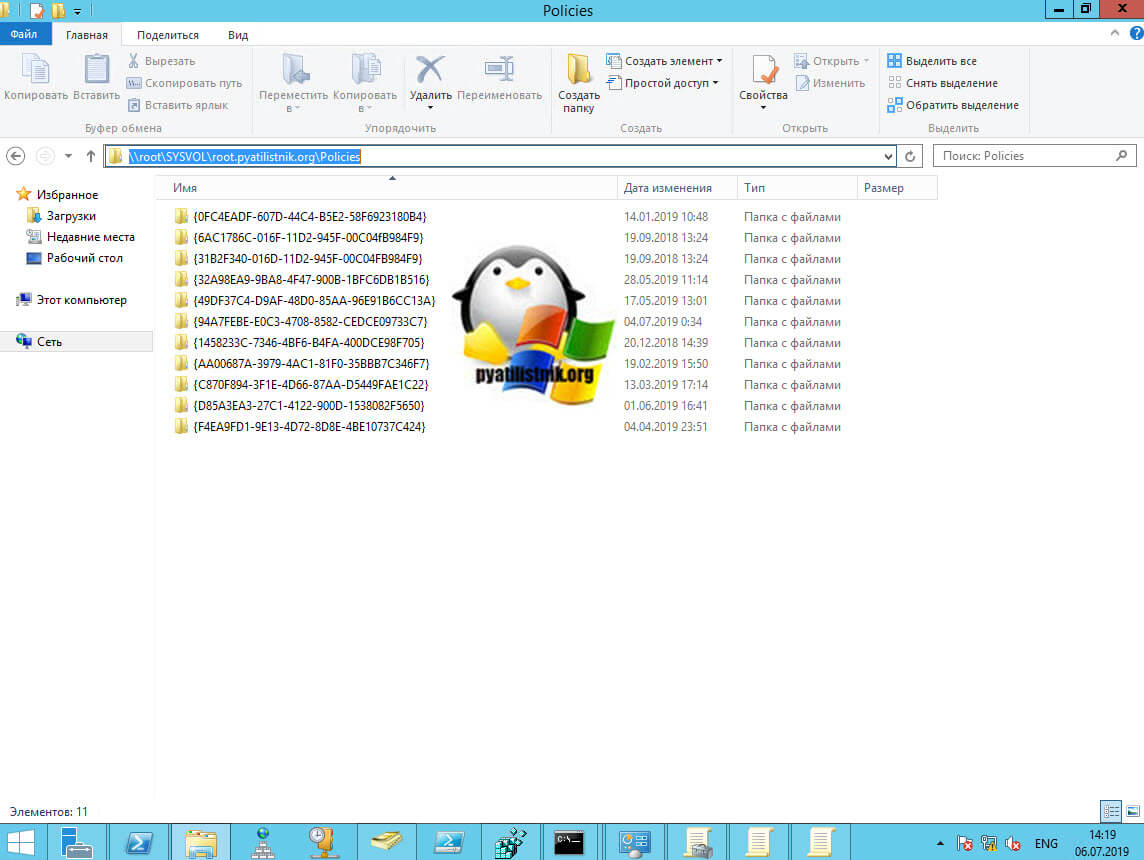

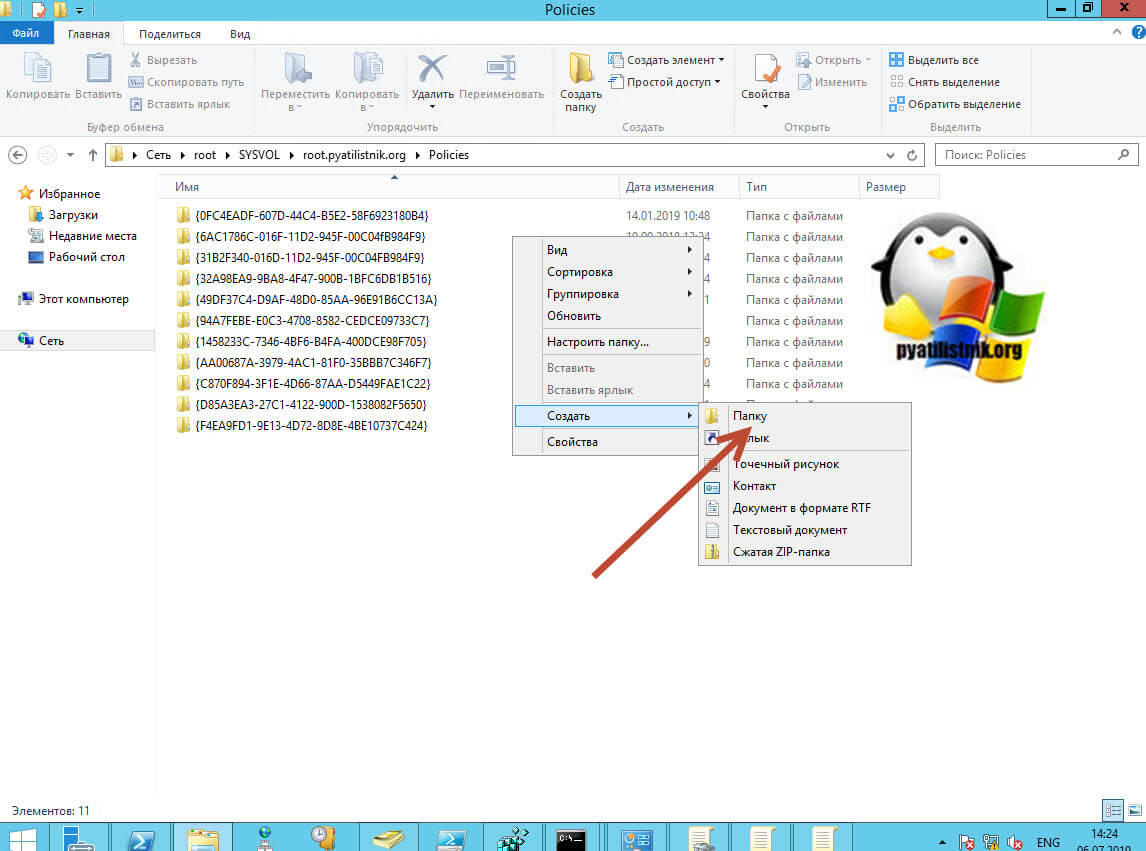

На DC нам нужно создать новую папку PolicyDefinitions по пути:

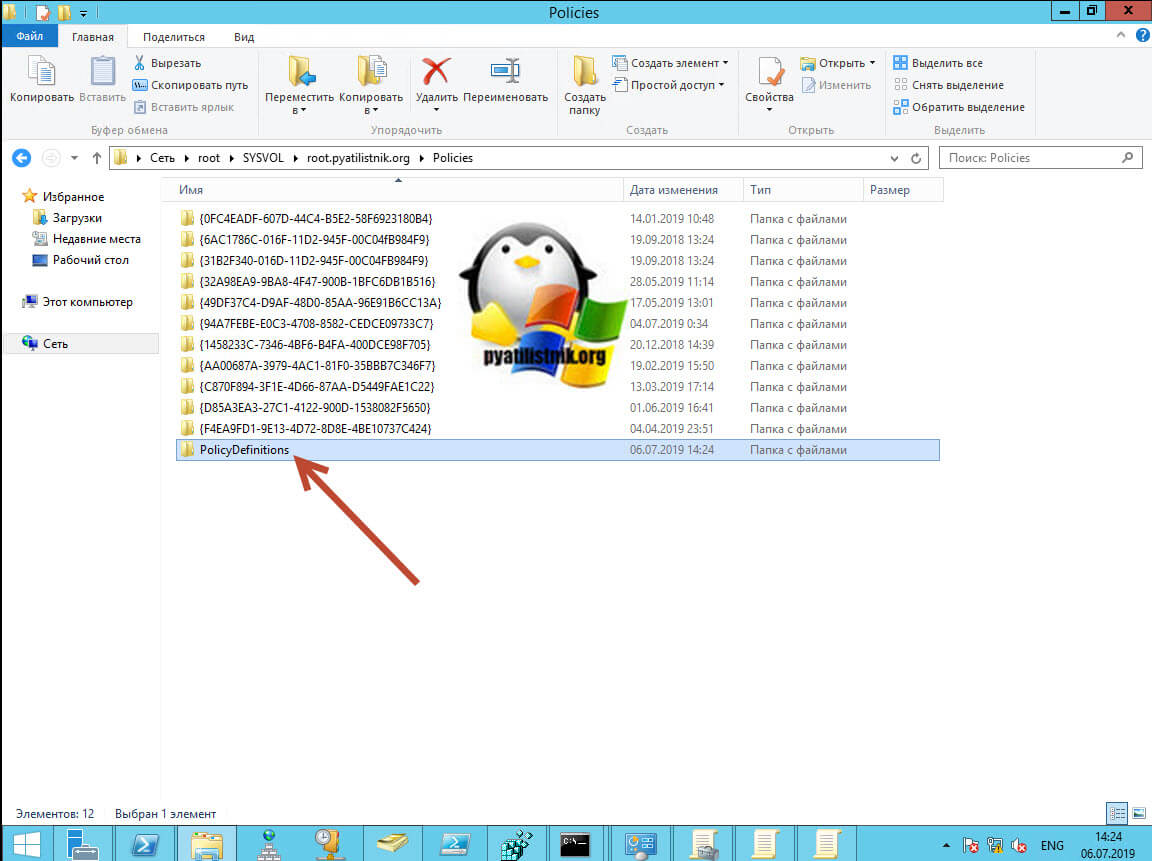

Создаем тут новую папку с именем PolicyDefinitions.

То же самое можно выполнить и через командную строку, введя вот такую команду:

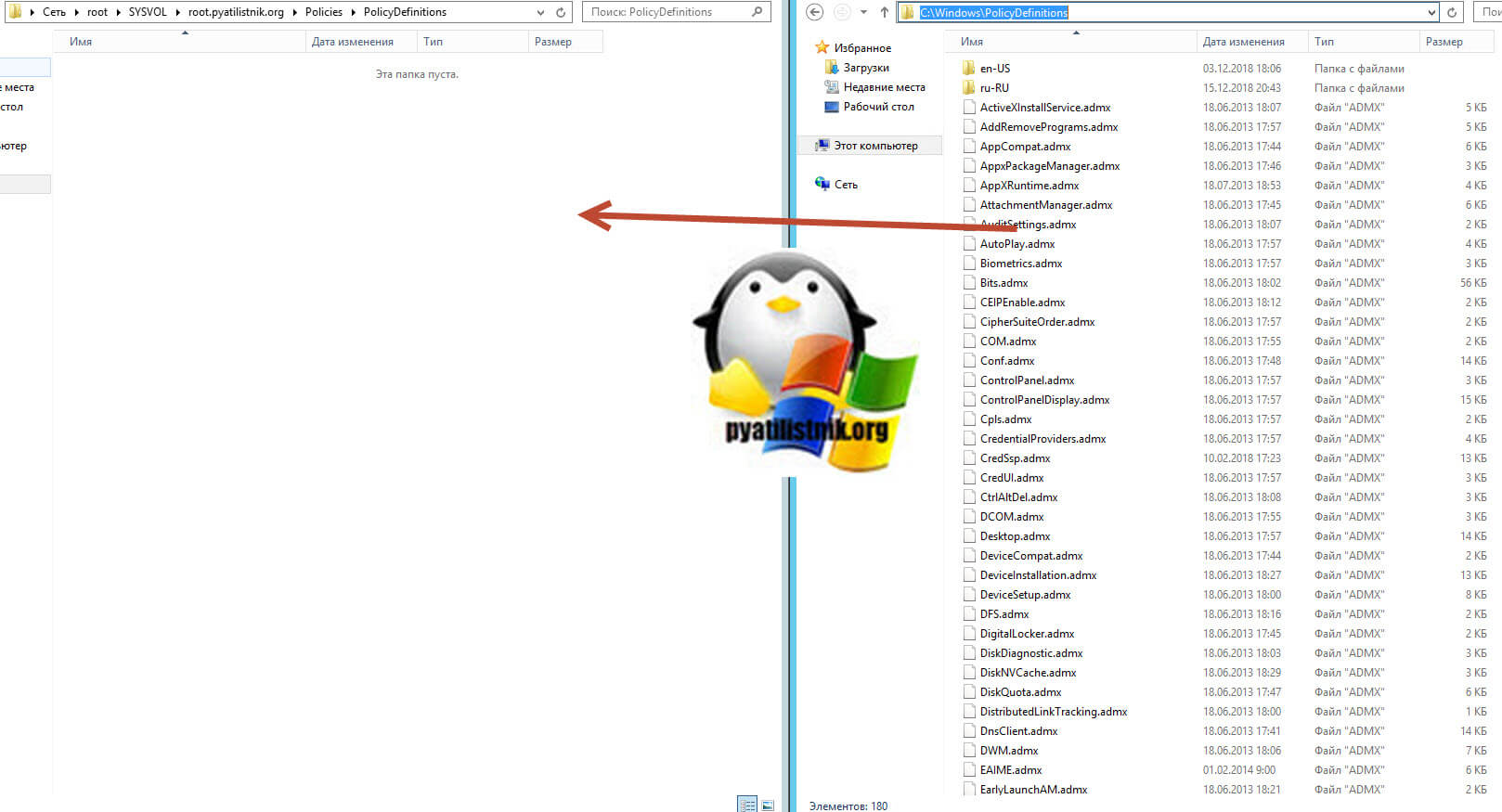

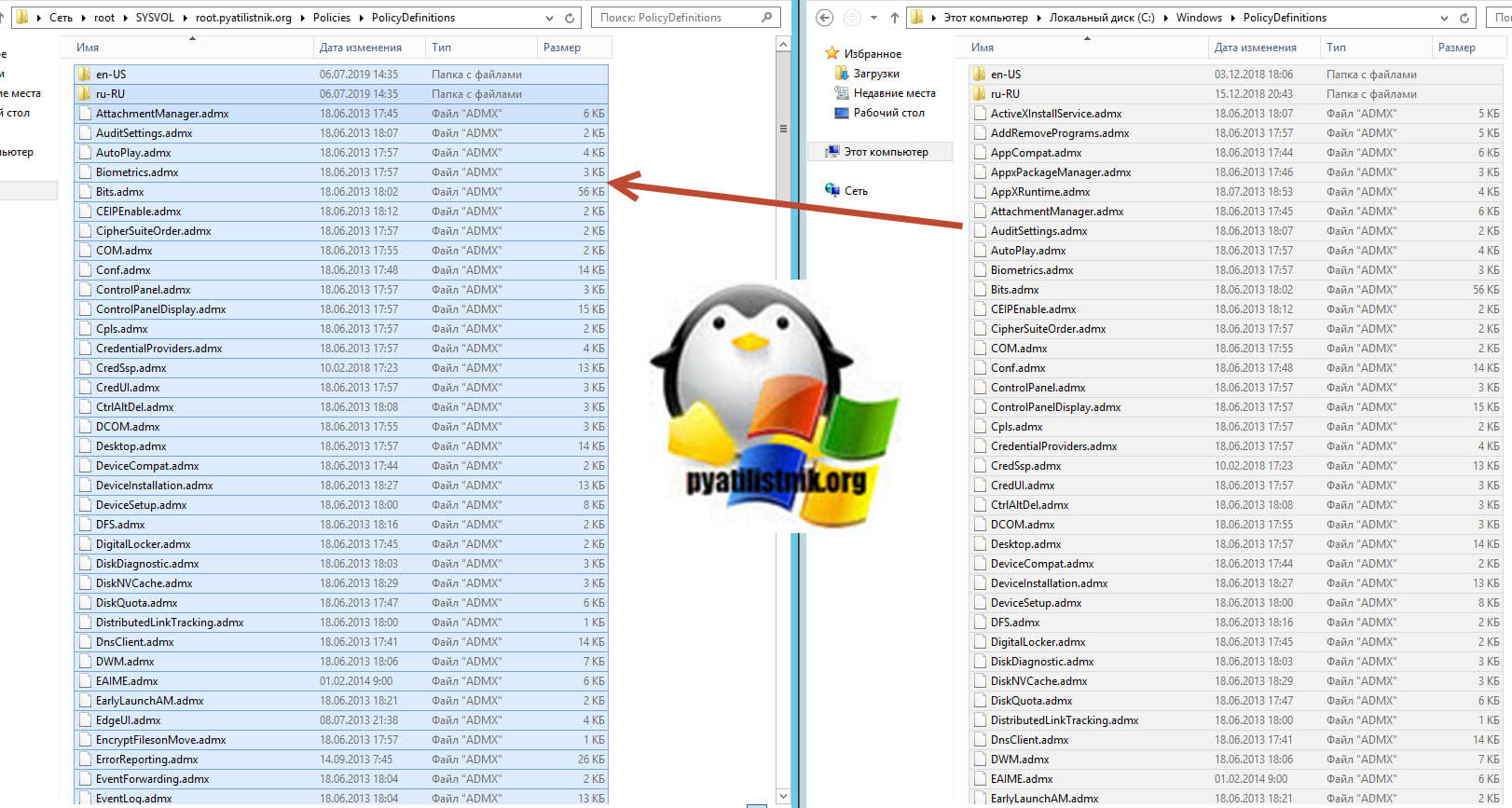

Далее нам нужно скопировать все наши файлы ADMX и ADML в центральное хранилище. Напоминаю, что каждая операционная система имеет свои административные шаблоны, Windows 7 свои, Windows 8.1 свои, Windows Server 2012 R2 свои. Так как у меня мой тестовый контроллер домена находится на Windows Server 2012 R2, то я начну с него. Откройте папку C:WindowsPolicyDefinitions и скопируйте ее содержимое в виде ADMX файлов и языковых пакетов в нашу новую папку \rootSYSVOL

oot.pyatilistnik.orgPolicies PolicyDefinitions. Выделяем нужные файлы и переносим их в папку PolicyDefinitions.

В итоге мои административные шаблоны от Windows Server 2012 R2 попали в мое центральное хранилище GPO.

Как добавить самые свежие версии административных шаблонов

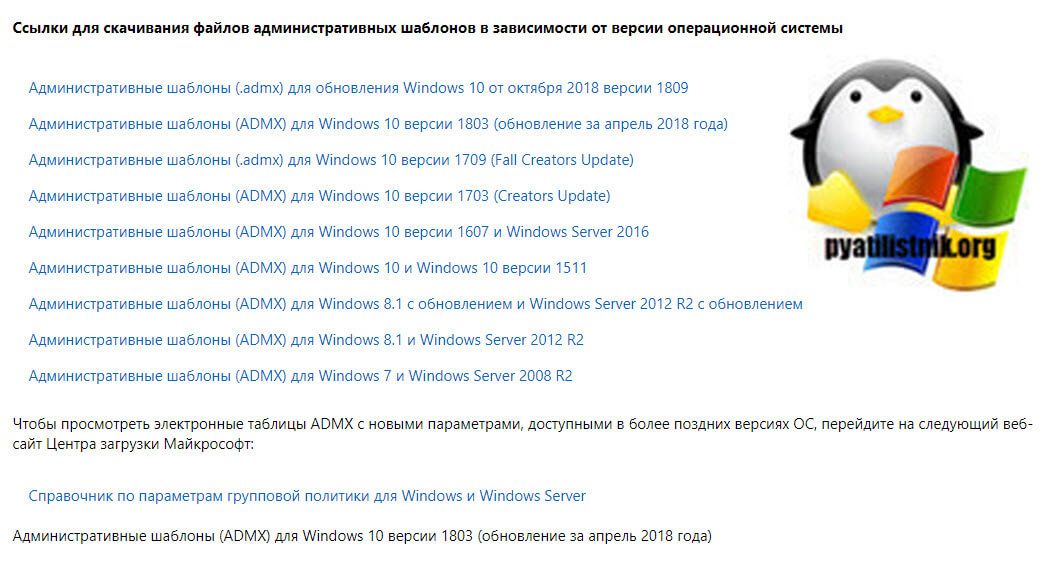

Чтобы иметь возможность добавить самые последние версии ADMX файлов, у вас есть два пути:

- Первый это установить нужную операционную систему, обновить ее полностью, и после это уже скопировать ее содержимое из папки C:WindowsPolicyDefinitions в вашу папку центрального хранилища административных шаблонов.

- Второй путь, это быстро скачать самые свежие версии с сайта Microsoft и просто все установить, мне кажется, что второй путь самый простой и быстрый.

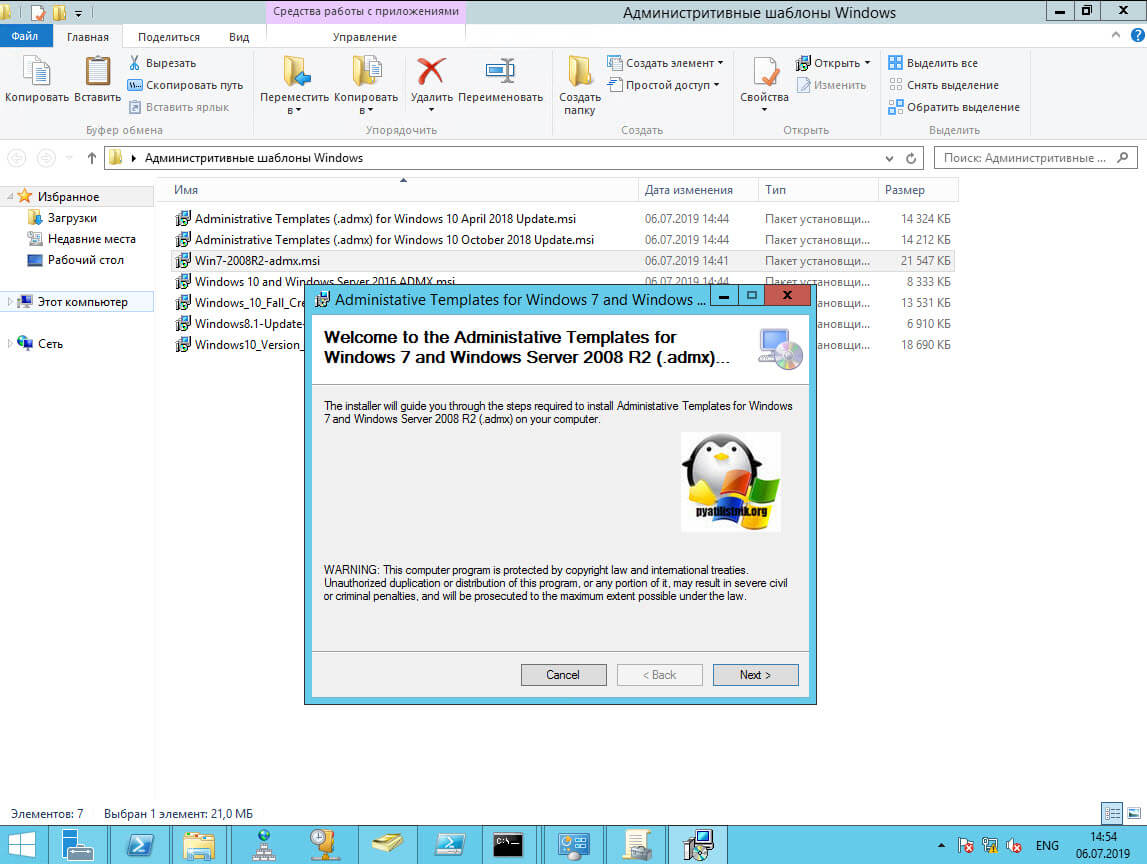

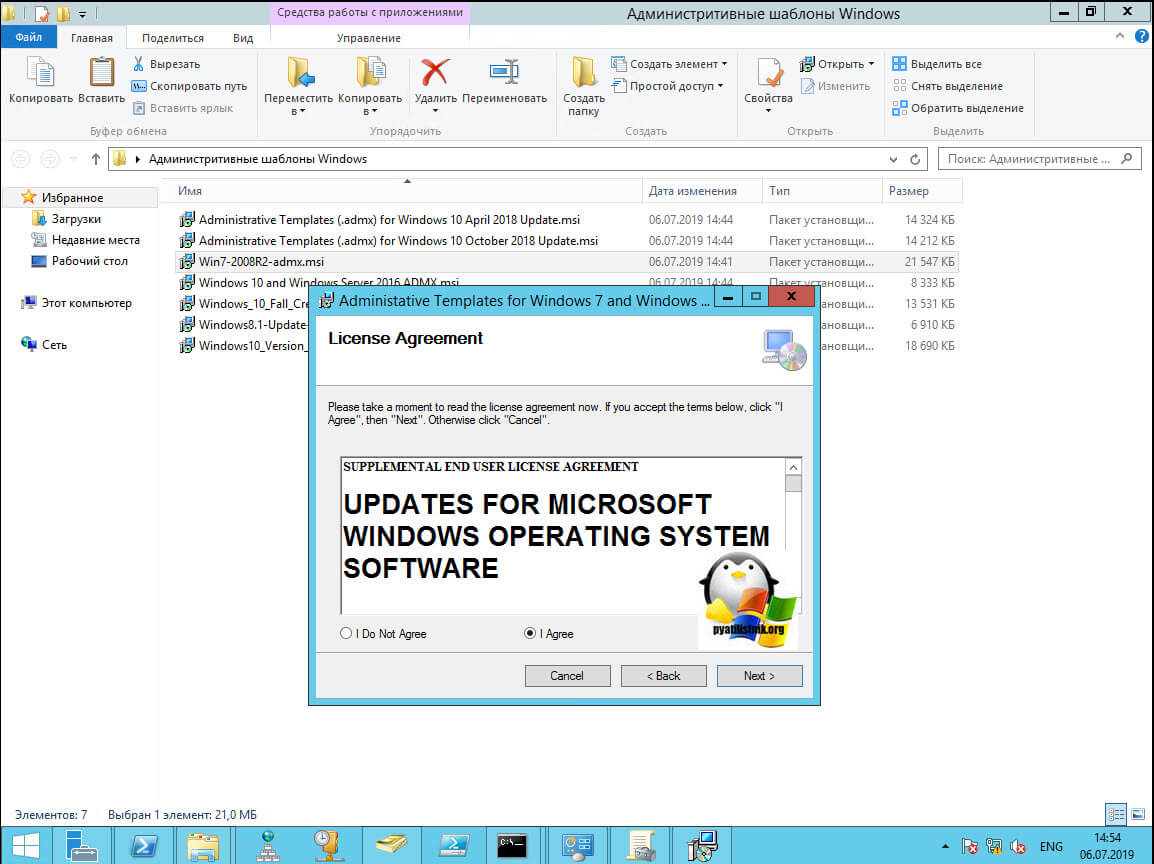

Начинаем установку нужных вам административных шаблонов.

Принимаем лицензионное соглашение

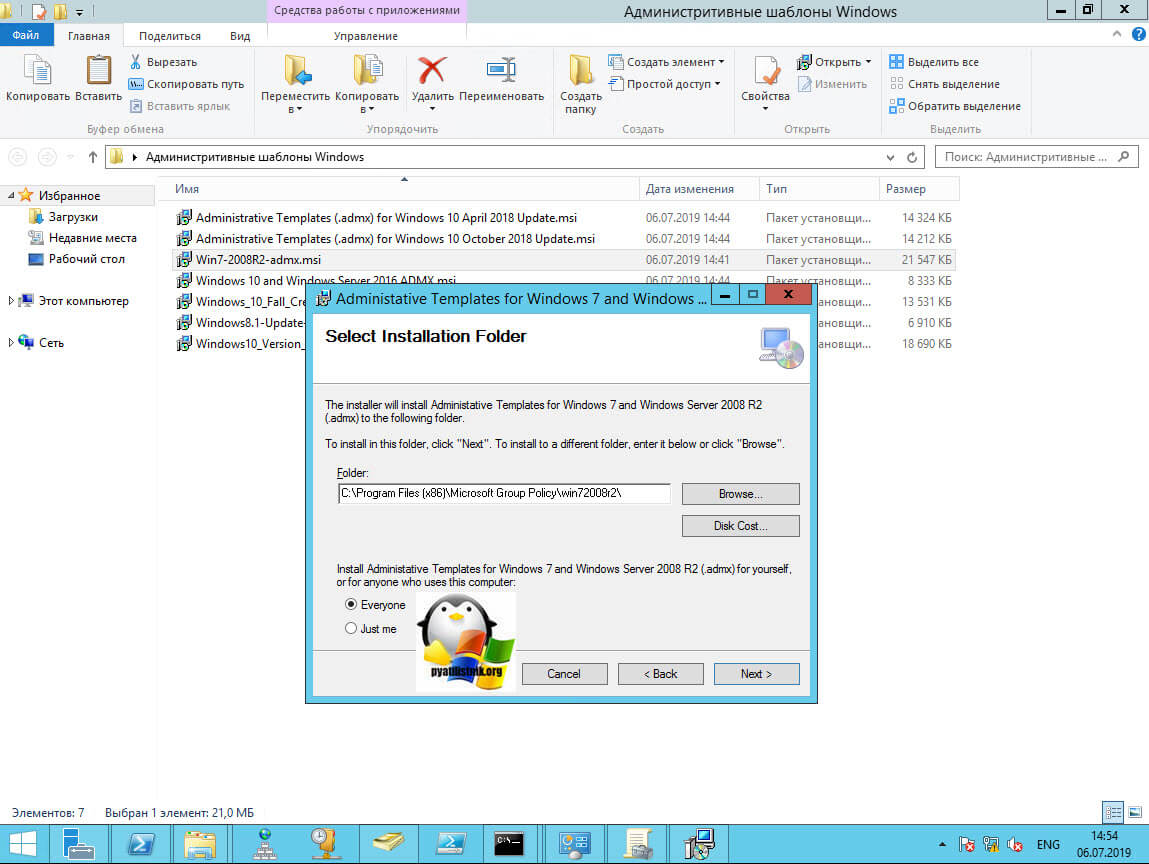

Обращаем на каталог установки ваших административных шаблонов, именно из данного расположения вы будите копировать в вашу новую папку PolicyDefinitions

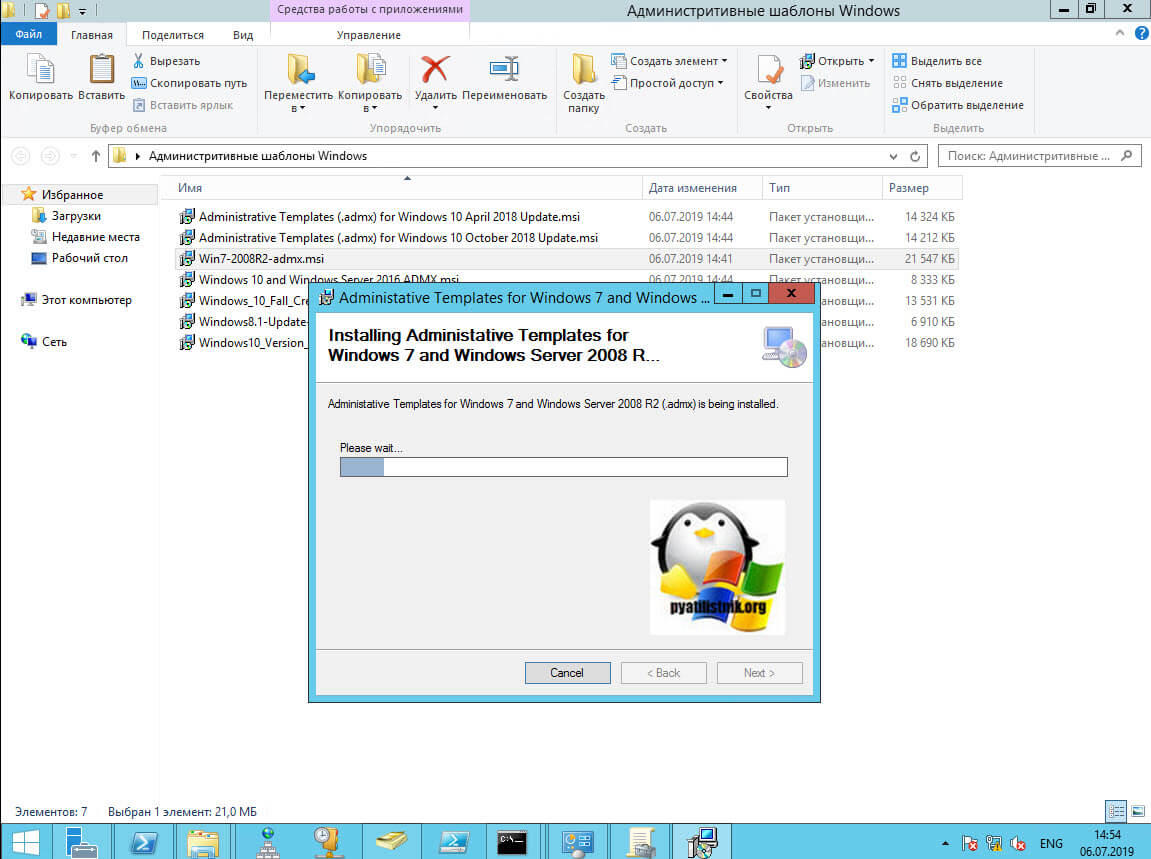

Не длительный процесс установки.

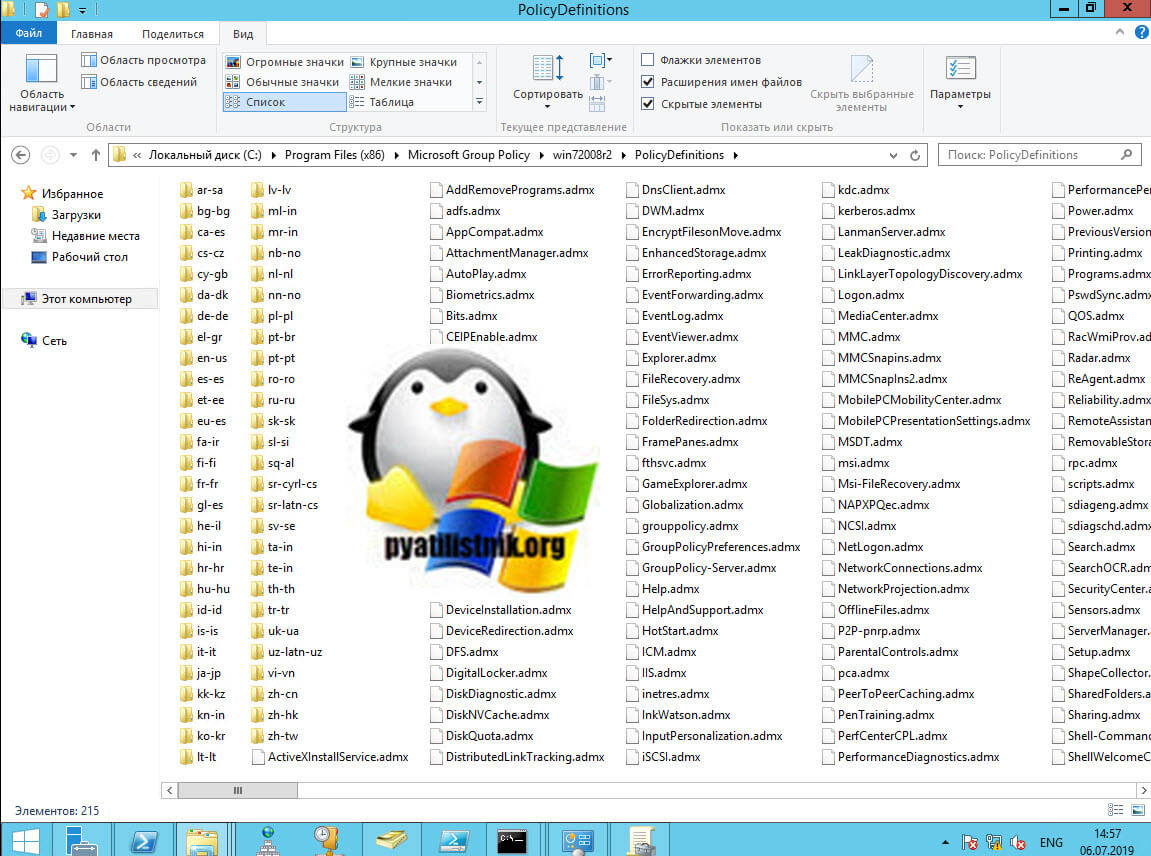

Выделяем нужные языки и файлы ADMX и копируем их к вам в центральное хранилище.

Теперь если попробовать отредактировать любой объект GPO вы увидите уже такую надпись: "Административные шаблоны: определения политик (ADMX-файлы) получены из центрального хранилища"

В очередной статье из цикла «конспект админа» мне хотелось бы освежить в памяти несколько нюансов использования групповых политик. Заодно поразвлекаемся с созданием своих шаблонов и с автоматизацией работы с этими самыми политиками.

Я не буду рассказывать, что такое групповые политики, и остановлюсь лишь на основных моментах, которые стоит иметь в виду при работе с ними.

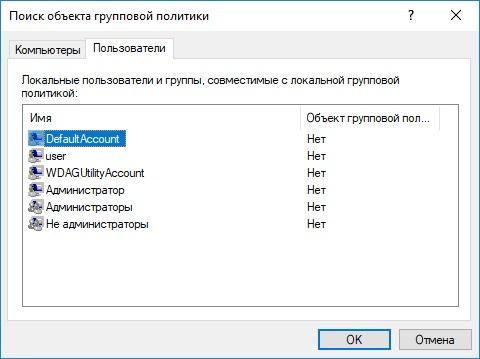

В системах Windows помимо доменных существуют и локальные групповые политики ― управлять ими можно при помощи оснастки gpedit.msc на системах редакции Professional и выше. Часто считается, что без домена можно настраивать локальные групповые политики только для всех пользователей на компьютере. Это не совсем верно ― с выходом Windows Vista появилась возможность использовать множественную локальную групповую политику или MLGPO. Этот механизм позволяет настраивать отдельные политики для разных пользователей.

Добраться до него можно через вызов консоли mmc: при добавлении оснастки «Управление объектами групповой политики» нажать кнопку «Обзор». Далее на вкладке «Пользователи» уже можно выбрать конкретного пользователя или группу «Администраторы» и «Не администраторы». К сожалению, управление для группы пользователей не реализовано.

Управление групповой политикой для отдельных пользователей.

Бывало и так, что на отдельностоящем терминальном сервере разворачивали Active Directory только для того, чтобы отдельному пользователю настроить поведение драйвера для EasyPrint. Не надо так.

При добавлении доменных групповых политик стоит помнить про порядок их применения ― политика, примененная последней, будет обладать наивысшим приоритетом (да и на собеседованиях часто спрашивают).

Итак, предположим, что у нас есть компьютер в домене и четыре групповые политики: локальная на этом компьютере; политика на подразделение, в котором находится компьютер; политика на домен и политика на лес. Порядок их применения будет следующим:

- Локальная групповая политика.

- Групповая политика сайта.

- Групповая политика домена.

- Групповая политика верхнего подразделения.

- Групповая политика дочернего подразделения.

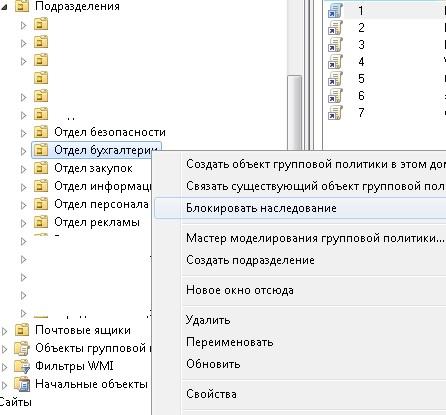

То есть чем ближе к объекту, тем приоритетнее, за исключением локальной групповой политики. Если надо отключить применение вышестоящих политик, то ставьте блокировку наследования.

Блокировка наследования.

Любую групповую политику можно условно разделить на две конфигурации ― пользователя и компьютера. Обычно политики с настройками компьютеров назначаются на подразделение, в котором находятся компьютеры. А политики с настройками пользователей ― на пользователей.

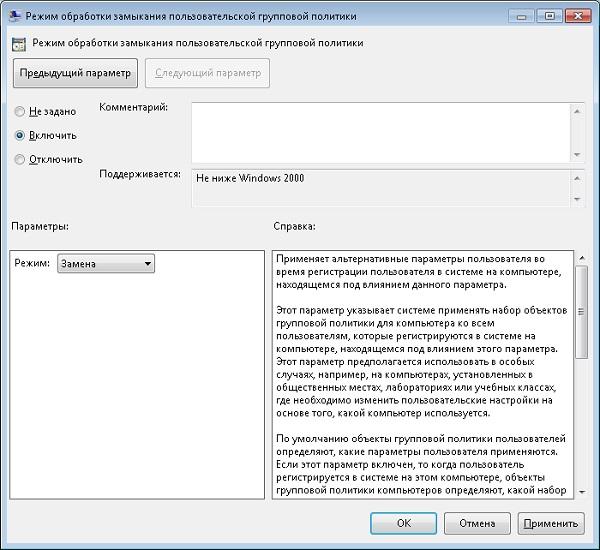

Если надо применить настройки компьютера к подразделению с пользователями и наоборот, используют так называемое замыкание групповой политики. Например, такая настройка пригодится, когда нужно применить специфические политики к пользователям для работы на терминальных серверах.

Работа замыкания настраивается непосредственно в политике ― «Настройка компьютера ― Административные шаблоны ― Система ― Режим обработки замыкания пользовательской групповой политики». Подробнее про механизм уже писали в статье про использование MergeReplace в GPO. Я лишь добавлю, что режим замыкания групповой политики ― тоже частый вопрос на собеседовании.

Настройка замыкания групповой политики.

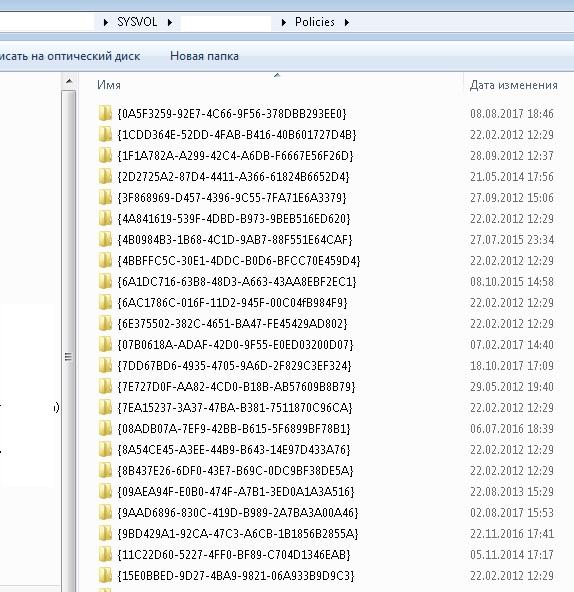

Физически доменные групповые политики находятся в папке SYSVOL на контроллерах домена. Папка реплицируется между контроллерами. Каждая групповая политика выглядит как папка с именем в виде GUID.

Групповые политики домена.

Правила фильтрации, настраиваемые через редактор групповой политики, соответствуют настройкам прав NTFS на соответствующую подпапку.

Говоря о правилах фильтрации, нельзя не упомянуть обновление MS16-072, которое «сломало» групповые политики. Теперь для того чтобы работали правила фильтрации, надо добавлять к каждому фильтру правило «на чтение», но не «на применение» группе Domain Computers.

В каждой папке с групповой политикой существуют подпапки Machine и User, соответствующие настройкам пользователя и компьютера. Если углубиться в подпапки, можно легко понять структуру групповой политики:

- В корне папки находится файл GPT.ini с настройками групповой политики, такими как ее название.

- В подпапках Machine и User сидят файлы registry.pol с настройками соответствующих веток реестра.

- По пути MicrosoftWindows NTSecEdit можно найти шаблон настроек безопасности ― GptTmpl.inf.

- В подпапке Preferences находятся предпочтения групповых политик, представляющие из себя подпапки с файлами xml.

- В подпапке Applications сидят дистрибутивы для развертывания через групповые политики.

- В папке Scripts находятся скрипты на logonlogoff для пользователя и startupshutdown для компьютера.

- В папке Documents and Settings есть настройки перенаправления пользовательских папок.

- Наконец, в папке Adm находятся устаревшие шаблоны групповой политики.

Подробнее про структуру можно почитать в материале Group Policy Basics, поэтому перейдем сразу к шаблонам.

По сути своей административные шаблоны ― это специальные файлы с инструкциями по изменению клиентского реестра (ветки HKCU или HKLM) и настройками отображения изменяемых параметров через «Управление групповой политикой». В принципе, реестр можно менять и через «Предпочтения групповых политик». Но разница здесь не только в красивом интерфейсе.

| Способ изменения реестра | Как ведет себя при удалении политики со стандартными настройками | Можно ли изменить параметр вручную | Можно ли изменить параметр через приложение |

| Шаблоны | Параметр реестра восстанавливается на значение «по умолчанию», если настройки по умолчанию есть в шаблоне | – | – |

| Предпочтения политик | Параметр реестра не изменяется | + | + |

Сравнение предпочтения групповых политик и административных шаблонов.

Другими словами, настройка реестра через шаблоны групповых политик более строгая. Тогда как настройка через предпочтения групповых политик напоминает периодическое применение reg-файла. Конечно, предпочтения позволяют не только менять параметры реестра, но и довольно гибко настраиваются. Тем и ценны.

Это актуально при изменении ветки Policies, и настраиваемое приложение должно хранить свои настройки в реестре. Простое изменение параметров через Предпочтения и Шаблоны будет работать схожим образом, только шаблоны могут оказаться удобнее.

До появления Windows Vista2008 в качестве шаблона групповых политик брали исключительно стандарт .adm. Будучи с простой структурой, которую было легко редактировать вручную, этот стандарт обладал и рядом недостатков:

- Для каждого языка приходилось создавать отдельный файл шаблона.

- Файл шаблона физически находился в папке с групповой политикой. При использовании одного и того же шаблона он сохранялся в каждую папку, что увеличивало занимаемое место и время репликации.

- Не поддерживались мультистроковые параметры и параметры QWORD.

На замену устаревшему стандарту появился новый. Новые шаблоны представляют собой два файла: сам шаблон, не зависимый от языка ― .admx и языковой «пакет» к нему ― файл .adml. Теперь шаблоны можно «положить» в центральное хранилище, и обращаться к нему, не плодя одинаковые файлы в папке SYSVOL.

Не обошлось без ложки дегтя ― теперь содержимое файла представляет собой популярный в индустрии формат XML. И создавать новые шаблоны в блокноте стало уже не так удобно.

Под большинство параметров, которые могут понадобиться, шаблоны уже существуют. Кроме того, многие производители приложений выпускают свои административные шаблоны. Вот несколько примеров:

Если возникает необходимость разработать и внедрить свой административный шаблон, то самый простой вариант ― это создать старый файл .adm и сконвертировать его в admx специальной утилитой. Вариант посложнее ― начинать сразу с .admx.

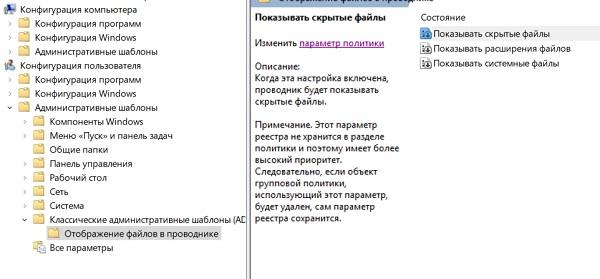

Для начала разберем простой пример. Создадим шаблон групповой политики, который позволит нам включать и выключать отображение скрытых и системных файлов, а заодно и отображение расширений.

Сразу скажу, что это можно провернуть через «Предпочтения групповых политик» ― в параметрах панели управления ― опции папки. Но мы легких путей не ищем и заодно не хотим, чтобы параметры отображения можно было менять вручную.

За необходимые нам параметры отвечают три ключа в реестре:

- SoftwareMicrosoftWindowsCurrentVersionExplorerAdvancedHidden.

- SoftwareMicrosoftWindowsCurrentVersionExplorerAdvancedHideFileExt.

- SoftwareMicrosoftWindowsCurrentVersionExplorerAdvancedShowSuperHidden.

Разберем подробнее синтаксис файла.

- CLASS. Может принимать значение USER или MACHINE ― в зависимости от класса будет изменятся ветка реестра HKCU или HKLM соответственно.

- CATEGORY. Строка, в которой задается имя «папки» политики.

- POLICY. В строке задается название конкретной политики ― у нас таких будет три.

- KEYNAME. Путь в реестре к изменяемым параметрам.

- EXPLAIN. Отсылка к «переменной» с объяснением настройки.

- VALUENAME. Название изменяемого параметра в реестре.

- VALUEON**VALUEOFF**. Значение, которое будет принимать параметр при включении и выключении его в политике.

- [strings]. Секция со значениями переменных, которые я использовал для текстовых строк. Можно их не использовать, но тогда могут быть проблемы из-за русского языка.

Помимо задействованных опций есть и другие, например:

- EDITTEXT. Текстовое поле для ввода.

- NUMERIC. Поле для ввода цифр.

- CHECKBOX. Список, где можно отмечать параметры «галочками».

- COMBOBOX. Список с «переключателем»

- DROPDOWNLIST. Выпадающий список.

- LISTBOX. Список для ввода нескольких элементов.

Подробнее со всеми параметрами можно ознакомится в разделе MSDN ADM Format.

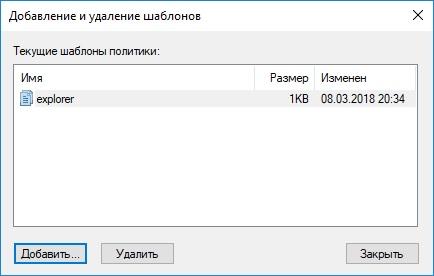

Установить новый шаблон не просто, а очень просто ― достаточно щелкнуть правой кнопкой мыши по пункту «Административные шаблоны», выбрать «Добавление и удаление шаблонов» и добавить наш свежесозданный шаблон.

Добавленный шаблон.

После установки шаблона он отобразится в ветке «Классические административные шаблоны».

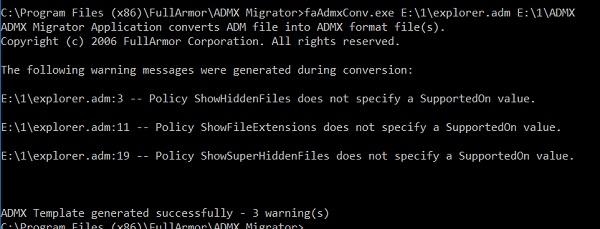

Теперь можно сконвертировать наш шаблон в .admx с помощью утилиты faAdmxConv из ADMX Migrator.

Конвертируем шаблон.

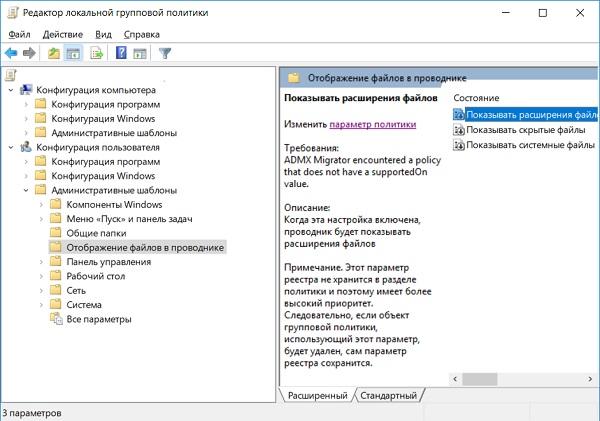

После конвертации получившийся шаблон .admx и папку Ru-ru с файлом локализации .adml нужно скопировать в папку %Systemroot%PolicyDefinitions для локальной политики или в папку SysvolPolicyDefinitions на контроллере домена.

Установленный шаблон .admx.

Действительно, xml в новом формате читается чуть хуже, чем старый .adm. Для облегчения работы с новым форматом в поставке ADMX Migrator есть утилита faAdmxEditor.msc. Помимо этой утилиты есть и скрипты для конвертации reg-файлов в шаблоны, и сторонние платные утилиты.

Конечно же, можно обойтись без вот-этого-всего и разобраться самостоятельно ― оставлю это в качестве домашнего задания. Благо на портале MSDN есть подробное описание XML-схемы, и есть неплохие материалы с примерами в сети. Например, «Административные шаблоны групповой политики».

Теперь перейдем к автоматизации.

Работать с групповыми политиками из командной строки довольно тоскливо. Основных инструментов можно выделить три.

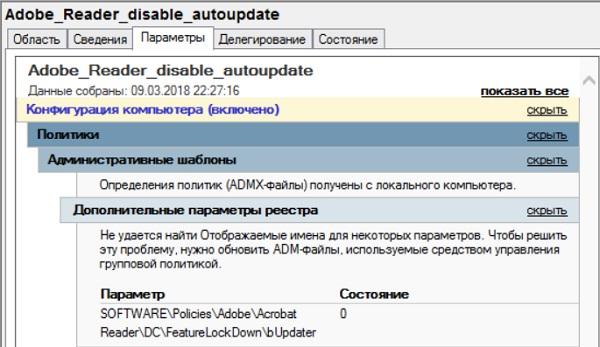

PowerShell. Есть набор командлетов для резервного копирования, восстановления и управления групповыми политиками. Создание новых политик ограничено ― можно лишь изменять реестр. Впрочем, в большинстве случаев и этого достаточно. В качестве примера создадим групповую политику, которая отключит автоматическое обновление Adobe Reader DC.

За отключение автоматического обновления отвечает ключ реестра bUpdater в ветке [HKEY_LOCAL_MACHINESOFTWAREPoliciesAdobeAcrobat ReaderDCFeatureLockDown]. Установив параметр в 0, мы отключим опцию.

Создание групповой политики на PowerShell будет выглядеть так:

Свежесозданная групповая политика.

Полный список и описание командлетов доступны в материале Technet Group Policy Cmdlets in Windows PowerShell.

Интерфейс COM к GPMC (консоли управления групповой политикой). Способ позволяет сделать с политиками многое, на любом языке программирования, поддерживающим COM-интерфейсы. К сожалению, популярность он не приобрел и примеров в сети довольно мало, несмотря на богатое описание методов интерфейса на портале MSDN. Немногочисленные примеры использования доступны для загрузки в галерее Technet.

LGPO.exe. Не так давно Microsoft заменил набор утилит для работы с локальными групповыми политиками на единую утилиту. Скачать ее можно на официальном сайте. Утилита удобна для копирования и развертывания локальных групповых политик. Заявлена и поддержка MLGPO. Создавать свои политики тоже можно. Также программа удобна для создания и изменения файлов реестра registry.pol. Для примера изменим локальную групповую политику, добавив в нее отключение обновления несчастного Acrobat Reader DC.

Сделаем бэкап локальной групповой политики командой

В папке C:Temp появится подпапка с GUID по структуре схожая с доменными групповыми политиками:

Теперь развернем registry.pol в текстовый файл:

Синтаксис текстового файла очевиден. Добавим в него значения реестра для отключения автоматического обновления «Акробата»:

Добавленный в файл параметр реестра.

Теперь останется завернуть наш reg.txt обратно в registry.pol и импортировать изменившийся файл обратно в локальную групповую политику:

Все эти махинации, конечно же, можно завернуть в один скрипт и использовать для массового изменения локальной групповой политики привычным инструментом для запуска команд на удаленных компьютерах. Подробнее про методы запуска команд можно почитать в нашей статье «1000++ способ запуска команд на удаленном компьютере».

Конечно же, зная структуру доменной групповой политики, ничто не мешает сделать удобный именно вам инструмент для создания и управления политиками. Поделитесь в комментариях, есть ли у вас свои способы настройки реестров пользовательских машин?