Содержание

Использование ВПН позволяет шифровать и перенаправлять интернет-трафик. Требуется это для обхода различных сетевых блокировок, обеспечение приватности в ходе пребывания в Глобальной паутине и в ряде других задач. Браузер Тор по своим функциям со всем этим справляется и без дополнительного софта. Но дополнительная безопасность никому не повредит. Поэтому давайте же разберемся, как включить VPN в Tor Browser.

Подробности

В действительности в данном интернет-обозревателе попросту не предусмотрено каких-либо опций, которые отвечают за активацию ВПН. Соответственно, с помощью одного только Тора желаемого добиться не получится. Придется воспользоваться сторонним софтом.

Существует множество программ подобного толка, но мы рассмотрим все на примере удобной утилиты SoftEther. И начнем, пожалуй, с ее инсталляции:

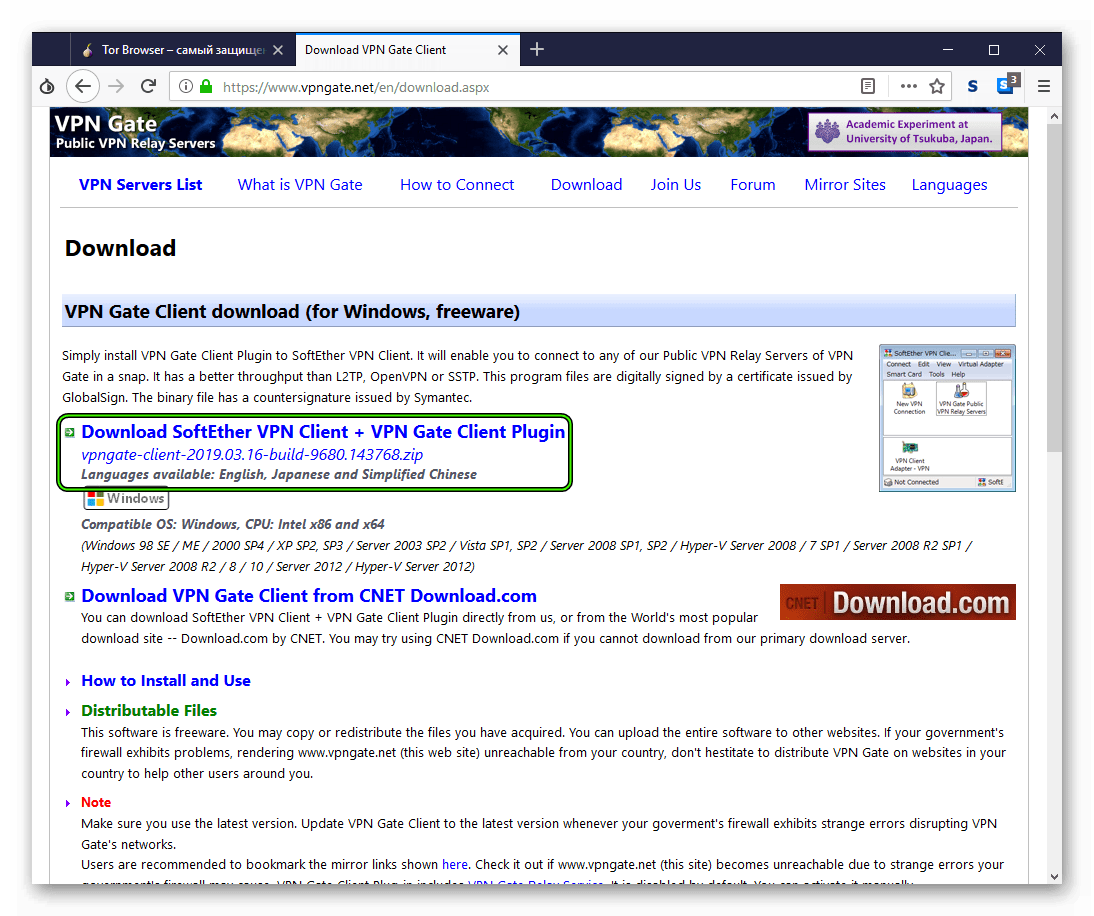

- Откройте страницу https://www.vpngate.net/en/download.aspx.

- Кликните на верхнюю ссылку «DownloadSoftEther…».

- Сохраните предложенный архив на компьютере или ноутбуке.

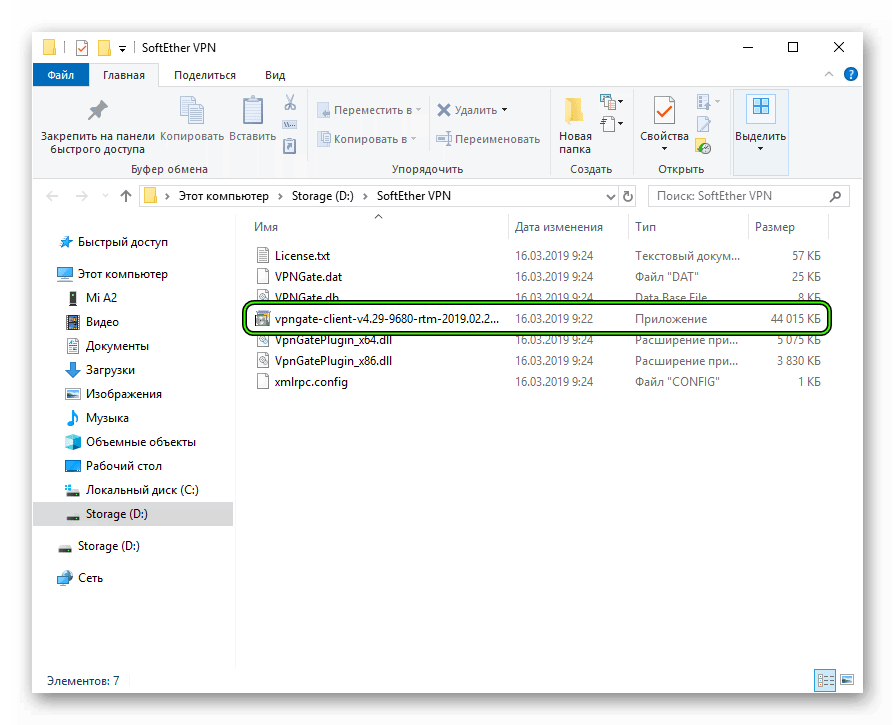

- По завершении загрузки извлеките его в удобный каталог.

- Перейдите в него через любой файловый менеджер, например, встроенный Проводник Windows.

- Откройте здесь исполняемый файл (расширение – exe).

- Дважды нажмите на «Далее».

Завершение

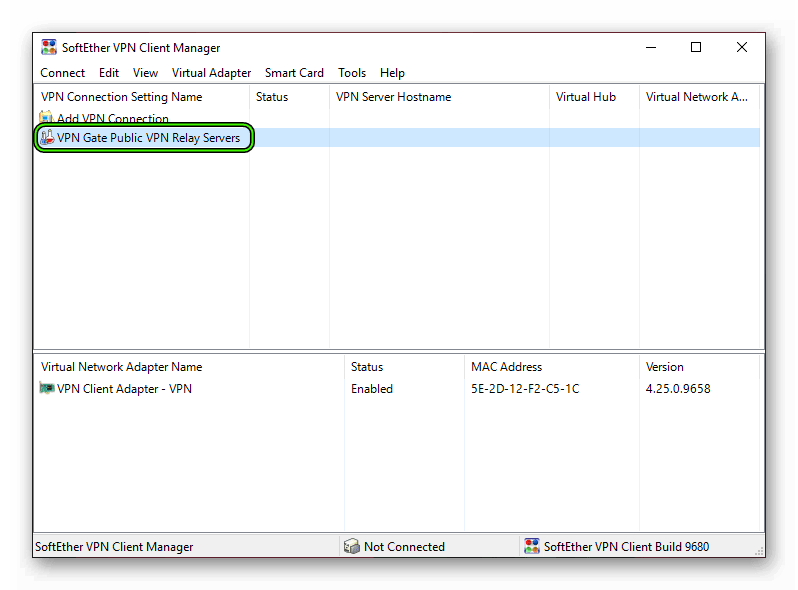

Программа спустя некоторое время запустится, вручную это делать не нужно. Остается только подключиться к подходящему ВПН-серверу. Воспользуйтесь следующим руководством:

- Дважды кликните по показанному на изображении пункту:

- Выберите подходящий сервер и нажмите «Connectto…».

- При появлении каких-либо настроек сразу же соглашайтесь, ничего менять не нужно.

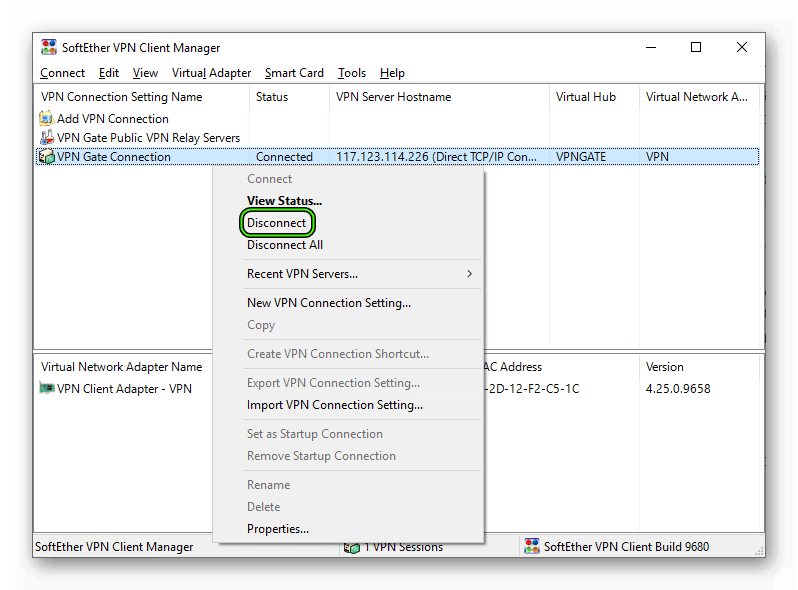

А для отключения щелкните ПКМ на новый пункт и выберите Disconnect.

Технологии TOR разработаны специально для защиты и создания анонимности виртуальной деятельности пользователя. К таким разработкам относится и Тор Браузер. Методика обеспечения конфиденциальности заключается в шифровании каналов передачи данных, подмене входящих и исходящих IP-узлов на теневые. Работа с таким софтом позволяет пользователю оставаться незамеченным и не оставлять никаких следов пребывания в сети. У Тор есть определённые условия, которые пользователю рекомендуется соблюдать:

- Не устанавливать сторонние расширения;

- Не включать скрипты;

- Не скачивать данные напрямую на устройство;

- Не изменять сетевые параметры.

Выполнение одного из вышеуказанных действий может привести к снижению или полному нивелированию анонимизации. Если пользователю без видео и обмена данными не обойтись, на помощь может прийти дополнительные VPN ресурсы. О том, что такое Virtual Private Network, где найти vpn для Tor Browser и как скачать vpn tor браузер для компьютера описано далее.

Virtual Private Network

Приватная виртуальная сеть используется как дополнительная надстройка к установленному интернет соединению. ВПН обеспечивает шифровку существующего сетевого канала и выполняет следующие функции:

- Подменяет реальный IP на другой с иностранной локацией;

- Шифрует соединение для отсечения отслеживания истории посещения сайтов;

- Разблокирует локальные ограничения по поиску и посещению сайтов, форумов, блогов, социальных сетей;

- Позволяет работать с незнакомыми сетевыми каналами (например, wi-fi в аэропорту);

- Может быть установлен на любую операционную систему.

VPN для Tor

Выбор тор ВПН браузеров и других продуктов в сети довольно обширный, но пользователю важно выбрать софт, который будет эффективно дополнять TOR-функции. Ключевым критерием выбора послужит наличие версия для нескольких операционных систем.

Если найденный в сети продукт предназначен только для ОС Windows (к примеру), это означает, что он либо в разработке и имеет множество ограничений, либо функционально слабый.

Перечень проверенных и эффективных VPN-надстроек представлен ниже:

- ExpressVPN (работает на Windows, Mac, Linux, iOS, Android);

- Globus Browser;

- Sproot (Windows, Mac, iOS, Android);

- Whonix (Windows, Linux, OS X).

- Зайти на страницу выбранного продукта;

- Найти конфигурацию своей ОС;

- Нажать кнопку «Загрузить»;

- Установить вспомогательные софты (смотреть ссылки ниже по установке);

- Сохранить на устройстве;

- Выполнить запуск и установку.

Инструкции по установке и настройке систем представлены ниже:

- На официальных сайтах разработчиков;

- В onion-сети;

Процесс подключения

Механизм подключения должен усиливать, а не компрометировать безопасность, следовательно, разработчики рекомендуют придерживаться такой последовательности подключения:

ВПН зашифровывает исходящий IP-адрес, а далее Тор принимает шифровку и передаёт её по множеству теневых IP. Такой порядок повышает анонимность и исключают возможность вычисления локации пользователя.

Предпосылки использовать Tor и VPN одновременно

К фундаментальным проблемам можно отнести централизацию большинства VPN решений. Контроль за VPN сетью находиться в руках её владельца, пользуясь VPN вы должны полностью понимать политику сервиса в области раскрытия данных и хранения логов, внимательно читать соглашение об оказании услуг.

Пример из жизни, в 2011 году ФБР арестовала хакера Cody Kretsinger, который пользовался достаточно известным британским сервисом HideMyAss для взлома Sony. Переписка хакера в IRC попала в руки федералов, даже не смотря на то, что сервис в своём лицензионном соглашении утверждает, что они собирают только общую статистику и не записывают IP-адреса клиентов и их трафик.

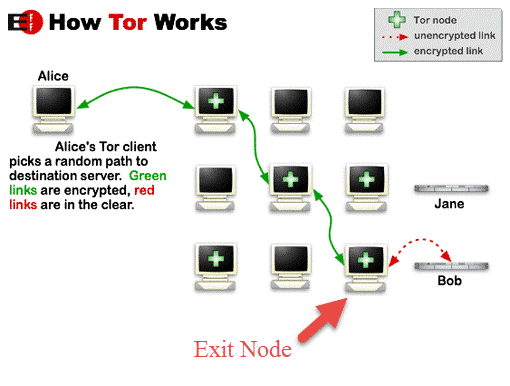

Казалось бы, сеть Tor, как более надежное и децентрализованное решение должна помочь избежать подобных ситуаций, но и тут не обошлось без подводных камней. Проблема в том, что каждый может запустить свой выходной узел Tor. Трафик пользователей проходит через такой узел в незашифрованном виде, что позволяет владельцу выходного узла злоупотреблять своим положением и анализировать ту часть трафика которая проходит через подконтрольные ему узлы.

Это не просто теоретические выкладки, в 2016 году ученые из университета Northeastern опубликовали исследование в котором всего за 72 часа нашли 110 вредоносных выходных узлов, шпионящих за пользователями анонимной сети. Логично предположить, что таких узлов на самом деле больше, а учитывая общее небольшое количество узлов (всего около 7000 на июнь 2017) ничто не мешает соответствующим организациям анализировать значительную часть Tor трафика.

Также много шуму наделала недавняя история с эксплойтом для браузера Firefox который ФБР использовала для деанонимизации пользователей Tor. И хотя разработчики активно работают над устранением подобных проблем, никогда нельзя быть уверенным в том, что не существуют уязвимости не известные широкой общественности.

Не смотря на то, что Tor предполагает более высокий уровень анонимности чем VPN, за это приходится платить скоростью соединения, невозможностью использовать p2p сети (Torrent, Gnutella) и проблемы с доступом к некоторым ресурсам интернет, так как часто админы блокируют диапазон IP адресов Tor.

Хорошая новость заключается в том, что можно совместно использовать обе технологии с целью нивелировать недостатки каждой и добавить дополнительный уровень безопасности, конечно за это придется заплатить еще большим снижением скорости. При этом важно понимать, что существует два варианта связки VPN и Tor, подробно остановимся на достоинствах и недостатках каждого.

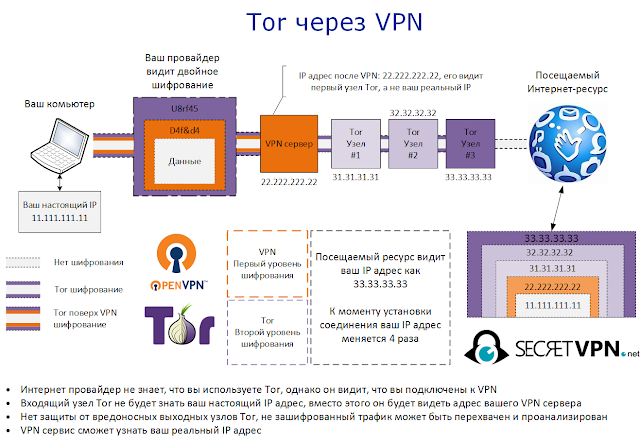

Tor через VPN

В такой конфигурации вы сначала подключаетесь к VPN серверу, а потом используете сеть Tor поверх VPN соединения.

Это именно то, что происходит, когда вы запускаете Tor браузер или защищенную ОС Whonix (для большей безопасности) в системе с уже подключенным VPN. При этом очевидно, что ваш внешний IP будет принадлежать диапазону сети Tor.

Достоинства Tor через VPN:

- Ваш провайдер не будет знать, что вы используете Tor (однако он будет видеть, что вы подключены к VPN), в некоторых ситуациях это может помочь избежать атаки по времени (см. ниже).

- Входящий узел Tor не будет знать ваш настоящий IP адрес, вместо этого он будет видеть адрес вашего VPN сервера. Это дополнительный уровень защиты (при условии, что вы пользуетесь анонимным VPN который не ведет логи).

- Сохраняется доступ к анонимным сервисам сети Tor (домен .onion).

Недостатки Tor через VPN:

- Ваш VPN провайдер знает ваш реальный IP адрес.

- Нет защиты от вредоносных выходных узлов Tor, не зашифрованный трафик может быть перехвачен и проанализирован.

- Выходные узлы Tor часто заблокированы по IP.

Важно отметить, что для сокрытия факта использования Tor от глаз провайдера можно использовать не только VPN, но и Obfsproxy.

VPN через Tor

Данная конфигурация предполагает сначала соединение с сетью TOR, а потом использование VPN поверх Tor для выхода в сеть.

Цепочка соединений выглядит следующим образом:

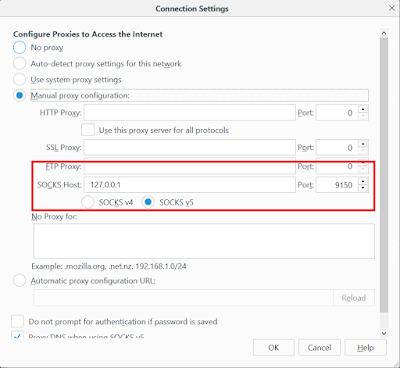

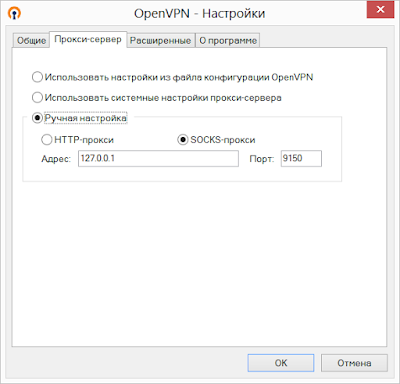

- Использовать стандартный Tor браузер. Недостаток такого подхода заключается в том, что придется запускать и держать постоянно включенным браузер Tor при работе с VPN.

- Установить Tor Expert Bundle как службу Windows. Такая настройка несколько сложнее, но зато вы получите постоянно работающий Tor на вашем компьютере и перед подключением VPN отпадает необходимость запускать Tor браузер

Настройка VPN через Tor с помощью браузера Tor.

Настройка VPN через Tor с помощью Expert Bundle.

Еще больше Tor и VPN

Получается следующая схема:

Вредоносные выходные узлы Tor

Когда Вы используете Tor, ваш трафик проходит через несколько узлов, последний из них называется выходной узел (exit node). Такой узел обрабатывает интернет трафик в незашифрованном виде (красная стрелка на скриншоте), если только не используется дополнительный уровень шифрования такой как HTTPS. Это значит, что любой владелец выходной ноды может шпионить за трафиком пользователей Tor.

Атака по времени

Это техника, используется для деанонимизации пользователей VPN и Tor путем сопоставления времени их подключения к сети со временем анонимной интернет активности.

Пример такой атаки — это история студента Гарвардского университета по имени Eldo Kim, который сообщил через Tor о заложенной бомбе, чтобы не пойти на финальный экзамен. Он был раскрыт, потому что в это же время использовал сеть университета для доступа к Tor, чтобы послать сообщение о бомбе.

И хотя в глобальном масштабе такая атака трудноосуществима, это не значит, что она невозможна. Учитывая, что соответствующие структуры вполне могут иметь достаточное количество выходных узлов Tor под своим контролем.

Совместное использование Tor и VPN добавляет дополнительный уровень безопасности, что позволяет снизить риски подобных атак.

Что же выбрать?

VPN через Tor выглядит более предпочтительным вариантом, который позволяет добиться настоящей анонимности, так как даже ваш VPN сервис не знает кто вы (при условии анонимной оплаты и покупки VPN подписки через Tor). Дополнительно осуществляется защита от вредоносных выходных узлов Tor, а так как ваш видимый IP-адрес при этом не принадлежит сети Tor вы избегаете проблем с блокировкой адресов Tor многими web сайтами.

Однако стоит понимать, чтобы такая схема работала, ваш VPN провайдер должен обеспечивать реальную защиты, не вести логи и быть зарегистрирован в безопасной стране, например, в Гонконге или Швейцарии.

Tor через VPN не предоставляет защиты от вредоносных узлов Tor и не позволяет обходить блокировки IP-адресов Tor, но в тоже время скрывает ваш трафик от VPN сервиса. Хороший вариант, когда вы не доверяете своему VPN провайдеру, с другой стороны зачем им тогда пользоваться.

Заключение

В независимости от того, какую конфигурацию вы выбрали, совместное использование VPN и Tor обязательно улучшит вашу безопасность и анонимность и позволит избавиться от недостатков использования каждой из технологии по отдельности.

Однако если вам нужна очень высокая степень защиты, не забудьте зашифровать ваши данные. Отличная идея — это использовать скрытую операционную систему в VeraCrypt.

Позаботьтесь о надежном VPN, попробуйте анонимный VPN от SECRETVPN, при этом Вы получите полное отсутствие лог файлов, более 100 серверов, чистый OpenVPN и никаких сторонних приложений. Сервис зарегистрирован в Гонконге, а все сервера оформлены на подставных лиц.

Оставляйте свои комментарии и вопросы ниже, а также подписывайтесь на нас в социальных сетях