Содержание

- 1 Н Направления социальной инженерии

- 2 К Кардинг

- 3 Ф Фишинг

- 4 Ф Фарминг

- 5 В Взлом социальных сетей

- 6 С Смс-атаки

- 7 П Психологические приемы

- 8 М Механизмы влияния

- 9 У Управление эмоциональным состоянием человека

- 10 П Психология масс и социология

- 11 П Профилирование

- 12 В Выводы

Qwerty8152

New member

Этот способ работает, только если вы хорошо знаете жертву(адрес проживания, телефон).Если у вас нет такой информации, то попробуйте с помощью СИ-социальной инженерии выудить эту информацию.

Звоните человеку, представляетесь его провайдером и говорите что у нас произошел сбой в системе,из за этого у вас может пропасть wifi. Это мало вероятно но все же может быть, та что мы просим вас позвонить по этому номеру если у вас пропадет интернет соединение. Через день два идем к квартире жертвы с ноутбуком с OC kali linux или с телефоном в котором есть kaliNetHunter (еще можно использовать wifi jammer если у вас такой имеется). Вообщем посылаем бесконечно много пустых пакетов на его роутер (в гугле или в ютубе посмотрите как это сделать) и вскоре все устройства будут отключен от этого wifi соответственно у них пропадет интернет соединение.

Жертва должна вам позвонить. И сказать что у него как вы и говорили пропал wifi. (это все делалось чтобы вызвать доверие у жертвы, она даже не будет подозревать что вы не тот за кого себя выдаете). Вы говорите, что только вечером мы все починим, но я попытаюсь наладить ваше ИС сейчас, для этого вы должны продиктовать мне пароль от вашего wifi(естественно жертва говорит его вам).

Говорите что все сейчас наладится

Перестаете отправлять пакеты на роутер, подключаетесь к wifi и заходите в веб интерфейс ( находится он по адресу 192.168.1.1 или 192.168.0.1) часто логин и пароль admin admin. Но если не подходит то звоните опять жертве и спрашиваете, у вас все нормально с ИС жертва проверит и действительно ее wifi снова заработал!

После того как вам все сказали заходим в web интерфейс меняем Dns сервера на ваши и теперь с кали линукс меняем адрес допустим www.vk.com на ваш фишинговый сайт например vvv.fishsait.csk тоже самое можно проделать со всем. И так жертва заходит в вк но ее перекидывает на наш сайт (при этом адрес в адресной строке ничего не изменяется) и после того как жертва введет лог и пароль вам придут его данные для авторизации.

Я понимаю что это муторно но таким способом можно получить не только один аккаунт Вконтакте но и доступ во все соцсети человека. К тому же если вместо фишингового сайта поместить скажем важное обновление java с встроенным Ратником(вирус удаленного доступа) и жертва скачает это обновление то считайте весь компьютер в вашем распоряжении.

Я соединил рассказ Овера и историю из книги Митника «Искусство обмана»

Valkiria

Овер – это блогер с YouTube ?

По-моему, весь процесс называется ДНС-фишингом и известен с незапамятных времён.

Описанный способ доступа к растройкам роутера возможен только из локальной сети, но не из Интернета.

Что касается книги Митника, то ты чем тебе русские авторы не угодили ?

Вот ссылка на последнее издание книги, по которой Кевин Митник учился ))

Получение доступа к аккаунтам ВКонтакте

+Maxon4ik

Active member

Овер – это блогер с YouTube ?

По-моему, весь процесс называется ДНС-фишингом и известен с незапамятных времён.

Описанный способ доступа к растройкам роутера возможен только из локальной сети, но не из Интернета.

Что касается книги Митника, то ты чем тебе русские авторы не угодили ?

Вот ссылка на последнее издание книги, по которой Кевин Митник учился ))

Получение доступа к аккаунтам ВКонтакте

unbel1evable

pr0phet

Этот способ работает, только если вы хорошо знаете жертву(адрес проживания, телефон).Если у вас нет такой информации, то попробуйте с помощью СИ-социальной инженерии выудить эту информацию.

Звоните человеку, представляетесь его провайдером и говорите что у нас произошел сбой в системе,из за этого у вас может пропасть wifi. Это мало вероятно но все же может быть, та что мы просим вас позвонить по этому номеру если у вас пропадет интернет соединение. Через день два идем к квартире жертвы с ноутбуком с OC kali linux или с телефоном в котором есть kaliNetHunter (еще можно использовать wifi jammer если у вас такой имеется). Вообщем посылаем бесконечно много пустых пакетов на его роутер (в гугле или в ютубе посмотрите как это сделать) и вскоре все устройства будут отключен от этого wifi соответственно у них пропадет интернет соединение.

Жертва должна вам позвонить. И сказать что у него как вы и говорили пропал wifi. (это все делалось чтобы вызвать доверие у жертвы, она даже не будет подозревать что вы не тот за кого себя выдаете). Вы говорите, что только вечером мы все починим, но я попытаюсь наладить ваше ИС сейчас, для этого вы должны продиктовать мне пароль от вашего wifi(естественно жертва говорит его вам).

Говорите что все сейчас наладится

Перестаете отправлять пакеты на роутер, подключаетесь к wifi и заходите в веб интерфейс ( находится он по адресу 192.168.1.1 или 192.168.0.1) часто логин и пароль admin admin. Но если не подходит то звоните опять жертве и спрашиваете, у вас все нормально с ИС жертва проверит и действительно ее wifi снова заработал!

После того как вам все сказали заходим в web интерфейс меняем Dns сервера на ваши и теперь с кали линукс меняем адрес допустим www.vk.com на ваш фишинговый сайт например vvv.fishsait.csk тоже самое можно проделать со всем. И так жертва заходит в вк но ее перекидывает на наш сайт (при этом адрес в адресной строке ничего не изменяется) и после того как жертва введет лог и пароль вам придут его данные для авторизации.

Я понимаю что это муторно но таким способом можно получить не только один аккаунт Вконтакте но и доступ во все соцсети человека. К тому же если вместо фишингового сайта поместить скажем важное обновление java с встроенным Ратником(вирус удаленного доступа) и жертва скачает это обновление то считайте весь компьютер в вашем распоряжении.

Я соединил рассказ Овера и историю из книги Митника «Искусство обмана»

Недавно одна моя знакомая тетка 41 года от роду сперла из магазина платье. Мы в шоке говорим ей, типа как ты это сделала? Там ведь камеры. Она дала ответ: “Подхожу к продавцам и говорю, я кошелек потеряла, дайте с камер наблюдения посмотрю.” Ей отвечают, что в магазине нет работающих камер и, что все они обычные муляжи. После этого она спокойно сперла платье и ушла.

Данная шуточная зарисовка, взятая с просторов Рунета, очень наглядно и просто показывает всю суть термина, о котором наверняка многие из вас часто слышали, но, уверен, что большинство не совсем понимает истинное его значение.

Само понятие пришло к нам из сферы хакинга. Хакер — это человек, который ищет уязвимости в компьютерных системах, по-другому говорят — «взламывает». Какое отношение, казалось бы, к этому имеет социальная инженерия? Все очень просто. В один момент времени хакеры осознали, что главная уязвимость в любой системе — это человек, а не машина. Человек, точно также, как и компьютер, работает по определенным законам. Используя накопленный человечеством опыт в психологии, манипуляциях и механизмах влияния, хакеры стали «взламывать людей». Я ещё это называю “brain hack”. Приведу пример получения выгоды методом социальной инженерии (пример про грамотного социнженера).

Злоумышленнику нужно получить от вас какую-то сумму денег. Допустим, он нашёл ваш мобильный телефон и социальную сеть. Проводя поиск по интернету, он так же обнаружил, что у вас есть брат. Нашёл его социальную сеть и начал ее изучать, чтобы проникнуть в образ его мыслей. Так же он нашёл его мобильный телефон для страховки и вскрыл переписку, где нашёл сообщения с вами. Он их изучил и узнал разные личные факты о вас, что дополнило его знания после просмотра ваших соцсетей. Далее был составлен план, который включал в себя следующее: злоумышленник звонит вам поздно вечером и прикидывается вашим братом, говорит, что ему проломили голову и выкинули где-то на улице, сперли телефон и все деньги с карточками (так оправдывается, почему вам звонит чужой номер). Важно, что обратился он к вам не по имени, а по прозвищу, которое увидел в личной переписке — это очень важный момент. Далее он для правдоподобности говорит, к примеру, что сидел с какими-нибудь вашими общими друзьями в месте, в которое вы часто ходите — бар, клуб, не важно (фото и геопривязки в помощь). Далее после такого рассказа он говорит, что родителям главное не говорить! У отца же сердце больное (из взломанного диалога выяснил). После этого следует что-то типа: «Скинь мне 500р на такси до больницы» — и даёт номер карты, говоря, что здесь рядом проходила добрая девушка, которая помогла ему, но у неё нет денег, зато есть карта. В 8 случаях из 10 после такого грамотного подхода наша вымышленная сестра деньги переведет, а потом с ее счета снимутся все деньги, а не только 500р. Для технически грамотного хакера это совсем не проблема.

Раскрою секрет, на самом деле, “эта сестра” не вымышленная. Данный случай действительно произошёл с одной бедной девушкой около трёх лет назад. С ее карты сняли 500р + ещё 22 000р. Все, что на ней лежало, в общем. В данном примере может показаться немного странным несколько вещей. Многие скажут, как она не узнала его голос? Друзья, представьте, как искажается голос человека, когда человек говорит на эмоциях, громко, с посторонними шумами и т.д. Также сестра уже спала, а спросонья опознать голос ещё сложнее. Другая странность — почему она сразу, не задумываясь, перевела деньги и не позвонила друзьям спрашивать, куда делся ее брат, после того, как они разошлись? Все просто — поставьте себя на ее место. Ночь, раздаётся звонок, тебе выдают факты, которые знаете только вы с братом + это ОЧЕНЬ БЛИЗКИЙ человек. Задеть эмоции, которые отключают логику — очень просто, если грамотно все преподнести, проделав заранее серьёзную аналитическую работу. Так вышло и в данном случае. Почему же тогда в 8 случаях из 10 такой план сработает, а не в 10? Хакеру могло не повезти и брат, мог увидеть, что его страничку сломали, но в данной истории роль сыграло время. Он взломал его ночью, поэтому, брат ничего не обнаружил, а жене брата наша жертва позвонила уже после того, как перевела деньги, так как “брат” сказал ни в коем случае не говорить ей об этом. Когда пострадавшая все же не выдержала и позвонила жене на эмоциях, оказалось, что настоящий брат мирно спал с ней рядом, и наша героиня все осознала.

Итак, давайте разберем по пунктам, что же использовал хакер в данном случае:

- Создал личность прикрытия (брат) и хорошую легенду, которую наполнил реальными фактами, которые доказывали, что это именно он. Место, где они гуляли с друзьями (геопривязки Инстаграмма); факт о том, что у отца больное сердце; обращение к пострадавшей по прозвищу, которое использовалось в личной переписке и т.д.

2. Все это было сказано довольно быстро и постоянно подгонялось. Главное правило любого афериста — заставить человека не думать, а постоянно что-то делать. Данный психологический прием называется “контроль внимания”.

3. Использовался один очень сильный механизм влияния — давление на жалость (обращение к эмоциям). В данном случае в силу того, что был этап глубокой проработки психологических портретов (профилей) жертвы и ее брата, это сработало очень хорошо и усилилось еще от того, что это близкий человек.

Другой интересный пример — то, как можно спокойно получить ваш рабочий логин и пароль. Звонит вам «сисадмин» с работы в 8.00 утра в воскресенье и говорит: «Слушай, у нас тут технические работы, бла-бла-бла, куча разных терминов сложных…не мог бы ты приехать? Надо открыть твой компьютер». Вы сразу про себя думаете: «Приехать на работу в воскресенье утром ради 1 мин, чтобы ввести логин и пароль?!» И сразу спрашиваете: «А есть другой вариант?» «Конечно есть! Нужны логин и пароль. Я неполадки все устраню и в понедельник на всякий случай все твои логины и пароли сменим». Вы, радостный и счастливый, даёте свои логин с паролем «сисадмину» и спите дальше. Данный пример в социальной. Не поверите, но таким образом поступают более 70% людей. То есть, если социнженер найдёт 10 чел. в разных фирмах и будет им звонить, то 6–7 из них точно дадут ему свои пароли. Причины очень простые: сначала хакер создаёт условия, что все плохо — 8 утра, воскресенье, срочность, постоянно подгоняет. Вы загрузились и настроились, что придётся ехать…а потом раз, и вам дают облегчение в виде простого решения проблемы! Конечно, большинство людей соглашаются. Называется данный механизм влияния –принцип контраста, когда сначала вам подсовывают какую-то проблему, а потом через какое-то время дают решение.

Данные примеры всего лишь капли в море из возможных сценариев, по которым социальные инженеры могут добраться до наших слабостей и воспользоваться ими. В следующем разделе познакомимся поближе с некоторыми из их приемов.

Н Направления социальной инженерии

В данном разделе мы разберем с вами самые известные направления социальной инженерии. Их существует огромное множество, но рассмотрим самые известные.

К Кардинг

Данный вид мошенничества включает в себя различные действия и махинации с банковскими картами, реквизитами и т.д. Ранее, в 90-х годах, данный вид мошенничества процветал. Использовались разные устройства, которые на банкоматах считывали реквизиты, пин-коды и пароли. Сейчас, конечно, защита терминалов совершенно на другом уровне, но кардинг полностью не ушел.

Ф Фишинг

Это вид мошенничества, который дословно с английского переводится как “рыбная ловля”. К чему такая аналогия? Основная суть данного метода — это завладение вашими логинами и паролями от важных сайтов, аккаунтов, счетов в банке и т.д. путем рассылок с вредоносными письмами на электронную почту, либо направление вас на мошеннические сайты. Как вы понимаете, данный вид атаки массовый, а не единичный, именно поэтому “фишинг”. Расставляется сеть и потом забирается улов. Рассмотрим поподробнее данные примеры, чтобы вы понимали, как это работает.

На примере с письмами все довольно просто. Вам приходит письмо на вашу почту, допустим, от банка, где написано что-то типа: “Уважаемый клиент, с вашим аккаунтом произошел сбой, нужно подтвердить вашу личность, перейдите по такой-то ссылке…” Основная задача таких писем перевести вас по ссылке. Как только вы нажмете на нее, считайте, что ваши личные данные в кармане у мошенника. Другой пример — фишинговые сайты. На них обычно так же создают “проблему” или, как говорят продажники, “боль клиента”, и пишут, что вам нужно заполнить форму (логин/пароль) и зарегистрироваться. После этого ваша “проблема” решится. Сделав это, вы собственноручно отправляете все свои данные в карман мошеннику. Как ещё одна иллюстрация: иногда для скачивания какого-либо документа вас просят написать свой номер телефона, чтобы подтвердить, что вы реальный человек, якобы. Снизу, обычно, идут комментарии наподобие «Написал свой номер и скачал, все прекрасно, не развод!» Такого рода комменты призваны вселить в вас доверие.

В настоящий момент ИБ (информационная безопасность) шагнула очень далеко вперед, как и разработчики поисковых систем, которыми вы пользуетесь. Поэтому большинство сервисов умеют определять фишинговые письма (они отправляют их в спам) и вредоносные сайты. Ну и потом, обычные антивирусы делают это еще лучше. Но, к сожалению или к счастью, прогресс — всегда двухсторонний процесс. Когда разрабатываются новые системы защиты, мошенники также совершенствуют методы нападения. Поэтому по сей день фишинговые атаки популярны и, если письма/сайты грамотно составлены (психологически и визуально), все равно есть шанс попасться на удочку.

Ф Фарминг

Данный вид мошенничества более опасен, чем фишинг, хотя и напрямую связан с ним. Это скрытое перенаправление пользователя на ложный IP адрес. Механизм довольно простой: социальный инженер заводит в сеть специальные вредоносные программы, которые может подцепить любой пользователь на свой PC, если тот не сильно защищен. Функция этих программ перенаправлять людей с различных нормальных сайтов на фишинговые. Метод очень опасен тем, что пользователь часто не видит подмены.

В Взлом социальных сетей

Очень популярный тип мошенничества в наше время. Здесь все просто. Уверен, что почти каждого читающего данный пост хотя бы один раз да “ломанули”. Многие скажут, что это фигня — поменял пароли, поставил двухфакторную аутентификацию и все, проблем нет. С этим я соглашусь, а что делать если сломали вашего знакомого, и он пишет вам с какой-то просьбой (обычно “скинь денег на карту”)? Вычислить профана в этом деле не сложно, а вот хорошего социального инженера намного сложнее. Хороший мошенник досконально изучит переписку со своей жертвой (если переписка не удалена), чтобы знать манеру ведения диалога, факты, которые связывают двух людей и т.д. Сложность только в том, что обычно у него на это есть очень мало времени, так как тот, кого он взломал, почти сразу это понимает, потому что не может зайти через свой аккаунт к себе на страничку, плюс, ему может прийти смс-оповещение, если подключено. Если злоумышленник качественно проведет заранее эту работу, и причем очень быстро, то шанс того, что его “грязные делишки получатся”, сильно возрастает. Так и было с примером из первой части про брата и сестру. Только там, правда, хакер вскрыл переписку только ради получения информации, которую потом использовал при телефонном разговоре и сделал это ночью, когда времени у него было намного больше. Также шанс сильно снижается, если вы хорошо знаете манеру переписки человека, а мошенник знает ее плохо. У меня был забавный случай, когда у одной подруги взломали другую подругу и та ей начала писать и просить скинуть денег на телефон. Подруга “спалила” что ту взломали, потому что она поставила три смайлика подряд, которые та никогда не использовала в их переписке. Бывает и такое 🙂

С Смс-атаки

Ранее был очень популярен вид массового мошенничества типа: “отправь смс туда, получишь то…” и пр. Сейчас он преобразовался в более продуманную схему, в основе которой чаще всего лежит выше описанный механизм влияния — “давление на жалость” (управление эмоциями человека). Создается фейковый аккаунт в социальных сетях либо с левой симки регистрируется, к примеру, в Whatsapp. Далее начинает высылаться объявление: “Помогите на лечение ребенку, фотки и реквизиты”. Если это действительно реальные люди, то реквизиты легко проверяются и проблемы нет, но почему многие люди все равно ведутся на такое? Да потому что это чаще всего работает с определенной ЦА — люди 35+ и обычно девушки, у которых есть дети. Большинству кажется диким, что можно не проверить реквизиты и скинуть деньги просто так, но поверьте, и такие есть.

В арсенале социальных инженеров существует и масса других возможных типов атак. Мы рассмотрели самые популярные и действенные, если работает грамотный злоумышленник. Обычно все эти способы миксуются, если цель хакера одиночная. Если же атака массовая, то индивидуальный подход с личным участием злоумышленника несколько уходит на второй план, но зато более качественно прорабатываются фишинговые сайты, письма и прочие «расходники».

П Психологические приемы

Различные типичные вариации атак в социальной инженерии мы с вами разобрали. В примерах я часто упоминал такие слова, как «психология», «влияние» и прочее. В данном разделе мы подробнее рассмотрим, какие области психологических знаний используют грамотные социальные инженеры и как им удаётся находить наши уязвимости.

М Механизмы влияния

Первый и, на мой взгляд, самый важный инструмент, который наиболее подходит под нужды мошенников, — психология влияния и понимание механизмов, которые позволяют находить бреши в убеждениях и ценностях людей. Самая фундаментальная работа на эту тему называется «Психология влияния» под авторством Роберта Чалдини. Если вы реально хотите разобраться с темой влияния и манипуляций, лучше книги вы не найдёте. Это ведущий эксперт в данной области.

Итак, в психологии влияния выделяют одно фундаментальное правило: существуют базовые механизмы влияния, и ВСЕ люди в мире подвержены ХОТЯ БЫ одному-двум из них. Все зависит от того, насколько развито ваше критическое мышление и какой у вас уровень интеллекта. Чем данные показатели выше, тем ниже шанс «попасть под удар», но, если вы нарвётесь на грамотного исполнителя, все становится сложнее.

Некоторые механизмы я уже приводил в пример. Один из них — «принцип контраста» (пример, когда «сисадмин» позвонил в 8 утра в воскресенье). Его суть заключается в том, что, сначала, вас опускают в негативные и не комфортные условия, а после того, как вы «поваритесь» в этом, вам предлагают решение, и оно будет как лучик света в тёмном царстве. Ваша внутренняя сигнализация, скорее всего, не заорёт после такого приема, так как он очень опасный и хитрый по-своему.

Один из моих самых излюбленных приемов — «принцип взаимного обмена». Он очень многовариативный, но, чтобы вы поняли суть, объясню на простом примере. Стоите вы в длинной очереди и замечаете человека, который, допустим, чем-то расстроен (он абсолютно нормальный, просто стоит намного раньше вас и ближе к началу очереди). Вы подходите к нему и протягиваете шоколадку, мило улыбаясь и говоря, что хотите поднять ему настроение. Для человека это очень неожиданно и приятно. Поверьте, любой растает. Эффект после такого приема очень простой — человек будет чувствовать себя должным вам подсознательно по причине того, что за услугу обычно оказывают услугу в ответ. Дальше дело техники и актерской игры. Через какое-то время вы начинаете себя немного нервозно вести, спрашивать у окружающих про время и постоянно повторять, что, видимо, вы опоздаете на работу. Ну и по закону жанра есть очень высокий процент, что тот самый близко стоящий к началу очереди человек предложит вам пройти раньше него. Этот пример очень милый и безобидный, думаю, не сложно догадаться, сколько у него есть вариаций и возможностей применения. Таких механизмов не так уж и много, и Чалдини прекрасно описывает их все. Мы с коллегами так же преподаем их нашим студентам в рамках различных курсов.

Прелесть механизмов влияния для социальной инженерии состоит в том, что они хороши для использования как в индивидуальном порядке, так и для воздействия на массы людей. Зная их, вы сможете хорошо обезопасить себя от применения их против вас.

У Управление эмоциональным состоянием человека

Один из главных навыков, которым обладает любой профессиональный мошенник — управление эмоциями человека. Есть золотое правило в переговорах и в любом диалоге: тот, кто может вызвать любую эмоцию у собеседника, будет всегда управлять беседой. Злоумышленники прекрасно знают это правило и, к сожалению, активно им пользуются. Главный инструмент в этой теме — провокации. Самые частые примеры — это вызывание таких состояний, как жалость, чувство вины, сострадание («Пожалей меня, детям нечего есть», — говорят цыганки), чувство несправедливости и другое. В большинстве случаев — это самые действенные стратегии. В связи с этим есть один очень важный совет: если незнакомый вам человек пытается вызвать у вас какие-либо чувства без причины, надо насторожиться и быть очень внимательным. Такого рода манипуляции очень просто рушатся обычной логикой и детальными вопросами. И ещё один совет: чтобы быть более эмоционально-устойчивым и критичным (не призываю вас быть черствыми) — прокачивайте свой EQ (эмоциональный интеллект). Литературы на эту тему в интернете лежит гора.

П Психология масс и социология

Данные знания очень хорошо коррелируются с механизмами влияния, потому что многие из них можно использовать и применять массово. Социология для хакера — это прекрасные подсказки и базы данных, проанализировав которые, он может понять наиболее массовые «уязвимости» людей вплоть до конкретных регионов. Исходя из этого, хакер будет продумывать конкретные механизмы влияния через фишинговые сайты и прочие инструменты.

П Профилирование

Если в предыдущем пункте речь шла больше о массовости, то такой инструмент, как профилирование (составление профиля человека — психологического портрета) — это чисто индивидуально-ориентированный инструмент. Это крайне сложная наука и требует большой квалификации и знаний. Мы с коллегами в профайлинге используем разные технологии профилирования, и я как-нибудь напишу отдельную статью об этом. Как показывает практика, большинство социальных инженеров, к счастью, не очень сильны в данной теме и ищут уязвимости людей другими способами, хотя с точки зрения индивидуального подхода — это самый мощный способ.

В Выводы

В заключение скажу, что это явно не последняя статья на данную тему. Цель конкретно данной была очень простой — познакомить вас с социальной инженерией и немного систематизировать приемы, используемые злоумышленниками. Посоветую крайне интересную книжку: “Социальная инженерия и социальные хакеры” Кузнецова Максима. Очень неплохой труд, почти во всем, кроме темы “профилирования”. Там у автора есть большущий косяк, но делайте скидку, это не его основная тема. Помимо этого труда, классикой в теме социальной инженерии является книга Кевина Митника “Искусство обмана”. Также рекомендую к прочтению, чтобы более полно понять вопрос.

Поверьте, мне ещё есть много чем поделиться с вами в рамках данного вопроса, так что следите за обновлениями, и до новых встреч 😉

Сразу хотелось бы предупредить, эта деятельность преследуется по закону и прежде всего эта статья посвящена предупреждению и информированию пользователей о том, как обезопасить себя от потери доступа к странице. Настоятельно рекомендую использовать информацию данной статьи исключительно в ознакомительных целях, ну и там смотрите сами. Мы не несем никакой ответственности за использование этой информации.

Уязвимости, и уж тем более мануала позволяющий взломать абсолютно любого юзера за пять сек нет и не будет! А если и будет, то никто за "просто так" вам его не откроет.

Поэтому эти способы направлены на обман пользователя и использую уязвимости человека.

Подход к каждой конкретной жертве ищется индивидуально. Нужно быть немного психологом, немного хакером, немного аналитиком, вам даже придется побыть тем человеком, почувствовать его.

Что нам понадобится?

Цель, свободное время, анонимный доступ к интернету.

Данный мануал применим также для любых аккаунтов и почт.

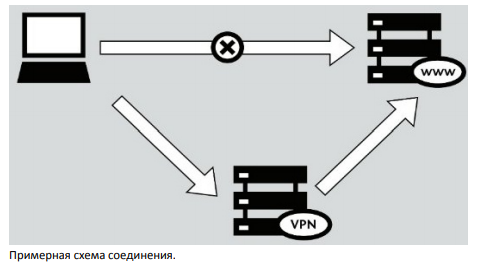

Для начала настроим свою анонимность. Если вы не собираетесь взламывать известных личностей, то достаточно будет совершать свои действия с VPS (дедика) либор использовать VPN, TOR. Не заходите во взломанные аккаунты со своего ip.

1) Пользуйтесь VPN сервисами – только платными, только зарубежными (лучше в оффшорах). Следите, чтобы не прерывалось соединение! Люди, которым важна безопасность и анонимность в сети, всего используют VPN.

Дедики, соксы, прокси, tor и т.п. – это скорее дополнительные инструменты для определенных задач. То есть вашу деятельность не увидит никто, так как соединение шифруется (кроме самого сервиса ВПН, конечно).

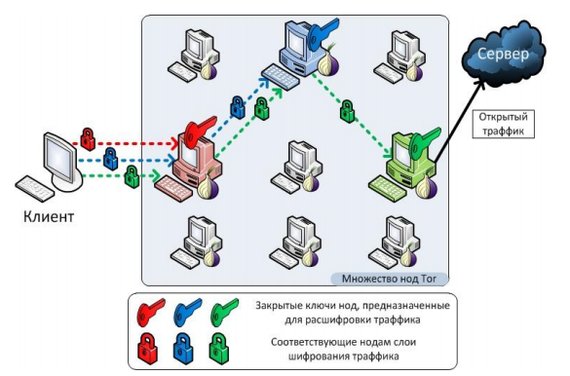

2) Лучше всего использовать браузер TOR, так как он заточен под скрытную работу в сети. Tor скроет вашу личности в Сети, скроет всё то, что выделали в Интернете и куда ходили.

Качаем с официального сайта и ставим с размаху себе на машину.

Но даже используя Tor, всё-таки надо соблюдать несколько правил и немного разобраться в том, как он работает, что он умеет и чего он не может, чтобы не сводить на "нет" все его усилия. Если вы используете TorBrowser и при этом логинитесь в FaceBook, дела ваши плохи.

Поймите, как он работает и пользуйтесь им грамотно. Здесь используется шифрование в 3 "слоя", информация передается по 3 цепочкам.

3) Никаких российских почтовых серверов (mail, yandex и т.д.). Никогда не используйте свои данные для любых регистраций. С радостью сольют о вас всю инфу.

Подробнее почитать о безопасности, анонимности можете в данной группе:

Взлом аккаунта возможен в двух вариантах: удаленно, локально.

Разложим весь процесс на несколько этапов.

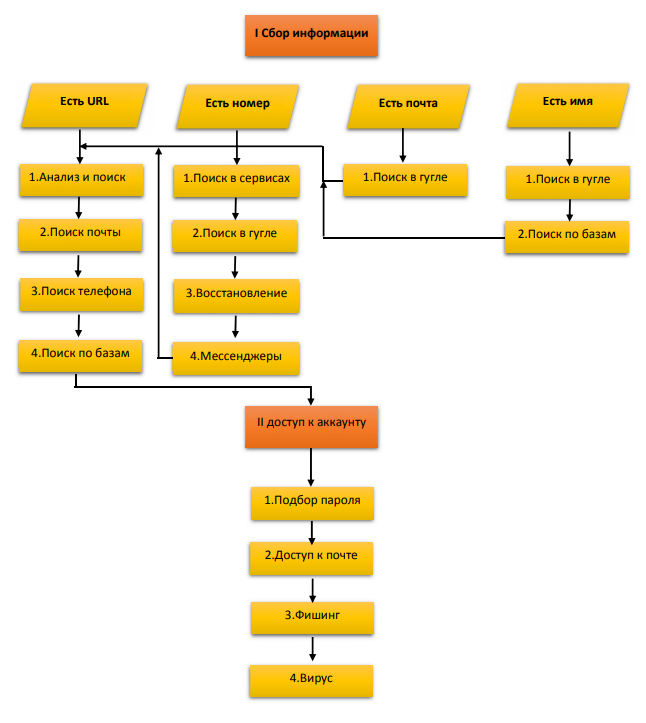

I Сбор информации о человеке

На этом этапе мы создадим текстовый документ (txt, doc), в который будем записывать все данные человека aka досье. Рассмотрим несколько возможных вариантов наличия исходных данных: имеется только URL человека, только номер, только почта, только имя и фамилия.

A. Имеется только URL

1) Анализ и поиск.

Сохраняем ID или же буквенную замену, если она есть.

Сохраняем все данные о человеке со страницы: имя, фамилию, возраст, дату рождения, город, ники аккаунтов соц. сетей, имя девушки/парня, фамилию матери, кличку животного, хобби, игры, машину. Стараемся максимально изучить человека по фото, группам и тд и записывают все нужную информацию.

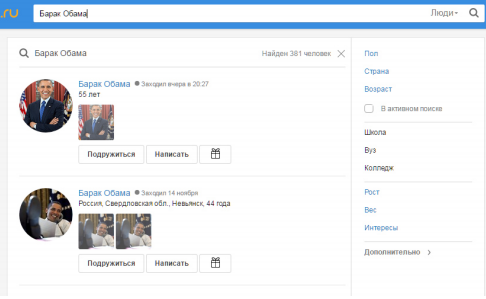

Ищем в поиске всю информацию о человеке. Вбиваем имя, фамилию, город.

Находим аккаунты в других сетях, в mail.ru и любую другую информацию по школу/ВЕЗу. Например, в mail.ru в окне браузера вверху есть ссылка "Люди". Нажмите на неё, над ссылкой откроется строка "Поиск людей", поля: "Имя", "Фамилия", кнопка "Найти". Заполняем поля, жмем кнопку "Найти". Сохраняем то, что считаем нужным.

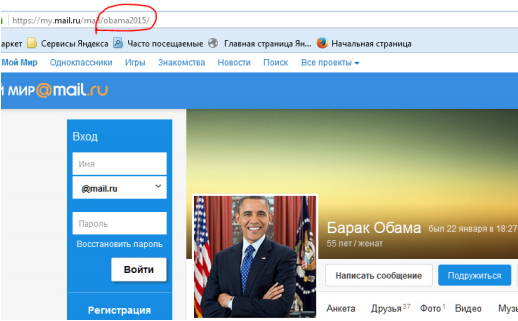

Найдем почту жертвы, если ее не нашли в гугле в предыдущем пункте. Если есть аккаунт в моем мире на mail.ru, то смотрим URL страницы человека. Там будет запись вида http://my.mail.ru/people . Значит почта будет выглядеть people@mail.ru.

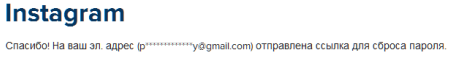

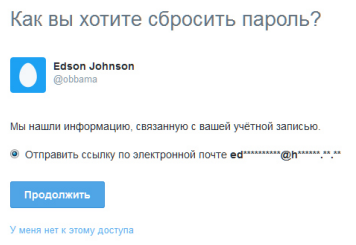

Изучаем аккаунты соцсетей. Внимательно смотрим Instagram, twitter, facebook и прочие. Через форму восстановления можем узнать часть почты.

Почта есть. Ищем информацию по почте. Вбиваем в гугл, вбиваем в поиске в FaceBook. Пользуемся формой восстановления пароля в соцсетях и узнаем часть информации. Находим дополнительные аккаунты и т.п.

3) Поиск Телефона.

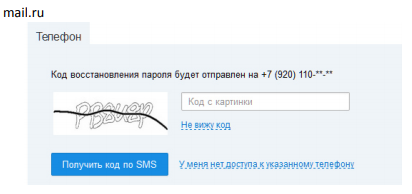

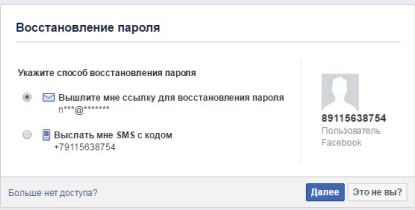

Телефон может быть опубликован на странице человека. Если нет, то попытаемся узнать через форму восстановления ВКонтакте, в mail.ru, FaceBook. При восстановлении по почте показывает часть номера. При восстановлении ВКонтакте-другую часть. Теперь будет не хватать только пары цифр, которые будем выяснять с помощью перебора.

4) Поиск по базам.

Если же не нашли ни почту, ни телефон, а если даже и нашли, то смотрим в базах аккаунтов. Выполняем поиск по имени, фамилии, почте, телефону. Очень часто выкладывают ан разные раздачи крупные базы аккаунтов/номеров, которые вы можете найти в нашей группе:

100кк аккаунтов VK 2011-2013

B. Имеется только номер

1) Ищем информацию по номеру телефона в различных сервисах.

Узнаем данные жертвы

3) Восстанавливаем пароль по номеру телефона в различных соцсетях и узнаем часть информации.

Например, в FaceBook можем увидеть часть почты и ау.

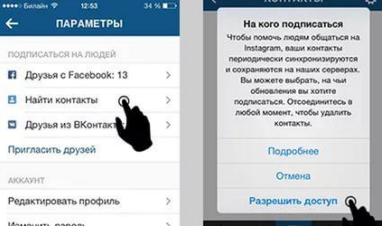

4) Добавляем номер в свои контакты и смотрим в Instagram в предложениях подписки должен появится этот человек. Заходим в различные мессенджеры и смотрим информацию по контакту.

5) Повторяем 4 пункт из A. Поиск по базам. Выполняем поиск по имени, фамилии, почте, телефону. Очень часто выкладывают на раздачи крупные базы, которые вы можете найти в нашей группе.

6) Как нашли информацию, повторяем пункты из раздела А.

C. Имеется только почта

1) Ищем всю информацию и аккаунты по почте по пункту 2,4 раздела А.

2) Как нашли информацию, повторяем пункты из раздела А, В.

D. Имеются только фамилия и имя

1) Ищем в гугле примерные аккаунты. Анализируем все данные и отсеиваем ненужных людей.

2) Повторяем 4 пункт из А. Поиск по базам.

3) Как нашли информацию, повторяем пункты из раздела А, В.

II Получаем доступ к аккаунту

Здесь применяем всю информацию, которую мы записывали о человеке в блокнот.

Интересное исследование со слива паролей популярного сервиса.

Большая часть паролей 6-8 символов. В большинстве случаем это были только буквы в маленьком регистре, либо буквы с цифрами.

* Узнайте имя, ник, хобби, любимую спортивную команду, любимую еду, словом всё, что вы можете узнать о жертве, что возможно будет отображаться в её паролях.

* Дни рождения, имена домашних питомцев, имена членов семьи, друзей.

Из этих данных будем генерировать возможные пароли. Не составляйте слишком большой список с ненужными паролями. Существует много инструментов для генерации паролей.

Для Windows используйте онлайн сервисы.

2. Получаем доступ к почте.

Как известно, большинство использует одинаковые пароли в различных сервисах.

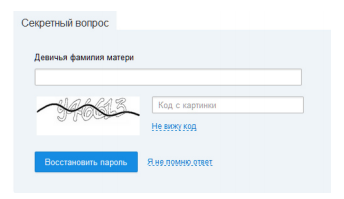

Перебором пароля пробуем зайти в почту. Если не получилось, то восстанавливаем доступ к почте, отвечая на контрольные вопросы.

После получения доступа выполняем поиск в почте по слово "пароль" и используем его для входа в аккаунт. Либо просто анализируем письма человека и ищем вручную.

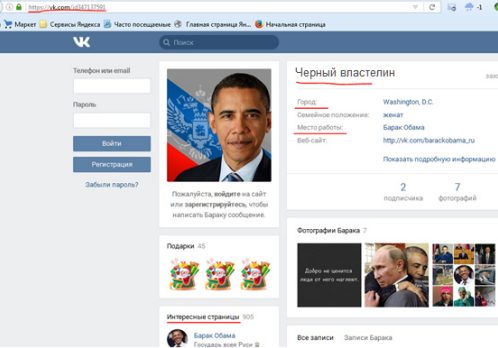

Фишинг – это обман доверчивых пользователей социальной сети с помощью маскировки вредоносных сайтов под сайт ВКонтакте (например). Для качественного подброса фишинга и для более детального изучения страницы можно использовать сервис http://vk.city4me.com . Также можете посмотреть комментарии в группах, для того, чтобы знать, чем интересуется и в каком направлении применять СИ (социальную инженерию). Приведу примитивный и простой пример.

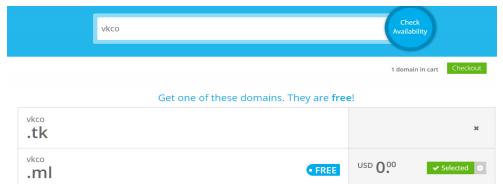

Для начала регистрируем домен. Можно воспользоваться бесплатными регистраторами, например, http://freenom.com . Выбираем домен похожий на vkcom , либо на URL жертвы com_id12345.ru .

Далее создаем страницу по типу vk.com_id12345.ru или оставляем vkcom.

Далее ищем хостинг, например, Hostinger и прикрепляем домен (прописываем ns).

Теперь нужно создать страницу как ВКонтакте. Воспользуемся данными сервисами и скопируем страницу со стилями и скриптами.

Закачанный файл заливаем с помощью файлового менеджера на хостинг. Например, на Hostinger в раздел public_html и удаляем файл index.html.

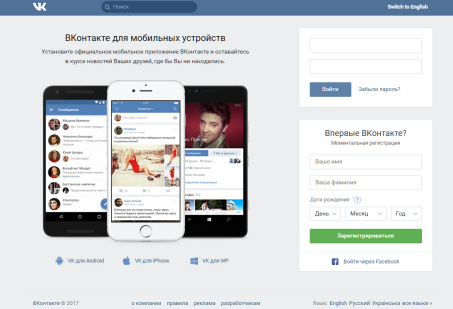

При переходе на наш сайт получаем это:

Далее необходимо сделать так, чтобы веденные данные сохранялись у нас.

Открываем код страницы. Ищем поля ввода логина и пароля:

Пишем скрипт для сохранения логина и пароля. Создаем файл с названием login.php и вставляем код:

$_POST[‘login’]

$_POST[‘passw’] – это поля которые мы будем сохранять.

Т.е. у нас в файле index.html (имена) мы их сюда вписываем.

pass.log – файл куда будем сохранять апроли.

– vk.com это адрес куда перенаправят юзера после сохранения пароля

Так же можете качать просто готовые фишинги.

Остается лишь отправить ссылку на неё жертве на почту/лс с просьбой "оценить фото", "ознакомиться с коммерческим предложением" и т.д.

Еще один вариант – установка на компьютер знакомого кейлоггеров, троянских программ для хищения данных, расширений для браузеров, получающих конфиденциальную информацию.

Как самый простой вариант – спрятать в другой файл или под видос картинки скинуть жертве и заставить открыть. Для этого используем социальную инженерию.

Для пользователей Android также можно воспользоваться шпионскими программами.

Установленные на телефон жертвы – они позволяют получить сведения об активности (логинах, паролях и т.д.) пользователя. При этом, многие просто не считают нужным защищать гаджеты антивирусами и антишпионским софтом, который мог бы этому воспрепятствовать.

Это подходить для тех, у кого есть доступ к компьютеру, телефону, сете Wi-Fi.

a. Чтобы получить доступ к компьютеру скачиваете на флешку те же самые вирусы. Пока жертва не видит, либо замаскировав под другую программу/фото, устанавливаете на компьютер. Получаете логины и пароли, куки, файлы и так далее. Проверяете их на наличие на своем компьютере дома.

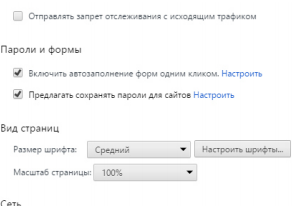

b. Также можно посмотреть пароль страницы ВКонтакте, либо любые другие пароли (ведь большинство использует одинаковые пароли везде). Если он использует браузер хром или яндекс, то там все однотипно. Для этого заходим в Настройки->Показать дополнительные настройки, "Пароли и формы"->"Предлагать сохранять пароли для формы, настроить"

Или просто забить это в адресную строку хрома chrome://settings/passwords . Должен отобразится список всех сохраненных паролей со всех сайтов на которых он прошел регистрацию.

c. Заходим в браузер. Нажимаем кнопку Выйти из контакта, и видим два знакомых каждому поля. Первое поле это логин. Второе это пароль. Поскольку логин не скрыт, о нем нечего рассказать. Но в поле пароль можно использовать небольшую хитрость. А именно правым щелчком мыши на поле пароль выбрать Посмотреть кол.

И вы увидите следующую строку:

Кликните двойным щелчком по надписи type="password" и слово password заменить на что угодно, или совсем его сотрите. Нажмите Enter и все. Пароль от контакта больше не скрыт.

d. Для этого способа также необходимо находится за компьютером того, чей пароль хотим украсть. Опять же рассматриваем на примере браузера хром, главное уловить саму идею. В браузере яндекса можно проделать то же самое.

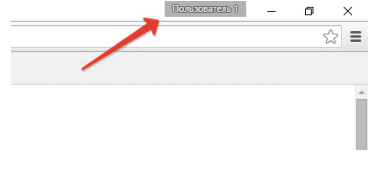

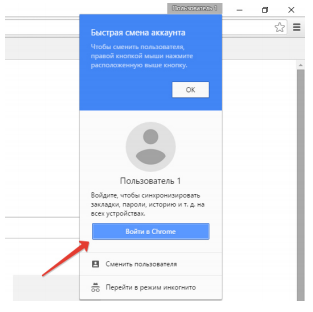

Наверняка есть те, кому известна система "Учетных записей гугл". А именно, в правом верхнем углу браузера есть вкладка

Нажав на которую, выпадает меню. Выбираем "Войти в хром"

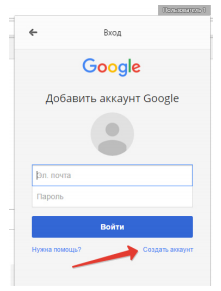

И создаете новый Аккаунт:

Создаете нового пользователя, в качестве пароля можете использовать самый простой. После чего, заходите в хром уже со своего компьютера. Вводите созданные Логин и Пароль. Все сохраненные пароли, формы автозаполнения, даже история просмотров – всё оказывается на вашем компьютере.

e. ЕСли есть доступ к мобильному телефону жертвы, можно использовать несколько более изящных способов взлома. Самый простой – запрос на получение нового пароля на телефон.

С мобильного телефона можно получить доступ к облачным хранилищам данных (такое использует, например, GoogleChrome), где есть все пароли пользователя, которые он синхронизирует на разных устройствах. Точно такой же способ, что описан в пункте d.

f. Имея доступ к одной Wi-Fi сети, можете снифать трафик и перехватить пароли, либо попробуйте взломать домашнюю сеть Wi-Fi человека и перехватить его данные.

А вот на этом пожалуй и всё.

Найдены возможные дубликаты

Сейчас буду взламывать всех сотрудников в офисе.

Вам сколько лет? Бакалавриат, хотя бы, окончен?

Наткнулся в самом начале на:

VPN сервисами – только платными, только зарубежными (лучше в оффшорах).

Дальше проглядел противоречивый текст, что тор – это допинструмент и тут же большое пояснение, как ставить браузер с тором. Понял принцип вашего мышления – юношеское перескакивание, импульсивность, хаос и бессистемность. И не стал читать.

Поясню. В офшоре очень трудно поставить сервер. Это, как правило, остров где-то в заднице мира. Вдали от магистральных кабелей Тиер-3 операторов. В офшоре за VPN с вас деньги только будут собирать, даже если домен "оффшорный" и IP-сеть принадлежит оффшору. Сам сервер физически будет где-нибудь в Европе стоять, а то и в Сингапуре. Сеть туда прекрасно маршрутизируется (читаем основы BGP). Стоят он будет на хостинге у обычного европейского неоффшорного оператора, которого местные спецслужбы вполне себе нормально "прослушивают" сообразно местному законодательству (а таких законов в ЕС кучи). И хорошо, если это будет отдельный железный сервер, принадлежащий VPN-ISP, а не виртуальная машина среди десятка таких же на железном сервере, принадлежащем европейскому провайдеру.

Ещё одно: в офшорах нет особых отличающихся законодательств против действий в интернете. Более того, их наглее будут прослушивать спецслужбы со всего мира, так как они интересуются теми, кто там большие бабки отмывает.

И, как правило, мелкие государства или территории, обладающие своими блоками адресов и доменами, зарабатывают на сдаче их в аренду, а не на предоставлении полноценных услуг связи.