Содержание

Обезопасить веб-сайт – основная задача не только системного администратора или человека, выполняющего его роль, но и непосредственного владельца интернет-источника.

Страшно представить, к чему способно привести пренебрежение безопасностью интернет-ресурса. Это может быть, как ухудшение поисковых позиций сайта, так и падение репутации компании в глазах её потенциальных и действующих клиентов, их полный и безвозвратный уход. К примеру, если посетитель зайдет на веб-сайт организации и при работе с ним заразит свою операционную систему, впечатления останутся явно негативными, а в некоторых случаях, сложившаяся ситуация вызовет вспышку агрессии по отношению к владельцу веб-ресурса.

Кроме того, при заражении серьезным вирусом может произойти и полная потеря своего сайта, что приведет к значительным финансовым затратам на разработку нового взамен утерянного.

По этим причинам, одной из самых приоритетных задач предпринимателя или руководителя организации, будет являться обеспечение комплексной защиты и безопасности функционирующего веб-сайта.

Стоит отметить, что сам по себе вирус на сайте, только в редких случаях попадает на него случайным образом, в преобладающем большинстве – это часть преднамеренной атаки, в ходе которой вирусный код играет лишь определенную вспомогательную или (в некоторых случаях) исполнительную роль в комплексе, сопровождаемом и другими способами нападения. Таким образом, процесс защиты нужно выстраивать не только от вредоносных скриптов и кода, но и различных способов атак. К примеру, наиболее популярные среди хакеров Dos и Ddos-атаки являются первым шагом к нахождению уязвимостей, что повлечет за собой и процесс спланированного заражения или «вбросом» «трояна» – разновидности вируса, основная роль которой заключается в краже любого-вида данных.

Основные виды угроз

Несанкционированный доступ

Несанкционированный доступ к персональным данным пользователей, конфиденциальной информации, а также к любым сведениям, хранящихся в БД сайта. Способы получения доступности к базе веб-ресурса злоумышленниками могут быть, как с помощью заражения сайта вредоносным кодом, так и нахождения различного вида уязвимостей в системе безопасности.

Dos и Ddos-атаки, уже упомянутые нами ранее, хоть и не связаны с заражением источника вирусным кодом, но способны доставить большие проблемы владельцем интернет-ресурсов. До сих пор надежной 100% защиты от данного способа вредительства нет. Принцип основан на отправке массовых запросов с одного (Dos) или нескольких устройств, объединенных в сеть (Ddos), к серверу, на котором располагается веб-ресурс. В результате, система уходит в защиту (выдаётся код ошибки) или она «подвисает», что даёт возможность обнаружить «дыры» (на языке хакеров, обозначают уязвимости) для дальнейших действий, в том числе и загрузки вируса-трояна, который будет воровать и/или перенаправлять конфиденциальные важные данные своему «хозяину». Dos и Ddos атаки являются самыми популярными способами проверки защиты интернет-ресурса, потому что связаны не только с кражей информации, но и с каким-либо другим видом вредительства.

Все способы защиты от данного вида атак связаны с грамотной настройкой серверного оборудования и установленного на нем программного обеспечения. Выбор надежного хостинг-провайдера является ещё одной важной и неотъемлемой частью комплексной системы защиты. Запрет на приеме данных от пользователей, имеющих зарубежные IP-адреса, позволит затруднить деятельность злоумышленников или выиграть время.

Стоит также упомянуть и SQL-инъекции, то есть запросы через адресную строку (используя GET-параметры) непосредственно к базе данных. Применив специальную комбинацию sql-запроса и при допущении данной возможности со стороны сайта, злоумышленники смогут получить полный доступ к базе данных (БД), в том числе возможность скачать, удалить, изменить.

Чтобы защититься от данного способа манипулирования БД вашего веб-сайта, потребуется использовать в коде только параметризованные запросы, хранимые процедуры, регулярные выражения, функции блокировки и отключить вывод сообщений об ошибке. Важно, чтобы доработкой системы безопасности занимался опытные веб-мастер и программист (не ниже уровня «Middle»). Не пытайтесь это сделать самостоятельно без соответствующих познаний, так это может нарушить целостность работы системы и приведёт к выходу веб-ресурса из строя.

XSS-атака заключается в «краже» информации другого уровня – «файлов Cookies», что позволит получить доступ к информации пользовательских аккаунтов. Способ действия основан на внедрении на страницу веб-сайта кода-скрипта (js), который будет запущен автоматически при входе на сайт пользователем. В большинстве случаев, используется взлом сервера, на котором хранится сайт, или происходит его заражение вирусом. При совершении XSS-атаки злоумышленники могут не только красть данные пользовательских аккаунтов, но и перенаправлять их на другие веб-сайты, открывать дополнительные окна, заражать ПК пользователей. Способы защиты заключаются в закрытыи возможности отправки в БД параметров POST и GET запросов напрямую, без предварительной проверки, а также те меры закрытия уязвимостей, которые применялись для инъекций-sql. Стоит отметить и необходимость реализации проверки заполняемых данных в формах сайта на наличие запрещённых символов и кода.

Со стороны владельца веб-сайта нужно быть всегда готовым к такому роду атак, особенно когда речь идет о высококонкурентной нише, где каждый привлекаемый клиент идёт «на вес золота».

Блокировка или ограничение доступности веб-сайта

Блокировка или ограничение доступности веб-сайта в интернете – ещё одна распространенная проблема и угроза, с которой периодически сталкиваются компании различного уровня.

Ведёт за собой и ухудшение позиций в поисковых выдачах «Яндекса» и «Google».

Вредоносный код может попасть на сайт, как благодаря преднамеренным спланированным атакам, так и случайным образом, например, переняв вирус с ПК администратора, занимающегося его управлением и обслуживанием.

Заражение сайта

Заражение сайта с целью получения возможности атаки на пользователей сайта и дальнейшее распространение вируса в интернете. Как правило, связан с мошенническими действиями, основная цель – посетители веб-сайта и их устройства. В большинстве случаев, зараженный веб-ресурс является всего лишь переносчиком, запускающим специальный скрипт, который и распространяет вирусный код на устройства пользователей. Кроме вредительской деятельности, может осуществлять функции по сбору любого рода информации с ПК, ноутбуков, смартфонов и планшетов (чаще всего номера банковских карт и данные приложений от клиент-банка).

Специфические угрозы

Можно отметить и ещё несколько видов угрозы – «Специфические». Они не связаны напрямую с вирусным заражением, но способны значительно навредить бизнесу компании. Первый из них, – это «фишинг», который заключается в создании и размещении на сторонних интернет-площадках копии сайта с формами для ввода данных. Цель данной деятельности – кража конфиденциальных персональных данных посетителей и клиентов компании. Страшно представить, к чему способно привести попадание на копию сайта, полностью повторяющую «Сбербанк Онлайн». Единственная защита от фишинга – внимательность пользователей. Хоть и все популярные системы ведут борьбу с данным видом угроз, в интернет-сети периодически всплывают сайты-двойники.

Другим видом угрозы для сайта компании является массовая закупка внешних ссылок низкого качества на веб-сайт конкурента, что загонит его под «фильтр поисковых систем». Часто падение позиций в органической выдаче связывают с действием вредоносного кода, хотя на самом деле причина может быть именно в данном факторе. Чтобы защититься, регулярно следите за позициями веб-сайта, просматривайте сведения в панелях «Вебмастера». Особое внимание уделяйте такому показателю, как ТИЦ. Его неоправданно быстрый и резкий рост, как правило, и вызван происками злоумышленников.

Как узнать заражён ли вирусом сайт?

Первым сигналом того, что веб-ресурс инфицирован – бурная и острая реакция при его посещении со стороны «штатного» антивируса, установленного на ПК. Другим настораживающим фактором может являться резкое ухудшение позиций сайта в органической выдаче. Возможно также появление предупредительной надписи в сниппете веб-сайта о том, что источник заражен (на страницах появляется неестественный ему текст), работа и прогрузка страниц отличаются «от стандартных».

Чтобы проверить веб-ресурс, можно использовать средства сервисов «Яндекс Вебмастер» и «Google Webmaster», или с помощью сервиса: rescan.pro

Инструменты «Вебмастера» диагностируют веб-сайты регулярно и отображают статус с режиме реального времени.

После проверки сервисом отобразится отчёт с подробной информацией о состоянии сайта.

Многие хостинг-площадки имеют встроенный антивирус, который легко можно запустить всего за несколько кликов.

Ещё одним признаком наличия вредоносного кода, является присутствие постороннего тега «iframe».

Как защитить сайт от вирусов

Делать регулярные резервные копии веб-ресурса. Важно, чтобы данные хранились на протяжении 6 месяцев, чтобы при заражении можно было «откатить» состояние до уровня, предшествующего времени возникновения данной проблемы.

Использовать надежные сложные пароли.

Установка защиты от «брута» (перебора комбинаций с целью определения подходящего) пароля, включение ограничения количества попыток ввода.

Для защиты доступа на выделенный сервер или хостинг, используйте двухуровневую процедура входа, с смс-информированием.

Используйте надежный антивирус на рабочем ПК, с которого осуществляется работа с файлами на сервере.

Запретите доступ с IP-адресов, по геоопределению не относящиеся к РФ.

Подключить протокол https.

Использовать отличный от стандартного способа входа, адрес для захода в панель-администрирования. Как правило, на популярных системах использованы http://site.ru/admin.php или http://site.ru/manager.php. Поменяв путь к доступу, усложнится задача для происков злоумышленников.

Выполнить запрет на ввод кода и спецсимволов в формах сайта.

Не пересылать данные для входа на сайт и сервер/хостинг через корпоративную почту с общим доступом работников, а также через мессенджеры, социальные сети, sms.

Использовать надежного хостинг-провайдера, желательно, со встроенными средствами антивирусной защиты. Стоит сразу отказаться от бесплатных тарифов, надежность и безопасность которых желает лучшего.

Пользоваться методами защиты базы данных от sql-инъекций, XSS-атак.

По возможности отказаться от использования «самодельных» движков, систем управления контентом и администрирования сайта, так как могут наблюдаться колоссальные проблемы с точки зрения уязвимости веб-ресурса, за исправление которых придётся заплатить значительную сумму денег, потому что веб-программисты не любят работать с «чужим» кодом, особенно, если он не профессионально написан и в нём много «мусора».

Если проект разработан или ещё разрабатывается на каком-либо фреймворке, привлеките к работе специалиста по информационной безопасности и защите. Это снизит риск обнаружения «дыр» (уязвимостей) хакерами со стороны веб-сайта (полностью исключить невозможно, так как даже на самую надежную систему, может найтись возможность преодоления системы безопасности профессиональным интернет-взломщиком).

Что делать, если сайт заражен?

Если хостинг поддерживает антивирус, воспользоваться им, запустив сканирование.

Ограничить доступ к интернет-ресурсу, установив «заглушку» – защиту или отключить сайт в панели администрирования. Если данное действие не сделать, Вы рискуете навредить посетителям сайта, в том числе и вашим постоянным клиентам.

Воспользоваться, сохраненным ранее, «бэкапом» до момента заражения и восстановить сайт к исходной точке. В большинстве случаев, если антивирус не смог помочь, восстановление – самый надёжный способ устранения проблемы.

Проверьте наличие вредоносного кода во всех файлах вручную – если обладаете данными навыками, если нет – поручите штатному или удаленному (стороннему) веб-специалисту. Обращайте внимание на теги , а также файлы JS, которые являются наиболее привлекательными с точки зрения вредоносного кода. Если используется CMS, то проверку стоит проводить не только в основных файлах, но и дополнительных, в том числе других тем и шаблонов.

Проверьте базу данных и её целостность, наличие вируса в ней.

Ограничьте права доступа остальным пользователям, удалите «подозрительных».

Установите и устраните причину заражения, чтобы избежать повторного попадания вредоносного кода.

По окончании включите сайт, проверьте его ещё раз с помощью стороннего сервиса-антивируса и инструментов «Вебмастера» в «Яндексе» и «Google».

В заключении, хотелось бы отметить один важный факт со стороны интернет-безопасности: к любой атаке нужно готовиться заранее, прорабатывая систему безопасности комплексно, не пренебрегая нюансами, так как именно благодаря им и происходит взлом с проникновением на ваш веб-ресурс.

Не жалейте денежных средств на консультации со специалистами в данном направлении, так как их своевременная помощь может спасти вашу деловую репутацию, уберечь от серьезных финансовых и других проблем. Не забывайте и про защиту ПК, с которого производится управление и администрирование ресурса, своевременно и регулярно обновляйте антивирусное программное обеспечение.

Современные реалии показывают постоянно растущие атаки на веб-приложения — до 80% случаев компрометации систем начинаются с веб-приложения. В статье будут рассмотрены наиболее распространенные уязвимости, которые активно используют злоумышленники, а также эффективные методы противодействия им с использованием Nemesida WAF.

При увеличении количества инструментов и техник атак все сложнее становится обеспечить доступность сайта, защитить веб-приложение или его компоненты от взлома и подмены контента. Несмотря на усилия технических специалистов и разработчиков обороняющаяся сторона традиционно занимает догоняющую позицию, реализовывая защитные меры уже после того, как веб-приложение было скомпрометировано. Веб-сайты подвергаются атакам из-за публичной доступности, не всегда качественно написанному коду, наличию ошибок в настройке серверной части, а также отсутствующему контрою со стороны службы ИБ, тем самым обеспечивая злоумышленникам доступ к критичным данным.

В связи с этим возникает необходимость использовать защитные средства, учитывающие архитектуру веб-приложения, и не приводящие к задержкам в работе сайта.

Уязвимости нулевого дня

Уязвимость нулевого дня или 0-day – это ранее неизвестная уязвимость, которая эксплуатируется злоумышленниками. Происхождение термина связано с тем обстоятельством, что уязвимость или атака становится публично известна до момента выпуска производителем ПО исправлений ошибки (то есть потенциально уязвимость может эксплуатироваться на работающих копиях приложения без возможности защититься от нее).

Природа уязвимостей нулевого дня позволяет злоумышленникам успешно атаковать веб-приложения в период от нескольких минут до нескольких месяцев. Такой большой период обусловлен множеством факторов:

- уязвимость необходимо локализовать и устранить;

- выкатить работоспособный патч;

- уведомить пользователей о проблеме;

- пользователям приложения запустить процесс патч-менеджмента (что бывает очень нелегко сделать «здесь и сейчас» на крупном проекте).

В этом кроется еще один немаловажный фактор — для новой уязвимости может не существовать правил или исключений в защитной системе, а сигнатура атаки может быть не распознана классическими защитными средствами. В этом случае поможет использование белого списка поведенческого анализа конкретного веб-приложения для минимизации рисков атак нулевого дня.

В качестве примера можно привести хронологию атаки Struts2: CVE-2013-2251 Struts2 Prefixed Parameters OGNL Injection Vulnerability — c момента появления «боевого» эксплойта прошло несколько дней, прежде чем многие компании смогли накатить патч.

Тем не менее, при использовании защитных средств можно было выявить запрос вида:

http://host/struts2-blank/example/X.action?action:%25<(new+java.lang.ProcessBuilder(new+java.lang.String[]<‘command’,’goes’,’here’>)).start()>

для блокирования атаки, т.к. он явно не является легитимным в контексте пользовательских действий.

«Классические» атаки

Статистика показывает, что многие веб-приложения компрометируются также, как и годами ранее — это разного рода инъекции, инклуды, клиент-сайд атаки, поэтому защитное средство должно уметь выявлять и блокировать атаки, направленные на эксплуатацию следующих уязвимостей:

- SQL Injection — sql инъекции;

- Remote Code Execution (RCE) — удаленное выполнение кода;

- Cross Site Scripting (XSS) — межсайтовый скриптинг;

- Cross Site Request Forgery (CSRF) — межстайтовая подделка запросов;

- Remote File Inclusion (RFI) — удалённый инклуд;

- Local File Inclusion (LFI) — локальный инклуд;

- Auth Bypass — обход авторизации;

- Insecure Direct Object Reference — небезопасные прямые ссылки на объекты;

- Bruteforce — подбор паролей.

В идеальном веб-приложении такого рода уязвимости должны быть обнаружены и зафиксированы еще на этапе разработки: должен был проведен статический, динамический, интерактивный анализ, выявление аномалий в логике работы приложения. Но, зачастую, такие моменты по тем или иным причинам упускаются из виду, на них не остается времени или средств.

Защита на прикладном уровне

Веб-приложения отличаются от обычных приложений двумя вещами: огромным разнообразием и значительной интерактивностью. Это создаёт целый ряд новых угроз, с которыми традиционные межсетевые экраны не справляются.

Протокол прикладного уровня — протокол верхнего (7-го) уровня сетевой модели OSI, обеспечивает взаимодействие сети и пользователя. Уровень разрешает приложениям пользователя иметь доступ к сетевым службам, таким, как обработчик запросов к базам данных, доступ к файлам, пересылке электронной почты. Защита на прикладном уровне является наиболее надежной. Уязвимости, эксплуатируемые злоумышленниками, зачастую полагаются на сложные сценарии ввода данных пользователем, что делает их трудноопределимыми с помощью классических систем обнаружения вторжений. Также этот уровень является самым доступным извне. Возникает необходимость понимать группы протоколов и зависимостей, свойственных для веб-приложений, которые строятся над прикладными протоколами http/https.

Основной принцип защиты сайта на прикладном уровне — верификация и фильтрация данных запросов, передаваемых методами GET, POST и т.д. Подмена или модификация запроса — это базовая основа практически всех способов взлома и атак на сайты.

Цели атак

Веб-приложения могут быть атакованы независимо от их принадлежности к той или иной области деятельности: сайты малой посещаемости, неоперирующие большими объемами информации и не хранящие критичных данных могут быть атакованы в результате нецелевых атак. Значимые сайты, имеющие высокие показатели трафика, огромные объемы пользовательских данных и т.д. являются привлекательной мишенью для злоумышленников и подвергаются атакам практически ежедневно:

- Каждый третий сайт был взломан или подвергался атакам хакеров;

- 80% сайтов взламываются в ходе нецелевых атак с использованием популярных сканеров или утилит;

- Около 60% взломанных сайтов были заражены и заблокированы поисковыми системами.

Для сайтов, оперирующих платежными данными, обрабатывающих онлайн-транзакции существует специализированные требования соответствия стандарту PCI DSS. Payment Card Industry Data Security Standard (PCI DSS) — стандарт безопасности данных индустрии платёжных карт, разработанный Советом по стандартам безопасности индустрии платежных карт (Payment Card Industry Security Standards Council, PCI SSC), учреждённым международными платёжными системами Visa, MasterCard, American Express, JCB и Discover.

Пункт 6.6 гласит, что помимо проведения аудита веб-приложения необходимо обеспечить применение специализированных защитных средств:

To gain a better understanding of the Requirement 6.6, we should refer to PCI DSS 3.1 standard which says that public-facing web applications shall “address new threats and vulnerabilities on an ongoing basis and ensure these applications are protected against known attacks.”

What is important here is the “on an ongoing basis” condition, which makes it very clear that web security is a permanent process and highlights the importance of continuous web security.

PCI DSS proposes two ways to achieve this requirement:

“Reviewing public-facing web applications via manual or automated application vulnerability security assessment tools or methods, at least annually and after any changes.”

“Installing an automated technical solution that detects and prevents web-based attacks (for example, a web-application firewall) in front of public-facing web applications, to continually check all traffic.”

Пункт 6.6 носит обязательный характер, если веб-приложение входит в CDE (Cardholder Data Environment).

Обеспечение защиты сайта

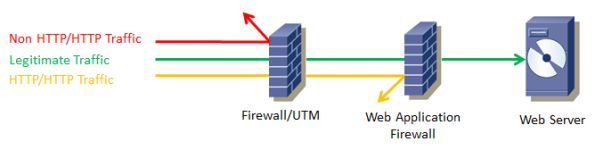

Оптимальным решением для обеспечения защиты сайта является применение Web Application Firewall — межсетевого экрана прикладного уровня, позволяющего эффективно защищать сайты от атак злоумышленников.

Web Application Firewall — это специальный механизм, накладывающий определенный набор правил на то, как между собой взаимодействуют сервер и клиент, обрабатывая HTTP-пакеты. В основе кроется тот же принцип, что и в обычных пользовательских фаерволах, — контроль всех данных, которые поступают извне. WAF опирается на набор правил, с помощью которого выявляется факт атаки по сигнатурам – признакам активности пользователя, которые могут означать нападение.

Как это работает

Web Application Firewall работает в режиме прозрачного проксирующего механизма, анализирую на лету приходящие от клиента данные и отбрасывая нелегитимные запросы:

После установки Web Application Firewall необходима настройка под целевое веб-приложение — в зависимости от типа и вида CMS добавляются учитывающие веб-приложение настройки фильтрации и правила и защитное средство переводится в режим обучения, для сбора эталонных моделей коммуникации с веб-приложением, идентификаторов и т.д.

После этапа машинного обучения включается боевой режим, который оперирует как готовыми правилами фильтрации, так и наработками, собранными на этапе обучения для обнаружения и блокирования атак.

Эффективность применения Web Application Firewall складывается из нескольких факторов:

- Простая интеграция в инфраструктуру;

- Гибкая система адаптации с веб-приложением;

- Блокирование угроз OWASP Top 10;

- Анализ и блокирование аномалий протокола или данных;

- Обнаружение и блокирование подделки идентификаторов сессий;

- Обнаружение и блокирование подбора паролей;

- Инспекция ответов сервера на наличие критичных данных;

- Динамическое обновление сигнатур атак;

- Низкое количество ложных срабатываний;

- Самозащита WAF;

- Удобный сервис информирования об атаках;

- Статистика и регламентная отчетность.

Одним из источников, позволяющих выявлять новые сценарии и реализацию атак на веб-приложения, являются «Лаборатории тестирования на проникновение», имитирующие реальную инфраструктуру современных компаний. В лабораториях принимают участие около 9000 специалистов по информационной безопасности со всего мира, с разным уровнем подготовки, навыков и инструментария. Анализ атак, направленных на объекты лаборатории, позволяют составить модели нарушителя и реализации векторов атаки.

Эти данные тщательно анализируются и на их основе добавляются новые правила фильтрации. Таким образом наше решение способно обеспечить полноценную защиту сайта от различных видов и типов атак.

Приветствую Вас, дорогие посетители блога WebMasterDima. На связи с Вами как всегда Дмитрий Смирнов, и в данной статье я хочу рассказать о том, как защитить сайт от хакерских атак, копирования, сетевых угроз. Данный пост будет интересен каждому вебмастеру! В прошлой статье я говорил о том, как передать большой файл через интернет, но теперь расскажу про сетевые угрозы.

Веб-сайт представляет собой виртуальную недвижимость, цифровую собственность, может быть использован для осуществления деятельности направленной на получение доходов. Поэтому владельцу сайта необходимо знать, как защитить сайт от разного рода злоумышленных действий, могущих принести значительный материальный и репутационный ущерб.

Начинающие веб-мастера редко задумываются о безопасности своих молодых проектов. Просто не хватает времени в многочисленных заботах, которые обрушиваются на новоиспеченного сайтовладельца.

Часто говорят – да зачем может понадобиться взламывать или заражать вирусами сайт, который еще не имеет высокой посещаемости и никому не известен.

На самом деле даже малозначительные интернет-ресурсы могут представлять интерес для злоумышленников.

Сайт может использоваться как хранилище для сомнительных файлов без взлома владельца. Через сайт может производиться незаконный файлообмен. На веб-страницы внедряются однопиксельные исходящие ссылки и сайт превращается в скрытого донора ссылочной массы. Сайты могут использоваться для организации массированных DDoS-атак. Конкуренты заражают вирусами в HTML-код чтобы дискредитировать соперников. Если сайт компании хорошо раскручен, хакеры могут тайно подменить контактные данные и тогда клиенты будут заказывать услуги и свершать покупки у конкурентов, использующих в свою пользу популярность подвергшегося взлому проекта.

Признаки того, что сайт подвергся злому или заражен вирусами

Ресурс без видимой причины начал потреблять очень много интернет-трафика, хотя посещаемость и осталась прежней. Это свидетельствует о том, что аппаратные ресурсы сайта на сервере используются для обслуживания непредусмотренных задач. Ухудшилась сетевая репутация проекта. Неожиданно упали позиции в поисковой выдаче. Появились негативные отзывы о сайте, жалобы администрации или в поисковые компании. Это прямое указание на то, что сайт заражен вирусами и пользователи имеют проблемы после посещения ресурса. Сайт попал под поисковые фильтры, ухудшились показатели ссылочного цитирования. Велика вероятность, что на страницах сайта появились скрытые исходящие ссылки. Несмотря на высокую посещаемость и хорошие позиции в поиске коммерческий проект резко потерял в объеме заказов. Ресурс начал некорректно работать, отключись некоторые функции, сайт часто недоступен, хотя с серверами хостинга все в порядке. Поисковые системы выдают уведомления о подозрительном трафике или активности на сайте и вокруг него. Администраторы и модераторы не могут авторизоваться. Происходят редакционные изменения, хотя уполномоченные администраторы ничего такого не делали. В процессе создания резервных копий сайта и загрузки их на компьютер антивирусные программы обнаруживают вирусы. Технические службы хостинга сообщаются о подозрительных событиях с сайтом.

Основные уязвимости сайтов

Предупрежден – значит, вооружен. Чтобы лучше разобраться как защитить сайт важно изучать методы взлома и заражения вирусами. Тогда можно будет закрыть слабые места и перекрыть вход злоумышленникам.

Человеческий фактор. Уязвимости хостинга. Уязвимости системы управления контентом.

Как показывает практика – почти 90% всех нежелательных вторжений на сайты происходит по вине владельца, из-за халатности, неосторожности и несоблюдения элементарных правил безопасности.

Сохранение паролей и логинов в памяти FTP-клиентов и браузеров (если используются онлайн-конструкторы). Использование слабых паролей от панели управления сайтом. Предоставление паролей посторонним людям. Отказ от использования антивирусного программного обеспечения. Использование незащищенных протоколов передачи данных.

Если злоумышленникам не удается заполучить логин и пароль от сайта, могут быть найдены слабые места в технической части ресурса.

Популярные бесплатные системы управления контентом имеют открытый код и это значительно облегчает задачу хакерам. Вирусы могут быть внедрены в свободно распространяемые шаблоны или плагины для CMS. При скачивании и установке движка не из официального источника велика вероятность вирусного заражения, получения троянов и шпионских скриптов. Обычно этот путь хакеры используют в отношении коммерческих CMS, выкладывая взломанные дистрибутивы для свободного скачивания.

Способы обеспечения безопасности веб-проекта

Для работы с сайтом целесообразно использовать отдельный компьютер, на котором никаких других действий не производится. Установите на компьютер надежный антивирус. Регулярно приводите глубокое сканирование системы. После каждого редактирования сайта обязательно создавайте резервную копию и сохраняйте в нескольких независимых хранилищах. Это гарантирует восстановление сайта при любых форс-мажорах. Предоставляйте логин и пароль от сайта только ограниченному кругу уполномоченных администраторов. После проведения на сайте какой-либо работы сторонними подрядчиками обязательно поменяйте пароль. Отключите сохранение паролей в памяти FTP-клиентов и браузеров. Используйте для авторизации надежный менеджер паролей.

Не забывайте своевременно обновлять все программное обеспечение – ядро CMS и плагины, вирусные базы, конструкторы сайтов. На удаленном сервере обслуживание аппаратной части и ПО занимаются сотрудники хостинга. Важно арендовать хостинг у провайдера с хорошей репутацией в отношении безопасности.

Если сайт подвергается DDoS-атакам, защиту можно осуществить размещением ресурса на специальном хостинге. Это довольно дорогая услуга. Поэтому если атака была случайной и единичной, выгоднее заказать одноразовую услугу по блокировке DDoS-воздействия.

При обмене файлами сайта с сервером при помощи FTP-клиента используйте шифрованное соединение.

Информация о методиках хакеров поможет владельцу сайта лучше понять, как защитить сайт и обеспечить безопасность своему проекту.

Теперь Вы знаете о том, как защитить сайт от хакерских атак и сетевых угроз. А что на счет копирования, что защита сайта от копирования заключается в своевременном предупреждении поисковых систем о выходе нового контента. Сделайте себе правило, всегда публикуйте информацию о новом контенте в яндекс вебмастере, и только потом на своем сайте!