Содержание

- 1 Безопасный доступ к информационным ресурсам компании

- 2 Можно ли обойтись без удаленного доступа?

- 3 Кому же нужен удаленный доступ к информационным ресурсам организации?

- 4 Чего же мы боимся при организации удаленного доступа?

- 5 Рассмотрим небольшой пример

- 6 Принцип трех "О"

- 7 Факторы угроз

- 8 Как защитить удаленный доступ?

- 9 Зачем нужен VPN?

- 10 Можно ли организовать VPN подключения без использования сторонних программ?

- 11 VPN и двухфакторная аутентификация

- 12 Настройка VPN-сервера

- 13 Настройка VPN-соединения

- 14 Резюмируем

Безопасный доступ к информационным ресурсам компании

Поэтому в данной статье я предлагаю обсудить ряд моментов, связанных с организацией безопасного удаленного доступа к ресурсам организации. Тема эта достаточно актуальна в последние годы. Бизнес становится все более мобильным, офис компании не является таким уж обязательным атрибутом, широкое распространение мобильных устройств только "усугубляет" ситуацию.

Можно ли обойтись без удаленного доступа?

Можно, но это неудобно, нетехнологично, невыгодно. Страдает оперативность решения задач, производительность работников, эффективность процессов, а в итоге – организация зарабатывает меньше денег. Естественно, не для всех отраслей это одинаково актуально, но таких сфер, где это вообще не актуально, становится все меньше и меньше.

Приведу небольшой пример работы в организациях без удаленного доступа к информационным ресурсам. Многим из вас приходилось сталкиваться с ситуацией "сотрудник что-то не успел, взял работу на дом". А что работник с собой взял? Явно не токарный станок с металлическими болванками. Он взял с собой информацию. Причем, т.к. он не всегда точно знает, что ему может понадобиться (например, для подготовки какого-то отчета), он старается взять все, что может пригодиться. К чему может привести такая работа на дому, специалисту по информационной безопасности объяснять не надо.

Следует отметить, что в большинстве организаций доступ к серверам даже внутри корпоративной сети тоже является удаленным, т.к. серверы размещаются в территориально удаленных от основного места размещения работников организации ЦОДах. Другое дело, что доступ к ним осуществляется по выделенным каналам, доступ осуществляется с компьютеров, размещенных внутри защищаемого периметра и соответствующих единым политикам безопасности.

Все становится значительно сложнее, когда необходимо обеспечить защиту удаленного доступа к ресурсам организации через сеть Интернет, да еще, в ряде случаев, с личных мобильных устройств.

Кому же нужен удаленный доступ к информационным ресурсам организации?

- руководителям различного уровня при их нахождении вне офиса – требуется доступ к электронной почте, к системе внутриофисного электронного документооборота, к бизнес-приложениям для принятия управленческих решений;

- различного уровня администраторам информационных систем – требуется доступ к администрируемым системам для обеспечения удаленного мониторинга и оперативного восстановления их работоспособности;

- представителям контрагентов, с которыми сотрудничает компания, – требуется доступ к внедряемым данными контрагентами системам для проведения необходимых настроек, к тестовым системам для проверки обновлений, воспроизведения и устранения выявленных на боевых системах ошибок; в случае передачи каких-то функций на аутсорсинг удаленный доступ может понадобиться для работников этих компаний;

- мобильным работникам для выполнения своих должностных обязанностей;

- обычным работникам компании (например, если они решили "взять работу на дом").

Выгоды удаленного доступа сотрудников к информационным ресурсам организации достаточно очевидны, но есть и существенные риски.

Чего же мы боимся при организации удаленного доступа?

1. Утечка конфиденциальных данных, которая может произойти по многим причинам:

- утрата (потеря, кража) мобильного устройства или средства вычислительной техники, с которого осуществляется доступ;

- заражение устройств вредоносным ПО;

- передача этой техники в ремонт;

- доступ к этой технике родных и знакомых.

2. Заражение корпоративной системы вредоносным ПО. Может произойти в случае заражения вредоносным ПО устройства, с которого осуществляется удаленный доступ к корпоративным информационным ресурсам, с дальнейшим заражением информационных средств и систем внутри организации.

3. Несанкционированный доступ в корпоративную вычислительную сеть. Может осуществиться в случае утечки (перехвата) аутентификационных данных либо получения несанкционированного доступа к устройству, с которого осуществляется удаленный доступ. Угроза реализуется прежде всего при заражении устройства, с которого осуществляется удаленный доступ, вредоносным ПО.

Рассмотрим небольшой пример

Практически стандартом де-факто стал удаленный доступ к своему корпоративному почтовому ящику. Немного найдется организаций, в которых никто из работников не имеет удаленного доступа к своей корпоративной электронной почте. Но даже такой, казалось бы, обычный информационный обмен не так просто защитить. Основная проблема в том, что в классической реализации почтовый клиент закачивает почтовые сообщения на устройство пользователя. Поэтому, если у вас есть возможность ограничить доступ к электронной почте только Web-протоколом без возможности сохранения вложений на конечном устройстве, это решит многие проблемы. Если же нет, придется организовывать шифрование почтовых сообщений и защищенное хранение ключа для расшифровки на конечном устройстве пользователя. Если это технически нереализуемо, в качестве компенсационной меры можно посоветовать ограничить период синхронизации электронной почты несколькими днями. Т.е. на устройстве пользователя будет находиться электронная почта только за последние 3–5 дней, что, согласитесь, значительно лучше, чем вся переписка за последние, как минимум, полгода. Еще один аспект, который необходимо решить, – это контроль за тем, что же пользователь делает с этой электронной почтой. В случае использования корпоративных устройств для удаленного доступа можно установить на эти устройства агента DLP-системы. В случае использования личных устройств это будет сложно реализовать как технически – с учетом "зоопарка" имеющихся у пользователей устройств, – так и по этическим соображениям – с точки зрения невмешательства в личную жизнь человека.

В значительной степени безопасность удаленного доступа зависит от разрешенных протоколов взаимодействия. На практике наиболее часто используются следующие методы организации безопасного доступа:

- организация VPN в корпоративную сеть;

- организация удаленного доступа с использованием терминального соединения;

- Web-публикация приложения и предоставление доступа по протоколу HTTPS.

Организация VPN в корпоративную сеть – это один из наиболее старых и широко используемых способов организации доступа в корпоративную сеть с корпоративных устройств. Технология позволяет включить удаленное устройство в корпоративную вычислительную сеть аналогично компьютеру, установленному в офисе организации. Вот только делать этого не следует ввиду высокого риска реализации всех трех из описанных выше угроз. Целесообразно "приземлить" VPN в демилитаризованную зону корпоративной вычислительной сети или в специализированный VLAN и строго ограничить доступы и протоколы взаимодействия этой подсети с основной корпоративной вычислительной сетью. В настоящее время на рынке имеется достаточно широкий набор устройств для организации защищенных соединений (VPN), позволяющих накладывать на такое взаимодействие дополнительные ограничения.

Терминальное взаимодействие оконечного устройства с сервером появилось практически с появлением первых компьютеров. Изначально такое взаимодействие более безопасное, чем организация VPN, т.к. предполагает обработку информации на сервере с передачей на оконечное устройство только символьного или графического интерфейса с отображением результата выполнения обработки информации на сервере. Современные оконечные устройства значительно более функциональны, да и сами протоколы терминального взаимодействия стали обладать значительно большими возможностями. Так, большинство современных терминальных протоколов взаимодействия имеют возможность шифрования передаваемого трафика. Но в то же время практически все из них позволяют файловую передачу данных, что с точки зрения безопасности несет в себе существенные риски. Поэтому применение современных протоколов терминального взаимодействия для организации удаленного доступа требует наложения дополнительных ограничений как минимум на файловую передачу данных и копирование информации через буфер обмена.

Web-публикация приложения и организация к нему доступа с использованием протокола HTTPS является наиболее современным способом организации безопасного удаленного доступа к информационным ресурсам. Многие современные системы (та же электронная почта) имеют встроенный функционал по организации такого доступа. Но даже если изначально у приложения нет встроенного Web-интерфей-са, существует достаточное количество программных инструментов для его организации.

Многое зависит от того, к какого рода информации планируется предоставлять доступ. Для удаленного доступа к критичным системам и серверам целесообразно использовать корпоративные устройства, на которых установлены жесткие политики по безопасности: отсутствие свободного доступа в Интернет, доступ возможен только для соединения с корпоративной сетью; организация функционально замкнутой среды – отсутствие прав на установку и запуск любого программного обеспечения, кроме разрешенного; шифрование жесткого диска устройства; запрет на подключение внешних накопителей и т.д.

Для менее критичных корпоративных систем можно разрешить доступ и с личных устройств при следующих условиях:

- использование строгой системы аутентификации пользователей при удаленном доступе; необходимо использовать многофакторную аутентификацию;

- у пользователя не должно быть возможности сохранить корпоративные данные на своем личном устройстве, либо на устройстве должна быть создана защищенная среда для работы с корпоративной информацией (отдельная загрузка ОС, отдельная виртуальная машина, для мобильных устройств – специальный криптоконтейнер);

- протокол взаимодействия должен обеспечивать защиту (шифрование) передаваемых данных;

- устройство пользователя должно соответствовать определенным требованиям безопасности;

- должен быть настроен аудит событий удаленных подключений.

Какие же системы безопасности могут помочь при организации удаленного доступа? На вопросах использования антивирусного ПО, межсетевых экранах и системах обнаружения атак я даже останавливаться не буду. Посмотрим на более специализированные продукты.

1. Специализированные серверы (шлюзы) доступа.

Обычно объединяют в себе функциональность сервера аутентификации, VPN-шлюза, межсетевого экрана, системы обнаружения атак. Ряд из них может обеспечивать проверку пользовательских устройств на соответствие установленным политикам безопасности. Такие решения также могут иметь специализированный программный компонент для установки на пользовательском оборудовании.

2. Системы строгой аутентификации.

При использовании технологии BYOD достаточно сложно обеспечить единую для всех пользователей двухфакторную аутентификацию, в достаточной мере защищенную от перехвата аутентификационных данных при заражении пользовательского устройства вредоносным ПО. На практике хорошо себя зарекомендовали в этом смысле системы одноразовых паролей (ОТР).

3. Для обеспечения высокого уровня защищенности удаленного доступа к критичным информационным ресурсам целесообразно использовать специализированные компьютеры либо мобильные устройства, изначально имеющие защищенную конфигурацию и поддерживающие все необходимые функции безопасности.

4. Системы управления привилегированными учетными записями. Обычно применяются для снижения рисков при использовании удаленного подключения для администрирования систем. Основной функционал этих систем заключается в сокрытии реальных паролей доступа к критичным информационным системам организации, фиксации сессии удаленного управления вплоть до видеозаписи сессии целиком и возможность активного реагирования на определенные событии в сессии удаленного управления.

5. Системы MDM – Mobile Device Management (MAM – Mobile Application Management).

Это класс специализированных систем, заточенных под централизованное управление мобильными устройствами.

Исторически MDM-решения создавались для управления корпоративными мобильными устройствами. Когда речь шла исключительно о корпоративных ноутбуках, ни у кого не возникало сомнения, нужно ли ими управлять. Основная задача была так "закрутить гайки", чтобы пользователь не мог на нем сделать ничего критичного.

Если говорить о личных мобильных устройствах, то подходы, используемые для корпоративных устройств, тут не всегда подходят. У вас есть желание управлять тем "зоопарком" мобильных устройств, которые используются вашими работниками? Ваш работник вряд ли обрадуется, если вы запретите ему установку приложений из Apple Store или Google Play Market. Также пользователь не будет рад, если после его увольнения из организации вы полностью очистите ему планшет или мобильник, удалив с него все имеющиеся данные.

В большинстве современных MDM-решений решен вопрос разделения пользовательской среды и среды работы с корпоративными данными (обычно для этого используется технология криптоконтейнера). Соответственно, появилась возможность сконцентрироваться на управлении именно криптокон-тейнером, применяя к устройству в целом минимум требований и ограничений.

Наш опыт использования MDM-системы для реализации технологии BYOD (Bring Your Own Device) показал достаточно высокую эффективность этих систем при защите удаленного доступа к корпоративным данным. Помимо непосредственно защиты удаленного доступа такие системы позволяют организовать защищенное хранение и обработку корпоративной информации прямо на пользовательском устройстве. Гибкая система настроек дает широкие возможности по реализации выбранных политик безопасности как для личных, так и для корпоративных мобильных устройств.

Принцип трех "О"

Я начал статью с упоминания принципа трех "А", а закончить хочу принципом трех "О".

Про организацию удаленного доступа к информационным ресурсам компании:

- Оцените риски.

- Определите методы и средства защиты.

- Обеспечьте приемлемый уровень безопасности (либо Откажитесь от этой затеи).

В 2016 году компания Avast решила провести эксперимент над участниками выставки Mobile World Congress. Сотрудники компании создали три открытые Wi-Fi точки в аэропорту возле стенда для регистрации посетителей выставки и назвали их стандартными именами «Starbucks», «MWC Free WiFi» и «Airport_Free_Wifi_AENA». За 4 часа к этим точкам подключились 2000 человек.

В результате эксперимента был составлен доклад, в котором сотрудники компании Avast проанализировали трафик всех подключившихся к открытым Wi-Fi точкам людей. Также была раскрыта личная информация 63% подключившихся: логины, пароли, адреса электронной почты и т.п. Если бы не представленный на выставке доклад, то участники эксперимента никогда бы и не поняли того, что кто-то получил доступ к их данным.

Мы подключаемся к сети своей компании из дома, гостиницы или кафе и даже не понимаем, какой ущерб можем ей нанести.

Согласно статистическим исследованиям, более 40 процентов сотрудников компаний работают удаленно хотя бы один день в неделю.

А ведь получается, что сотрудник, работающий удаленно через Интернет, намного уязвимее локального пользователя и представляет потенциальную угрозу для компании. Поэтому безопасности удаленных пользователей необходимо уделять особое внимание.

Факторы угроз

Удаленное рабочее место пользователя порождает, в сравнении с локальным офисным рабочим местом, три дополнительных фактора угроз:

- Удаленный пользователь находится вне зоны физического контроля организации. Требуется доказательство того, что к корпоративному ресурсу подключается именно сотрудник компании, а не злоумышленник.

- Данные удаленного пользователя распространяются по каналам, которые находятся вне зоны контроля организации. Эти данные подвержены перехвату, несанкционированному изменению и «подмешиванию» постороннего трафика.

- Для удаленного рабочего места сама компания не может обеспечить физическую безопасность. Также используемый компьютер может не соответствовать требованиям по конфигурации

Поэтому при организации удаленного доступа должны соблюдаться три основных принципа информационной безопасности:

- конфиденциальность (важная информация должна быть доступна только ограниченному кругу лиц);

- целостность (изменения информации, приводящие к ее потере или искажению, должны быть запрещены);

- доступность (информация должна быть доступна авторизованным пользователям, когда она им необходима).

Как защитить удаленный доступ?

Для организации работы удаленных сотрудников можно использовать следующие механизмы защиты:

- надежное средство аутентификации пользователей (пароли, аппаратные средства, биометрические данные и др.);

- систему управления доступом (централизованное управление доступом к IT-ресурсам компании);

- средство организации VPN (аппаратные устройства, программные решения, расширения брандмауэра и др.);

- средство противостояния атакам (защита внутренней сети и сотрудников от атак).

Мы расскажем об одном из механизмов защиты — это VPN.

Зачем нужен VPN?

VPN-подключение обеспечивает более безопасное соединение с корпоративной сетью и Интернетом.

Сферы применения VPN:

- выход в Интернет;

- доступ в корпоративную сеть снаружи;

- объединение компонентов корпоративной сети.

Сетевая инфраструктура вашей компании может быть подготовлена к использованию VPN с помощью программного или аппаратного обеспечения.

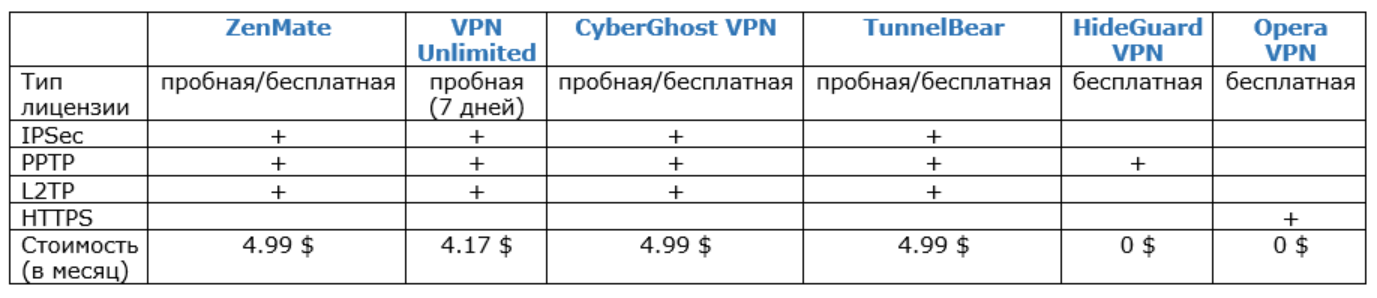

Существует большое количество платных и бесплатных сервисов VPN.

Такие сервисы в основном работают на 4 протоколах:

- IPSec, функционирующий в транспортном и туннельном режимах. Шифрование сообщений в пакете данных с помощью транспортного режима называется полезной нагрузкой, а зашифровка всего пакета — туннелированием.

- PPTP — это туннельный протокол «точка-точка», использующий туннельный метод, в котором данные сохраняются в виде PPP-пакетов. Они, в свою очередь, помещаются в IP-пакеты и передаются до места назначения.

- L2TP — протокол туннелирования второго уровня, работающий на двух основных узлах: концентраторе доступа L2TP (LAC), сетевом сервере L2TP (LNS). LAC представляет собой устройство, которое завершает вызов, в то время, как LNS аутентифицирует PPP-пакеты.

- TLS и SSL — криптографические протоколы, использующие сочетание аутентификации и шифрования для обмена данными между сервером и клиентом.

Также существуют сервисы VPN для корпоративного использования. Один из самых известных — это OpenVPN. Он является безопасным и недорогим сервисом.

Его плюсами являются:

- Безопасность. Использование нескольких криптографических протоколов (HMAC, 3DES, AES, RSA) и 2048-битного ключа позволяют осуществить надежное шифрование всех данных.

- Гибкие возможности OpenVPN позволяют запускать соединение через Proxy/Socks, по различным протоколам и при принудительной блокировке DHCP-протокола, а также сквозь файрволы.

- Поддерживается большинством устройств, в том числе на платформах Apple iOS и Google Android.

Можно ли организовать VPN подключения без использования сторонних программ?

Иногда нет смысла использовать сторонние сервисы, если аналогичные возможности встроены в операционную систему.

Мы хотим продемонстрировать, как настроить безопасное VPN-подключение по протоколу SSTP, используя стандартные возможности Windows.

Защита VPN-соединения в таком случае выполняется посредством механизмов шифрования трафика с помощью цифрового сертификата (SSL), предоставляемого со стороны VPN-сервера. Программное обеспечение клиентской операционной системы в процессе установки VPN-соединения выполняет проверку сертификата VPN-сервера, в частности, проверяет не отозван ли сертификат сервера, а также проверяется стоит ли доверять корневому сертификату Центра сертификации, выдавшего сертификат для VPN-сервера. Именно поэтому одним из требований для успешной работы VPN-подключения по протоколу SSTP, является возможность автоматического обновления списка корневых сертификатов через Интернет.

Протокол SSTP является современным и безопасным протоколом. Дополнительным преимуществом является его возможность работы через повсеместно доступный порт протокола HTTPS (TCP 443), используемый для обычного веб-браузинга, то есть VPN-соединение по протоколу SSTP будет работать практически через любое Интернет-соединение.

VPN и двухфакторная аутентификация

Само по себе VPN-соединение является зашифрованным. А вот использование логина и пароля для аутентификации в VPN совсем небезопасно. Но есть выход — это двухфакторная аутентификация. Она позволяет пользователю подтвердить свою личность двумя способами. Желательно использовать для ее настройки аппаратное средство (токен или смарт-карту). Тогда при установке VPN-соединения пользователю потребуется не пароль, а само устройство и его PIN-код.

Основное преимущество аппаратного устройства при использовании VPN — это уникальность закрытого ключа. Она обусловлена тем, что закрытый ключ с устройства нельзя скопировать и воспроизвести. Ведь если средство аутентификации не обладает уникальностью, то нельзя быть уверенным в том, что пользователь, получивший доступ, является тем самым пользователем, которому этот доступ был назначен.

В случае с использованием пароля ситуация совсем другая. Любой человек, специально или случайно узнавший ваш пароль, может им воспользоваться без вашего ведома. А это значит, что он может делать от имени владельца пароля все, что захочет. Отследить такую ситуацию довольно сложно, особенно, если злоумышленник технически подкован.

Настройка VPN-сервера

Настройку VPN-подключения мы начнем с развертывания простого VPN-сервера на базе Windows Server 2012 R2.

Такой сервер, установленный на стандартном оборудовании, вполне можно использовать для небольшой офисной сети с потребностью организации удаленного подключения для нескольких десятков сотрудников (30-50 человек).

Конфигурация VPN-сервера

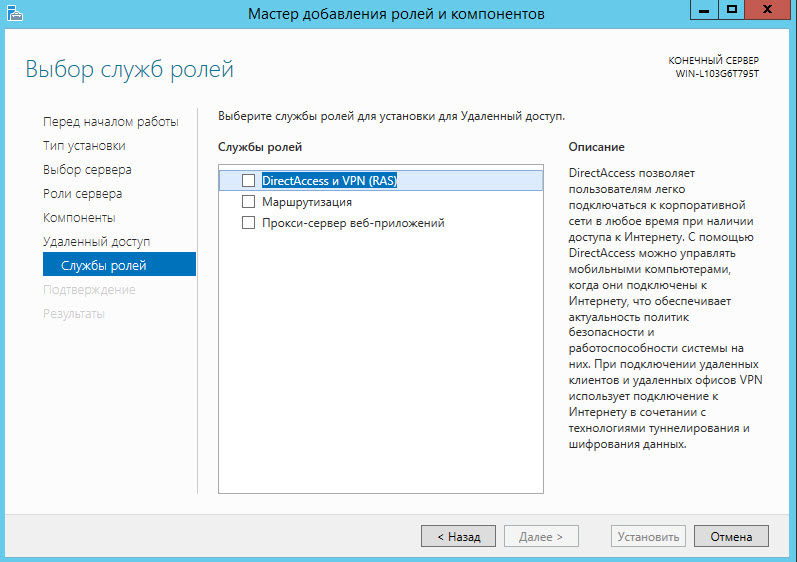

Откроем Диспетчер серверов и щелкнем по ссылке Добавить роли и компоненты.

Выберем роль Удаленный доступ.

Выберем службу ролей DirectAccess и VPN (RAS).

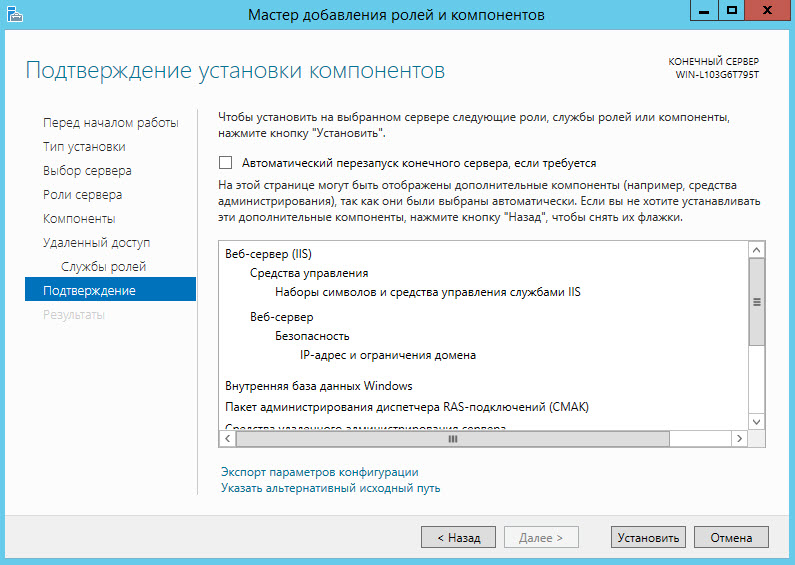

Нажмем на кнопку [Установить]. В результате запустится процесс установки роли удаленного доступа.

В окне мастера начальной настройки удаленного доступа выберем Развернуть только VPN.

После этого добавим сервер. В окне Маршрутизация и удаленный доступ выберем пункт меню Действие и подпункт Добавить сервер. Далее подтвердим добавление.

Щелкнем по названию добавленного сервера правой кнопкой мыши и выберем Настроить и включить маршрутизацию и удаленный доступ.

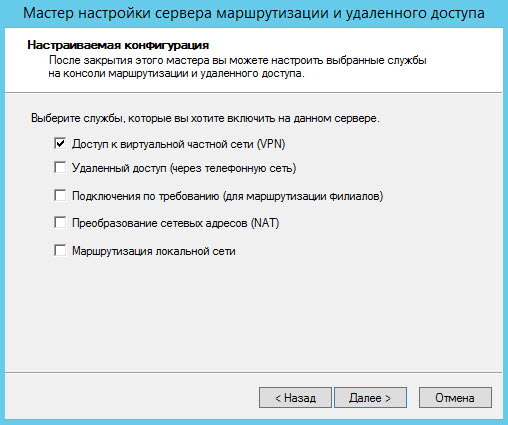

Выберем пункт Особая конфигурация.

В качестве настраиваемой конфигурации укажем Доступ к виртуальной частной сети (VPN).

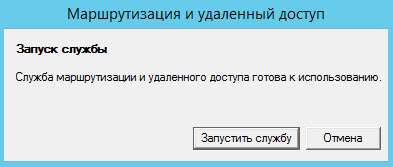

Запустим службу, для этого нажмем на кнопку [Запустить службу].

Сервер почти готов.

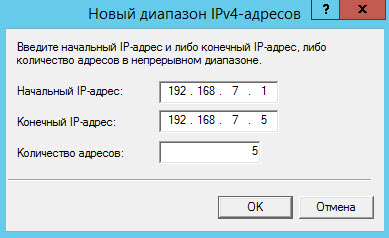

Для примера мы используем самый простой и очевидный способ — зададим статистический пул адресов для 5 пользователей.

Откроем свойства добавленного сервера.

Выберем пункт Статистический пул адресов и нажмем на кнопку [Добавить].

В окне Новый диапазон IPv4-адресов укажем начальный и конечный IP-адрес.

Нажмем на кнопку [Применить]

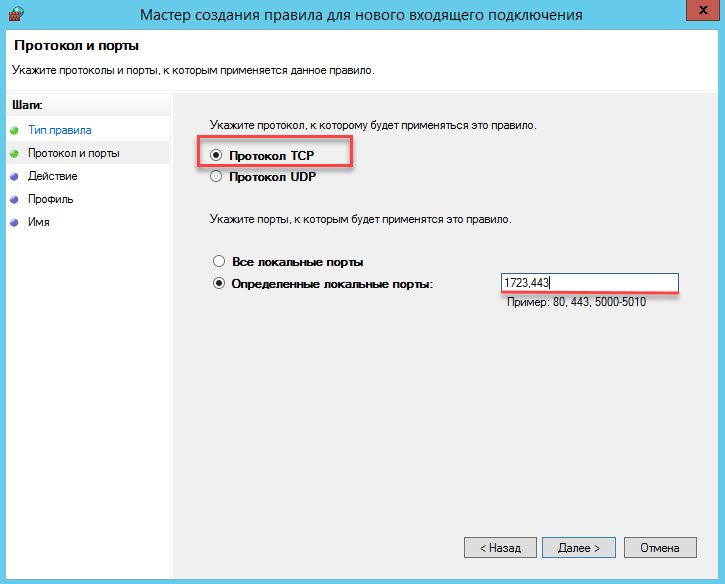

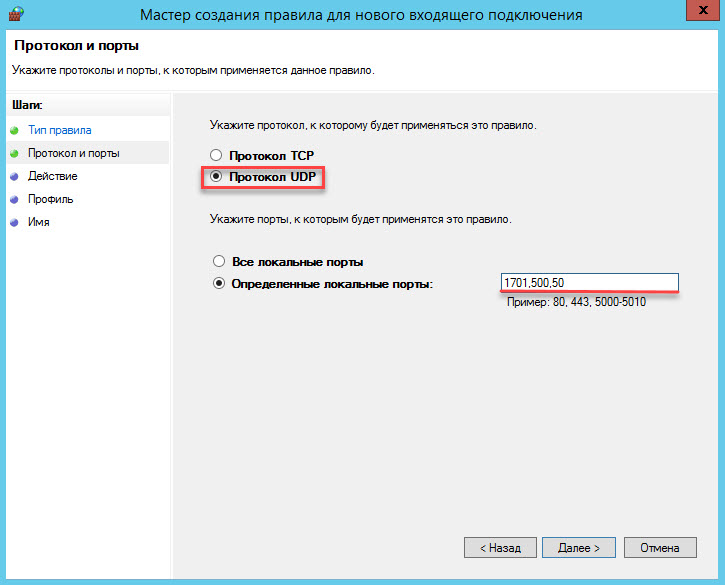

Роль удаленного доступа сконфигурирована, теперь откроем порты в брандмауэре.

Открытие портов брандмауэра

Для протокола TCP откроем порты 1723 и 443.

Для протокола UDP откроем порты 1701, 500 и 50.

На следующем этапе настроим локальную политику безопасности.

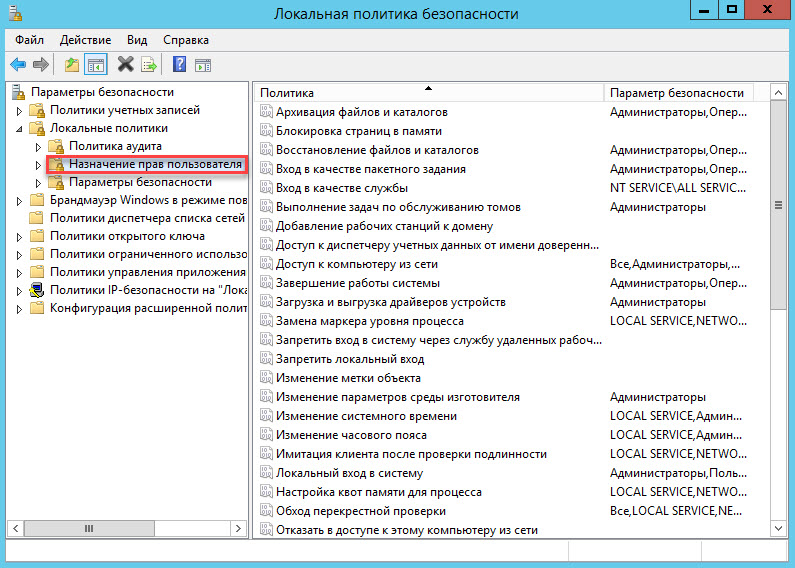

Настройка локальной политики безопасности

Откроем список локальных политик безопасности и выберем пункт Назначение прав пользователя.

Выберите политику Разрешить вход в систему через службу удаленных рабочих столов.

Нажмите на кнопку [Добавить пользователя или группу].

Найдите имя подразделения Пользователи домена и добавьте его.

Ну и предпоследним шагом будет настройка доступа для конкретных пользователей.

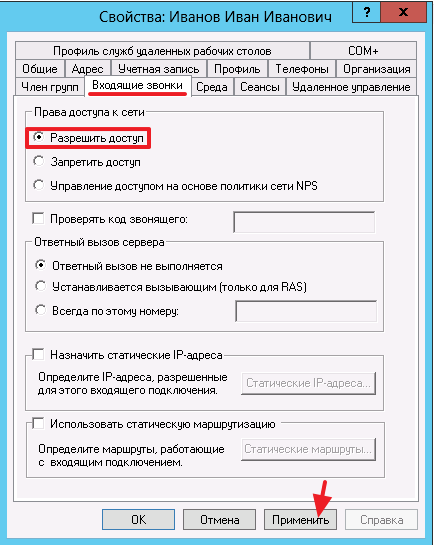

Настройка доступа для конкретного пользователя

Откройте Диспетчер серверов, выберите пункт Средства и подпункт Пользователи и компьютеры Active Directory.

Найдите имя необходимого пользователя, зайдите в его Свойства, на вкладке Входящие звонки выберите настройку Разрешить доступ. Нажмите на кнопку [Применить].

И напоследок проверим разрешен ли удаленный доступ в свойствах системы.

Для этого откроем свойства системы, выберем пункт Настройка удаленного доступа и установим переключатель Разрешить удаленные подключения к этому компьютеру.

Вот и все, настройка сервера на этом завершена. Теперь настроим VPN-соединение на компьютере, который будет использоваться для удаленного доступа.

Настройка VPN-соединения

Настройка VPN на компьютере с Windows 10 предельно проста. Для ее реализации понадобятся данные учетной записи (логин, пароль), IP-адрес сервера и соединение с Интернетом. Для организации аппаратной двухфакторной аутентификации понадобится токен.

Никаких дополнительных программ устанавливать не нужно, в самой Windows уже все есть.

Давай приступим к настройке. В качестве примера аппаратного средства я буду использовать устройство для безопасного хранения ключей и сертификатов Рутокен ЭЦП PKI.

Для настройки подключения нам понадобится сертификат, который содержит политики Smart Card Logon и Client Authentication.

Процесс создания такого сертификата мы ранее уже описывали. Ссылка на описание здесь.

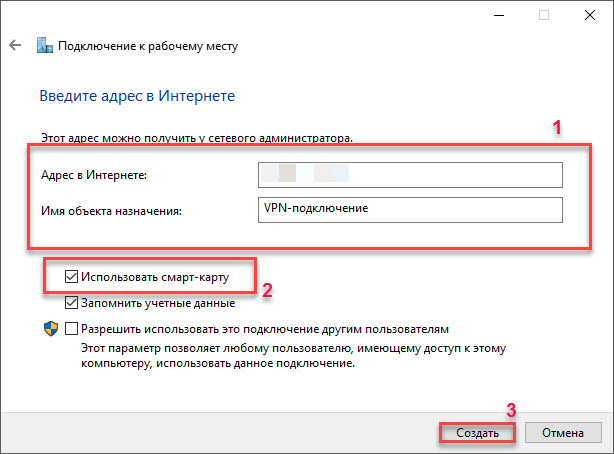

Откроем окно Центр управления сетями и общим доступом. Щелкнем по ссылке Создание и настройка нового подключения или сети.

Откроется окно Настройка подключения или сети. Выберем пункт Подключение к рабочему месту и нажмем на кнопку [Далее].

Щелкнем по ссылке Использовать мое подключение к Интернету (VPN).

В поле Адрес в Интернете укажем данные VPN-сервера.

В поле Имя объекта назначения укажем название VPN-подключение.

Установим флажок Использовать смарт-карту и нажмем на кнопку Создать.

VPN-подключение создано. Но нам необходимо изменить его параметры.

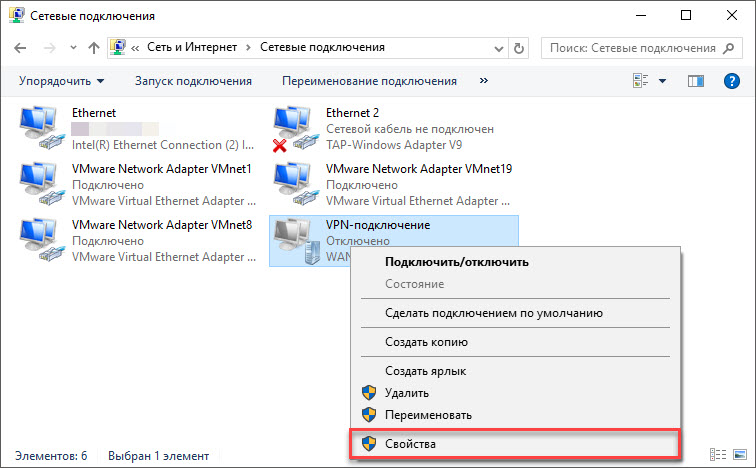

Снова откроем окно Центр управления сетями и общим доступом и щелкнем по ссылке Изменение параметров адаптера.

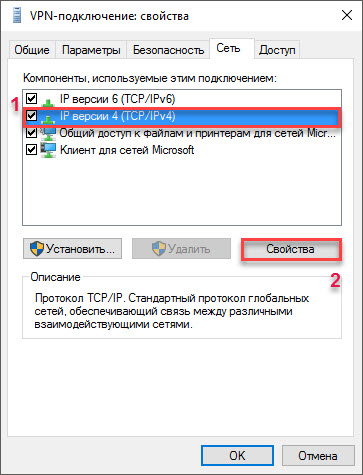

В окне Сетевые подключения щелкнем правой кнопкой мыши по названию созданного VPN-подключения и выберем пункт Свойства.

Перейдем на вкладку Безопасность и выберем следующие параметры.

Таких настроек VPN-подключения достаточно для того, чтобы успешно подключиться по безопасному VPN-протоколу к указанной сети. Однако после того, как VPN-подключение выполнено, весь сетевой трафик с компьютера будет по умолчанию направляться на шлюз указанной сети. Это может привести к тому, что во время подключения к VPN работа с ресурсами Интернета будет не возможна. Для того, чтобы исключить данную проблему перейдем на вкладку Сеть, щелкнем по строке IP версии 4 (TCP/IPv4) и нажмем на кнопку Свойства.

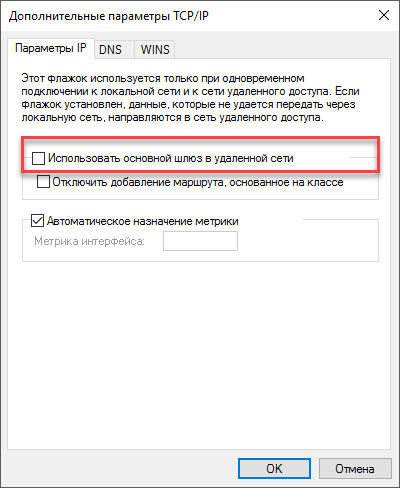

На странице со свойствами IP версии 4 нажмем на кнопку [Дополнительно].

Снимем флажок Использовать основной шлюз в удаленной сети.

Подтвердим все внесенные изменения. Процесс настройки завершен.

Теперь давайте проверим подключение.

В панели задач на рабочем столе щелкнем по значку Доступ к Интернету и выберем созданное VPN-подключение. Откроется окно Параметры.

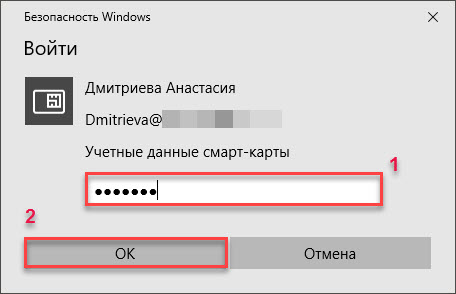

Щелкнем по названию VPN-подключения и нажмем на кнопку Подключиться.

Введите PIN-код токена и нажмите на кнопку [ОК].

В результате созданное VPN-соединение будет установлено.

Для проверки статуса VPN-соединения откроем окно Сетевые подключения, найдем название созданного подключения. Его статус должен быть «Подключено».

Чтобы разорвать VPN-соединение в том же окне найдем созданное подключение, щелкнем по его названию правой кнопкой мыши и выберем пункт Подключить/Отключить.

Резюмируем

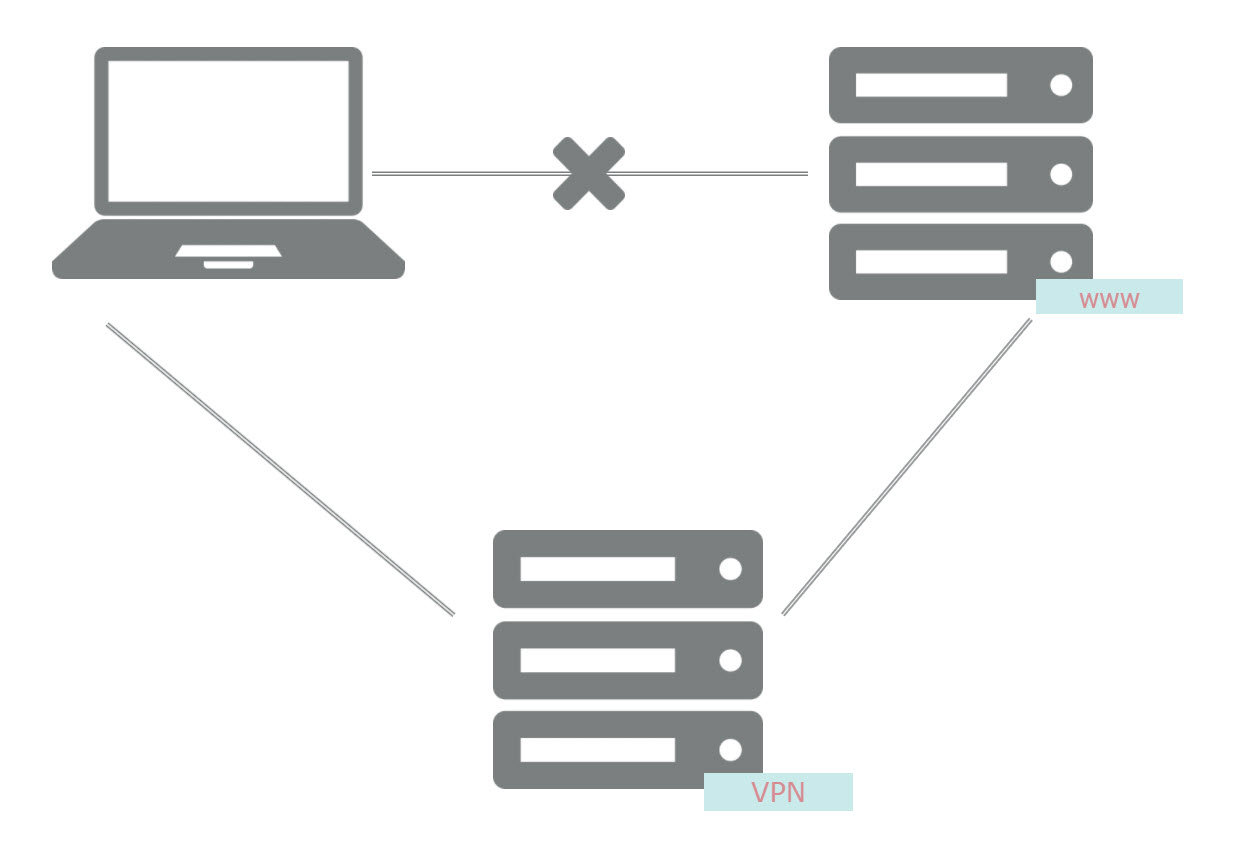

Когда VPN-соединение установлено, весь трафик начинает проходить через VPN-сервер.

Надежность защиты VPN-трафика заключается в том, что даже если злоумышленники каким-либо образом перехватят передаваемые данные, то им все равно не удастся ими воспользоваться, так как данные зашифрованы.

А если установить ещё и специальные приложения для контроля за трафиком и настроить их, то можно будет успешно фильтровать трафик. Например, автоматически проверять его на наличие вирусов.

Надеюсь нам удалось убедить вас, что VPN это просто, доступно, а главное безопасно!

Сергей Самойлов, руководитель проектной группы Центра Информационной Безопасности, Softline Security Center, раскрыл проблему обеспечения удаленного доступа к IT-ресурсам в корпоративной среде. В этой статье рассмотрено, какие риски в обеспечении информационной безопасности компании возникают во время предоставления удаленного доступа, а также способы управления этими рисками.

На сегодняшний день сложно организовать под одной крышей всю информационную инфраструктуру компании, ведь филиалы предприятия и их сотрудники нередко находятся в различных регионах страны или даже разных частях земного шара. При этом IT-служба обязана обеспечить доступ работников к информационным системам компании.

Решить вышеобозначенную задачу возможно посредством предоставления удаленного доступа сотрудникам организации. Вот почему в современной бизнес-среде руководство осознанно принимает решение о разрешении удаленного доступа для своих коллег и партнеров, ведь при правильном подходе это позволяет им работать в домашних или «полевых» условиях. А такой подход позволяет получить явные конкурентные преимущества.

Проблемы и их решения

На сегодня существуют различные технологии, позволяющие предоставить защищенный удаленный доступ, например IPsec или SSL. Однако к уже угрозам безопасности, давно известным в локальной сети, добавляются новые, вызванные тем, что IT-служба не всегда в состоянии в должной степени контролировать удаленную систему, посредством которой сотрудники пытаются подсоединиться к корпоративной сети. Действительно, когда компьютер находится в офисе, можно с высокой степенью уверенности утверждать, что на нем установлено необходимое антивирусное ПО, что к нему имеют доступ только определенные люди и т. д. Когда же речь заходит об удаленных устройствах, что-либо гарантировать сложно. До недавнего времени IT-персонал был вынужден полагаться в вопросах обеспечения безопасности мобильных устройств на своих работников, однако зачастую им просто не хватает знаний или квалификации, чтобы защитить свой ПК. Нередко сотрудники могут по незнанию посещать опасные web-ресурсы или не соблюдать правил безопасности при работе с почтой, или не устанавливать всех необходимых обновлений ОС и других приложений.

По данным последнего опроса, на североамериканском рынке 42% сотрудников в той или иной степени работают удаленно (в 2009 прирост составил 30% по данным World at Work 2009). Тенденция к росту данного сегмента пользователей ожидается во всех странах, а отсутствие системных либо антивирусных обновлений, недостаточный физический контроль безопасности на удаленно подключающихся устройствах может привести к компрометации или неавторизованному доступу к данным. Из-за огромного разнообразия техники зачастую нет централизованного управления, а значит защита мобильных устройств и компьютеров для удаленного доступа слабее, чем стандартные корпоративные компьютеры. Кроме того, связь и доступ осуществляется в агрессивной среде. В ней возможен контроль и управление некоторых сетевых участков злоумышленником, например, развертывание фальшивой беспроводной точки доступа. Уязвимости программного обеспечения в случае использования удаленной работы могут привести к использованию злоумышленником информационных активов компании, получению несанкционированного доступа к ресурсам путем фишинга, внедрению кейлогеров, сбору информации об аутентификации и прочих конфиденциальных сведений. Кроме того, уязвимости могут привести к сохра-нению вложений на неуправляемых компьютерах и загрузке потенциально вредоносных файлов.

Как правило, готового решения на все случаи жизни не существует. Однако, множество крупных и высоко технологичных компаний со значимым именем на IT-рынке, например Microsoft, Cisco, Check Point, Juniper и другие, предоставляют ряд продуктов для удаленного доступа, используя SSL-соединение. Причем это касается не только доступа к web-приложениям, но и полноценной поддержки дистанционной работы с большинством популярных на рынке офисных и бизнес-приложений. Современные системы для предоставления удаленного доступа, как правило, выполняют проверки на соответствие корпоративным политикам и стандартам, прежде чем будет осуществлен доступ к ресурсам. То есть учетная запись одна, а доступ зависит от типа устройства и его настроек, наличия обновлений и т. д.

Далее будут рассмотрены наиболее популярные решения для удаленного доступа, использующих SSL-соединение. В последней главе данной статьи приведены рекомендации по обеспечению безопаностис при удаленном подключении к информационным ресурсам организации.

Новейший продукт в линейке производителя – Check Point Abra – буквально обеспечивает офис в кармане. Это безопасное виртуальное рабочее пространство, которое изменяет стиль мобильной работы пользователей. Abra мгновенно превращает любой ПК в корпоративный декстоп и предоставляет пользователям доступ к файлам и приложениям в любом месте, в любое время, без необходимости носить с собой ноутбук или рабочие файлы. Форм фактор USB обеспечивает портативность, при этом не требуется перегрузка и права администратора. Данные защищаются путем разделения на защищенное виртуальное пространство и обычное рабочее пространство ПК. Встроенное шифрование защищает данные хранимые в виртуальном пространстве. Пользователь может работать в автономном режиме с зашифрованного диска или интерактивно, получив доступ к корпоративным ресурсам, используя встроенный VPN клиент Abra. В качестве клиентов под-держиваются 32-битные Windows 7, Vista, XP.

Если нет возможности использовать USB-подключение, можно применять SSL-клиент Endpoint Security on Demand (EDOS). Он входит в состав продукта Connectra и позволяет проверить является ли компьютер собственностью компании и выполнить принудительную проверку на соответствие необходимым требованиям безопасности. При этом, исходя из результатов проверки, не просто обеспечить либо заблокировать доступ, а предоставить доступ к определенной категории инфор-мации в зависимости от качества защиты конечного пользователя.

Secure Workspace, также модуль продукта Connectra компании Check Point, позволяет организовать виртуальную рабочую область, в которой работает клиент. Применение политик осуществляется на уровне функций конкретного приложения с использованием SSO – технологии единого входа (Single Sign On). То есть, пройдя строгую аутентификацию на web-портале Connectra, пользователю в дальнейшем не придется водить логин и пароль. Управление всех выше перечисленных продуктов производится через централизованную консоль SmartCenter.

Microsoft – IAG 2007

По информации от производителя, IAG поддерживает все приложения посредством SSL VPN, дос-туп к web-ресурсам класса Client/Server и к файлам. Так же стоит упомянуть о специфических приложениях (Citrix, IBM, Lotus, SAP и многих других), которые активно используются служащими корпораций по всему миру. Продукт создан для работы как с управляемыми, так и неуправляемыми клиентскими системами, есть возможность автоматического определения системы клиента, его программного обеспечения и конфигурации. Администратор может настроить ограничения доступа на основе соответствия политикам, очистку кэша и вложений, блокировку для загрузки файлов, таймауты при активности либо ожидания уделенной сессии и применение политик на уровне функций конкретного приложения, используя SSO. Возможен предустановленный набор разрешающих правил для конкретного web-приложения с запретом всего остального.

Cisco WebVPN – Cisco Secure Desktop (защищенный рабочий стол) – основной компонент при реализации защищенного удаленного доступа в инфраструктуре. Его необходимо использовать с платформами, которые поддерживают данную технологию. Это устройства защиты серии Cisco ASA 5500 Series Security Appliances, маршрутизаторы с операционной системой Cisco IOS версии 12.4(6)T или выше, концентраторы Cisco VPN 3000 Series, модуль Cisco WebVPN Services Module для Cisco Catalyst 6500 Series и Cisco 7600 Series. При использовании Cisco WebVPN гарантированно удаляются временные файлы, cookies, журнал посещения web-страниц, сохраненные пароли и загруженные файлы. Все сеансовые данные хранятся в едином защищенном хранилище и удаляются после выхода пользователя из системы либо завершения сессии по таймауту.

Устройства от Juniper серии SA поставляются с набором функций, которые необходимы для обеспечения защищенного удаленного доступа. Есть возможность приобретения как базового так расширенного функционала. Juniper Networks SA предоставляет своим пользователям обеспечение защищенного доступа к ресурсам любого типа (аналогично тому, как это делается в традиционных VPN технологиях). Есть возможность запрета загрузки прикрепленных к почтовым сообщениям документов (в режиме Web-mail), аудит клиентского ПК на предмет удовлетворения требованиям по безопасности перед тем, как предоставить доступ к защищенным ресурсам (Host Checker), защита от шпионского ПО, защита пользовательских данных во время сеанса (Secure Virtual Workspace). Имеется принудительная очистка кэша браузера после завершения пользовательской сессии или по таймауту, динамическая авторизация (назначение ролей пользователям в зависимости от их принадлежности к той или иной категории), поддержка режима Single Sign-On (при работе с приложениями сторонних производителей) и организация защищенных web-конференций. Настройка и конфигурирование устройств SA осуществляются с помощью web-интерфейса.

Стратегию построения информационной безопасности желательно начать с написания ясной для всех участников политики и условий для доступа к корпоративным ресурсам при удаленном подключении к информационным ресурсам организации. Наиболее характерная ошибка некоторых компаний: внедрять технические средства еще до того, как до конца определены организационно административные вопросы и положения. Не менее важно сделать распоряжение о том, кто будет отвечать за сохранность информации и как будет уведомлять о нарушениях или подозрениях в нецелевом использовании информационных ресурсов. Решение о разрешении доступа и адекватной защите должно быть экономически оправдано.

А над чем стоит дополнительно подумать, если вы решили предоставить удаленный доступ к ресурсам компании? Ниже перечислен набор правил, заслуживающий внимания.

- Все удаленные подключения должны быть аутентифицированы с помощью строгой процедуры аутентификации (таких, как использование паролей в сочетании с токенами). Сейчас все большую популярность получают одноразовые пароли (OTP) или SMS-коды для доступа в сеть, приходящие на мобильный телефон сотрудника после ввода имени пользователя. Одного пароля не достаточно, так как он может быть подсмотрен либо похищен при помощи вредоносного программного обеспечения.

- Все конфиденциальные данные, передаваемые с использованием удаленного доступа, должны быть зашифрованы, чтобы защитить их от несанкционированного разглашения. Можно использовать RMS либо криптосредства, разрешенные государственными органами для распространения на территории страны, где будут использоваться. Об этом стоит крепко подумать, так как в разных странах приняты разные законы, которые, тем не менее, следует соблюдать.

- Все политики безопасности, принятые в корпоративной инфраструктуре, необходимо соблюдать при использовании удаленного доступа к ресурсам компании независимо от сетевого окружения и оборудования клиента (сотрудника). То есть надо использовать системы NAC / NAP. Если мы имеем дело с неуправляемым устройством, разумнее ограничить доступ к конфиденциальной информации. По сути, устройства, которые нельзя контролировать, надо запретить и заблокировать с них доступ, либо быть готовым принять риск утечки информации. Универсальных рецептов на все случаи не предвидится, поэтому лучше, чтобы владелец информации самостоятельно определил предел допустимого риска. Если потребуется, всегда можно обратиться за советом к профессионалам в области защиты информации.

- Продолжая развивать предыдущий пункт, стоит отметить, что любое личное оборудование, включая домашний ПК, используемый для подключения к информационным ресурсам компании, должно соответствовать корпоративным стандартам удаленного доступа. Здесь надо учитывать и антивирусную программу, которая правильно сконфигурирована и включает последние обновления.

- Конфиденциальные данные не должны храниться на компьютере, не принадлежащем компании. Для этого можно посоветовать использовать решение, обеспечивающее защищенное виртуальное пространство, либо агента DLP в сочетании с системами NAC / NAP, либо использовать RMS, что позволит зашифровать необходимые документы семейства Microsoft Office.

- Важно, чтобы персональные устройства для удаленного доступа и удаленное соединение не использовались посторонними лицами, включая членов семьи. Для этого надо задать обязательную аутентификацию после определенного промежутка времени либо принуди-тельную аутентификацию, если сессия была неактивна.

- У рядового пользователя не должно быть возможности изменить конфигурацию операционной системы, установить новое программное обеспечение или оборудование. Например, должна быть запрещена возможность поменять или добавить процессор, память, беспроводную карту, либо скачать программное обеспечение из внешних источников на компьютер, который обеспечивает удаленный доступ.

- Чтобы предотвратить несанкционированный доступ к конфиденциальной информации, пользователи должны выйти из информационной системы, прежде чем инициируют завершение сеанса удаленной работы. То есть, всегда надо дожидаться подтверждения выхода из системы. Отмечу, что некоторые приложения, прежде чем завершиться, ожидают подтверждения и могут «висеть» в таком статусе достаточно длительное время. И, что немаловажно, при отрицательном ответе на завершение «подвисшей» сессии она может быть продолжена совсем не авторизованным пользователем.

- Чтобы адекватно быстро реагировать на события, потребуется централизованное управление, а именно единая консоль управления и

- Необходимо регулярно проводить аудит удаленного доступа на соответствие корпоративной политике.

- Не забывайте о регулярном резервном копировании данных, хранимых на мобильном устройстве.

- Позаботьтесь о настройке системы обнаружения вторжений. И не забывайте просматривать журналы событий либо организуйте отправку уведомлений администратору при подозрительных событиях. В настройке IDS/IPS может понадобиться помощь профессионала и некоторое время, чтобы определить типичный нормальный сетевой рисунок трафика в сети. Как правило, само решение устанавливается быстро, но вначале генерируется большое количество ложноположительных срабатываний. Систему надо обучить, чтобы не отвлекала ответственных за безопасность сотрудников компании без надобности.

- Обязательно стоит учитывать отраслевые стандарты, которые, как правило, достаточно четко определяют условия использования доступа к ресурсам.