Содержание

Active Directory — одна из самых важных служб для сетей Windows, любые сбои в ее работе сказываются на всех пользователях сети. При неполадках в Active Directory очень важно иметь отработанные сценарии аварийного восстановления. Одна из наиболее распространенных причин сбоя службы — случайное удаление объектов, поэтому предлагаю вам познакомиться с некоторыми способами восстановления удаленных объектов в Active Directory.

Итак, что делать, если вы случайно удалили из Active Directory нужного пользователя (компьютер, группу, контейнер и т.п. )?

Отвечу на вопрос, который сразу возникает в подобной ситуации — создать новый объект гораздо проще, чем пытаться восстановить старый, и в некоторых ситуация это допустимо. Но давайте представим, что произойдет при создании, скажем, нового пользователя взамен удаленного. Да, мы можем дать ему точно такое же имя, и он даже сможет зайти под ним в сеть, но и все! Попытавшись получить доступ к ресурсам, на которые у него раньше были права, он получит отказ.

А дело в том, что Active Directory различает объекты не по имени, а по специальному идентификатору — Security Identifier (SID). Это уникальный идентификатор безопасности, который присваивается объекту в момент его создания и остается с ним даже после удаления. А поскольку каждый SID уникален, то вновь созданный пользователь, вне зависимости от имени, получит свой SID и будет распознан системой как совершенно другой пользователь. При этом будет потеряна вся информация, которая была закреплена за старой учетной записью, и придется все делать заново — раздавать права, включать пользователя в группы, настраивать программы, и много других ″интересных″ моментов.

Поэтому, чтобы избежать проблем (да и просто для общего развития) стоит иметь представление о способах восстановления удаленных объектов в Active Directory.

Что происходит с объектом AD при удалении

Для начала разберемся с тем, что происходит после того как вы нажали Delete и объект исчез из оснастки управления.

При удалении объекта из каталога происходит следующее: сначала объект помечается как удаленный, для чего атрибуту isDeleted объекта присваивается значение true, затем большинство атрибутов из объекта удаляется, объект переименовывается и перемещается в специальный контейнер — Deleted Objects. Теперь он зовется объектом-захоронением и недоступен для обычных операций в AD.

Объект-захоронение невидим в оснастках управления MMC, а для большинства служебных программ его вообще не существует. Однако физически данные все еще здесь — просто они невидимы. Зачем же Active Directory хранит удаленные объекты в базе данных?

А вот зачем: будучи невидимым для остальных процессов, объект-захоронение все еще видим для процесса репликации. Чтобы удостовериться в том, что удаление выполнено полностью, на всех контроллерах домена, содержащих удаленный объект, AD реплицирует объект-захоронение на все контроллеры в домене. Другими словами, объект-захоронение используется для репликации удаления по всей Active Directory.

Естесственно, удаленные объекты не могут храниться в контейнере Deleted Objects вечно. С периодичностью раз в 12 часов контроллер домена производит сборку мусора. Сборщик мусора проверяет все объекты-захоронения и физически удаляет те, чей срок жизни больше, чем срок жизни объектов-захоронений.

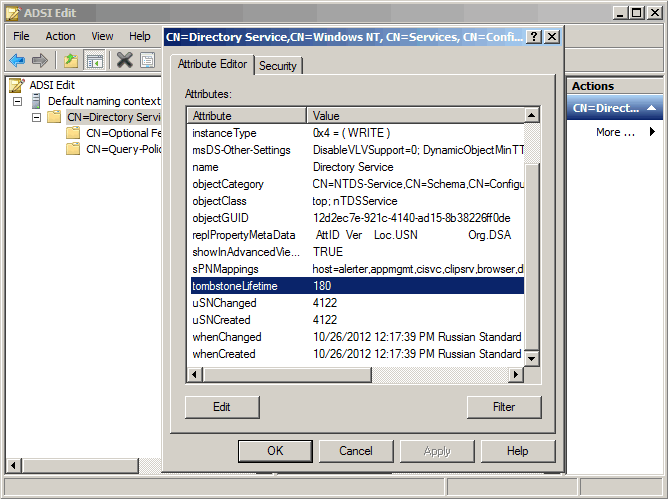

Срок жизни объекта-захоронения определяется атрибутом tombstoneLifetime и по умолчанию составляет 180 дней (60 дней для лесов Windows 2000). Посмотреть текущее значение tombstoneLifetime и изменить его можно следующим способом.

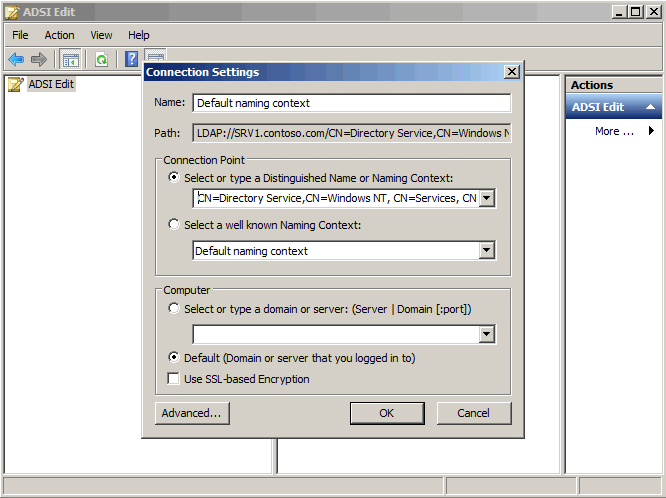

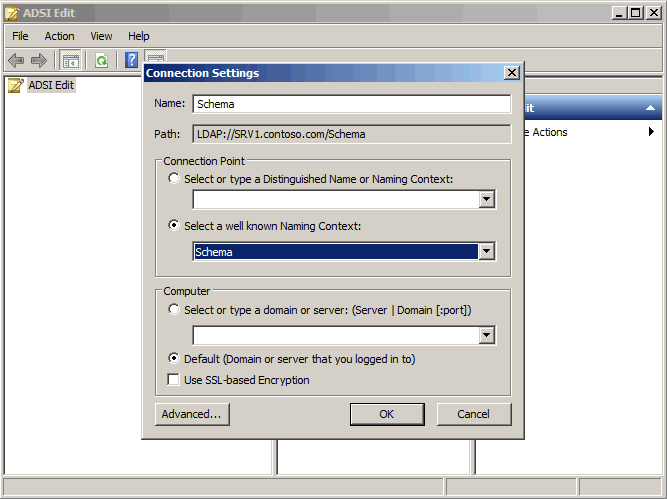

Открываем редактор ADSIEdit и в качестве точки подключения (Connection Point) выбираем «Select or Type a Distinguished Name or Naming Context». В пустом поле вводим путь CN=Directory Service,CN=Windows NT, CN=Services, CN=Configuration, DC=contoso, DC=com (для домена contoso.com).

Нажимаем OK и в оснастке появляется новый контекст именования. Разворачиваем его и в открывшемся окне находим интересующий нас атрибут tombstoneLifetime. Как видите, он действительно равен 180 дням.

Получается что пока не истек срок жизни объекта-захоронения, удаленный объект физически находится в базе AD, и соответственно может быть поднят из могилы восстановлен.

Процедура восстановления

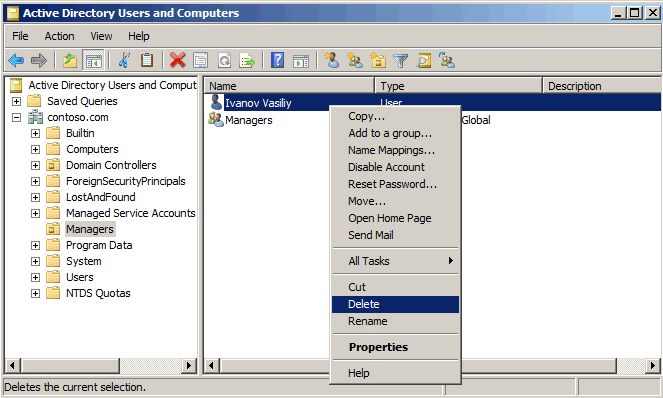

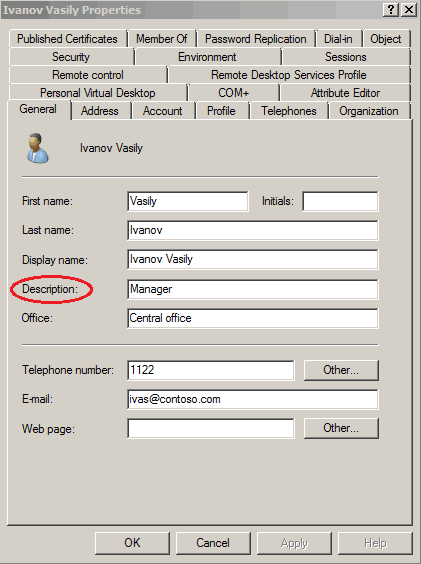

В качестве примера возьмем учетную запись пользователя Ivanov Vasiliy и удалим ее. Прощай Vasiliy 🙁

Для восстановления воспользуемся утилитой LDP. LDP — это служебная программа для работы с Active Directory, немного схожая с проводником Windows. В Windows Server 2008 она включена в состав операционной системы, в Server 2003 входит в средства поддержки (Support tools) и устанавливается отдельно, с установочного диска.

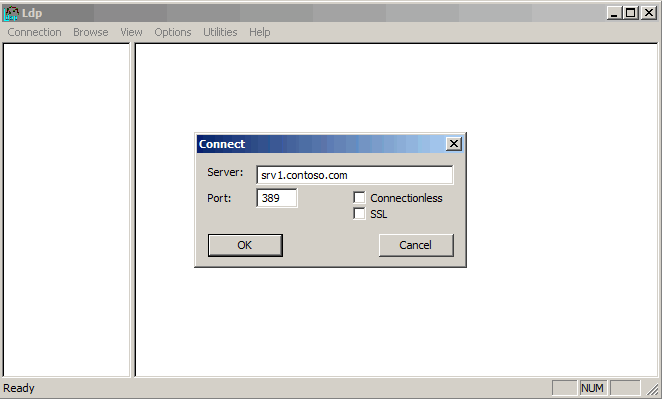

Для запуска LDP нажимаем Win+R и в строке выполнить вводим ldp. Затем идем в меню Connection, выбираем пункт Connect и в открывшемся окне вводим имя контроллера домена, к которому надо подключиться. Если вы запускаете LDP на контроллере домена, то можно просто ввести localhost.

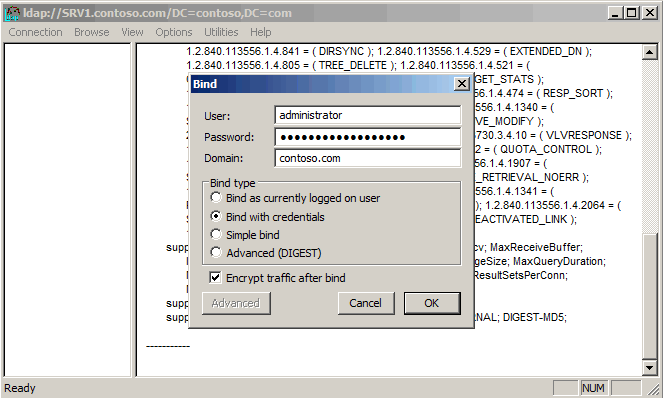

Теперь необходимо пройти проверку подлинности. Открываем меню Connection, выбираем Bind (Привязка), вводим учетные данные и жмем OK. Для работы нам понадобятся учетные данные пользователя с правами администратора домена или предприятия (только они имеют право просматривать и восстанавливать объекты в контейнере Deleted Objects).

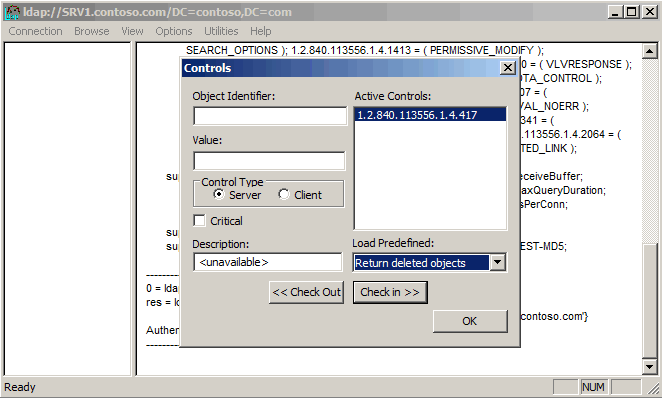

Контейнер Deleted objects надежно скрыт от посторонних глаз, и для того, чтобы его увидеть, необходимо включить элемент управления LDAP «Возврат удаленных объектов». Для этого открываем меню Options и выбираем пункт Controls, чтобы вывести диалог элементов управления. Открываем список Load Predefined, в нем выбираем пункт Return Deleted Objects (Вернуть удаленные объекты) и нажимаем кнопку Check in. Это добавит идентификатор объекта (OID) для элемента управления «Вернуть удаленные объекты» (1.2.840.113556.1.4.417) в список активных элементов управления. Нажимаем OK, чтобы сохранить настройки элемента управления.

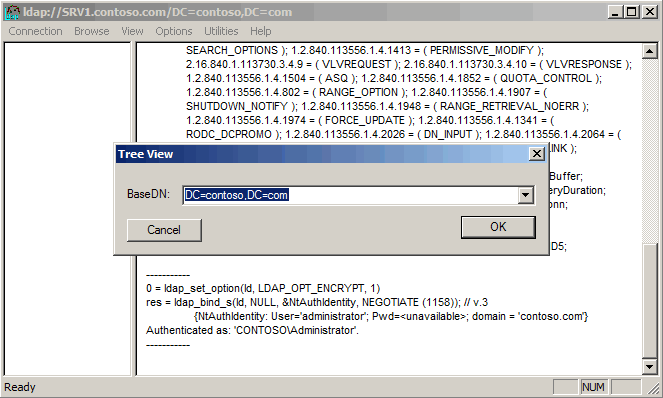

Затем открываем меню View, выбираем режим просмотра Tree, в поле BaseDN выбираем DC=contoso,DC=com.

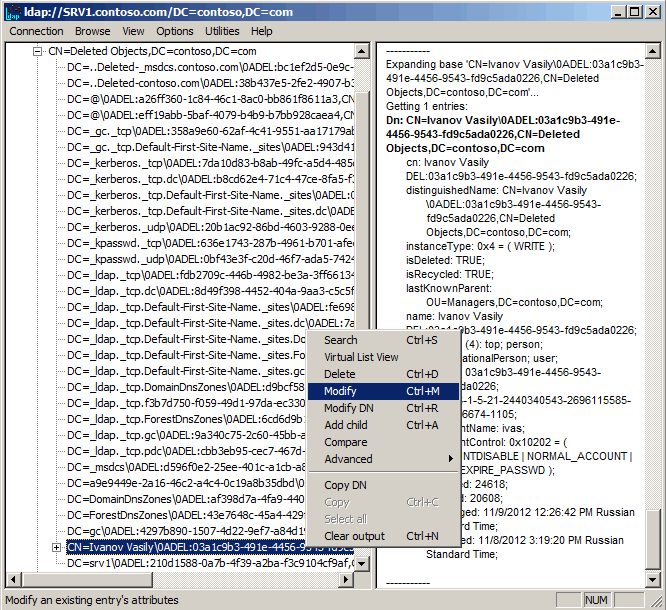

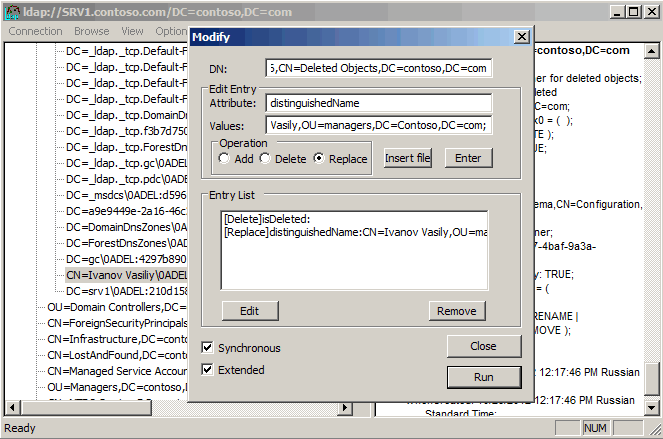

Заходим в корень, раскрываем контейнер Deleted Objects и видим перечень удалённых объектов. В этом перечне находим нужный нам объект-пользователя CN=Ivanov Vasily. Кликаем правой клавишей мыши на найденом объекте и в выпадающем меню выбираем пункт Modify. Кстати, будьте готовы к тому, что в Deleted Objects очень много объектов, что может затруднить поиск.

Для восстановления объекта надо провести две операции:

1) Удалить отметку об удалении — набираем в строке Attribute: isDeleted, в поле Operation выбираем Delete и нажимаем Enter;

2) Переместить из Deleted objects в исходный контейнер — набираем в поле Attribute: distignuishedName, в поле Values пишем: CN=Ivanov Vasily, OU=Managers, DC=contoso, DC=com (это исходный DN пользователя). Исходный контейнер пользователя можно посмотреть в правом окне, он записан в атрибуте lastKnownParent. В качестве операции выбираем Replace и опять нажимаем Enter.

Далее отмечаем оба пункта Synchronous и Extended и жмём кнопку Run.

Всё! Теперь объект пользователя полностью восстановлен, в чем можно убедиться, открыв консоль Active Directory Users and Computers.

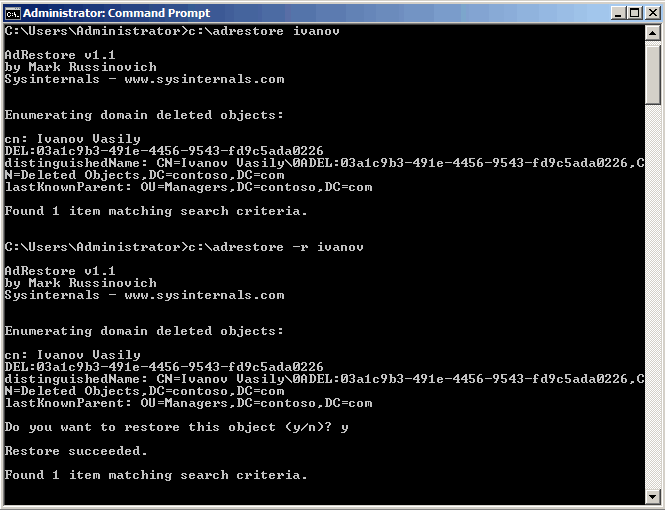

Процедура восстанавления с помощью LDP достаточно проста, если разобраться 🙂 , но очень громоздка и неудобна. Попробуем немного упростить себе жизнь и используем для восстановления утилиту командной строкиAdRestore от компании Sysinternals. Эта программа не требует установки, достаточно скопировать исполняемый файл на диск компьютера и запустить его.

AdRestore предлагает достаточно удобный и простой интерфейс командной строки для восстановления объектов Active Directory. Хотя он не очень гибок, использовать его гораздо легче, чем LDP. При запуске без параметров AdRestore выдаст список всех объектов-захоронений в контейнере Deleted Objects дефолтного домена. Для поиска конкретного объекта в качестве параметра можно использовать имя (частично или полностью) объекта, например:

В результате этой команды будут выведены все объекты-захоронения в контейнере CN=Deleted Objects, которые содержат строку ivanov в атрибуте CN или OU — программа использует поисковый фильтр LDAP cn=*ivanov* и ou=*ivanov*. Не самый гибкий способ поиска, но в большинстве ситуаций он работает.

Если нужно не только найти объект, но и восстановить его, необходимо вместе с именем объекта указать параметр –r , вот так:

adrestore -r ivanov

Эта команда предложит восстановить каждый подходящий объект-захоронение. И еще, AdRestore всегда восстанавливает объект в контейнер, указанный в атрибуте lastKnownParent объекта-захоронения, нет никакого способа указать другой контейнер.

Ну и для тех, кому не подходят первые два варианта, есть графическая утилита ADRestore.NET. Она абсолютно бесплатна, взять ее можно здесь. ADRestore.NET позволяет производить поиск объекта по нескольким параметрам, а также дает возможность выбрать определенный контроллер домена и авторизоваться под пользователем, отличным от текущего. Пользоваться программой очень просто. Нажимаем на кнопку Enumerate Tombsones, и нам выдается список удаленных объектов. Выбираем нужный объект и жмем Restore Object. Вот и все.

Атрибуты объекта

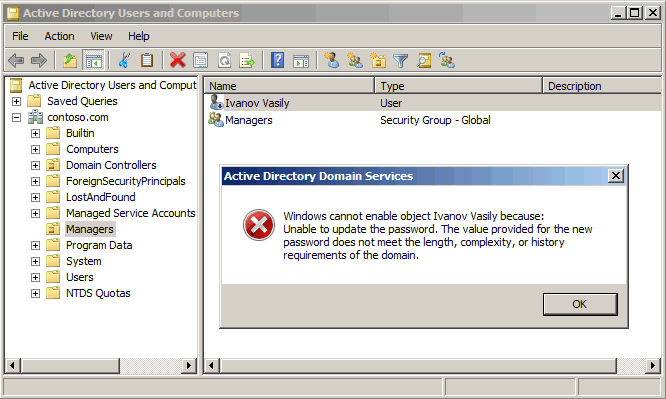

При удалении объекта и помещении его в контейнер Deleted Objects удаляется большая часть его атрибутов. Так у объекта пользователя сохраняются только идентификаторы SID и GUID, а также LastKnownParent (контейнер, в котором находился объект до удаления) и SAMAccountName (имя учетной записи SAM). Соответственно, при возвращении объекта к жизни любым из вышеописанных способов восстановятся только эти атрибуты, все остальное придется вводить заново.

Для наглядности возьмем восстановленную нами учетную запись и попробуем ее активировать. Система тут же выдаст нам ошибку и сообщит о том, что пароль не соответствует требованиям безопасности домена. На самом деле все проще, пароль был удален вместе с другими атрибутами и теперь его просто нет.

Путем несложных манипуляций некоторые атрибуты объектов можно заставить сохраняться при удалении. Сделать это можно, внеся изменения в схему Active Directory. Скажу сразу, атрибуты уже удаленных записей это не вернет.

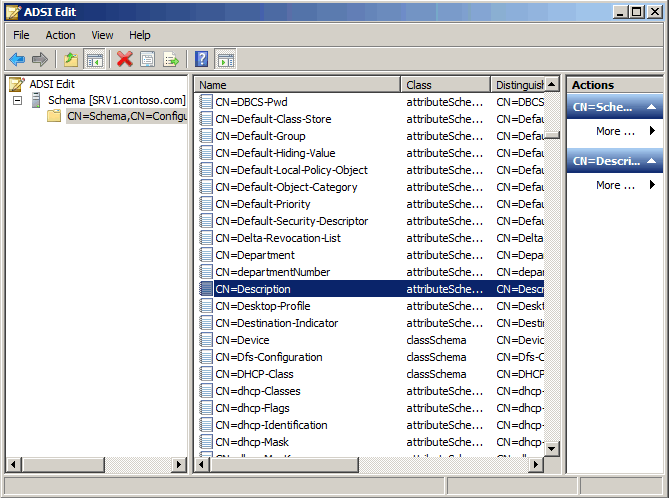

Для внесения изменений воспользуемся редактором ADSIEdit. Открываем его и подключаемся к разделу Schema нашей Active Directory.

Для примера возьмем атрибут Description учетной записи пользователя.

Теперь ищем нужный нам атрибут. Схема содержит огромный список атрибутов, и чтобы найти свой, как минимум нужно знать, как он называется в схеме. Имейте в виду, что названия атрибутов, которые указаны в свойствах объекта Active Directory в схеме могут различаться.

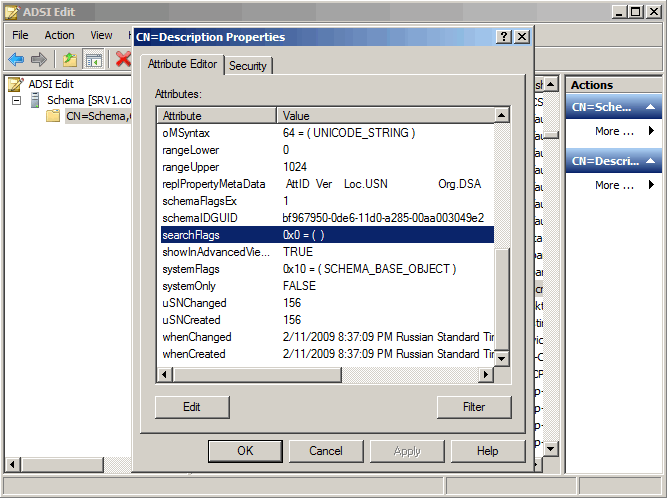

Найдя атрибут, открываем его двойным щелчком мыши и заходим в свойства. Нас интересует параметр searchFlags, который отвечает за сохранение атрибута в объекте-захоронении. У каждого атрибута он свой, в нашем случае searchFlags вообще не задан, т.е. равен 0.

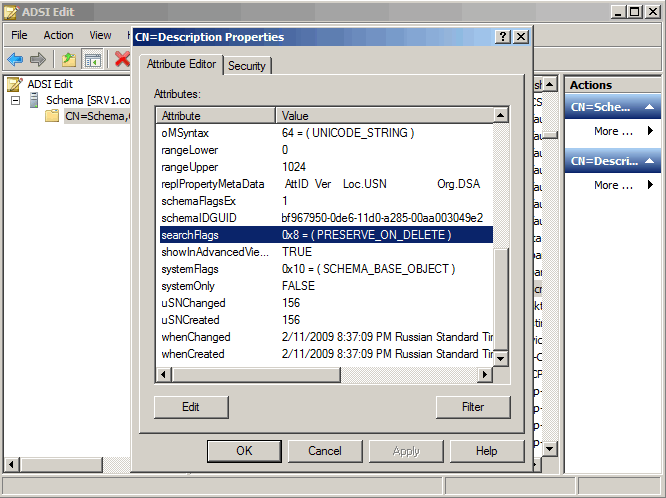

Для того, чтобы заданный атрибут не удалялся, необходимо у searchFlags включить третий бит, или другими словами, выставить третий бит равным 1. Поскольку searchFlags представлен в десятичном виде, то сначала переведем его в двоичный. Получится двоичное число 0000. Биты нумеруются справа-налево, начиная с нулевого бита. Находим третий бит (он будет четвертым по счету справа) и ставим его равным 1. Получаем двоичное число 1000. Переводим его обратно и получаем 8 в десятичной системе. Ставим 8 в значении searchFlags. Если все сделано правильно, то в значении параметра появится надпись «Сохранять при удалении» (PRESERVE_ON_DELETE).

Теперь даже при удалении и восстановлении учетной записи пользователя атрибут Description будет сохранен. Однако этот способ подходит не для всех атрибутов. Так например атрибуты, описывающие членство в группах Active Directory, подобным образом сохранить невозможно. Для решения этой проблемы в Windows Server 2008 R2 появился новый инструмент под названием Active Directory Recycle Bin, или корзина Active Directory. О ней я расскажу во второй части статьи…

Несомненно, многие из Вас неоднократно сталкивались с такой проблемой – удалены учетные записи пользователей. Статей по восстановлению учетных записей много, и, наверное, самая лучшая написана Microsoft, однако им всем не хватает наглядности. Мы постараемся преодолеть этот недостаток, сведя процедуру восстановления учетных записей к простым шагам.

Как Вы знаете, восстанавливать объекты можно различными способами, каждый из которых подходит наилучшим образом в той или иной ситуации.

При этом предпочтительным является восстановление из tombstone-объектов. На это есть несколько причин:

- не требуется выведение контроллера домена в автономный режим (все работают, ничего не отключено)

- восстановление объектов-захоронений гораздо лучше, чем простое воссоздание новой версии удаленного объекта

Часть атрибутов удаляется вместе с удалением объекта – их уже не восстановить. Например, членство в группах безопасности.

Если вы вновь создаете объект, он всегда будет иметь новые атрибуты objectGUID и objectSid (если это участник политики безопасности, такой как пользователь). В результате любые внешние ссылки на объект, такие как ACL, необходимо будет обновлять для отражения нового идентификатора объекта. Это может стать очень большой проблемой.

Поэтому в данном посте сначала будут рассмотрены способы, использующие tombstone-объекты, и лишь в конце приведена информация по принудительному восстановлению. В конце поста будут рассмотрены возможности утилиты восстановления NetWrix Active Directory Object Restore Wizard. Информация для поста взята из документа «Восстановление объектов Active Directory: сборник сценариев», подготовленного NetWrix. Заинтересованных приглашаем под кат.

Что необходимо восстановить: пример

Дано:

Из домена acme.com удалена OU Finance_Department с входящими в нее учетными записями Oleg и Dmitry и вложенной OU Admins, в которой находится учетная запись Sergey.

Задача:

Восстановить OU во всеми членами (включая и вложенную OU) и атрибутами учетных записей.

И решаться эта задача будет всеми возможными способами.

1. Восстановление объектов с помощью ldp.exe

Порядок действий:

1) Включаем отображение в консоли удаленных объектов (CN=Deleted Objects)

Сначала необходимо сделать так, чтобы удаленные объекты отображались (а по умолчанию контейнер CN=Deleted Objects не отображается. Используем ldp.exe в Active Directory (требует членства в Domain Admins).

1. Запускаем ldp.exe. (Пуск – Выполнить – ldp.exe)

2. В меню Options (Параметры) выбираем пункт Controls (Элементы управления)

3. В появившимся диалоговом окне выбираем меню Load Predefined (Предопределенная перезагрузка), в нем выбираем пункт Return deleted objects (Возврат удаленных объектов) и нажимаем Ок

4. Проверьте, как отображается контейнер удаленных объектов:

a. Чтобы подключиться и выполнить привязку к серверу, на котором находится корневой домен леса среды Active Directory, в разделе Connections (Подключение) выберите пункт Connect (Подключить) и нажмите Bind (Привязка).

b. Нажмите кнопку Обзор, выберите пункт Структура и в поле Distinguished Name (DN) введите DC=,DC=.

c. В дереве консоли дважды щелкните различающееся имя (DN) корневого домена и найдите контейнер CN=Deleted Objects, DC=acme,DC=com.

Восстанавливаем объекты:

Рассмотрим восстановление на примере учетной записи Oleg, входящей в OU Finance_Department.

1) Запускаем ldp.exe

2) В разделе Connections (Подключение) выбираем пункт Connect (Подключить) — Bind (Привязка) Подключаемся и осуществляем привязку к серверу, на котором находится корневой домен леса среды Active Directory

3) В дереве консоли переходим в контейнер CN=Deleted Objects (прописываем также DC=acme,DC=com для взятого за пример домена)

4) Находим в оснастке в контейнере CN=Deleted Objects объект, который хотим восстановить, щелкаем правой кнопкой на него и выбираем пункт Modify (Изменить).

5) В окне Modify (Изменение) меняем следующие параметры

a. В поле Edit Entry (Изменить запись) атрибута вводим isDeleted

b. Оставляем поле Values (Значение) пустым

c. В разделе Operation (Операция) выбираем Delete (Удалить) и нажимаем клавишу Enter (ВВОД)

d. В поле Edit Entry Attribute (Изменить запись Атрибута) вводим distinguishedName

e. В поле Values (Значения) вводим первоначальное различающееся имя (DN) этого объекта Active Directory.

f. В разделе Operation (Операция) выбираем Replace (Заменить)

g. Устанавливаем флажок Extended (Расширенный), нажимаем клавишу Enter (ВВОД), а затем Run (Выполнить)

Учетная запись восстановлена, но деактивирована. Включить ее необходимо будет вручную. Также вручную необходимо восстановить членство в группах и сбросить пароль.

Те же самые действия повторяем для оставшихся объектов:

OU Finance_Department

OU Admins

Учетной записи Dmitry

Учетной записи Sergey

Необходимо проделать много действий, прежде чем объект будет восстановлен.

Все действия придется повторить для каждого из удаленных объектов.

2. Используем ADRESTORE

Восстановление объектов-захоронений с помощью LDP дело несложное. Однако неудобное и долгое. Для этих целей есть ADRESTORE, которая предназначена специально для восстановления объектов AD.

Утилита работает в двух режимах:

• Запуск без параметров. Она выведет список всех объектов-захоронений в контейнере CN=Deleted Objects домена по умолчанию. Можно добавить строку для поиска в командной строке, чтобы выбрать объекты для показа:

Выводятся все объекты в контейнере CN=Deleted Objects, которые содержат строку «Finance_Department» в атрибуте CN или OU — используется поисковый фильтр LDAP cn=*Finance_Department* и ou=*Finance_Department*. На рисунке ниже показаны результаты поиска, возвращенного программой ADRESTORE.

• Восстановление объектов

Если нужно восстановить объект-захоронение, а не только найти его, необходимо указать параметр –r вместе с дополнительной строкой, например, вот так:

Для восстановления учетных записей используем команды:

Команда предложит восстановить каждый удовлетворяющий условию объект-захоронение. Объект восстанавливается в контейнер, указанный атрибутом lastKnownParent объекта-захоронения (и никакой другой).

Эта команда предложит восстановить каждый подходящий объект-захоронение. ADRESTORE всегда восстанавливает объект в контейнер, указанный атрибутом lastKnownParent объекта-захоронения, нет никакого способа указать другой контейнер.

ADRESTORE легче использовать, чем LDP.

Утилита позволяет относительно быстро восстановить объекты, но опять-таки без необходимых атрибутов — членство в группах и пароли придется восстановить вручную. Один из самых популярных способов восстановления объектов.

3. Использование AD Recycle Bin (Windows Server 2008 R2)

В Windows Server 2008 R2 появилась корзина Active Directory Recycle Bin (AD RB), Чтобы ее активировать, необходимо, чтобы уровень леса был Windows Server 2008 R2. AD RB напоминает обыкновенную корзину Windows — случайно удаленный объект может быть быстро и со всеми атрибутами восстановлен. Причем восстановленный из AD RB объект сразу же получает и все свои атрибуты. По умолчанию время «жизни» удаленного объекта в AD RB составляет 180 дней, после этого переходит в состояние Recycle Bin Lifetime, теряет атрибуты и через некоторое время полностью удаляется.

В самом простом случае восстановление объекта происходит с помощью Powershell командлетов Get-ADObject и Restore-ADObject (в том случае, если Вы точно знаете, что именно Вам необходимо восстановить). Командлет Get-ADObject используется для извлечения удаленного объекта, который затем передается с помощью конвейера в командлет Restore-ADObject:

1. Запускаем от имени администратора Модуль Active Directory для Windows PowerShell.

2. В командной строке Active Directory module for Windows PowerShell введите следующую команду:

В данном примере

-Filter указывает, что какую информацию об объекте AD необходимо получить (в примере – об объекте с отображаемым именем пользователя “user),

-IncludeDeletedObjects означает, что поиск осуществляется по удаленным объектам

Restore-ADObject непосредственно осуществляет восстановление объекта AD.

Поиск удаленных объектов

1. Запускаем от имени администратора Модуль Active Directory для Windows PowerShell.

2. В командной строке Active Directory module for Windows PowerShell вводим следующие команды для получения необходимой информации:

Вывод информации об удаленных объектах в домене acme.com

Получаем информацию о том, в какой OU состоял удаленный пользователь

Где User – отображаемое имя пользователя

В итоге получаем информацию о принадлежности к OU указанного пользователя (с помощью -Properties lastKnownParent)

Поиск всех удаленных объектов, которые входили в данную OU

В качестве примера берем различающееся имя OU Finance_Department, которое было получено после запуска предыдущего командлета (Finance_Department\0ADEL:e954edda-db8c-41be-bbbd-599bef5a5f2a).

Внимание! Если у Вас имеется вложенная OU, восстановление осуществляется начиная с наивысшего уровня иерархии. В данном случае таковым является OU=Finance_Department.

1. Запускаем Модуль Active Directory для Windows PowerShell

2. Восстанавливаем подразделение Finance_Department, выполнив в командной строке следующую команду:

3. Восстанавливаем учетные записи и OU, которые являются непосредственными дочерними объектами OU Finance_Department (помните, что на этом этапе различающееся имя Finance_Department уже восстановлено в значение OU=Finance_Department,DC=acme,DC=com)

Опционально (восстановление вложенных OU)

4. Восстанавливаем учетные записи, входящие во вложенную OU (например, OU Admins, которая входит в состав OU Finance Department. Различающееся имя в нашем примере было восстановлено в значение OU=Admins,OU=Finance_Department,DC=acme,DC=com)

Подробную справку о командлетах и их параметрах вызвав командлет Get-Help, например Get-Help Get-ADObject

Итог:

Объекты будут восстановлены в первоначальный вид – со всеми атрибутами.

Однако, как мы можем видеть, данный метод довольно сложен, когда приходится работать с большим количеством объектов.

Также требуется, все сервера в лесу должны быть Windows 2008 R2.

Для восстановления объектов с атрибутами при включенной корзине AD можно использовать описанные выше инструменты LDP и AdRestore.

4. Принудительное восстановление с помощью NTDSUTIL

Стандартным способом (но, однако, не самым подходящим) является принудительное восстановление из резервной копии в режиме Directory Service Restore Mode. Он обладает серьезными недостатками: нужно перезагружать сервер, а во-вторых, восстанавливать из резервной копии состояние системы и помечать, какие объекты не будут перезаписаны процессом репликации.

Восстановление осуществляется с помощью утилиты командной строки NTDSUTIL. Утилита становится доступной после установки роли AD DS. Используя ее, можно восстановить как OU со всем содержимым, так и отдельный объект.

Работа утилиты основана на мгновенных снимках (снапшотах) Active Directory, которые делаются при помощи службы VSS.

Внимание! В ходе принудительного восстановления AD внутренний номер версии восстанавливаемых объектов увеличивается. После подключения контроллера домена к сети эти объекты будут реплицированы по всему домену, а восстановленная версия становится глобально действующей.

Порядок действий:

1. Нам необходимо восстановить OU Finance_Department из домена acme.com

2. Загружаемся в режиме DSRM (в загрузочном меню вызывается нажатием клавиши F8) и выполните регистрацию с паролем, DSRM, заданным во время работы Dcpromo. AD не загружается, база данных переводится в автономный режим.

Внимание! Невозможно выполнить восстановление, если на контроллерах домена Server 2008 и выше остановлена служба NTDS AD.

3. Восстановите системное состояние из резервной копии, созданной до аварии.

Внимание! Не перезагружайте компьютер.

В снимке, полученном при помощи ntdsutil, присутствует как сам объект, так и его атрибуты. Образ можно монтировать и подключать в качестве виртуального LDAP-сервера, экспортирующего объекты. Запускаем ntdsutil:

Просматриваем список доступных снимков:

Монтируем командой mount c указанием номера или

4. Запустите команду

Для восстановления подразделения Finance_Department

В итоге будет восстановлена OU Finance_Department с входящими в нее учетными записями и вложенной OU Admins

Для восстановления отдельной учетной записи, например, c отображаемым именем Oleg

5. Необходимо подтвердить предупреждения безопасности. Затем будет выдано сообщение, подобное показанному на рисунке 3. Обратите внимание на сформированные текстовые и LDIF-файлы.

Перезагрузите DC в нормальном режиме запуска операционной системы.

7. Зарегистрируйтесь на DC и откройте командную строку. Импортируйте LDIF-файл, экспортированный на шаге 5, выполнив команду

где ar_20110221-151131_links_contoso.com.ldf – имя созданного LDIF-файла.

8. В результате будут импортированы значения связанных атрибутов (такие, как членство в группах) для восстановленных объектов

Внимание! Если в лесу содержится несколько доменов, необходимо использовать текстовый файл, экспортированный на шаге 6 для восстановления членства в локальных группах других доменов.

Итог:

Учетные записи и объекты восстановлены, однако база Active Directory была недоступна в течение определенного периода времени. Вы также зависите от наличия актуальных баз данных AD, полагаясь на данный метод восстановления.

5. NetWrix Active Directory Object Restore Wizard

Процесс восстановления объектов можно очень сильно упростить, если воспользоваться утилитой NetWrix Active Directory Object Restore Wizard.

Сразу хочется отметить, что в нашу компанию постоянно обращаются администраторы, которые удалили объекты AD и теперь хотят их восстановить. Предлагаемое нами решение – NetWrix Active Directory Object Restore Wizard — хоть и позволяет упростить процесс восстановления объектов (например, восстановить OU со всеми объектами и их атрибутами за пару кликов), однако все равно не творит чудеса – программа должна быть установлена в домене и периодически делать снимки AD. Поэтому рекомендуем после прочтения статьи все-таки поставить программу работать (есть бесплатная версия с периодом восстановления за последние 4 дня), чтобы в следующий раз не испытывать таких проблем с восстановлением объектов.

Утилита позволяет восстанавливаться удаленные объекты за пару кликов, а в том случае, если программа работала до удаления объектов в домене, то восстановление происходит со всеми атрибутами. В итоге Вы получаете возвращенные учетные записи за пару минут без серьезных сбоев в работе организации. Также следует отметить то, что программа позволяет восстанавливать удаленные почтовые ящики.

Работа с программой сводится к следующим шагам:

1. Запускается мастер NetWrix Active Directory Object Restore Wizard.

2. Выбирается режим восстановления:

• Только из tombstone-объектов (если программа не была установлена до этого в домене)

• Восстановление с использованием снапшотов (если программа была установлена и был сделан хотя бы один снапшот)

3. По результатам анализа выводится список удаленных объектов с их первоначальной иерархией и объектами

4. Выберите те OU или объекты, которые необходимо восстановить, и нажмите далее

5. В зависимости от того, была ли установлена программа раньше или нет:

• Если не была, то необходимо вручную восстановить членство в группах и пароли пользователей

• Если программа была установлена, то восстановление на этом закончено и все будет работать так, как будто ничего не произошло.

Как Вы можете видеть, восстановление объектов занимает гораздо меньше времени, нежели с использованием штатных инструментов восстановления объектов Active Directory.

Но восстановление объектов – это только одна из сторон программы. Вы также можете откатывать изменения объектов – вплоть до значения одного атрибута – программа предназначена и для этого.

Итог:

Восстановление объектов с атрибутами сводится к паре простых шагов. Возможно не только восстановить объекты, но и откатить лишь их некоторые значения.

Все эти способы восстановления приведены в «Наборе первой помощи для восстановления объектов AD», который Вы можете скачать на нашем сайте

В этой статье мы рассмотрим 3 способа, которые позволят вам восстановить профиль пользователя без потери личных данных .

Учетная запись пользователя Windows — это хранимая на компьютере совокупность созданных пользователем данных. В ней расположены персонализированные настройки операционной системы, личные документы, музыка и прочие медиа-файлы. Если в старых версиях Windows профили пользователей были исключительно локальным явлением, то есть присутствовали только на ПК, то в Windows 10 они приобрели вид полноценного сетевого аккаунта с интеграцией в Microsoft.

Содержание статьи:

Причины, ведущие к повреждению профиля

Основной причиной возникновения ошибки, ведущей к повреждению учетной записи, являются неверные параметры системного реестра. Мы неоднократно затрагивали эту тему в предыдущих статьях и рассказывали как неправильные корректировки таких параметров способны повредить Windows. Другой, хоть и менее редкой причиной возникновения сбоя, является “тайминговое” совпадение вашего входа в систему и одновременного начала проверки компьютера антивирусом.

Восстановление учетной записи пользователя Windows 10

Если учетная запись пользователя была повреждена и вы пытаетесь в нее войти, то гарантированно попадете на временный профиль. Он используется для того, чтобы дать пользователям возможность запустить систему Windows для исправления возникших неполадок.

В случае повреждения профиля вы получите одну из двух следующих ошибок:

- Первая уведомит вас о том, что вы вошли в систему с использованием временного профиля. В нем по прежнему сохраняется доступ к старым персональным файлам, однако все новые документы после выхода из системы будут удалены. Для исправления возникшей ошибки, ОС Windows порекомендует вам выйти из системы и попробовать войти в нее позже.

- Вторая ошибка даст вам знать, что не Windows не может выполнить вход в учетную запись пользователя. Система порекомендует выйти из аккаунта и попробовать войти в него снова, чтобы исправить ошибку. Также как и в первом случае, все новые созданные файлы после завершения работы будут автоматически удалены.

Прежде всего нужно постараться сделать так как рекомендует операционная система. В большинстве случаев этих мер оказывается достаточно, чтобы восстановить работоспособность компьютера. Тем не менее, если исправить ошибку не получилось, придется выполнить инструкции, которые мы опишем ниже.

Определение идентификатора безопасности учетной записи

Этот шаг не поможет моментально исправить ошибку, однако он крайне важен для всего процесса — не выполнив его, все остальные разделы не окажут свой эффективности.

Вам потребуется найти идентификатор безопасности учетной записи пользователя. Это цифровое значение представляет собой код, которым определяется конкретный профиль. Его также можно назвать всем известным понятием ID. Чтобы определить идентификатор пользователя, вам потребуется выполнить работу в командной строке.

Давайте рассмотрим на следующем примере:

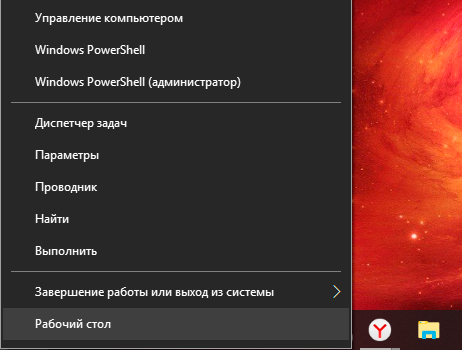

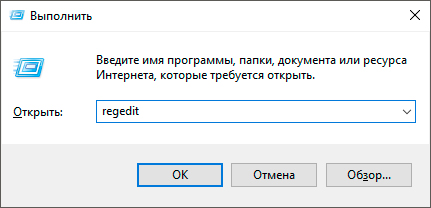

1. Откройте Командную строку или утилиту PowerShell. Принципиальной разницы между ними нет, поэтому выбирайте исходя из личных предпочтений. Сделать это можно: Открыв утилиту Выполнить (Win + R) и введя команду cmd или же щелкнув правой кнопкой мыши по меню Пуск и выбрав утилиту PowerShell.

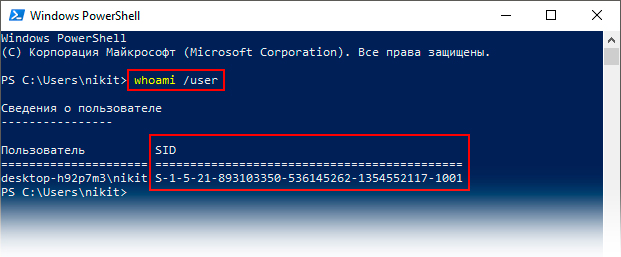

2. В открывшемся окне введите команду whoami /user и нажмите Enter.

Обратите внимание на раздел SID, который является идентификатором безопасности учетной записи пользователя.

3. Запишите без ошибок свой личный код.

По завершению этого этапа можно перейти непосредственно к работе над восстановлением профиля.

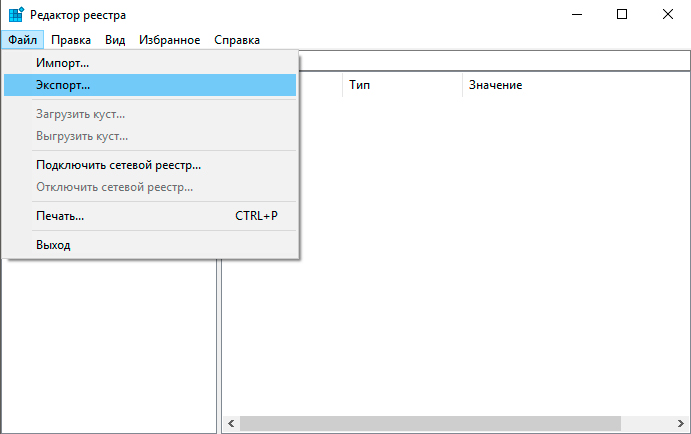

Исправление ошибок реестра

При использовании этого способа важно помнить, что любые неправильные изменения реестра способы не только ухудшить работу операционной системы, но и вызвать ее необратимые повреждения. Поэтому перед тем как приступать к работе, настоятельно рекомендуем сделать резервную копию текущего состояния системы. Для этого выполните следующую инструкцию:

1. Откройте утилиту Выполнить путем применения горячих клавиш Win + R.

2. Введите команду Regedit и нажмите Enter.

3. Нажмите клавишу Файл, а затем кликните по кнопке Экспорт.

4. Экспортируйте данные в надежное место.

Теперь, не покидая окна редактора реестра, перейдите к ключу:

КомпьютерHKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionProfileList

Чтобы упростить поиски, скопируйте и вставьте написанный нами путь.

В открывшемся разделе вы можете столкнуться с тремя возможными вариантами развития событий:

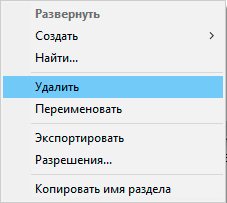

- Идентификатор SID дублирован и один из дублей имеет расширение .BAK.

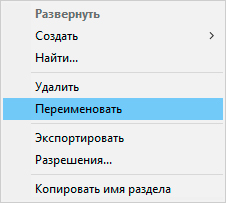

- В реестре присутствует только один SID-идентификатор и он имеет расширение .BAK.

- Идентификатор SID присутствует в единственном экземпляре без разрешения .BAK.

Хоть процесс работы и похож для каждого из трех вариантов, тем не менее между ними есть некоторые различия, поэтому нужно внимательно изучить каждый.

Если у вас продублированы два идентификатора, выберите папку без разрешения .BAK, кликните по ней правой кнопкой мыши и нажмите Удалить.

Этот способ не подразумевает удаление ключей, тем не менее некоторые корректировки придется внести. Щелкните правой кнопкой мыши по папке с расширением .BAK, нажмите клавишу Переименовать и удалите ту часть имени файла, которая его содержит.

По завершению выполнения предыдущих двух инструкций у вас должна остаться только одна папка с идентификатором учетной записи без каких-либо ненужных расширений.

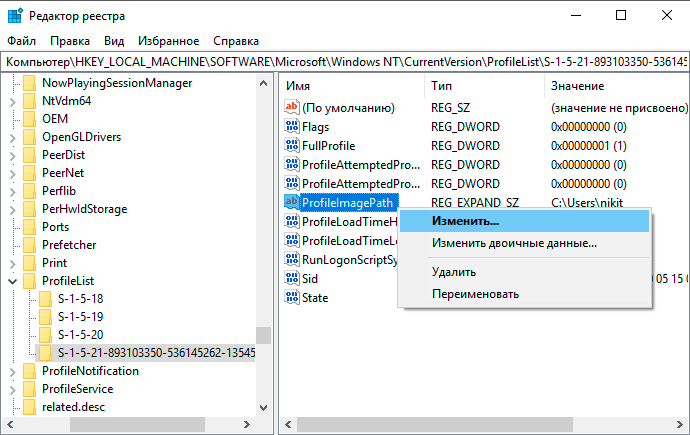

1. Откройте папку с SID-идентификатором.

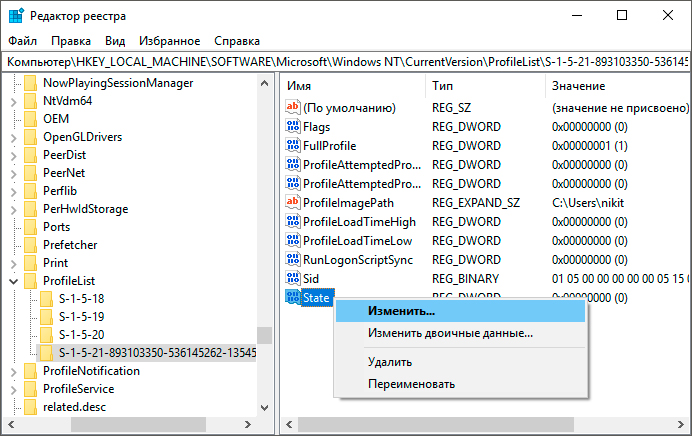

2. Щелкните правой кнопкой мыши по параметру ProfileImagePath и нажмите Изменить.

3. В открывшемся окне Изменение строкового параметра в ячейке Значение укажите правильный путь к своей учетной записи.

4. Нажмите ОК, чтобы подтвердить внесенные изменения.

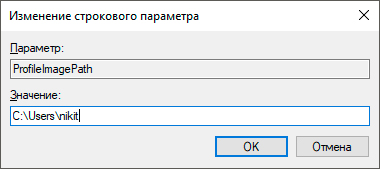

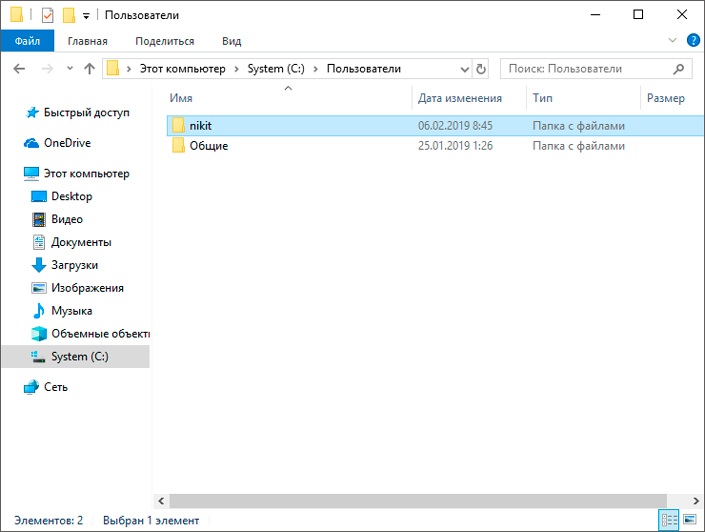

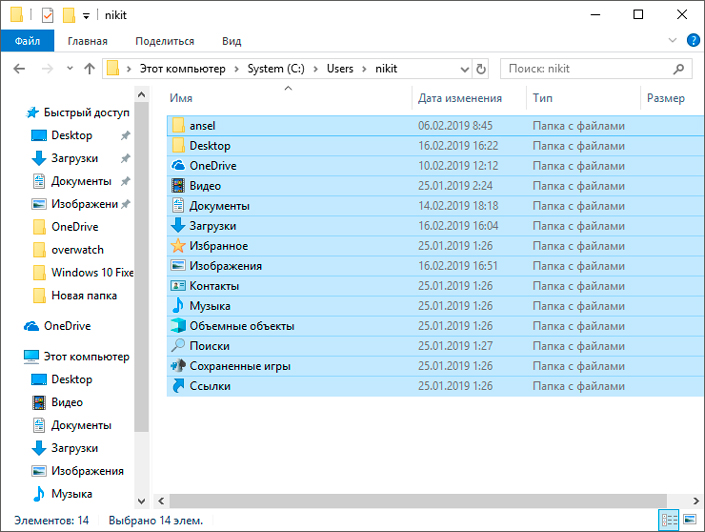

Если вы не помните имя пользователя в пути Windows, откройте Проводник и перейдите в папку Пользователи, которая расположена на диске C:. Здесь вы увидите нужное имя.

Теперь нужно внести еще пару корректировок.

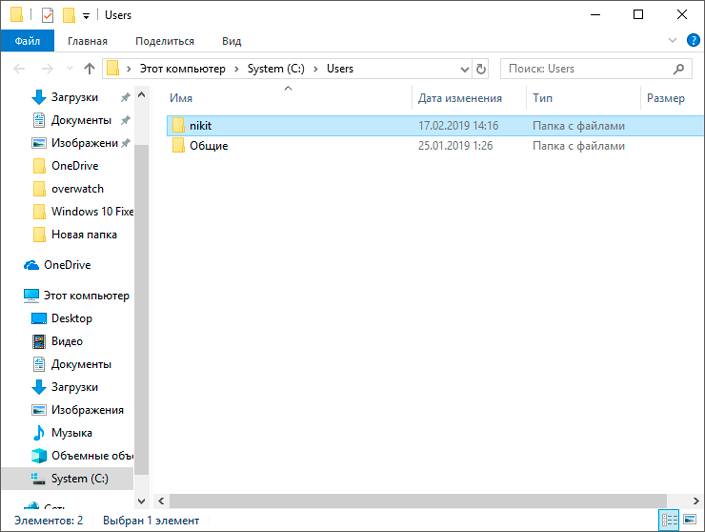

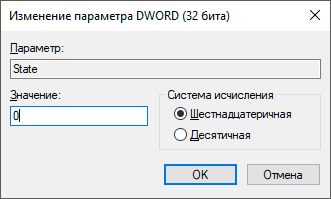

1. Найдите ключ State.

2. Щелкните по ключу правой кнопкой мыши и нажмите клавишу Изменить.

3. В открывшемся окне Изменение параметра DWORD (32 бита) установите Значение “0” и нажмите клавишу Enter, чтобы подтвердить изменения.

4. Готово. Перезапустите компьютер, чтобы внесенные изменения вступили в силу.

К сожалению, этот способ не всегда помогает решить возникшую проблему. Поэтому остается использовать единственное доступное средство — создание новой учетной записи с переносом на нее старых данных.

1. Запустите компьютер в безопасном режиме.

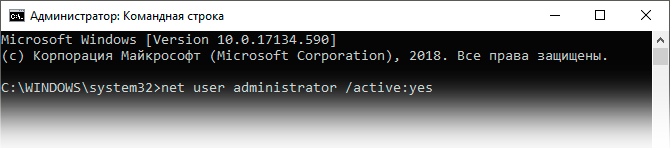

2. Откройте утилиту Командная строка от имени администратора.

3. Теперь введите команду net user administrator /active:yes и нажмите клавишу Enter.

Это действие позволит создать на компьютере скрытую учетную запись с правами администратора. Перезапустите компьютер и войдите в систему с новым аккаунтом.

4. При желании, позже вы сможете отключить скрытый аккаунт администратора, введя код net user administrator /active:no

Теперь нужно создать новую учетную запись.

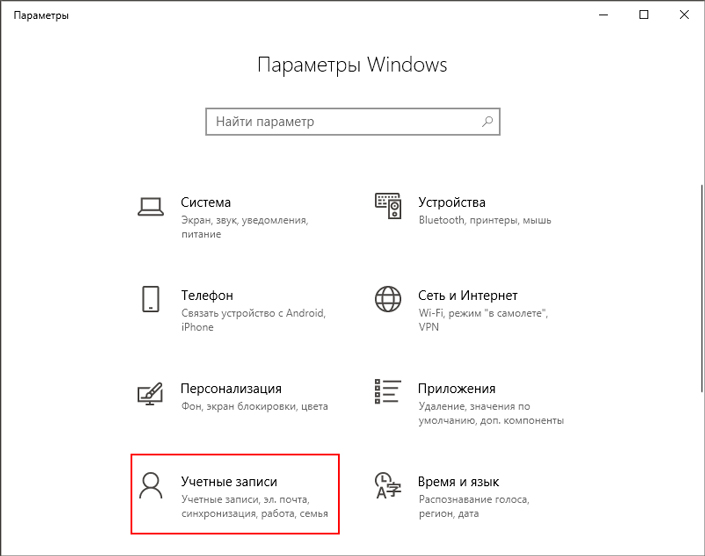

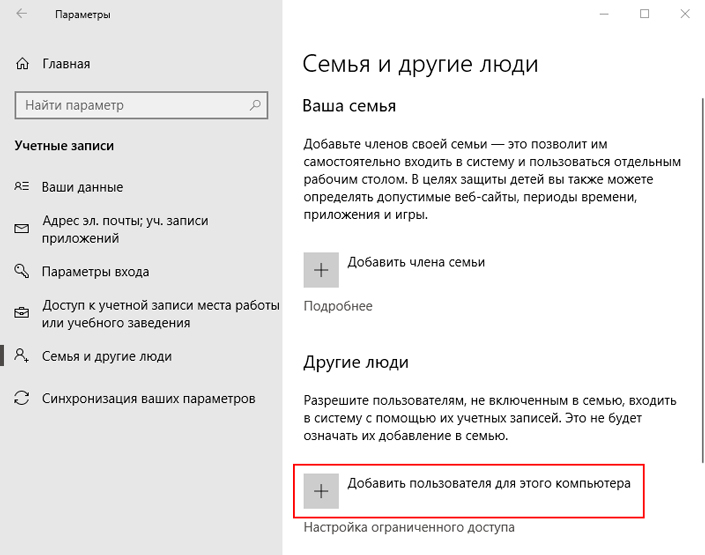

1. Откройте Параметры Windows с помощью комбинации клавиш Win + I.

2. Перейдите в раздел Учетные записи.

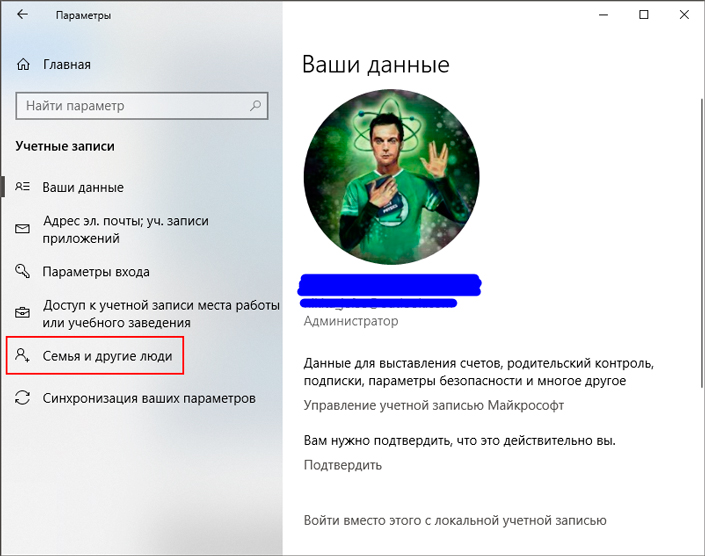

3. Откройте вкладку Семья и другие люди.

4. Теперь щелкните по параметру Добавить пользователя для этого компьютера.

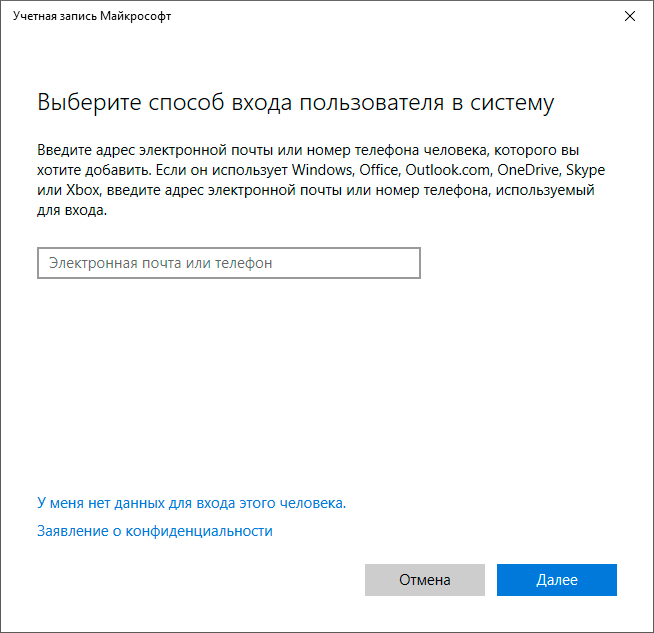

5. Введите электронную.почту нового пользователя.

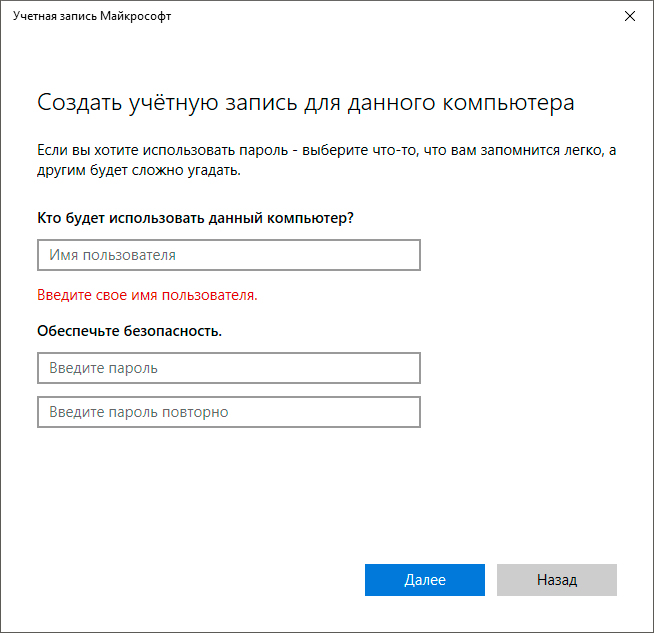

6. Введите персональные данные пользователя.

7. Завершите создание профиля.

Вы создали новый профиль и теперь нужно перенести на него все старые файлы. Сделать это довольно просто и не отнимет у вас много времени.

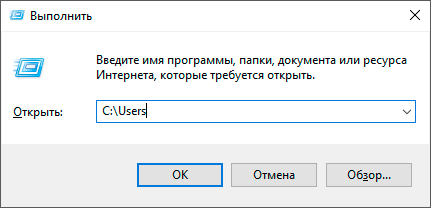

1. Откройте утилиту Выполнить с помощью горячих клавиш Win + R.

2. Введите команду C:Users и нажмите Enter.

3. Откройте папку старого профиля.

4. Выделите нужные файлы или выберите сразу все при помощи комбинации клавиш Ctrl + A. Затем нажмите Ctrl + C, чтобы скопировать данные.

5. Теперь просто вставьте эти данные в папку нового пользователя.

К счастью, безвыходных ситуаций попросту не существует. И с грамотным подходом вы всегда справитесь с возникшими неполадками на вашем компьютере. Надеемся, статья оказалась вам полезной и помогла найти ответы на поставленные вопросы.

Похожие статьи про восстановление данных:

В этой статье мы рассмотрим некоторые способы восстановления пароля на всех версиях операционной сис.

Читайте как перенести файлы и папки пользователя из хранилища данных по умолчанию на другой логическ.

Приобретая новый компьютер, многие родители задумываются о том, чтобы ограничить и обезопасить интер.

“>