Содержание

- 1 Что такое критическая информационная инфраструктура?

- 2 О чем говорит 187-ФЗ «О безопасности критической информационной инфраструктуры»?

- 3 Что такое ГосСОПКА?

- 4 Что такое НКЦКИ?

- 5 Какие работы необходимо провести для обеспечения безопасности КИИ?

- 6 Нужно ли использовать сертифицированные средства защиты информации в КИИ?

- 7 Выводы

- 8 Какие нормативные документы по КИИ есть в настоящий момент?

- 9 Содержание

- 10 С чего начать?

- 11 Почему к категорированию не стоит относиться как к очередной формальности

- 12 Категорирование – отдать подрядчику или провести самостоятельно?

- 13 Категорирование выполнено. Что дальше?

- 14 Организация проектов по защите объектов КИИ. Рекомендации

- 15 Факторы, влияющие на стоимость работ по реализации требований 187-ФЗ

Федеральный закон от 26 июля 2017 г. N 187-ФЗ

"О безопасности критической информационной инфраструктуры Российской Федерации"

Принят Государственной Думой 12 июля 2017 года

Одобрен Советом Федерации 19 июля 2017 года

Президент Российской Федерации

26 июля 2017 года

Подписан Закон о безопасности критической информационной инфраструктуры России.

Он регулирует отношения в области обеспечения безопасности критической информационной инфраструктуры в целях ее устойчивого функционирования при проведении в отношении ее компьютерных атак.

Определены основные принципы обеспечения безопасности, полномочия госорганов, а также права, обязанности и ответственность лиц, владеющих на праве собственности или ином законном основании объектами инфраструктуры, операторов связи и информационных систем, обеспечивающих взаимодействие этих объектов.

К объектам инфраструктуры отнесены информационные системы, информационно-телекоммуникационные сети, автоматизированные системы управления субъектов критической информационной инфраструктуры.

Закреплены понятия компьютерной атаки, компьютерного инцидента и др. Определен порядок функционирования государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы.

Предусмотрены категорирование объектов; ведение реестра значимых объектов; оценка состояния защищенности; госконтроль; создание специальных систем безопасности.

Федеральный закон вступает в силу с 1 января 2018 г.

Федеральный закон от 26 июля 2017 г. N 187-ФЗ "О безопасности критической информационной инфраструктуры Российской Федерации"

Настоящий Федеральный закон вступает в силу с 1 января 2018 г.

Текст Федерального закона опубликован на "Официальном интернет-портале правовой информации" (www.pravo.gov.ru) 26 июля 2017 г., в "Российской газете" от 31 июля 2017 г. N 167, в Собрании законодательства Российской Федерации от 31 июля 2017 г. N 31 (часть I) ст. 4736

История рассмотрения и принятия Федерального закона

Автор статьи:

Царев Евгений Олегович

Во второй половине 2018 года оформилась нормативная база в теме КИИ. Это дает нам возможность ответить на все основные вопросы.

Для начала определимся с основными понятиями.

Что такое критическая информационная инфраструктура?

Критическая информационная инфраструктура – это информационные системы, информационно-телекоммуникационные сети, автоматизированные системы управления, а также сети электросвязи, используемые для организации их взаимодействия. Ключевым условием отнесения системы к КИИ является ее использование государственным органом или учреждением, либо российской компанией в следующих сферах:

- здравоохранение,

- наука,

- транспорт,

- связь,

- энергетика,

- банковский (финансовый) сектор,

- топливно-энергетический комплекс,

- атомная энергетика,

- оборонная промышленность,

- ракетно-космическая промышленность

- горнодобывающая промышленность,

- металлургическая промышленность

- химическая промышленность

Также к КИИ будут относиться системы, которые на праве собственности, аренды или на ином законном основании принадлежат российской компании или ИП, и обеспечивают взаимодействие указанных выше систем или сетей.

О чем говорит 187-ФЗ «О безопасности критической информационной инфраструктуры»?

187-фз является базовым документом для всей тематики КИИ.

- Вводит основные понятия

- Создает основу правового регулирования

- Определяет принципы обеспечения безопасности КИИ

- Вводит понятие Государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак (далее – ГосСОПКА)

- Вводит основу для создания Национального координационного центра по компьютерным инцидентам (далее — НКЦКИ)

- Описывает полномочия Президента и органов госвласти в области обеспечения безопасности КИИ

- Содержит базу для определения категорий объектов КИИ

- Создает законодательную основу ведения реестра значимых объектов КИИ

- Определяет права и обязанности субъектов КИИ

- Определяет задачи и требования системы обеспечения безопасности значимого объекта КИИ

- Закладывает основу оценки безопасности КИИ

- Распределяет права и обязанности по государственному контролю

Что такое ГосСОПКА?

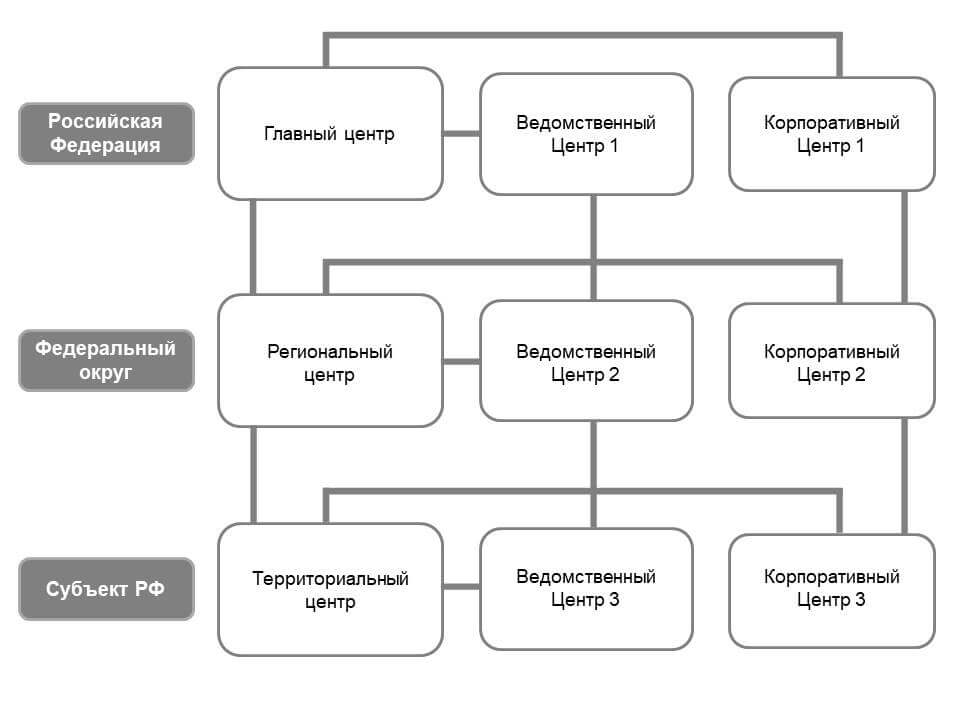

ГосСОПКА — единый территориально распределенный комплекс, включающий силы и средства, предназначенные для обнаружения, предупреждения и ликвидации последствий компьютерных атак и реагирования на компьютерные инциденты.

Данное определение мы видим в 187-ФЗ.

По своей сути, ГосСОПКА является территориально распределенной совокупностью центров (сил и средств), в числе которых — Национальный координационный центр по компьютерным инцидентам.

Если обобщить, то структура ГосСОПКА выглядит следующим образом:

- Указ Президента РФ от 15 января 2013 г. № 31с «О создании государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации»

- «Основные направления государственной политики в области обеспечения безопасности автоматизированных систем управления производственными и технологическими процессами критически важных объектов инфраструктуры Российской Федерации» (утв. Президентом РФ 03.02.2012№803)

- «Концепция государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации» (утв. Президентом РФ 12.12.2014№ К 1274)

- Методические рекомендации по созданию ведомственных и корпоративных центров государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации

Что такое НКЦКИ?

Национальный координационный центр по компьютерным инцидентам – структура, отвечающая за обеспечение координации деятельности субъектов КИИ, является составной частью ГосСОПКА.

Создана приказом ФСБ России №366 от 24 июля 2018 года «О Национальном координационном центре по компьютерным инцидентам».

В функции НКЦКИ входит:

- Координация мероприятий и участие в мероприятиях по реагированию на компьютерные инциденты

- Организует и осуществляет обмен информацией о компьютерных инцидентах

- Осуществляет методическое обеспечение

- Участвует в обнаружении, предупреждении и ликвидации последствий компьютерных атак

- Обеспечивает информирование о компьютерных атаках

- Собирает и анализирует информацию о компьютерных инцидентах и атаках

Какие работы необходимо провести для обеспечения безопасности КИИ?

Все работы можно разделить на 2 большие группы:

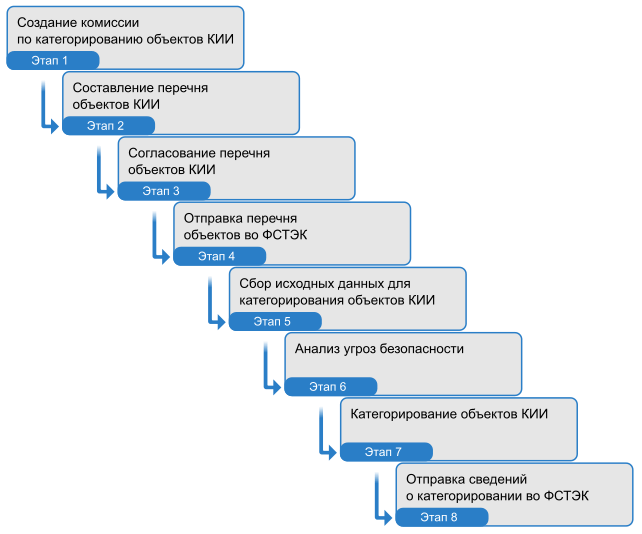

Группа работ по категорированию включат в себя следующие этапы:

Этап 1. Создание комиссии по категорированию объектов КИИ

Этап 2. Составление перечня объектов КИИ

Этап 3. Согласование перечня объектов КИИ

Этап 4. Отправка перечня объектов во ФСТЭК

Этап 5. Сбор исходных данных для категорирования объектов КИИ

Этап 6. Анализ угроз безопасности

Этап 7. Категорирование объектов КИИ

Этап 8. Отправка сведений о категорировании во ФСТЭК

Этап 9. Независимая экспертиза работ по КИИ

Более подробно про группу работ по Категорированию КИИ можно прочитать на странице «Категорирование объектов КИИ (экспертиза проведенных работ)».

Вторая группа включает в себя этапы:

Этап 10. Проектирование СОИБ КИИ

Этап 11. Внедрение СОИБ КИИ

Этап 12. Разработка организационно-распорядительной документации (ОРД) для субъекта и объектов КИИ

Итогом работ является функционирующая система обеспечения информационной безопасности критической информационной инфраструктуры.

Нужно ли использовать сертифицированные средства защиты информации в КИИ?

Как сказано в Приказе ФСТЭК России №239 (п.27 — 31), в приоритете применяются встроенные средства защиты, а также должны применяться средства защиты прошедшие оценку соответствия в формах сертификации , испытаний или приемки .

Таким образом, сертифицированные средства защиты должны применяться не всегда. Однако, если сертифицированные средства все же применяются, то необходимы следующие сертификаты:

| Категория значимости Сертификат | СЗИ | СВТ | НДВ |

| 1 категория | не ниже 4 | не ниже 5 | не ниже 4 |

| 2 категория | не ниже 5 | не ниже 5 | не ниже 4 |

| 3 категория | не ниже 6 | не ниже 5 | — |

Выводы

Критическая информационная инфраструктура не является проходной темой в информационной безопасности. Потенциально это крупнейшая тема, как минимум, за последние 10 лет. Всем субъектам КИИ (а их не мало) нужно не только провести массу продолжительных по времени и дорогостоящих мероприятий, но и создавать полноценные системы безопасности. Такие системы должны включать в себя части по управлению, по технической защите и прочее. Системы нужно обслуживать, модернизировать и совершенствовать. Все это требует значительных финансовых и трудовых ресурсов, а также компетенций, которые в рамках рынка еще предстоит наращивать.

КИИ – это новая реальность, и как показывает опыт, кто первым встроиться в новые реалии – тому будет проще в дальнейшем.

Какие нормативные документы по КИИ есть в настоящий момент?

Федеральный закон №187-ФЗ от 26.07.2017 «О безопасности КИИ РФ»

Федеральный закон №193-ФЗ от 26.07.2017 «О внесении изменений в отдельные законодательные акты РФ в связи с принятием ФЗ «О безопасности КИИ РФ»

Федеральный закон №194-ФЗ от 26.07.2017 «О внесении изменений в УК РФ и УПК РФ в связи с принятием ФЗ «О безопасности КИИ РФ»

Указ Президента РФ №569 от 25.11.2017 «О внесении изменений в Положение о ФСТЭК»

Постановление Правительства РФ №127 от 08.02.2018 «Об утверждении Правил категорирования объектов КИИ РФ, а также перечня показателей критериев значимости объектов КИИ РФ и их значений»

Постановление Правительства РФ №162 от 17.02.2018 «Об утверждении Правил осуществления госконтроля в области обеспечения безопасности значимых объектов КИИ РФ»

Постановление Правительства РФ №808 от 11.07.2018 «О внесении изменения в Правила организации повышения квалификации специалистов по ЗИ и должностных лиц, ответственных за организацию ЗИ в ОГВ, ОМС, организациях с госучастием и организациях ОПК»

Приказ ФСТЭК России №227 от 06.12.2017 «Об утверждении Порядка ведения реестра значимых объектов КИИ РФ»

Приказ ФСТЭК России №229 от 11.12.2017 «Об утверждении формы акта проверки, составляемого по итогам проведения госконтроля в области обеспечения безопасности значимых объектов КИИ РФ»

Приказ ФСТЭК России №235 от 21.12.2017 «Об утверждении Требований к созданию систем безопасности значимых объектов КИИ РФ и обеспечению их функционирования»

Приказ ФСТЭК России №236 от 22.12.2017 «Об утверждении формы направления сведений о результатах присвоения объекту КИИ одной из категорий значимости либо об отсутствии необходимости присвоения ему одной из таких категорий»

Приказ ФСТЭК России №239 от 25.12.2017 «Об утверждении Требований по обеспечению безопасности значимых объектов КИИ РФ»

Приказ ФСТЭК России №72 от 26.04.2018 «О внесении изменений в Регламент ФСТЭК»

Приказ ФСТЭК России №138 от 09.08.2018 «О внесении изменений в Требования к обеспечению ЗИ в АСУ П и ТП на КВО, потенциально опасных объектах, а также объектах, представляющих повышенную опасность для жизни и здоровья людей и для окружающей природной среды, утвержденные приказом ФСТЭК №31, и в Требования по обеспечению безопасности ЗО КИИ РФ, утвержденные приказом ФСТЭК №239»

Приказ ФСБ России №366 от 24.07.2018 «О НКЦКИ»

Приказ ФСБ России №367 от 24.07.2018 «Об утверждении Перечня информации, представляемой в ГосСОПКА и Порядка представления информации в ГосСОПКА»

Приказ ФСБ России №368 от 24.07.2018 «Об утверждении Порядка обмена информацией о компьютерных инцидентах и Порядка получения субъектами КИИ информации о средствах и способах проведения компьютерных атак и о методах их предупреждения и обнаружения»

Информационное сообщение ФСТЭК России №240/22/2339 от 04.05.2018 «О методических документах по вопросам обеспечения безопасности информации в КСИИ РФ»

Информационное сообщение ФСТЭК России №240/25/3752 от 24.08.2018 «По вопросам представления перечней объектов КИИ, подлежащих категорированию, и направления сведений о результатах присвоения объекту КИИ одной из категорий значимости либо об отсутствии необходимости присвоения ему одной из таких категорий»

Статья дополняется (редакция актуальна на 17.09.2018).

Содержание

Федеральный закон “О безопасности критической информационной инфраструктуры Российской Федерации” от 26.07.2017 N 187-ФЗ вступил в силу 1 января 2018 года и ввел понятия объектов и субъектов критической информационной инфраструктуры (КИИ), а также обязанности организаций по обеспечению безопасности объектов КИИ.

Субъектами КИИ, на которые распространяются требования закона, являются государственные и коммерческие учреждения, работающие в сферах, составляющих основу функционирования государства: здравоохранении, науке, транспорте, связи, энергетике, банковской сфере и иных сферах финансового рынка, топливно-энергетическом комплексе, в области атомной энергии, оборонной, ракетно-космической, горнодобывающей, металлургической и химической промышленности. Под объектами КИИ понимаются информационные системы (ИС), информационно-телекоммуникационные сети (ИТС), автоматизированные системы управления (АСУ) субъектов КИИ.

В соответствии с требованиями закона, предприятия и организации должны провести категорирование своих объектов КИИ и уведомить о результатах ФСТЭК России. Рекомендуемый срок – январь 2019 года. Однако в настоящее время многие организации либо еще не начали категорирование своих объектов, либо находятся в самом начале пути. При этом у ряда компаний и предприятий нет понимания не только того, как проводить категорирование, но и подпадают ли они вообще под действие данного ФЗ.

В статье, подготовленной экспертом компании «Стэп Лоджик», предлагается оптимальный вариант реализации требований по защите объектов КИИ, уточняется, на что стоит обратить внимание при проведении данных работ, а также рассказывается о факторах, влияющих на стоимость таких проектов.

С чего начать?

Самый первый вопрос, на который необходимо ответить: является ли ваша организация субъектом КИИ. Для этого регулятор (ФСТЭК России) рекомендует осуществить поиск указанных в тексте закона тринадцати видов деятельности в уставах, ОКВЭД, лицензиях организации [1] . Если ваше предприятие соответствует данному критерию, необходимо приступать к категорированию объектов.

Почему к категорированию не стоит относиться как к очередной формальности

Без категорирования объектов КИИ невозможно определить необходимые технические и организационные меры защиты. Именно от результатов категорирования зависят дальнейшие объемы работ в области ИБ.

В случае расследований инцидентов ИБ возможна ситуация, когда привлекаемые органы установят нарушения в защите объектов КИИ по причине отсутствия категорирования или его занижения. Это может повлечь за собой уголовную ответственность в соответствии с УК РФ (ст. 274.1).

Кроме того, уже анонсировано введение в начале 2019 года административной ответственности за некорректное категорирование объектов КИИ и нарушение установленных сроков. Сроки категорирования будут жестко регламентированы, и, если не начать процесс заранее, есть вероятность в них не уложиться.

Категорирование – отдать подрядчику или провести самостоятельно?

Многие организации предпочитают отдать эту часть работ подрядчикам. Есть множество примеров, когда заказчик просит не только провести категорирование, но и в целом «привести все объекты КИИ в соответствие с 187-ФЗ». Специалисты «Стэп Лоджик» рекомендуют осуществлять категорирование самостоятельно, а если и привлекать сторонних исполнителей, то только для консультации по частным вопросам.

Во-первых, в соответствии с законодательством, вся ответственность за принятие решений ложится исключительно на руководителя организации и комиссию, включающую руководителей подразделений и иных ответственных работников, а не на подрядную организацию.

Во-вторых, основа категорирования – оценка последствий от нарушений функционирования критических процессов и соответствующих объектов КИИ. Интеграторы и консультанты априори не могут знать все детали и нюансы вашей деятельности, все возможные последствия и их взаимосвязи. По опыту «Стэп Лоджик», даже в рамках группы компаний одни и те же процессы иногда реализованы по-разному, и такие нюансы могут оказать существенное влияние на результаты категорирования. Поэтому сторонние специалисты, изучив, например, десять заводов, не смогут быстро и идеально описать одиннадцатый без его обследования – вся информация в итоге будет снова запрашиваться у ответственных сотрудников. Таким образом, массив данных для категорирования предоставляется самой организацией, а суть услуг подрядчиков в 90% случаев состоит в наличии у них отработанных шаблонов и отчетных форм, а также имеющегося опыта работы с конкретной сферой.

В-третьих, для того чтобы подрядчик смог качественно провести категорирование, ему необходимо полностью изучить все бизнес-процессы организации, ее инфраструктуру, показатели деятельности (договоры, финансовую отчетность, иную статистику). Очевидно, что в данном случае проект займет не один месяц, а стоимость работ может оцениваться в миллионы рублей, если речь идет о крупных предприятиях или группах компаний. Насколько это оправдано с учетом сказанного выше?

Проведение категорирования своими силами – это еще один повод детально разобраться в бизнес-процессах организации, оценить все риски и ответить на главный вопрос: к каким последствиям может привести недостаточное соблюдение организационных и технических мер защиты информации. Это важно понимать самой организации, в том числе при дальнейшей реализации мер защиты и обосновании соответствующих проектов.

Если вы решились проводить категорирование самостоятельно, получить ответы на отдельные вопросы можно из следующих источников:

- По телефону горячей линии ФСТЭКРоссии: 8 (499) 246-11-89, на методических сборах регулятора и конференциях, где выступают специалисты ФСТЭК;

- В подробной методике категорирования объектов КИИ от «Стэп Лоджик» с шаблонами необходимых документов и ответами на часто задаваемые вопросы. Методика распространяется на безвозмездной основе, доступна для скачивания на сайте компании и постоянно обновляется с учетом взаимодействия с регулятором и полученного опыта;

- На профильных ресурсах (например, чат КИИ 187-ФЗ в Telegram);

- Также можно привлекать консультантов для решения конкретных вопросов. Но в данном случае это частное мнение, основанное на субъективных знаниях и опыте, и оно не всегда будет верным. Лучше сопоставлять информацию из нескольких источников.

Категорирование выполнено. Что дальше?

Дальнейшие шаги будут различаться в зависимости от того, есть ли у организации значимые объекты КИИ по результатам категорирования.

Если значимых объектов нет, то дополнительные требования по защите объектов КИИ, определяемые ФСТЭК России, не требуются. Но это не значит, что защищать ничего не нужно – вполне вероятно, что после оценки возможного ущерба при инцидентах организация сама пересмотрит важность безопасности своих ресурсов и будет заинтересована в реализации дополнительных мер защиты. В соответствии с требованиями 187-ФЗ, необходимо будет обеспечить взаимодействие с ГосСОПКА в части предоставления сведений об инцидентах ИБ. Детали по передаваемой информации и организации взаимодействия можно найти в соответствующих приказах ФСБ России и методических документах НКЦКИ (органа, ответственного за оперирование ГосСОПКА).

Если у организации есть значимые объекты КИИ, то ей потребуется реализовать систему безопасности для защиты данных объектов в соответствии с нормативными документами ФСТЭК России.

Организация проектов по защите объектов КИИ. Рекомендации

С учетом высокой загрузки отделов и департаментов по ИБ и нехватки профильных специалистов в самих организациях, данные работы обычно реализуют в виде проектов с привлечением подрядчиков. Далее рассмотрим рекомендации «с другой стороны баррикад», так как часто организации сами загоняют себя в угол, и из-за банальных неточностей в постановке задачи получают не те результаты, на которые рассчитывали.

1. Разбейте проект на части

Не стоит объединять в один проект (договор) все работы «под ключ». Есть несколько этапов, от результата которых зависит объем всех последующих работ, поэтому до их завершения подрядчик не сможет корректно оценить сроки и бюджет проекта. Соответственно, будет или демпинг и не слишком качественный результат, в случае объема работ выше ожидаемого, или, наоборот, попытка перезаложиться для закрытия своих рисков. Поэтому в «Стэп Лоджик» рекомендуют разбить проект на этапы и реализовывать их последовательно, приступая к следующему этапу только после завершения предыдущего:

- Категорирование объектов. На данном этапе фактически определяется область дальнейших работ – перечень объектов КИИ и их границы;

- Разработка требований ИБ. Это ключевой этап, на котором осуществляется оценка угроз и формируются требования к необходимым мероприятиям и средствам защиты или обосновывается возможность использования существующих мер защиты;

- Все последующие работы, связанные с реализацией мер, определенных на втором этапе.

2. Используйте результаты предыдущих работ

Нередко объекты КИИ также являются информационными системами персональных данных (ИСПДн) и/или государственными информационными системами (ГИС). В таких случаях необходимо выполнить требования нормативных документов из нескольких сфер. Стоит включить в работы ревизию уже выполненных ранее проектов и ответить на следующие вопросы:

- Соответствуют ли друг другу «старая» и «новая» модели угроз, выполненные для одной и той же системы – например, для ГИС (ИСПДн), которая стала еще и объектом КИИ?

- Насколько соответствуют реализованные ранее требования по защите информации новым, какие из существующих средств защиты планируется использовать для защиты объекта КИИ?

- Насколько соответствуют существующие нормативно-методические документы организации по вопросам ИБ новым требованиям?

3. Не стоит изобретать велосипед

В приказах ФСТЭК №235 и №239 в явном виде определены все работы, их содержание и документация, которая должна быть разработана в ходе реализации проектов по защите объекта КИИ. При формировании задания на работы рекомендуется строго придерживаться этих формулировок, чтобы четко выполнить поставленную задачу и не увеличить сроки и бюджет проекта. Даже незначительная корректировка может иногда повлечь заметные изменения в проекте.

4. Используйте средства защиты, «прошедшие оценку соответствия»

Применение сертифицированных средств защиты не во всех случаях является обязательным. Чтобы не загнать себя и исполнителя в угол, пропишите в требованиях формулировку из нормативных документов: «использование средств защиты, прошедших оценку соответствия». Грамотный исполнитель сам определит необходимость применения сертифицированных средств защиты и возможность использования альтернатив.

Факторы, влияющие на стоимость работ по реализации требований 187-ФЗ

Напоследок следует затронуть немаловажный вопрос – стоимость проектов, а точнее, факторов, которые могут на нее повлиять.

Объем работ. Большая часть работ напрямую связана с числом объектов КИИ в организации, так как все объекты необходимо изучить в отдельности, понять их взаимосвязи, интеграцию в общую инфраструктуру. Кроме того, многие обязательные документы разрабатываются для каждого объекта. Меры защиты в части случаев также могут реализовываться раздельно для объектов.

Возможная оптимизация. Рекомендуется укрупнять объекты КИИ при категорировании. Если 10 систем реализуют один технологический процесс и размещены в едином сегменте сети, то их можно обобщить (в части случаев это стоит делать даже с распространением повышенной категории значимости на все системы).

Гетерогенность объектов. Если в организации 20 «офисных» ИС, расположенных в стандартной ЛВС, то объем работ будет меньший, чем, например, для 10 «офисных» ИС и 10 АСУ ТП. Данные типы систем различаются в архитектуре, будут иметь различные риски ИБ и подходы к их защите.

Централизация. Для групп компаний имеет смысл проводить работы в рамках централизованного проекта. В данном случае будет обеспечен стандартизованный подход с использованием типовых документов и проектных решений. Суммарный объем объектов защиты останется прежним, но повысится коэффициент типизации систем, что позволит уменьшить общую стоимость работ.

Зрелость существующих процессов обеспечения ИБ. Если в организации уже реализованы проекты по защите ИСПДн, ГИС, АСУ ТП, существует система управления ИБ с налаженными процессами, такими как управление рисками, мониторинг и выявление инцидентов ИБ, управление конфигурацией и т.д., то весьма вероятно, что проект сведется к грамотному обоснованию достаточности существующих мер и предоставлению ссылок на соответствующую документацию.

Принадлежность к органам государственной власти. Для объектов КИИ, являющихся ГИС, становятся актуальными требования по использованию сертифицированных мер защиты и аттестации объектов. Если данные требования еще не были выполнены, то это значительно повлияет на увеличение бюджета и сроков работ. Для юридических лиц рекомендуется не включать эти требования в задания на работы, так как они не являются обязательными.

“>