Содержание

- 1 Программа вебинара

- 1.1 1. Что такое таргетированная атака, кто её потенциальные жертвы?

- 1.2 2. Анатомия целевых атак: как происходит, на каких этапах можно обнаружить и предотвратить?

- 1.3 3. Защита от целевых атак: – как работают «песочницы»; – как работает защита от целевых атак на конечных устройствах?

- 1.4 4. По каким критериям выбирать решение по защите от целевых атак?

- 1.5 5. Обзор решений Fortinet Fortisandbox, Kaspesky Kata, Group-IB TDS, Check Point Sandblast, Trend Micro Deep Discovery, Palo Alto Wildfire.

- 1.6 6. Ответы на вопросы, запись на пилотное тестирование.

- 2 Спикеры вебинара

- 3 Хотите получить ответ на свой вопрос во время вебинара?

- 4 О компании "Системный софт"

- 5 Как будет проходить вебинар?

- 6 Как получить информацию с предыдущих вебинаров ?

- 7 Как будет проходить вебинар?

- 8 Как получить информацию с предыдущих вебинаров ?

- 9 Получите материалы вебинара "Обзор решений по защите от таргетированных атак"

- 10 Посмотрите наши предыдущие вебинары!

- 11 Присоединяйтесь к

- 12 нашим подписчикам,

- 13 чтобы не пропустить новые акции!

- 14 У вас остались вопросы?

- 15 Не просто слова

- 16 Проблема решения

- 17 Неопознанное ≠ сверхъестественное

- 18 Жизненный цикл атаки

- 19 Противодействие

Если вам необходима консультация эксперта позвоните или напишите нам.

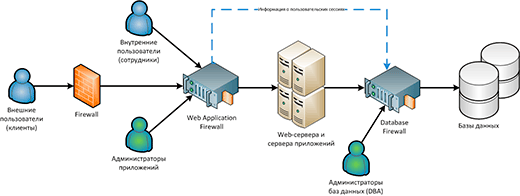

Подобные атаки не блокируются классическими средствами межсетевого экранирования, но предполагаю использование комплексного набора средств, образующих эшелонированную оборону.

Система защиты должна обеспечивать:

- оперативное выявление и блокирование внешних атак на ИТ-инфраструктуру и выявление нетипичной сетевой активности внутри сетевого периметра заказчика;

- сохранение конфиденциальности, целостности и доступности, обрабатываемой информации;

- защиту собственно приложений и БД как ключевых активов организации от целенаправленных атак;

- создание механизмов и условий оперативного реагирования на угрозы безопасности информации и проявления негативных тенденций в функционировании информационных систем вследствие внешних и внутренних угроз безопасности информации.

В состав эшелонированной системы защиты информации от таргетированных атак обычно входят:

- средства выявления и блокирования атак и сетевых аномалий на периметре сети (включая DDoS-атаки);

- средства выявления сетевых аномий внутри сети заказчика;

- средства противодействия таргетированным атакам на web-приложения;

- средства противодействия таргетированным атакам на СУБД.

Указанные средства комбинируются с классическими системами межсетевого экранирования и IPS. Вся совокупность средств должна функционировать в рамках единых политик информационной безопасности и предоставлять события ИБ для централизованного корреляционного анализа в рамках SIEM-системы.

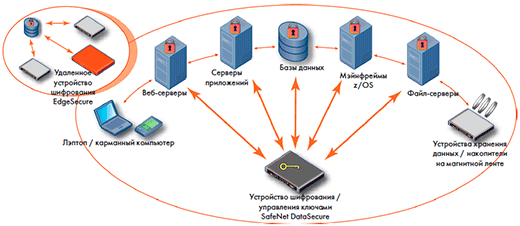

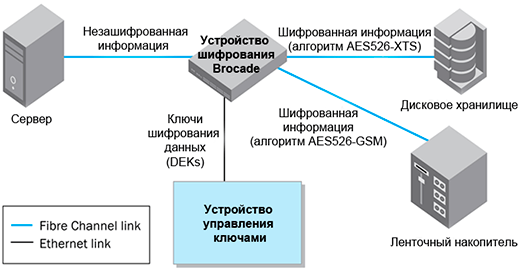

Еще одним способом гарантированной защиты информации в БД является шифрование стойкими алгоритмами:

- на уровне сети хранения SAN:

- на уровне виртуальной инфраструктуры:

Ключевые результаты внедрения решения

- Эшелонированная система выявления и подавления современных таргетированных атак.

- Возможность оперативного консолидированного мониторинга и расследования атак и инцидентов, в том числе в реальном времени.

- Геопривязка источников атак.

- Наличие различных методики отражения, в том числе включающих поведенческий анализ, эвристику, исследования в «песочнице» и другие.

- Возможность полуавтоматического обучения/адаптации систем защиты.

Технологии

- Периметр, Гарда («МФИ СОФТ»)

- Kaspersky DDOS Prevention («Лаборатория Касперского»)

- PT Application Firewall (Positive Technologies)

- invGuard («Иновентика Технолоджес»)

- Континент IDS («Код Безопасности»)

- Arbor Networks. Arbor Pravail APS, Arbor Pravail NSI

- Imperva SecureSphere Web Application Firewall, Imperva SecureSphere Database Firewall

- QRadar (IBM)

- ArcSight (HP)

- CheckPoint

- PaloAlto

Проекты

Банки и финансовые организации

Государственное и муниципальное управление

Банки и финансовые организации,

Государственное и муниципальное управление

Получите материалы вебинара!

Обзор решений по защите от таргетированных атак

Мы расскажем, что такое таргетированная (целевая) атака

и представим обзор Anti-APT платформ для противодействия им.

В обзоре будут представлены: Fortinet FortiSandbox, Kaspersky Kata, Palo Alto Wild Fire, Trend Micro Deep Discovery, Group-IB TDS, Check Point Sandblast.

Отправьте заявку на бесплатный доступ к видеозаписи докладов спикеров.

Пришлем через 30 секунд!

На е-mail придет письмо с материалами вебинара

Для оперативной связи с вами в случае каких-либо технических проблем.

Внимание: в вебинарной комнате только 100 мест!

8

Заголовок окна (Действие по окончанию счетчика)

Программа вебинара

1. Что такое таргетированная атака, кто её потенциальные жертвы?

2. Анатомия целевых атак:

как происходит, на каких этапах можно обнаружить

и предотвратить?

3. Защита от целевых атак:

– как работают «песочницы»;

– как работает защита от целевых атак на конечных устройствах?

4. По каким критериям выбирать решение по защите от целевых атак?

5. Обзор решений Fortinet Fortisandbox, Kaspesky Kata, Group-IB TDS, Check Point Sandblast, Trend Micro Deep Discovery, Palo Alto Wildfire.

6. Ответы на вопросы,

запись на пилотное тестирование.

Спикеры вебинара

МАКСИМ

ВОЛОГЖАНИН

Менеджер по развитию бизнеса в области информационной безопасности

m.vologzhanin@syssoft.ru

ЯКОВ

ГРОДЗЕНСКИЙ

Руководитель

направления информационной безопасности

yakov@syssoft.ru

АННА

ОБОРКИНА

Менеджер по развитию бизнеса в области информационной безопасности

a.oborkina@syssoft.ru

Хотите получить ответ на свой вопрос во время вебинара?

Заявка

О компании "Системный софт"

Эксперт в области подбора и поставки программного обеспечения,

второй по величине выручки поставщик ПО в России.

С 2009 года компания собрала один из самых крупных в РФ каталогов

лицензионного программного и аппаратного обеспечения –

более 97 000 продуктов, в том числе отраслевое ПО, поставляемое на эксклюзивных условиях.

Является официальным партнером 1000 зарубежных и российских вендоров,

например, Microsoft, AutoDesk, Adobe, Atlassian, Лаборатория Касперского и многих других.

Как будет проходить вебинар?

Мы проводим вебинары на площадке Mirapolis.

Вам нужно сделать всего 2 шага.

1

Ссылку для регистрации в вебинарной комнате мы пришлем вам на почту за день до вебинара.

Образец ссылки для регистрации:

http://b67038.vr.mirapolis.ru/mira/s/N7KNNt

По ней вы попадете на страницу для ввода данных.

Заполните поля, отмеченные красным

2

После этого на почту вам придет письмо с подробным описанием вебинара, включая ссылку на вход в вебинарную комнату.

Образец ссылки для входа:

Воспользуйтесь ей в день проведения вебинара.

Как получить информацию

с предыдущих вебинаров ?

Доклады спикеров вы можете получить на электронную почту.

В архиве – информация по продуктам Microsoft, IBM, HUAWEI, а также по предотвращению утечки данных из компании и защите КИИ (ФЗ-187).

Заявка

Как будет проходить вебинар?

Мы проводим вебинары на площадке Mirapolis.

Вам нужно сделать всего 2 шага.

1

Ссылку для регистрации в вебинарной комнате мы пришлем вам на почту за день до вебинара.

Образец ссылки для регистрации:

http://b67038.vr.mirapolis.ru/mira/s/N7KNNt

По ней вы попадете на страницу для ввода данных.

Заполните поля, отмеченные красным

2

После этого на почту вам придет письмо с подробным описанием вебинара, включая ссылку на вход в вебинарную комнату.

Образец ссылки для входа:

Воспользуйтесь ей в день проведения вебинара.

Как получить информацию

с предыдущих вебинаров ?

Доклады спикеров вы можете получить на электронную почту.

В архиве – информация по продуктам Microsoft, IBM, HUAWEI, а также по предотвращению утечки данных из компании и защите КИИ.

Заявка

Получите материалы вебинара "Обзор решений по защите

от таргетированных атак"

На е-mail придет письмо с материалами вебинара

Для оперативной связи с вами в случае каких-либо технических проблем.

Посмотрите наши предыдущие вебинары!

И подпишитесь на канал Syssoft.ru на YouTube!

Присоединяйтесь к

10 600

нашим подписчикам,

чтобы не пропустить новые акции!

У вас остались вопросы?

Заявка

г. Москва, 1-ый Волоколамский проезд, д. 10, стр. 1

БЦ «Диапазон»

Работаем с 2008 года

Заявка на обратный звонок

8 (495) 646 1471

По России (бесплатно):

8 (800) 333 3371

1. Назначение и область действия документа

1.1. «Политика ООО «Системный софт» (далее по тексту также – Общество) в отношении обработки персональных данных» (далее – Политика) определяет позицию и намерения Общества в области обработки и защиты персональных данных, с целью соблюдения и защиты прав и свобод каждого человека и, в особенности, права на неприкосновенность частной жизни, личную и семейную тайну, защиту своей чести и доброго имени.

1.2. Политика неукоснительно исполняется руководителями и работниками всех структурных подразделений ООО «Системный софт».

1.3. Действие Политики распространяется на все персональные данные субъектов, обрабатываемые в Обществе с применением средств автоматизации и без применения таких средств.

1.4. К настоящей Политике имеет доступ любой субъект персональных данных.

2.1. Персональные данные – любая информация, относящаяся к прямо или косвенно определенному или определяемому физическому лицу (гражданину). Т.е. к такой информации, в частности, можно отнести: ФИО, год, месяц, дата и место рождения, адреса (географические и электронные), данные документов, удостоверяющих личность, сведения о семейном, социальном, имущественном положении, сведения об образовании, профессии, доходах, сведения о состоянии здоровья, а также другую информацию.

2.2. Обработка персональных данных – любое действие (операция) или совокупность действий (операций) с персональными данным, совершаемых с использованием средств автоматизации или без использования таких средств. К таким действиям (операциям) можно отнести: сбор, получение, запись, систематизацию, накопление, хранение, уточнение (обновление, изменение), извлечение, использование, передачу (распространение, предоставление, доступ), обезличивание, блокирование, удаление, уничтожение персональных данных.

3. Субъекты персональных данных ООО «Системный софт» обрабатывает персональные данные следующих лиц:

· работников ООО «Системный софт»;

· субъектов, с которыми заключены договоры гражданско-правового характера;

· кандидатов на замещение вакантных должностей ООО «Системный софт»;

· клиентов ООО «Системный софт»;

· зарегистрированных пользователей сайта ООО «Системный софт»

· представителей юридических лиц;

4. Принципы и условия обработки персональных данных

4.1. Под безопасностью персональных данных ООО «Системный софт» понимает защищенность персональных данных от неправомерного или случайного доступа к ним, уничтожения, изменения, блокирования, копирования, предоставления, распространения персональных данных, а также от иных неправомерных действий в отношении персональных данных и принимает необходимые правовые, организационные и технические меры для защиты персональных данных.

4.2. Обработка и обеспечение безопасности персональных данных в ООО «Системный софт» осуществляется в соответствии с требованиями Конституции Российской Федерации, Федерального закона № 152-ФЗ «О персональных данных», подзаконных актов, других определяющих случаи и особенности обработки персональных данных федеральных законов Российской Федерации, руководящих и методических документов ФСТЭК России и ФСБ России.

4.3. При обработке персональных данных ООО «Системный софт» придерживается следующих принципов:

· законности и справедливой основы;

· ограничения обработки персональных данных достижением конкретных, заранее определенных и законных целей;

· недопущения обработки персональных данных, несовместимой с целями сбора персональных данных;

· недопущения объединения баз данных, содержащих персональные данные, обработка которых осуществляется в целях, несовместимых между собой;

· обработки персональных данных, которые отвечают целям их обработки;

4.4. Общество обрабатывает персональные данные только при наличии хотя бы одного из следующих условий:

· обработка персональных данных осуществляется с согласия субъекта персональных данных на обработку его персональных данных;

· обработка персональных данных необходима для достижения целей, предусмотренных законом, для осуществления и выполнения возложенных законодательством Российской Федерации на оператора функций, полномочий и обязанностей;

· обработка персональных данных необходима для исполнения договора, стороной которого либо выгодоприобретателем или поручителем по которому является субъект персональных данных, а также для заключения договора по инициативе субъекта персональных данных или договора, по которому субъект персональных данных будет являться выгодоприобретателем или поручителем;

· обработка персональных данных необходима для осуществления прав и законных интересов Общества или третьих лиц либо для достижения общественно значимых целей при условии, что при этом не нарушаются права и свободы субъекта персональных данных;

· осуществляется обработка персональных данных, доступ неограниченного круга лиц к которым предоставлен субъектом персональных данных либо по его просьбе;

· осуществляется обработка персональных данных, подлежащих опубликованию или обязательному раскрытию в соответствии с федеральным законом.

4.5. ООО «Системный софт» вправе поручить обработку персональных данных граждан третьим лицам, на основании заключаемого с этими лицами договора.

Лица, осуществляющие обработку персональных данных по поручению ООО «Системный софт», обязуются соблюдать принципы и правила обработки и защиты персональных данных, предусмотренные Федеральным законом № 152-ФЗ «О персональных данных». Для каждого лица определены перечень действий (операций) с персональными данными, которые будут совершаться юридическим лицом, осуществляющим обработку персональных данных, цели обработки, установлена обязанность такого лица соблюдать конфиденциальность и обеспечивать безопасность персональных данных при их обработке, а также указаны требования к защите обрабатываемых персональных данных.

4.6. В случаях, установленных законодательством Российской Федерации, ООО «Системный софт» вправе осуществлять передачу персональных данных граждан.

4.7. В целях информационного обеспечения в Общества могут создаваться общедоступные источники персональных данных работников, в том числе справочники и адресные книги. В общедоступные источники персональных данных с согласия работника могут включаться его фамилия, имя, отчество, дата и место рождения, должность, номера контактных телефонов, адрес электронной почты. Сведения о работнике должны быть в любое время исключены из общедоступных источников персональных данных по требованию работника либо по решению суда или иных уполномоченных государственных органов.

4.8. Общество уничтожает либо обезличивает персональные данные по достижении целей обработки или в случае утраты необходимости достижения цели обработки.

5. Права субъекта персональных данных

Гражданин, персональные данные которого обрабатываются ООО «Системный софт», имеет право получать от ООО «Системный софт»:

· подтверждение факта обработки персональных данных ООО «Системный софт»;

· правовые основания и цели обработки персональных данных;

· сведения о применяемых ООО «Системный софт» способах обработки персональных данных;

· наименование местонахождения ООО «Системный софт»;

· сведения о лицах, которые имеют доступ к персональным данным или которым могут быть раскрыты персональные данные на основании договора с ООО «Системный софт» или на основании федерального закона;

· перечень обрабатываемых персональных данных, относящихся к гражданину, от которого поступил запрос и источник их получения, если иной порядок предоставления таких данных не предусмотрен федеральным законом;

· сведения о сроках обработки персональных данных, в том числе о сроках их хранения;

· сведения о порядке осуществления гражданином прав, предусмотренных Федеральным законом «О персональных данных» № 152-ФЗ;

· информацию об осуществляемой или о предполагаемой трансграничной передаче персональных данных;

· наименование и адрес лица, осуществляющего обработку персональных данных по поручению ООО «Системный софт»;

· иные сведения, предусмотренные Федеральным законом «О персональных данных» № 152-ФЗ или другими федеральными законами;

· требовать уточнения своих персональных данных, их блокирования или уничтожения в случае, если персональные данные являются неполными, устаревшими, неточными, незаконно полученными или не являются необходимыми для заявленной цели обработки;

· отозвать свое согласие на обработку персональных данных;

· требовать устранения неправомерных действий ООО «Системный софт» в отношении его персональных данных;

· обжаловать действия или бездействие ООО «Системный софт» в Федеральную службу по надзору в сфере связи, информационных технологий и массовых коммуникаций (Роскомнадзор) или в судебном порядке в случае, если гражданин считает, что ООО «Системный софт» осуществляет обработку его персональных данных с нарушением требований Федерального закона № 152-ФЗ «О персональных данных» или иным образом нарушает его права и свободы;

· на защиту своих прав и законных интересов, в том числе на возмещение убытков и/или компенсацию морального вреда в судебном порядке.

В случае неисполнения положений настоящей Политики ООО «Системный софт» несет ответственность в соответствии действующим законодательством Российской Федерации.

ООО «Системный софт» при обработке персональных данных принимает необходимые правовые, организационные и технические меры для защиты персональных данных от неправомерного или случайного доступа к ним, уничтожения, изменения, блокирования, копирования, предоставления, распространения персональных данных, а также от иных неправомерных действий в отношении персональных данных.

К таким мерам в соответствии с Федеральным законом № 152-ФЗ «О персональных данных» относятся:

– определение угроз безопасности персональных данных при их обработке в информационных системах персональных данных;

– применение организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных, необходимых для выполнения требований к защите персональных данных, исполнение которых обеспечивает установленные Правительством Российской Федерации уровни защищенности персональных данных;

– оценка эффективности принимаемых мер по обеспечению безопасности персональных данных до ввода в эксплуатацию информационной системы персональных данных;

– обнаружение фактов несанкционированного доступа к персональным данным и принятием мер;

– восстановление персональных данных, модифицированных или уничтоженных вследствие несанкционированного доступа к ним;

– установление правил доступа к персональным данным, обрабатываемым в информационной системе персональных данных, а также обеспечением регистрации и учета всех действий, совершаемых с персональными данными в информационной системе персональных данных;

– контроль за принимаемыми мерами по обеспечению безопасности персональных данных и уровня защищенности информационных систем персональных данных;

– учет машинных носителей персональных данных;

– организация пропускного режима на территорию Общества;

– размещение технических средств обработки персональных данных в пределах охраняемой территории;

– поддержание технических средств охраны, сигнализации в постоянной готовности;

– проведение мониторинга действий пользователей, проведение разбирательств по фактам нарушения требований безопасности персональных данных

Содержание статьи

В новостях то и дело мелькает: «В результате таргетированной атаки преступникам удалось украсть два миллиарда долларов из 40 банков и финансовых организаций по всему миру…», «…Жертвами атаки, направленной на промышленные компании, стали более 500 энергетических, металлургических и строительных компаний более чем в 50 странах…», «…Эффективные и грамотно размещенные вредоносные программы, предназначенные для реализации атак на систему SWIFT, позволили киберпреступникам украсть миллионы…» и так далее, и так далее.

Таргетированные атаки (они же APT) — настоящий бич нашего времени, и на защите от них уже построен не один многомиллионный бизнес. Заглядываешь на любую выставку, посвященную ИБ, и видишь: для продающей стороны APT — это теперь важная часть предложения, а для покупающей — одна из насущных проблем. Причем актуальна она уже не только для крупного бизнеса, наученного горьким опытом, но и для среднего и даже малого. Если атакующий хочет добраться до корпорации, то мелкий подрядчик вполне может оказаться промежуточной целью.

Не просто слова

К сожалению, термины «таргетированная атака» и «целенаправленная атака» некорректны. Почему? Вспомним классическое определение компьютерной атаки: «Компьютерная атака — целенаправленное несанкционированное воздействие на…». Стоп, стоп, уже достаточно! Получается, что цель-то есть у любой атаки, а не только у «таргетированной».

Отличительная особенность целенаправленных атак заключается в том, что атакующий активно и интеллектуально подходит к выбору точки входа в конкретную инфраструктуру, достаточно долго анализирует циркулирующую в ее компонентах информацию и использует собранные данные для получения доступа к ценной информации.

Слышу возмущенные крики из зала: «Люди деньги теряют, а он к терминам цепляется!» Однако академическая точность описания проблемы чрезвычайно важна для создания той самой «серебряной пули», универсального решения, о котором писал Иван Новиков.

Исследователи обычно рассматривают отдельные аспекты атак и не проводят комплексный анализ проблемы. Поэтому несовершенны и методы выявления атак и борьбы с ними в уже скомпрометированной среде.

Например, многие методы и системы безопасности основаны на статических списках шаблонов, то есть на базах для эвристического анализа, «белых списках», базах сигнатур и так далее. Однако такие списки оказываются неэффективными для определения «нешаблонных» угроз, при которых злоумышленники стараются скрыть свое присутствие в скомпрометированной инфраструктуре.

Метод, который в соответствии с требованиями различных стандартов обеспечения ИБ гарантирует отсутствие в системе нарушителя, заключается в создании и поддержании замкнутых доверенных программно-аппаратных сред. Именно так «бумажная безопасность» исключает компрометацию на любом этапе.

Увы, с практической точки зрения этот метод неэффективен. Современные программно-аппаратные среды обычно построены на основе оборудования и софта разных производителей, которые используют разные подходы при разработке, разные методы обновления и поддержки. Исследовать все продукты, нет ли в них закладок, нереально, а без этого никаких доверенных сред не выйдет.

Другой метод защиты ценных ресурсов от целенаправленного несанкционированного доступа основан на физической изоляции защищаемых объектов. И он тоже неэффективен в реальных условиях. Даже если удастся закрыть все побочные каналы связи, которые могут быть использованы злоумышленниками для вывода данных, остается человеческий фактор. Нередко побочные каналы связи создают именно люди, взаимодействуя с системами, — непреднамеренно или же умышленно.

Проблема решения

Получается, что избежать риска компрометации фактически невозможно. Соответственно, нужны системы выявления неизвестных атак в уже скомпрометированной среде. Этот класс решений носит гордое название post-breach («после взлома») и чаще всего решает задачу response/mitigation, то есть реагирования и смягчения.

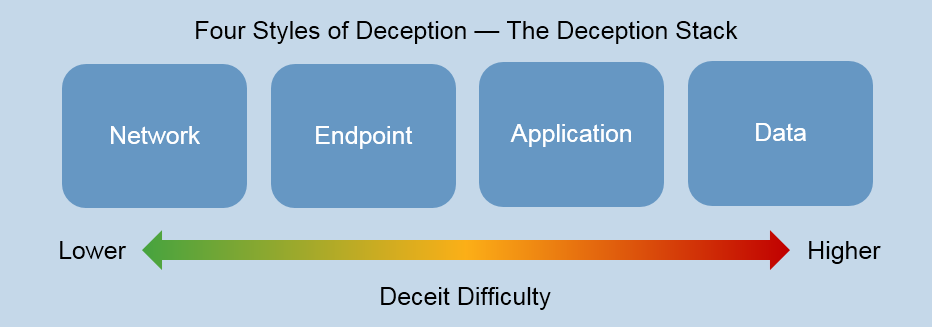

А вот методов и построенных на их основе решений для своевременного детекта угроз (post-breach detection) в действительности не так много. Например, один из них — это сети ловушек, которые широко известны как «ханипоты».

Правильно сделанная ловушка действительно может помочь обнаружить целенаправленную атаку на определенной стадии. Но при этом классический ханипот вряд ли чем-то поможет в выявлении других точек присутствия атакующего.

Известны способы адаптивного развертывания систем ловушек, а также поиска аномалий в функционировании компонентов системы. Гораздо сложнее найти рекомендации, как выбирать параметры развертывания ханипотов. Сколько нужно фейковых рабочих станций в сети? Какие фейковые аккаунты и на каких машинах создать? Еще сложнее проанализировать полученные таким способом данные. «Окей, Google, кто-то воспользовался фейковой учеткой на компьютере нашего бухгалтера. Что теперь делать?»

Неопознанное ≠ сверхъестественное

Чтобы не вносить терминологическую путаницу, будем использовать термин «неизвестная компьютерная атака». Она может включать в себя свойства целенаправленных атак, но не ограничиваться ими. Неизвестная компьютерная атака — это непрерывное целенаправленное несанкционированное воздействие при помощи программных или программно-аппаратных средств с такими параметрами функционирования, которые не позволяют защитным решениям его обнаружить в реальном времени.

Звучит сложно? На самом деле все сводится к трем ключевым особенностям: непрерывности, целенаправленности и нетривиальности.

Непрерывность — характеристика, определяющая временной интервал, в течение которого атакующий сохраняет несанкционированный доступ к ресурсу или воздействует на него. В частности, целенаправленные атаки отличаются продолжительным контролем точек присутствия в целевой информационной системе.

Целенаправленность — характеристика, которая определяет степень ручной работы со стороны атакующего для реализации несанкционированного доступа или воздействия и учитывает индивидуальные особенности целевой инфраструктуры.

Нетривиальность для систем обнаружения атак — это характеристика, определяющая сложность обнаружения этого класса атак защитными системами атакуемого объекта. Связана с целенаправленностью. Это ключевая характеристика для оценки эффективности методов и систем защиты.

Жизненный цикл атаки

Любую кибератаку можно поделить на стадии, названия которых пришли к нам из военной науки. Каждая стадия подразумевает набор стратегий и методов для их реализации. И для каждой из стадий существуют превентивные меры и стратегии ответных действий.

Давай на примерах разберем каждую стадию жизненного цикла атаки и проиллюстрируем стратегии реализации этапов. Назовем атакующего Василием.

Имей в виду, что эти сценарии лишь частный случай из многообразия тактик и средств, которые может использовать атакующий.

Разведка, подготовка

Во время разведки Василий пытается обнаружить точки входа в целевую инфраструктуру. Для этого он внимательно изучает отчет своего сканера веб-уязвимостей, который просканировал публичное веб-приложение, принадлежащее жертве.

Кроме того, Вася, анализируя выдачу поисковых систем, ищет эксплуатабельные ресурсы, IP которых входят в диапазон адресов целевой организации.

Василий нашел профили нескольких сотрудников организации в социальных сетях и их корпоративные email-адреса. На основе полученных данных Василий подготовил следующий план действий.

- Попытаться скомпрометировать рабочие станции обнаруженных сотрудников.

- Если это не удастся, Василий попробует использовать публичные эксплоиты, чтобы атаковать серверы организации, доступные из интернета, а также роутеры Wi-Fi в офисах компании.

- Параллельно с первыми двумя шагами Василий будет искать уязвимости в публичном веб-приложении в надежде, что скомпрометированное приложение предоставит ему доступ к внутренней инфраструктуре.

Чтобы реализовать все это, Василий готовит текст письма с вредоносным вложением сотрудникам, кастомизирует найденные эксплоиты, а также запускает перебор пароля для админки обнаруженного веб-ресурса.

Доставка, эксплуатация, закрепление

Как ты думаешь, какой из пунктов имеет больший шанс на успех? Быть может, ты видел отчеты консалтинговых компаний и скажешь, что это веб-приложение. Или вспомнишь про человеческий фактор и некомпетентность персонала в вопросах ИБ и предположишь, что победит фишинговое письмо с вложением. Но Васе все равно, что ты думаешь, потому что он уже сидит с ноутбуком в офисе компании и ждет подключений мобильных устройств ее сотрудников.

Так или иначе, итог этой стадии: отстук загруженного вредоносного кода на управляющий сервер Василия.

Действие

Вот тут начинается все самое интересное. На практике часто оказывается так, что злоумышленник вынужден проводить целую спецоперацию и создавать новые точки присутствия для того, чтобы обеспечить себе постоянный контроль (persistent). Ему придется проводить разведку внутри скомпрометированной инфраструктуры и перемещаться к ценным ресурсам. Это называется lateral movement: вряд ли полученный доступ к компьютеру бухгалтера удовлетворит заказчиков Василия — их скорее интересует интеллектуальная собственность компании. Ну и в конечном счете Васе нужно будет провести незаметный вывод данных (exfiltration).

Противодействие

Конечно, этап противодействия должен начинаться раньше, а не после всех описанных стадий. Но иногда бывает так, что Василия начинают искать уже после того, как он скрылся с ценными данными. И зачастую это происходит не только из-за некомпетентности защищающейся стороны. Просто Василий имел достаточно времени, чтобы изучить жертву, прежде чем начал какие-то активные действия, и хорошо знал обо всех защитных системах. Да и василиев зачастую много, а некоторые из них прячутся и среди внутренних сотрудников.

Именно по описанным выше причинам мы постараемся узнать о Васе и его намерениях еще до того, как он реализует все стадии своей атаки. Для этого нужно научиться вовремя определять его появление в нашей инфраструктуре. Тому, как это делать, я посвящу следующие выпуски моей колонки.

Денис Макрушин

Специализируется на исследовании угроз и разработке технологий защиты от целевых атак. #InspiredByInsecure