Содержание

- 0.1 Брандмауэр Windows заблокировал некоторые функции этого приложения

- 0.2 Что такое режим повышенной безопасности?

- 0.3 Общие сведения о профилях и типах трафика

- 0.4 Что можно отслеживать в брандмауэре Windows в режиме повышенной безопасности

- 0.5 Как управлять существующими правилами

- 0.6 Как создать исходящее правило

- 0.7 Как создать входящее правило

- 0.8 Как восстановить параметры по умолчанию

- 1 Настройка сетевых профилей в брандмауэре

- 2 Создание правил для входящих и исходящих подключений

Иногда вы могли заметить, что при запуске программы брандмауэр Windows внезапно выдает сообщение о том, что Брандмауэр Windows заблокировал некоторые функции этого приложения , и предоставляет вам два варианта — Разрешить доступ или Отмена . Что ж, если вы доверяете программе, вы можете нажать Разрешить доступ и продолжить. В случае сомнений лучше всего выбрать «Отмена». Теперь давайте посмотрим, почему это происходит и что мы можем с этим сделать.

С выпуском Windows 10 Microsoft, похоже, очень усердно трудится над повышением безопасности своей операционной системы, как за счет добавления новых средств защиты от хакеров, так и новых функций, которые делают его удобным и намного более безопасным в использовании.

Брандмауэр Windows в режиме повышенной безопасности является важной частью многоуровневой модели безопасности. Предлагая двустороннюю систему фильтрации сетевого трафика для ваших устройств, брандмауэр Windows в режиме повышенной безопасности блокирует любой несанкционированный сетевой трафик, исходящий из локальных устройств или в них.

Более старые версии брандмауэра Windows позволяли устанавливать только правила для входящего соединения, в то время как более новые версии, такие как в Windows 10, также позволяют контролировать исходящие соединения. Это означает, что если пользователи хотят, система позволяет им запретить определенному программному обеспечению или приложениям подключаться к Интернету или ограничить их использованием только безопасных соединений. Брандмауэр Windows делает это, работая с системой Network Awareness, которая позволяет ему применять параметры безопасности, соответствующие формам сетей, к которым подключено устройство.

Брандмауэр Windows заблокировал некоторые функции этого приложения

Все эти строгие меры безопасности являются отличным вариантом для тех, кто обеспокоен утечкой личной информации через незащищенные соединения и блокирует вредоносные входящие и исходящие соединения. Однако брандмауэр Windows иногда становится довольно раздражающим из-за повторяющихся уведомлений о том, что брандмауэр Windows заблокировал некоторые функции этого приложения ‘. Вы увидите это сообщение в Windows 10, Windows 8.1, Windows 7, а также в более ранних версиях.

Согласно официальному форуму поддержки Microsoft, обычно в этом уведомлении пользователю предлагается разрешить доступ к процессу или программе, однако, как только начинается соответствующее действие, уведомления начинают появляться повторно. В основном это видно при использовании веб-браузера. Наиболее распространенным виновником этого уведомления в веб-браузерах является вредоносный плагин или плагин, который пытается подключиться к Интернету без разрешения пользователя. Другие причины могут включать в себя программное обеспечение или приложения, которые пытаются обновить себя в фоновом режиме без вашего разрешения, а также вирусы и вредоносные программы на вашем компьютере.

Если вы часто получаете это сообщение, вот несколько вещей, которые вы можете попробовать.

1] Антивирусная проверка

Приоритет должен состоять в том, чтобы проверить компьютер на наличие вирусов с помощью антивирусного программного обеспечения и выяснить, не является ли это вредоносным ПО, вызывающим это всплывающее окно.

2] Отключить сетевой адаптер VPN

Такие сообщения также могут запускаться VPN-клиентом, работающим в вашей системе. Если вы используете VPN, в меню WinX откройте Диспетчер устройств и раскройте категорию Сетевые адаптеры. Попробуйте найти запись, относящуюся к вашему программному обеспечению VPN, щелкните по ней правой кнопкой мыши, выберите Отключить устройство и посмотрите, поможет ли это. Вам может потребоваться перезагрузить компьютер. Если это не поможет, вы можете включить его снова.

Если это не помогает, вы можете отключить каждый из сетевых адаптеров один за другим и посмотреть, не является ли какой-либо из них причиной этой проблемы.

3] Белый список процессов в брандмауэре Windows

Если процесс, который вы знаете, безопасен, вы можете пропустить определенную программу через брандмауэр, занеся его в белый список следующим образом:

- Нажмите «Пуск» и введите «Брандмауэр» в поле поиска, а затем нажмите « Разрешить приложение или функцию через брандмауэр Windows » из результатов поиска.

- На следующем экране нажмите Изменить настройки

- В появившемся списке программ отметьте/установите флажки «Приватный» и «Публичный» для программы или приложения, для которых вы получаете повторные уведомления.

Если программы, которую вы хотите разблокировать, нет в списке, нажмите кнопку «Разрешить другую программу», чтобы добавить ее. Добавьте программное обеспечение или приложение в список и выберите «Добавить». Если программа, которую вы хотите разблокировать, отсутствует в этом списке, используйте функцию «Обзор» для поиска программы вручную. Вы также можете настроить Тип сети .

Как только необходимая программа получила разрешение, нажмите «ОК» и выйдите.

Если это слишком утомительно, вы можете использовать такое приложение, как OneClick Firewall или Windows Firewall Notifier, чтобы разрешить или заблокировать доступ одним нажатием.

4] Восстановление настроек брандмауэра Windows

Если вы считаете, что могли нарушить настройки брандмауэра Windows по умолчанию, вы можете сбросить настройки брандмауэра Windows до значений по умолчанию. Этот пост покажет вам, как импортировать, экспортировать, восстанавливать, восстанавливать политику брандмауэра по умолчанию.

Надеюсь, что-нибудь поможет!

Просмотрите этот пост, если возникли следующие проблемы:

- Windows не может запустить брандмауэр Windows на локальном компьютере

- Служба брандмауэра Windows не запускается

- Ошибка 1079. Не удается запустить службы Windows Time, Windows Event Log, Windows Firewall.

В предыдущем руководстве вы узнали принципы работы брандмауэра Windows 10 и способы его использования. На этот раз мы погрузимся в настройки режима повышенной безопасности.

В данной статье вы узнаете о режиме повышенной безопасности в брандмауэре Windows 10, что такое специальная оснастка управления, и как вы можете использовать ее для лучшего контроля сетевого доступа.

Что такое режим повышенной безопасности?

Это оснастка управления для брандмауэра, из которой вы можете управлять всеми его настройкам, правилами и исключениями.

Для получения доступа к расширенным настройкам вам нужно открыть брандмауэр, как показано в ранее опубликованной статье, а затем нажать на ссылку «Дополнительные параметры» в левом столбце.

Брандмауэр Windows теперь открыт в режиме повышенной безопасности. Эта оснастка выглядит сначала непонятной, и не без оснований. Здесь сохраняются и редактируются все правила на продвинутом уровне. То, что мы видели в предыдущей статье, это был лишь ограниченный, но удобный вид для пользователя.

Общие сведения о профилях и типах трафика

Профили

Microsoft рекомендует активировать все профили и позволить API-интерфейсу установленному в системе, выбрать, какой из них использовать.

• Профиль домена: используются для компьютеров, подключенных к сети, содержащей доменные контроллеры, к которым принадлежат сетевые компьютеры. Этот профиль не используется для домашних ПК. Когда компьютер успешно зарегистрирован в домене, он автоматически использует данный профиль.

• Частный профиль: предназначен для домашних или офисных сетей, которые не подключены напрямую к Интернету, но находится за каким-то устройством безопасности, таким как маршрутизатор или другой аппаратный брандмауэр.

• Общий профиль: обычно используется, когда компьютер подключен к публичной сети (Интернет или публичная точка доступа Wi-Fi), например в кафе, гостинице или по кабельному соединению дома. По умолчанию будут заблокированы все входящие подключения, которые не входят в список разрешенных.

Типы трафика

• Входящий – это трафик поступающий из сети или Интернета на компьютер или другое устройство. Например, если вы загружаете файл через uTorrent, скачивание этого файла фильтруется входящим правилом.

• Исходящий – трафик, который исходит от вашего компьютера в сеть или Интернет. Например, ваш запрос на загрузку веб-сайта в браузере – это исходящий трафик, и он фильтруется через исходящее правило.

• Правила безопасности подключений – общие правила, которые используются для защиты трафика между двумя конкретными компьютерами и используется в очень контролируемых средах с особыми требованиями безопасности. В отличие от входящих и исходящих, применяющихся только к вашему компьютеру или устройству, правила безопасности подключения требуют, чтобы оба компьютера, участвующие в соединении и применяли одни и те же правила.

Все они могут быть настроены специфическим образом для определенных компьютеров, учетных записей пользователей, программ, приложений, служб, портов, протоколов или сетевых адаптеров.

Вы можете просматривать правила определенного типа, выбрав соответствующую категорию в столбце слева.

Здесь увидите множество правил входящего и исходящего трафика. Некоторые из них будут иметь зеленую галочку рядом с их именем, в то время как другие будут показаны серым цветом. Зеленая галочка означает что они используются. Те, у которых установлен серый флажок, отключены, и не используются.

Правила брандмауэра Windows имеют следующие параметры, которые можно редактировать:

- Имя – имя просматриваемого правила.

- Группа – описывает приложение или функцию Windows, к которой принадлежит это правило. Например, правила, относящиеся к определенному приложению или программе, будут иметь имя приложения / программы в качестве группы. Правила, относящиеся к одной и той же сетевой функции, например «Общий доступ к файлам и принтерам», будут иметь название группы, к которой они относятся.

- Профиль – сетевое местоположение / профиль, к которому применяется правило: домен частный или публичный (для сетей компании с сетевыми доменами).

- Включено – сообщает вам, включено ли правило и применяется ли брандмауэром.

- Действие – действие может «Разрешить» или «Блокировать» в зависимости от того, что должно делать правило.

- Частота – указывает, переопределяет ли это правило существующее правило блока. По умолчанию все правила должны иметь значение «Нет» для этого параметра.

- Программа – настольная программа, к которой применяется правило.

- Локальный адрес – указывает, применяется ли правило только тогда, когда ваш компьютер имеет определенный IP-адрес или нет.

- Удаленный адрес – указывает, применяется ли правило только при подключении устройств с определенными IP-адресами.

- Протокол – разделяет сетевые протоколы, для которых применяется правило.

- Локальный порт – указывает, применяется ли правило для соединений, сделанных на определенных локальных портах, или нет.

- Удаленный порт – указывает, применяется ли правило для соединений, сделанных на определенных удаленных портах, или нет.

- Авторизованные пользователи – учетные записи пользователей, для которых применяется правило (только для входящих правил).

- Разрешенные компьютеры – компьютеры, для которых применяется правило.

- Авторизованные локальные субъекты – учетные записи пользователей, для которых применяется правило (только для исходящих правил).

- Локальный пользователь-владелец – учетная запись пользователя, установленная как владелец / создатель правила.

- Пакет приложения – относится только к приложениям из Microsoft Store, и отображает имя пакета приложения, к которому применяется правило.

Что можно отслеживать в брандмауэре Windows в режиме повышенной безопасности

Под тремя типами правил, вы найдете раздел с названием «Наблюдение» и если развернуть его, то можно просмотреть активные правила брандмауэра, правила безопасности активных соединений и сопоставления безопасности.

Сопоставления безопасности – это информация о безопасном зашифрованном канале на локальном компьютере или устройстве, информация может использоваться для будущего сетевого трафика на конкретном удаленном компьютере или устройстве. Здесь вы можете посмотреть, какие одноранговые узлы подключены к вашему компьютеру и какой пакет защиты использовался Windows для формирования сопоставлений безопасности.

Как управлять существующими правилами

Помните, лучше отключить правило, чем его удалить. Тогда будет очень легко все восстановить, просто повторно включив отключенные правила.

Для отключения правила, нужно отметить его и нажать соответствующую кнопку в правом меню.

Кроме того, можно просто щелкнуть правой кнопкой мыши по правилу и «Отключить».

Если необходимо отредактировать правило, сделайте это в столбце справа зайдя в «Свойства» или через контекстное меню вызванное правым щелчком мыши.

Все параметры, упомянутые ранее в нашей инструкции, могут быть изменены в окне «Свойства» для конкретного правила.

Когда изменения внесены, не забудьте нажать «ОК», для их применения.

Как создать исходящее правило

Создание правил в режим повышенной безопасности гораздо проще, чем вы думаете. Чтобы продемонстрировать это, давайте создадим исходящее правило, которое блокирует доступ к сети и Интернет для приложения Skype, только когда вы подключены к ненадежным общедоступным сетям.

Для этого перейдите в «Правила для исходящего подключения» и нажмите «Создать правило» в столбце справа.

Откроется «Мастер создания правила для нового исходящего подключения», где вы создадите новое правило всего за пару шагов. Во-первых, вас попросят выбрать тип правила, которое вы хотите создать.

Ваш выбор:

- Для программ – правило управляющее конкретной программой

- Для порта – правило управляющее подключениями для порта TCP или UDP.

- Предопределенные – правило, контролирующее подключения, выполняемые определенной службой или функцией Windows.

- Настраиваемые – настраиваемое правило, которое может блокировать все программы и порты или определенную комбинацию.

В нашем случае выбираем «Для программ» и нажимаем «Далее».

Вам предлагается выбрать все программы или определенную программу.

Выбираем исполняемый файл программы, которую хотим заблокировать – Skype.exe и переходим «Далее».

Затем указываем действие, которое необходимо предпринять:

- Разрешить подключение – включает как защищенные IPSec, так и соединения без защиты.

- Разрешить безопасное подключение – включает только подключения с проверкой подлинности с помощью IPSec. Вы можете указать тип аутентификации и шифрования, которые вы хотите применить, нажав «Настроить».

- Блокировать подключение – блокирует соединение, независимо от того, является ли оно безопасным или нет.

Выбираем «Блокировать подключение» и нажимаем «Далее».

Теперь вас попросят выбрать, для каких профилей применяется правило:

- Доменный – применяется при подключении компьютера к домену своей организации.

- Частный – применяется, когда компьютер подключен к частной сети, например домашней или рабочей.

- Публичный – применяется если компьютер подключен к ненадежной общественной сети.

В нашем руководстве мы выбрали «Публичный», потому что хотели заблокировать доступ только тогда, когда компьютер подключен к общественной сети.

Когда выбор сделан, нажмите «Далее».

Введите имя, и описание для вновь созданного правила. Напишите подробно, чтобы потом было легче понять.

Как создать входящее правило

Перейдите к «Правилам для входящих подключений» и нажмите «Создать правило» в столбце справа.

Запустится «Мастер создания правила для нового входящего подключения».

Создадим правило, которое блокирует весь входящий трафик, созданный с использованием протокола TCP на порте 30770. На первом этапе мы выбрали «Для порта».

Выбрали протокол и порт, для которого применяется правило. Выбор протоколов идет между – TCP и UDP. Если вам нужно правило, применяемое к обоим протоколам, придется создать два правила: по одному для каждого.

У нас есть выбор, заблокировать все порты или только выбранные. Мы выбрали «Определенные локальные порты» и ввели «30770»

Отметим «Блокировать подключение» и проследуем «Далее».

Теперь необходимо сделать выбор профилей, для которых применяется правило. Поскольку мы блокируем весь TCP-трафик на порте 30770, выбираем все три профиля и продолжаем.

Вводим имя и описание для вновь созданного правила, нажимаем « Готово ».

Правило создано и теперь используется.

Как восстановить параметры по умолчанию

Если вы намудрили с правилами и все стало работать неправильно, можно легко отменить все настройки и восстановить брандмауэр Windows по умолчанию. Не забывайте, это можно сделать только из под учетной записи администратора.

Для этого, откройте брандмауэр Windows и в левом столбце, нажмите по ссылке «Восстановить значения по умолчанию».

Нажмите на кнопку «Восстановить значения по умолчанию».

Подтвердите, восстановление нажав на «Да».

Параметры будут сброшены до значений по умолчанию. Теперь вы можете заняться настройкой с нуля и решить возникшие проблемы.

Стандартный интерфейс брандмауэра позволяет настроить основные правила для публичных и частных сетей. Дополнительно к этому, вы можете настроить расширенные варианты правил, включив интерфейс брандмауэра в режиме повышенной безопасности — эта функция доступна в Windows 10, 8 (8.1) и Windows 7. См. также: Как запретить программе доступ в Интернет.

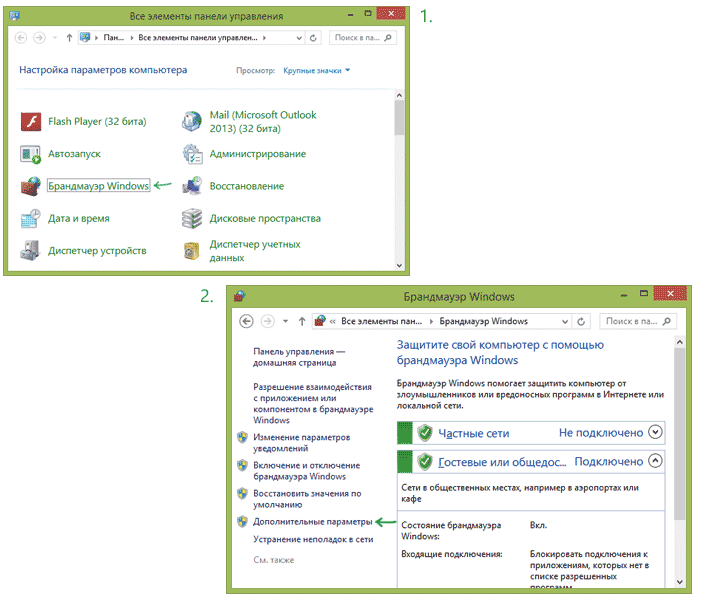

Есть несколько способов перейти к расширенному варианту. Самый простой из них — зайти в Панель управления, выбрать пункт «Брандмауэр Windows», а затем, в меню слева кликнуть по пункту «Дополнительные параметры».

Настройка сетевых профилей в брандмауэре

Брандмауэр Windows использует три различных сетевых профиля:

- Профиль домена — для компьютера, подключенного к домену.

- Частный профиль — используется для подключений к частной сети, например, рабочей или домашней.

- Общий профиль — используется для сетевых подключений к публичной сети (Интернет, публичная точка доступа Wi-Fi).

При первом подключении к сети, Windows предлагает вам выбор: общественная сеть или частная. Для различных сетей может использоваться разный профиль: то есть, при подключении вашего ноутбука к Wi-Fi в кафе может использоваться общий профиль, а на работе — частный или профиль домена.

Для настройки профилей, нажмите «Свойства брандмауэра Windows». В открывшемся диалоговом окне вы можете настроить базовые правила для каждого из профилей, а также задать сетевые подключения, для которых будет использован тот или иной из них. Отмечу, что если вы заблокируете исходящие подключения, то при блокировке вы не увидите каких-либо уведомлений брандмауэра.

Создание правил для входящих и исходящих подключений

Для того, чтобы создать новое правило входящего или исходящего сетевого подключения в брандмауэре, выберите соответствующий пункт в списке слева и кликните по нему правой кнопкой мыши, после чего выберите пункт «Создать правило».

Откроется мастер создания новых правил, которые делятся на следующие типы:

- Для программы — позволяет запретить или разрешить доступ к сети конкретной программе.

- Для порта — запрет или разрешение для порта, диапазона портов или протокола.

- Предопределенные — использование предопределенного правила, включенного в Windows.

- Настраиваемые — гибкая настройка комбинации блокировки или разрешений по программе, порту или IP-адресу.

В качестве примера попробуем создать правило для программы, например, для браузера Google Chrome. После выбора пункта «Для программы» в мастере потребуется указать путь к браузеру (имеется также возможность создать правило для всех программ без исключения).

Следующим шагом требуется указать, следует ли разрешить подключение, разрешить только безопасное подключение или блокировать его.

Предпоследний пункт — указать для каких из трех сетевых профилей будет применено данное правило. После этого также следует задать имя правила и его описание при необходимости, и нажать «Готово». Правила вступают в силу немедленно после создания и появляются в списке. При желании, вы можете в любой момент удалить, изменить или временно отключить созданное правило.

Для более тонкой настройки доступа, вы можете выбрать настраиваемые правила, которые можно применить в следующих случаях (просто несколько примеров):

- Нужно запретить всем программам подключаться к определенному IP или порту, использовать конкретный протокол.

- Требуется задать список адресов, к которым разрешено подключаться, запретив все остальные.

- Настроить правила для служб Windows.

Настройка конкретных правил происходит практически тем же образом, что был описан выше и, в целом, не представляет особой сложности, хотя и требует некоторого понимания того, что именно делается.

Брандмауэр Windows в режиме повышенной безопасности позволяет также настраивать правила безопасности подключения, связанные с проверкой подлинности, однако рядовому пользователю эти возможности не потребуются.